Ajouter l’autorité de certification partenaire dans Intune à l’aide de SCEP

Utilisez des autorités de certification (AC) tierces avec Intune. Les autorités de certification tierces peuvent configurer des appareils mobiles avec des certificats nouveaux ou renouvelés à l’aide du protocole SCEP (Simple Certificate Enrollment Protocol), et peuvent prendre en charge les appareils Windows, iOS/iPadOS, Android et macOS.

Il existe deux façons d’utiliser cette fonctionnalité : l’API open source et les tâches d’administrateur Intune.

Partie 1 : utiliser une API open source

Microsoft a créé une API pour intégrer à Intune. Par le biais de l’API, vous pouvez valider des certificats, envoyer des notifications de réussite ou de défaillance et utiliser le protocole SSL, en particulier la fabrique de socket SSL, pour communiquer avec Intune.

L’API est disponible dans le référentiel GitHub public d’API Intune SCEP pour que vous puissiez la télécharger et l’utiliser dans vos solutions. Utilisez cette API avec des serveurs SCEP tiers pour exécuter une validation de test personnalisée par rapport à Intune avant que SCEP ne configure un certificat sur un appareil.

L’intégration de la solution de gestion Intune SCEP fournit plus de détails sur l’utilisation de l’API, ses méthodes et le test de la solution que vous générez.

Partie 2 : créer l’application et le profil

À l’aide d’une application Microsoft Entra, vous pouvez déléguer des droits à Intune pour gérer les requêtes SCEP provenant d’appareils. L’application Microsoft Entra inclut l’ID d’application et les valeurs de clé d’authentification utilisées dans la solution d’API créée par le développeur. Les administrateurs créent et déploient des profils de certificats SCEP avec Intune et peuvent afficher des rapports sur l’état du déploiement sur les appareils.

Cet article fournit une vue d’ensemble de cette fonctionnalité du point de vue de l’administrateur, y compris la création de l’application Microsoft Entra.

Vue d’ensemble

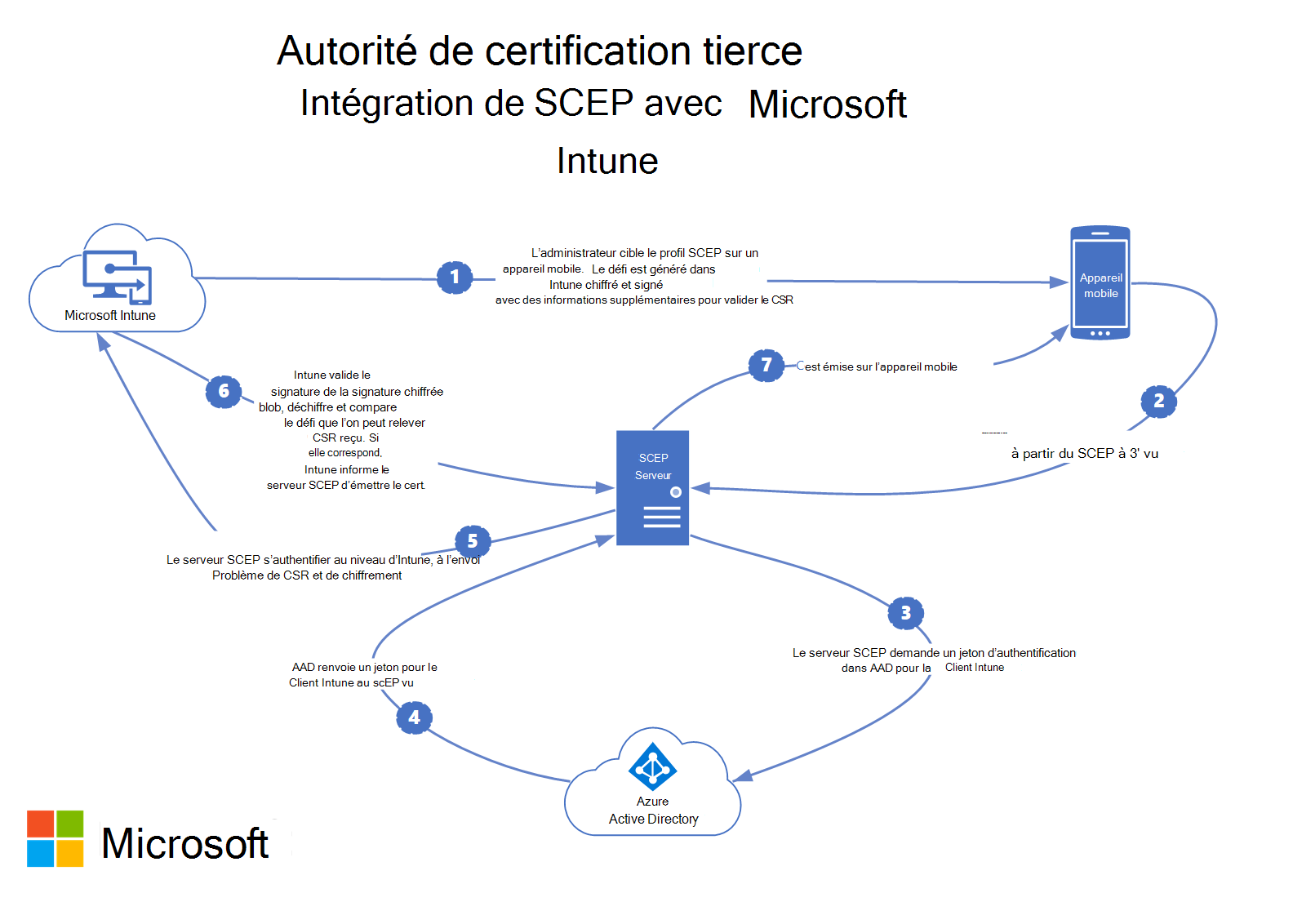

Les étapes suivantes fournissent une vue d’ensemble de l’utilisation de SCEP pour les certificats dans Intune :

- Dans Intune, un administrateur crée un profil de certificat SCEP, puis cible le profil sur des utilisateurs ou appareils.

- L’appareil s’enregistre auprès d’Intune.

- Intune crée une stimulation SCEP unique. Il ajoute également des informations de contrôle d’intégrité supplémentaires, telles que l’objet attendu et l’autre nom de l’objet.

- Intune chiffre et signe les informations de stimulation et de contrôle d’intégrité, puis les envoie à l’appareil avec la demande SCEP.

- L’appareil génère une demande de signature de certificat et une paire de clés publique/privée sur l’appareil selon le profil de certificat SCEP proposé par Intune.

- La demande de signature de certificat et la stimulation chiffrée/signée sont envoyées au point de terminaison du serveur SCEP tiers.

- Le serveur SCEP envoie la demande et la stimulation à Intune. Intune valide alors la signature, déchiffre la charge utile, puis compare la demande de signature de certificat aux informations de contrôle d’intégrité.

- Intune renvoie une réponse au serveur SCEP et indique si la validation de stimulation est réussie ou non.

- Si la stimulation est correctement vérifiée, le serveur SCEP émet le certificat à destination de l’appareil.

Le diagramme suivant montre un flux détaillé de l’intégration d’un serveur SCEP tiers à Intune :

Configurer l’intégration d’une autorité de certification tierce

Valider l’autorité de certification tierce

Avant d’intégrer des autorités de certification tierces à Intune, vérifiez que l’autorité de certification que vous utilisez prend en charge Intune. Partenaires des autorités de certification tierces (dans cet article) inclut une liste. Vous pouvez également consulter les instructions de votre autorité de certification pour plus d’informations. L’autorité de certification peut inclure des instructions d’installation spécifiques à son implémentation.

Remarque

Pour prendre en charge les appareils suivants, l’autorité de certification doit prendre en charge l’utilisation d’une URL HTTPS lorsque vous configurez une URL HTTPS lorsque vous configurez des URL de serveur SCEP pour le profil de certificat SCEP :

- Administrateur d’appareils Android

- Propriétaire d’appareil Android Entreprise

- Profil professionnel Android Enterprise appartenant à l’entreprise

- Profil professionnel Android Enterprise appartenant à l’utilisateur

Autoriser la communication entre l’autorité de certification et Intune

Pour permettre à un serveur SCEP tiers d’exécuter une validation de défi personnalisée avec Intune, créez une application dans Microsoft Entra ID. Cette application accorde des droits délégués à Intune pour valider les demandes SCEP.

Vérifiez que vous disposez des autorisations requises pour inscrire une application Microsoft Entra. Consultez Autorisations requises dans la documentation Microsoft Entra.

Créer une application dans Microsoft Entra ID

Dans la Portail Azure, accédez à Microsoft Entra ID Inscriptions>d’applications, puis sélectionnez Nouvelle inscription.

Sur la page Inscrire une application, spécifiez les détails suivants :

- Dans la section Nom, entrez un nom d’application explicite.

- Pour la section Types de comptes pris en charge, sélectionnez Comptes dans n’importe quel répertoire d’organisation.

- Pour URI de redirection, laissez la valeur par défaut du site web, puis spécifiez l’URL de connexion pour le serveur SCEP tiers.

Sélectionnez Inscrire pour créer l’application et ouvrir la page Vue d’ensemble de cette nouvelle application.

Sur la page Vue d’ensemble de l’application, copiez la valeur ID d’application (client) et enregistrez-la pour une utilisation ultérieure. Vous aurez besoin de cette valeur ultérieurement.

Dans le volet de navigation de l’application, accédez à Certificats et clés secrètes sous Gérer. Sélectionnez le bouton Nouveau secret client. Entrez une valeur dans la Description, sélectionnez une option pour Expire, puis choisissez Ajouter afin de générer une valeur pour la clé secrète client.

Importante

Avant de quitter cette page, copiez la valeur de la clé secrète client et enregistrez-la pour une utilisation ultérieure avec votre implémentation d’autorité de certification tierce. Cette valeur ne s’affiche plus. Veillez à consulter les instructions de configuration souhaitées par votre autorité de certification tierce pour l’ID d’application, la clé d’authentification et l’ID de locataire.

Enregistrer votre ID de locataire. L’ID de locataire est le texte de domaine après le signe @ dans votre compte. Par exemple, si votre compte est admin@name.onmicrosoft.com, votre ID de locataire est name.onmicrosoft.com.

Dans le volet de navigation de l’application, accédez aux Autorisations de l’API, qui se trouvent sous Gérer. Vous allez ajouter deux autorisations d’application distinctes :

Sélectionnez Ajouter une autorisation :

- Sur la page Demander des autorisations d’API, sélectionnez Intune, puis sélectionnez Autorisations d’application.

- Sélectionnez la case à cocher pour scep_challenge_provider (validation de demande d’accès SCEP).

- Sélectionnez Ajouter des autorisations pour enregistrer cette configuration.

Sélectionnez à nouveau Ajouter une autorisation.

- Dans la page Demander des autorisations d’API, sélectionnez Microsoft Graph>Autorisations d’application.

- Développez Application et cochez la case pour Application.Read.All (Lire toutes les applications).

- Sélectionnez Ajouter des autorisations pour enregistrer cette configuration.

Restez sur la page Autorisations de l’API , sélectionnez Accorder le consentement administrateur pour<votre locataire>, puis sélectionnez Oui.

Le processus d’inscription de l’application dans Microsoft Entra ID est terminé.

Configurer et déployer un profil de certificat SCEP

En tant qu’administrateur, créez un profil de certificat SCEP pour cibler des utilisateurs ou appareils. Ensuite, affectez le profil.

Suppression de certificats

Après la désinscription ou la réinitialisation de l’appareil, les certificats sont supprimés de l’appareil par Intune et mis en file d’attente pour les révocations. La révocation de l’autorité de certification dépend de l’implémentation de l’API par chaque tiers.

Partenaires des autorités de certification tierces

Les autorités de certification tierces suivantes prennent en charge Intune :

- Autorité de certification privée AWS

- Groupe Cogito

- DigiCert

- EasyScep

- EJBCA

- Entrust

- EverTrust

- GlobalSign

- HID Global

- IDnomic

- Keyfactor, commande

- KeyTalk

- Touches

- Gestionnaire de certificats Nexus

- SCEPman

- Sectigo

- SecureW2

- Splashtop

- Venafi

Si vous êtes une autorité de certification tierce intéressée par l’intégration de votre produit à Intune, passez en revue les instructions de l’API :

- Dépôt GitHub d’API Intune SCEP

- Instructions de l’API Intune SCEP pour les autorités de certification tierces

Informations sur la sécurité et la confidentialité

Certaines informations utilisateur dans le profil SCEP sont visibles par l’autorité de certification tierce qui reçoit la demande de signature de certificat. Cela se produit lorsque vous déployez un profil SCEP nouveau ou mis à jour qui contient l’attribut Common name (CN) utilisateur et des variables telles que UserName, OnPrem_Distinguished_Nameet OnPremisesSamAccountName. Pendant le déploiement du profil, Microsoft Intune remplace ces variables par des valeurs réelles. Les appareils ciblés doivent à leur tour contacter l’autorité de certification tierce pour demander un certificat avec les valeurs réelles.

Pour obtenir la liste des variables utilisateur prises en charge, consultez Étape 7 sous Créer un profil de certificat SCEP.