Vue d’ensemble des PKI cloud Microsoft pour Microsoft Intune

S’applique à :

- Windows

- Android

- iOS

- macOS

Utilisez PKI cloud Microsoft pour émettre des certificats pour les appareils gérés par Intune. PKI cloud Microsoft est un service cloud qui simplifie et automatise la gestion du cycle de vie des certificats pour les appareils gérés par Intune. Il fournit une infrastructure à clé publique (PKI) dédiée pour vos organization, sans nécessiter de serveurs locaux, de connecteurs ou de matériel. Il gère l’émission, le renouvellement et la révocation des certificats pour toutes les plateformes prises en charge par Intune.

Cet article fournit une vue d’ensemble de PKI cloud Microsoft pour Intune, de son fonctionnement et de son architecture.

Qu’est-ce que l’infrastructure à clé publique ?

L’infrastructure à clé publique est un système qui utilise des certificats numériques pour authentifier et chiffrer les données entre les appareils et les services. Les certificats PKI sont essentiels pour sécuriser différents scénarios, tels que VPN, Wi-Fi, e-mail, web et identité d’appareil. Toutefois, la gestion des certificats PKI peut être difficile, coûteuse et complexe, en particulier pour les organisations qui ont un grand nombre d’appareils et d’utilisateurs. Vous pouvez utiliser PKI cloud Microsoft pour améliorer la sécurité et la productivité de vos appareils et de vos utilisateurs, et pour accélérer votre transformation numérique vers un service PKI cloud entièrement managé. En outre, vous pouvez utiliser le service PKI cloud dans pour réduire les charges de travail pour les services de certificats Active Directory (ADCS) ou les autorités de certification locales privées.

Gérer les PKI cloud dans Microsoft Intune centre d’administration

PKI cloud Microsoft objets sont créés et gérés dans le centre d’administration Microsoft Intune. À partir de là, vous pouvez :

- Configurez et utilisez PKI cloud Microsoft pour votre organization.

- Activez PKI cloud dans votre locataire.

- Créez et affectez des profils de certificat aux appareils.

- Surveiller les certificats émis.

Après avoir créé une PKI cloud l’autorité de certification émettrice, vous pouvez commencer à émettre des certificats en quelques minutes.

Plateformes d’appareils prises en charge

Vous pouvez utiliser le service PKI cloud Microsoft avec les plateformes suivantes :

- Android

- iOS/iPadOS

- macOS

- Windows

Les appareils doivent être inscrits dans Intune et la plateforme doit prendre en charge le profil de certificat SCEP de configuration d’appareil Intune.

Vue d’ensemble des fonctionnalités

Le tableau suivant répertorie les fonctionnalités et les scénarios pris en charge avec PKI cloud Microsoft et Microsoft Intune.

| Fonctionnalité | Vue d’ensemble |

|---|---|

| Créer plusieurs autorités de certification dans un locataire Intune | Créez une hiérarchie PKI à deux niveaux avec la racine et l’autorité de certification émettrice dans le cloud. |

| Apportez votre propre autorité de certification (BYOCA) | Ancrer une autorité de certification émettrice Intune à une autorité de certification privée par le biais des services de certificats Active Directory ou d’un service de certificats non-Microsoft. Si vous disposez d’une infrastructure PKI existante, vous pouvez conserver la même autorité de certification racine et créer une autorité de certification émettrice qui se chaîne à votre racine externe. Cette option inclut la prise en charge des hiérarchies de niveau N+ de l’autorité de certification privée externe. |

| Algorithmes de signature et de chiffrement | Intune prend en charge RSA, tailles de clé 2048, 3072 et 4096. |

| Algorithmes de hachage | Intune prend en charge SHA-256, SHA-384 et SHA-512. |

| Clés HSM (signature et chiffrement) | Les clés sont approvisionnées à l’aide du module de sécurité matériel managé Azure (Azure HSM). Les autorités de certification créées avec une suite Intune sous licence ou PKI cloud module complémentaire autonome utilisent automatiquement des clés de chiffrement et de signature HSM. Aucun abonnement Azure n’est requis pour Azure HSM. |

| Clés logicielles (signature et chiffrement) | Les autorités de certification créées pendant une période d’essai d’Intune Suite ou PKI cloud module complémentaire autonome utilisent des clés de signature et de chiffrement sauvegardées par logiciel à l’aide System.Security.Cryptography.RSAde . |

| Autorité d’inscription de certificat | Fourniture d’une autorité d’inscription de certificats cloud prenant en charge le protocole SCEP (Simple Certificate Enrollment Protocol) pour chaque PKI cloud autorité de certification émettrice. |

| Points de distribution de liste de révocation de certificats (CRL) | Intune héberge le point de distribution CRL (CDP) pour chaque autorité de certification. La période de validité de la liste de révocation de certificats est de sept jours. La publication et l’actualisation ont lieu tous les 3,5 jours. La liste de révocation de certificats est mise à jour à chaque révocation de certificat. |

| Points de terminaison d’accès aux informations d’autorité (AIA) | Intune héberge le point de terminaison AIA pour chaque autorité de certification émettrice. Le point de terminaison AIA peut être utilisé par les parties de confiance pour récupérer les certificats parents. |

| Émission de certificat d’entité finale pour les utilisateurs et les appareils | Également appelé émission de certificat feuille . La prise en charge est pour le protocole SCEP (PKCS#7) et le format de certification, ainsi que pour les appareils inscrits à Intune-MDM qui prennent en charge le profil SCEP. |

| Gestion du cycle de vie des certificats | Émettre, renouveler et révoquer des certificats d’entité finale. |

| Tableau de bord de création de rapports | Surveillez les certificats actifs, expirés et révoqués à partir d’un tableau de bord dédié dans le Centre d’administration Intune. Affichez les rapports des certificats feuille émis et d’autres certificats, et révoquez les certificats feuille. Les rapports sont mis à jour toutes les 24 heures. |

| Audit | Auditez les activités d’administration telles que les actions de création, de révocation et de recherche dans le Centre d’administration Intune. |

| Autorisations de contrôle d’accès en fonction du rôle (RBAC) | Créez des rôles personnalisés avec des autorisations PKI cloud Microsoft. Les autorisations disponibles vous permettent de lire les autorités de certification, de désactiver et de réactiver les autorités de certification, de révoquer les certificats feuille émis et de créer des autorités de certification. |

| Balises d'étendue | Ajoutez des balises d’étendue à toute autorité de certification que vous créez dans le Centre d’administration. Les balises d’étendue peuvent être ajoutées, supprimées et modifiées. |

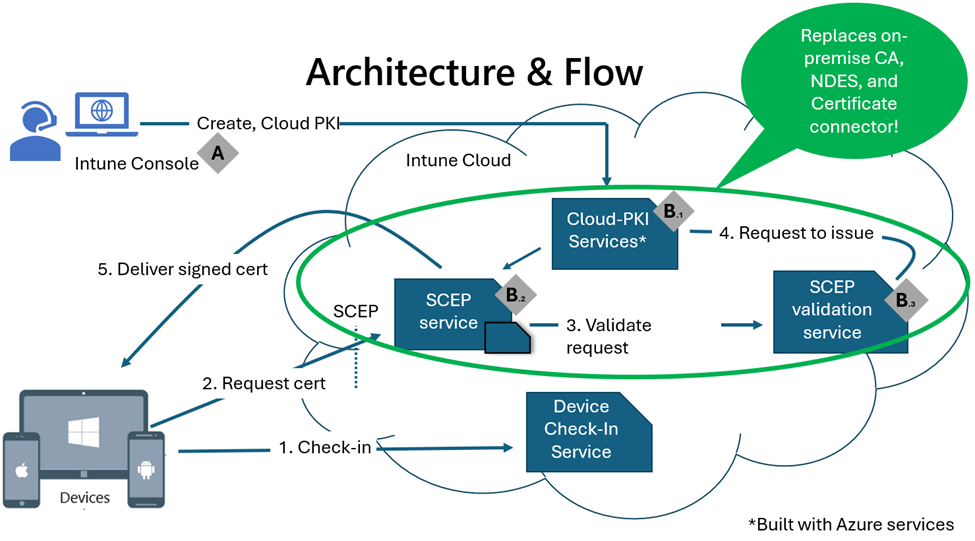

Architecture

PKI cloud Microsoft est constitué de plusieurs composants clés travaillant ensemble pour simplifier la complexité et la gestion d’une infrastructure à clé publique ; un service PKI cloud pour créer et héberger des autorités de certification, combiné à une autorité d’enregistrement de certificat pour traiter automatiquement les demandes de certificat entrantes provenant d’appareils inscrits dans Intune. L’autorité d’inscription prend en charge le protocole SCEP (Simple Certificate Enrollment Protocol).

Composants :

A - Microsoft Intune

B - services PKI cloud Microsoft

- B.1 - service PKI cloud Microsoft

- B.2 - PKI cloud Microsoft service SCEP

- B.3 - PKI cloud Microsoft service de validation SCEP

L’autorité d’enregistrement de certificat compose B.2 et B.3 dans le diagramme.

Ces composants remplacent la nécessité d’une autorité de certification locale, de NDES et d’un connecteur de certificat Intune.

Actions :

Avant que l’appareil s’archive au service Intune, un rôle d’administrateur Intune ou intune disposant des autorisations nécessaires pour gérer le service PKI cloud Microsoft doit :

- Créez l’autorité de certification PKI cloud requise pour la racine et les autorités de certification émettrices dans Microsoft Intune.

- Créez et affectez les profils de certificat d’approbation requis pour les autorités de certification racine et émettrices. Ce flux n’est pas affiché dans le diagramme.

- Créez et affectez les profils de certificat SCEP spécifiques à la plateforme requis. Ce flux n’est pas affiché dans le diagramme.

Remarque

Une autorité de certification émettrice PKI cloud est requise pour émettre des certificats pour les appareils gérés par Intune. PKI cloud fournit un service SCEP qui fait office d’autorité d’inscription de certificats. Le service demande des certificats à l’autorité de certification émettrice pour le compte d’appareils gérés par Intune à l’aide d’un profil SCEP.

- Un appareil s’enregistre auprès du service Intune et reçoit le certificat approuvé et les profils SCEP.

- En fonction du profil SCEP, l’appareil crée une demande de signature de certificat (CSR). La clé privée est créée sur l’appareil et ne quitte jamais l’appareil. Le csr et le défi SCEP sont envoyés au service SCEP dans le cloud (propriété URI SCEP dans le profil SCEP). Le défi SCEP est chiffré et signé à l’aide des clés RA SCEP Intune.

- Le service de validation SCEP vérifie la demande de signature de certificat par rapport au défi SCEP (présenté sous la forme B.3 dans le diagramme). La validation garantit que la demande provient d’un appareil inscrit et géré. Il garantit également que le défi n’est pas affecté et qu’il correspond aux valeurs attendues du profil SCEP. Si l’une de ces vérifications échoue, la demande de certificat est rejetée.

- Une fois la demande de signature de certificat validée, le service de validation SCEP, également appelé autorité d’inscription, demande que l’autorité de certification émettrice signe la demande de signature de demande de signature (B.1 dans le diagramme).

- Le certificat signé est remis à l’appareil inscrit à La gestion des appareils mobiles Intune.

Remarque

Le défi SCEP est chiffré et signé à l’aide des clés d’autorité d’inscription SCEP Intune.

Conditions d'octroi de licence

PKI cloud Microsoft nécessite l’une des licences suivantes :

- licence Microsoft Intune Suite

- PKI cloud Microsoft licence autonome des modules complémentaires Intune

Pour plus d’informations sur les options de licence, consultez licences Microsoft Intune.

Contrôle d’accès en fonction du rôle

Les autorisations suivantes peuvent être attribuées à des rôles Intune personnalisés. Ces autorisations permettent aux utilisateurs d’afficher et de gérer les autorités de certification dans le centre d’administration.

- Autorités de certification de lecture : tout utilisateur affecté à cette autorisation peut lire les propriétés d’une autorité de certification.

- Créer des autorités de certification : tout utilisateur affecté à cette autorisation peut créer une autorité de certification racine ou émettrice.

- Révoquer les certificats feuille émis : tout utilisateur affecté à cette autorisation a la possibilité de révoquer manuellement un certificat émis par une autorité de certification émettrice. Cette autorisation nécessite également l’autorisation d’autorité de certification en lecture .

Vous pouvez affecter des balises d’étendue à la racine et émettre des autorités de certification. Pour plus d’informations sur la création de rôles personnalisés et d’étiquettes d’étendue, consultez Contrôle d’accès en fonction du rôle avec Microsoft Intune.

Essayer PKI cloud Microsoft

Vous pouvez essayer la fonctionnalité PKI cloud Microsoft dans le Centre d’administration Intune pendant une période d’évaluation. Les versions d’évaluation disponibles sont les suivantes :

Pendant la période d’évaluation, vous pouvez créer jusqu’à six autorités de certification dans votre locataire. PKI cloud autorités de certification créées pendant la version d’évaluation utilisent des clés sauvegardées par logiciel, et utilisez System.Security.Cryptography.RSA pour générer et signer les clés. Vous pouvez continuer à utiliser les autorités de certification après l’achat d’une licence PKI cloud. Toutefois, les clés restent sauvegardées par logiciel et ne peuvent pas être converties en clés sauvegardées par HSM. Clés d’autorité de certification managées du service Microsoft Intune. Aucun abonnement Azure n’est requis pour les fonctionnalités Azure HSM.

Exemples de configuration d’autorité de certification

Deux niveaux PKI cloud racine & émettrices d’autorités de certification et apportez vos propres autorités de certification peuvent coexister dans Intune. Vous pouvez utiliser les configurations suivantes, fournies à titre d’exemples, pour créer des autorités de certification dans PKI cloud Microsoft :

- Une autorité de certification racine avec cinq autorités de certification émettrices

- Trois autorités de certification racines avec une autorité de certification émettrice chacune

- Deux autorités de certification racines avec une autorité de certification émettrice chacune et deux autorités de certification apportez vos propres autorités de certification

- Six autorités de certification apportez vos propres autorités de certification

Problèmes connus et conseils

Pour connaître les dernières modifications et ajouts, consultez Nouveautés de Microsoft Intune.

- Vous pouvez créer jusqu’à six autorités de certification dans un locataire Intune.

- PKI cloud sous licence : un total de 6 autorités de certification peuvent être créées à l’aide de clés Azure mHSM.

- PKI cloud d’évaluation : un total de 6 autorités de certification peuvent être créées pendant une version d’évaluation d’Intune Suite ou PKI cloud module complémentaire autonome.

- Les types d’autorité de certification suivants comptent dans la capacité de l’autorité de certification :

- PKI cloud l’autorité de certification racine

- autorité de certification émettrice de PKI cloud

- Autorité de certification émettrice BYOCA

- Les actions d’autorité de certification suivantes ne sont actuellement pas disponibles dans le Centre d’administration, mais nous travaillons activement pour les fournir.

- Supprimez ou désactivez une autorité de certification de votre locataire Intune.

Jusqu’à ce que ces actions soient disponibles, nous vous recommandons d’effectuer une demande de support Intune pour supprimer une autorité de certification.

- Supprimez ou désactivez une autorité de certification de votre locataire Intune.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour