Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

La soumission initiale du document fait partie de la phase de pré-évaluation de la certification. Les informations fournies donneront aux analystes de certification l’arrière-plan nécessaire pour identifier les contrôles et composants système qui seront inclus dans le cadre de votre évaluation. Ce document est destiné à servir uniquement d’exemple de ce qui est attendu de votre soumission initiale de document. La documentation que vous fournissez varie en fonction de l’architecture, de l’implémentation et de la gestion de votre solution.

La fonctionnalité de clonage de l’Espace partenaires permet aux développeurs de copier des preuves à partir d’une autre application/agent pendant la phase initiale de soumission du document.

Quel est l’environnement d’hébergement ou le modèle de service utilisé pour exécuter votre application/agent ?

SaaS (Software as a Service) est un modèle de livraison de logiciels basé sur le cloud dans lequel les utilisateurs accèdent aux applications via Internet au lieu de les installer et de les gérer localement. L’éditeur de logiciels indépendant héberge et gère l’application/l’agent, l’infrastructure, la sécurité et les mises à jour, tandis que les clients paient généralement via un modèle d’abonnement.

PaaS (Platform as a Service) est un modèle de service cloud dans lequel les composants d’infrastructure sont gérés par le fournisseur de services cloud. Les éditeurs de logiciels indépendants sont uniquement responsables du déploiement de leurs propres applications et services. Par exemple, Azure App Services, Azure Functions et Azure CDN.

Infrastructure as a Service (IaaS) est un modèle de service cloud dans lequel votre fournisseur de services cloud héberge vos composants d’infrastructure, mais les éditeurs de logiciels indépendants sont toujours responsables du déploiement et de la gestion des composants individuellement, tels que les Machines Virtuelles/systèmes d’exploitation, les magasins de données et les composants réseau. La machine virtuelle Azure et le stockage sur disque Azure en sont des exemples.

IsV Hébergé dans ce contexte signifie qu’aucun fournisseur de services cloud n’est utilisé. L’éditeur de logiciels indépendant gère physiquement ses propres serveurs, disques et mise en réseau indépendamment en local.

Hybride dans ce contexte signifie que l’un des modèles ci-dessus est utilisé. Par exemple, certains éditeurs de logiciels indépendants peuvent choisir d’utiliser une combinaison de services IaaS et de services PaaS pour prendre en charge leur application, ou ils peuvent avoir des composants hébergés par des éditeurs de logiciels indépendants locaux et en externaliser d’autres à un fournisseur de services cloud. Si vous utilisez l’un des autres modèles de service, sélectionnez hybride.

Rapport de test d’intrusion

Incluez le rapport complet des tests d’intrusion avec les dates qui indiquent qu’ils ont été effectués au cours des 12 derniers mois.

- Ce rapport doit être produit à partir de tests d’intrusion manuels, il ne peut pas être la sortie d’un outil d’analyse/test automatisé.

- Ce rapport doit inclure l’environnement qui prend en charge le déploiement de l’application/de l’agent, ainsi que tout environnement supplémentaire qui prend en charge le fonctionnement de l’application/des compléments/de l’agent.

Inventaire des composants système

Inventaire à jour de tous les composants système utilisés par l’infrastructure de prise en charge. Cela sera utilisé pour faciliter l’échantillonnage lors de l’exécution de la phase d’évaluation. Si votre environnement inclut PaaS, il serait utile que vous puissiez fournir des détails sur tous les services PaaS consommés.

Note: IaaS/PaaS n’aurait aucun matériel qui serait sous le contrôle des éditeurs de logiciels indépendants. Dans ce cas, fournissez une liste ou une capture d’écran de toutes les ressources visuelles.

Exemple :

| Nom de la ressource | Type de ressource | Description | Fabricant | Modèle |

|---|---|---|---|---|

| D212 | Windows Machine | Virtual Machine | S/O | S/O |

| LT101 | Ordinateur portable | Station de travail | Microsoft | Surface 3 |

| C2938 | Commutateur | Commutateur | S/O | S/O |

| LXM2 | Linux Machine | Test Machine | S/O | S/O |

Inventaire logiciel

Un inventaire à jour de toutes les ressources logicielles, y compris tous les logiciels utilisés dans l’environnement dans l’étendue, ainsi que les versions.

Exemple :

| Logiciels | Éditeur | Version | Objectif |

|---|---|---|---|

| Windows Server | Microsoft 2016 | Build 14393 | Système d’exploitation serveur pour l’environnement de production |

| Linux Ubuntu | S/O | 16.04 (Xenial) | Système d’exploitation serveur en cours d’utilisation dans la zone DMZ. |

| ESXi | VMware | 6.5.0 (build 13004031) | Utilisé pour prendre en charge les serveurs virtuels. |

| Mysql (Windows) | S/O | 8.0.2.1 | Serveur de base de données pour stocker l’historique des conversations. |

| Matou | Apache | 7.0.92 | Portail client. |

| Services Internet (IIS) | Microsoft | 10.0 | Prend en charge les API. |

Dépendances tierces

Documentation répertoriant toutes les dépendances utilisées par l’application/le complément/l’agent avec les versions en cours d’exécution.

Exemple :

| Dépendances web | Version actuelle en cours d’utilisation |

|---|---|

| JQuery | 3.5.1 |

| React | 16.13.1 |

| Tirant | 4.5.2 |

| Express | 4.17.1 |

| Angle | 10.0.14 |

| AngularJS | 1.8.0 |

Adresses IP publiques

Détail de toutes les adresses IP publiques et URL utilisées par l’infrastructure de prise en charge. Cela doit inclure la plage d’adresses IP routables complète allouée à l’environnement, sauf si une segmentation adéquate a été implémentée pour fractionner la plage en cours d’utilisation (une preuve adéquate de la segmentation sera requise).

Exemple :

| URL | Adresse IP |

|---|---|

| https://portal.contoso.com | 40.113.200.201 |

| https://filesapi.contoso.com | 40.113.200.201 |

| https://customerapi.contoso.com | 40.113.200.202 |

| https://bot.contoso.com | 40.113.200.202 |

| N/A (Serveur de rebond) | 40.113.200.200 |

Points de terminaison de ressources

Nom de l’API Adresse du point de terminaison Contoso API https://customerapi.contoso.com client Contoso Bot Service https://bot.contoso.com API Contoso Fileshttps://filesapi.contoso.com

Liste complète de tous les points de terminaison d’API utilisés par votre application/agent, y compris les points de terminaison de ressources externes développés en interne. Pour vous aider à comprendre l’étendue de l’environnement, fournissez des emplacements de point de terminaison d’API au sein de votre environnement.

Exemple :

| Nom de l’API | Adresse du point de terminaison |

|---|---|

| API client Contoso | https://customerapi.contoso.com |

| Contoso Bot Service | https://bot.contoso.com |

| Contoso Files API | https://filesapi.contoso.com |

| Microsoft Graph | https://graph.microsoft.com/v1.0/| |

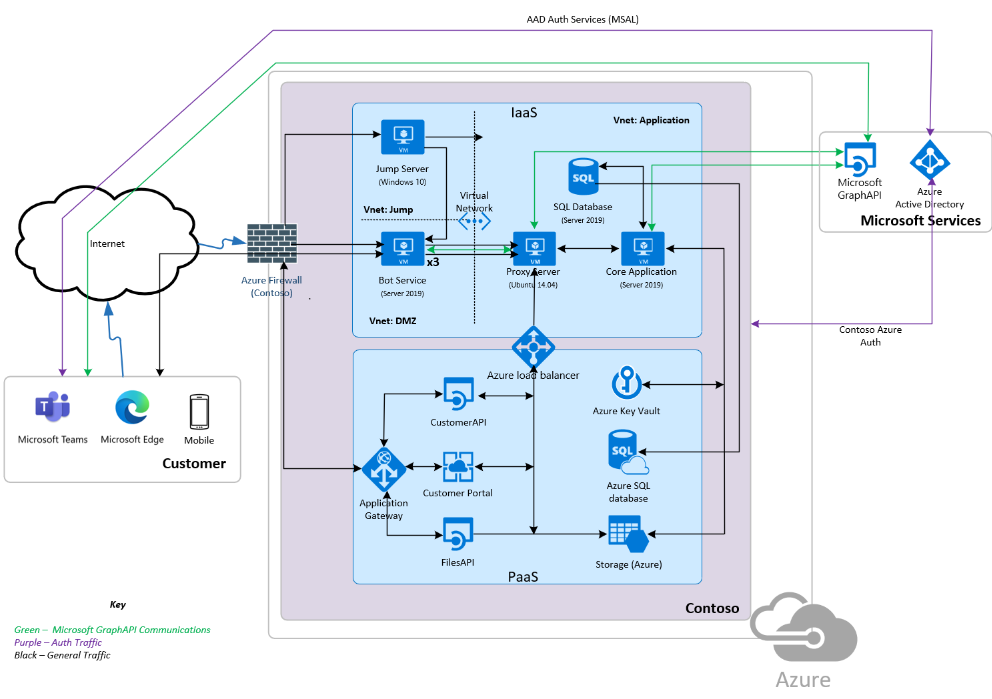

Diagramme architectural

Diagramme d’architecture logique représentant une vue d’ensemble générale de l’infrastructure de prise en charge de votre application/complément/agent. Cela doit inclure tous les environnements d’hébergement et l’infrastructure de prise en charge prenant en charge l’application,le complément/l’agent. Ce diagramme DOIT représenter tous les différents composants système de prise en charge au sein de l’environnement pour aider les analystes de certification à comprendre les systèmes dans l’étendue et à déterminer l’échantillonnage. Indiquez également le type d’environnement d’hébergement utilisé ; SaaS, isV hébergé, IaaS, PaaS ou hybride. Lorsque PaaS est utilisé, indiquez les différents services PaaS utilisés pour fournir les services de prise en charge au sein de l’environnement. Vérifiez que toutes les intégrations d’IA sont incluses.

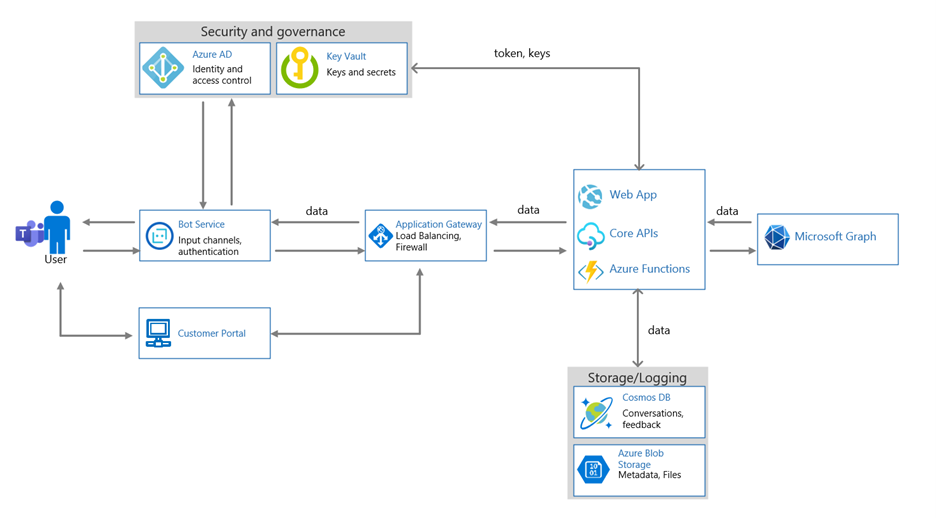

diagramme Data Flow

Diagrammes de flux détaillant les éléments suivants :

Les données circulent vers et depuis l’application/le complément/l’agent (y compris les données client).

Flux de données au sein de l’infrastructure de prise en charge (le cas échéant)

Diagrammes mettant en évidence où et quelles données sont stockées, comment les données sont transmises à des tiers externes (y compris les détails des tiers) et comment les données sont protégées en transit sur des réseaux ouverts/publics et au repos.

Certifications externes (SOC2, PCI DSS, FedRamp, ISO27001) - FACULTATIF

Si vous avez déjà obtenu une certification SOC2, PCI DSS, FedRamp ou ISO27001 et que vous avez un rapport émis au cours des 12 derniers mois qui inclut l’étendue complète de l’application certifiée ainsi que l’environnement de prise en charge, vous pouvez l’envoyer lors de la soumission du document initial. Nous allons essayer de l’utiliser pour satisfaire un sous-ensemble de contrôles et accélérer votre évaluation. Toutefois, cela n’est pas nécessaire pour obtenir une certification Microsoft 365.