Étape 1. Déterminer votre modèle d’identité cloud

Consultez tout notre contenu pour les petites entreprises sur l’aide aux petites entreprises & l’apprentissage.

Microsoft 365 utilise Microsoft Entra ID, un service d’authentification et d’identité utilisateur basé sur le cloud inclus dans votre abonnement Microsoft 365, pour gérer les identités et l’authentification pour Microsoft 365. Il est essentiel de configurer correctement votre infrastructure d’identité pour gérer l’accès utilisateur microsoft 365 et les autorisations pour vos organization.

Avant de commencer, regardez cette vidéo pour obtenir une vue d’ensemble des modèles d’identité et de l’authentification pour Microsoft 365.

Votre premier choix de planification est votre modèle d’identité cloud.

Modèles d’identité cloud Microsoft

Pour planifier les comptes d’utilisateur, vous devez d’abord comprendre les deux modèles d’identité dans Microsoft 365. Vous pouvez conserver les identités de votre organization uniquement dans le cloud, ou vous pouvez conserver vos identités Active Directory local Domain Services (AD DS) et les utiliser pour l’authentification lorsque les utilisateurs accèdent aux services cloud Microsoft 365.

Voici les deux types d’identité et leur meilleur ajustement et avantages.

| Attribut | Identité cloud uniquement | Identité hybride |

|---|---|---|

| Définition | Le compte d’utilisateur existe uniquement dans le locataire Microsoft Entra de votre abonnement Microsoft 365. | Un compte d’utilisateur existe dans AD DS et une copie se trouve également dans le locataire Microsoft Entra de votre abonnement Microsoft 365. Le compte d’utilisateur dans Microsoft Entra ID peut également inclure une version hachée du mot de passe du compte d’utilisateur AD DS déjà haché. |

| Comment Microsoft 365 authentifie les informations d’identification de l’utilisateur | Le locataire Microsoft Entra de votre abonnement Microsoft 365 effectue l’authentification avec le compte d’identité cloud. | Le locataire Microsoft Entra de votre abonnement Microsoft 365 gère le processus d’authentification ou redirige l’utilisateur vers un autre fournisseur d’identité. |

| Recommandé pour | Organisations qui n’ont pas ou n’ont pas besoin d’ad DS local. | Organisations utilisant AD DS ou un autre fournisseur d’identité. |

| Plus grand avantage | Simple à utiliser. Aucun serveur ou outil d’annuaire supplémentaire n’est nécessaire. | Les utilisateurs peuvent utiliser les mêmes informations d’identification lors de l’accès à des ressources locales ou cloud. |

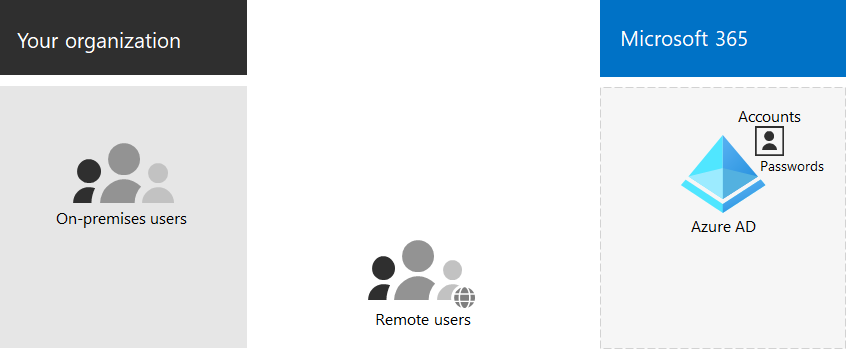

Identité cloud uniquement

Une identité cloud uniquement utilise des comptes d’utilisateur qui existent uniquement dans Microsoft Entra ID. L’identité cloud uniquement est généralement utilisée par les petites organisations qui n’ont pas de serveurs locaux ou qui n’utilisent pas AD DS pour gérer les identités locales.

Voici les composants de base de l’identité cloud uniquement.

Les utilisateurs locaux et distants (en ligne) utilisent leurs comptes d’utilisateur et mots de passe Microsoft Entra pour accéder aux services cloud Microsoft 365. Microsoft Entra authentifie les informations d’identification de l’utilisateur en fonction de ses comptes d’utilisateur et mots de passe stockés.

Administration

Étant donné que les comptes d’utilisateur sont stockés uniquement dans Microsoft Entra ID, vous gérez les identités cloud avec des outils tels que le Centre d'administration Microsoft 365 et le Windows PowerShell.

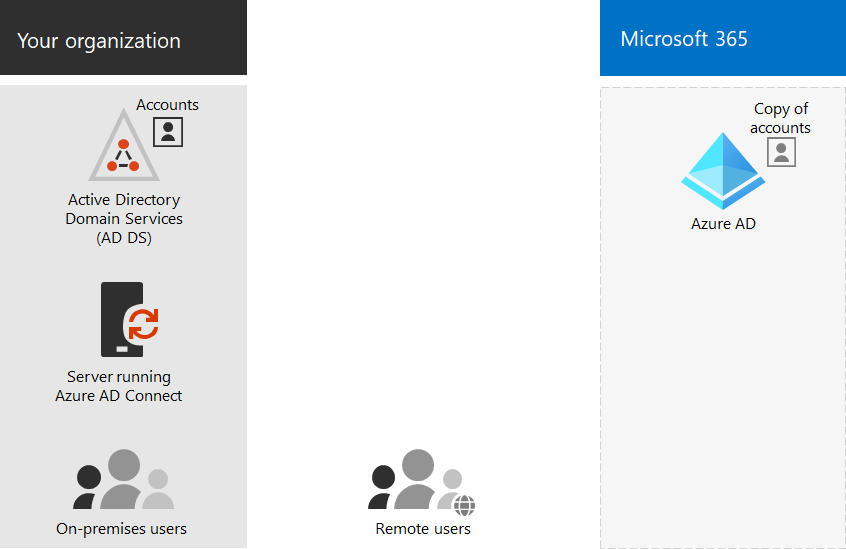

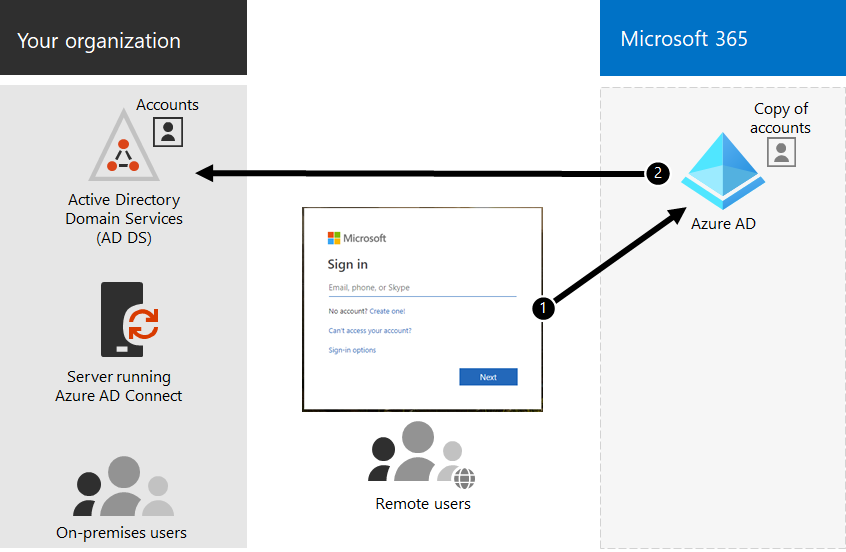

Identité hybride

L’identité hybride utilise des comptes qui proviennent d’un ad DS local et qui ont une copie dans le locataire Microsoft Entra d’un abonnement Microsoft 365. La plupart des modifications, à l’exception d’attributs de compte spécifiques, ne sont transmises qu’d’une seule façon. Les modifications que vous apportez aux comptes d’utilisateur AD DS sont synchronisées avec leur copie dans Microsoft Entra’ID.

Microsoft Entra Connect fournit la synchronisation de compte en cours. Il s’exécute sur un serveur local, recherche les modifications apportées aux services AD DS et les transfère à Microsoft Entra ID. Microsoft Entra Connect permet de filtrer les comptes qui sont synchronisés et s’il faut synchroniser une version hachée des mots de passe utilisateur, appelée synchronisation de hachage de mot de passe (PHS).

Lorsque vous implémentez une identité hybride, votre AD DS local représente la source de référence pour les informations sur le compte. Cela signifie que vous effectuez des tâches d’administration principalement locales, qui sont ensuite synchronisées avec Microsoft Entra ID.

Voici les composants de l’identité hybride.

Le locataire Microsoft Entra dispose d’une copie des comptes AD DS. Dans cette configuration, les utilisateurs locaux et distants qui accèdent aux services cloud Microsoft 365 s’authentifient auprès de Microsoft Entra ID.

Remarque

Vous devez toujours utiliser Microsoft Entra Connect pour synchroniser les comptes d’utilisateur pour l’identité hybride. Vous avez besoin des comptes d’utilisateur synchronisés dans Microsoft Entra ID pour effectuer l’attribution de licences et la gestion des groupes, configurer des autorisations et d’autres tâches administratives impliquant des comptes d’utilisateur.

Identité hybride et synchronisation d’annuaires pour Microsoft 365

En fonction des besoins de votre entreprise et des exigences techniques, le modèle d’identité hybride et la synchronisation d’annuaires sont le choix le plus courant pour les clients d’entreprise qui adoptent Microsoft 365. La synchronisation d’annuaires vous permet de gérer les identités dans votre services de domaine Active Directory (AD DS) et toutes les mises à jour des comptes d’utilisateur, des groupes et des contacts sont synchronisées avec le locataire Microsoft Entra de votre abonnement Microsoft 365.

Remarque

Lorsque les comptes d’utilisateur AD DS sont synchronisés pour la première fois, une licence Microsoft 365 ne leur est pas automatiquement attribuée et ne peuvent pas accéder aux services Microsoft 365, tels que la messagerie. Vous devez d'abord leur attribuer un emplacement d'utilisation. Ensuite, attribuez une licence à ces comptes d'utilisateurs, soit individuellement, soit dynamiquement via l'appartenance à un groupe.

Authentification pour l’identité hybride

Il existe deux types d'authentification lors de l'utilisation du modèle d'identité hybride :

Authentification managée

Microsoft Entra ID gère le processus d’authentification à l’aide d’une version hachée stockée localement du mot de passe ou envoie les informations d’identification à un agent logiciel local pour qu’elles soient authentifiées par les services AD DS locaux.

Authentification fédérée

Microsoft Entra ID redirige l’ordinateur client demandant l’authentification vers un autre fournisseur d’identité.

Authentification managée

Il existe deux types d'authentification gérée :

Synchronisation de hachage de mot de passe (PHS)

Microsoft Entra’ID effectue l’authentification elle-même.

Authentification directe (PTA)

Microsoft Entra ID a AD DS effectue l’authentification.

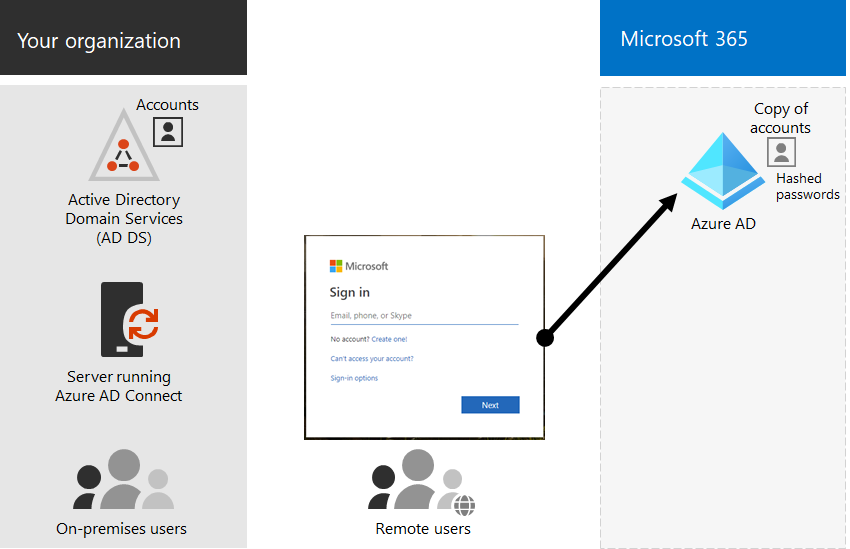

Synchronisation de hachage de mot de passe (PHS)

Avec PHS, vous synchronisez vos comptes d’utilisateur AD DS avec Microsoft 365 et gérez vos utilisateurs localement. Les hachages des mots de passe utilisateur sont synchronisés à partir de votre AD DS vers Microsoft Entra ID afin que les utilisateurs aient le même mot de passe localement et dans le cloud. Il s’agit de la façon la plus simple d’activer l’authentification pour les identités AD DS dans Microsoft Entra ID.

Lorsque les mots de passe sont modifiés ou réinitialisés localement, les nouveaux hachages de mot de passe sont synchronisés avec Microsoft Entra’ID afin que vos utilisateurs puissent toujours utiliser le même mot de passe pour les ressources cloud et locales. Les mots de passe utilisateur ne sont jamais envoyés à Microsoft Entra’ID ou stockés dans Microsoft Entra ID en texte clair. Certaines fonctionnalités Premium de l’ID Microsoft Entra, telles que Identity Protection, nécessitent phS, quelle que soit la méthode d’authentification sélectionnée.

Pour en savoir plus, consultez Choisir la méthode d’authentification appropriée .

Authentification directe (PTA)

PTA fournit une validation de mot de passe simple pour Microsoft Entra services d’authentification à l’aide d’un agent logiciel s’exécutant sur un ou plusieurs serveurs locaux pour valider les utilisateurs directement avec votre AD DS. Avec PTA, vous synchronisez les comptes d’utilisateur AD DS avec Microsoft 365 et gérez vos utilisateurs localement.

PTA permet à vos utilisateurs de se connecter à des ressources et applications locales et Microsoft 365 à l’aide de leur compte local et de leur mot de passe. Cette configuration valide les mots de passe des utilisateurs directement par rapport à votre AD DS local sans stocker les hachages de mot de passe dans Microsoft Entra ID.

La PTA est également destinée aux organisations qui ont des exigences de sécurité pour appliquer immédiatement les états des comptes d’utilisateur locaux, les stratégies de mot de passe et les heures d’ouverture de session.

Pour en savoir plus, consultez Choisir la méthode d’authentification appropriée .

Authentification fédérée

L’authentification fédérée est principalement destinée aux grandes entreprises qui ont des exigences d’authentification plus complexes. Les identités AD DS sont synchronisées avec Microsoft 365 et les comptes d’utilisateurs sont gérés localement. Avec l’authentification fédérée, les utilisateurs ont le même mot de passe localement et dans le cloud, et ils n’ont pas besoin de se reconnecter pour utiliser Microsoft 365.

L’authentification fédérée peut prendre en charge des exigences d’authentification supplémentaires, telles que l’authentification par carte à puce ou une authentification multifacteur tierce. Elle est généralement requise lorsque les organisations ont une exigence d’authentification non prise en charge en mode natif par Microsoft Entra ID.

Pour en savoir plus, consultez Choisir la méthode d’authentification appropriée .

Pour les fournisseurs d’identité et d’authentification tiers, les objets d’annuaire locaux peuvent être synchronisés avec Microsoft 365 et l’accès aux ressources cloud qui sont principalement gérés par un fournisseur d’identité tiers (IdP). Si votre organization utilise une solution de fédération tierce, vous pouvez configurer l’authentification avec cette solution pour Microsoft 365, à condition que la solution de fédération tierce soit compatible avec l’ID de Microsoft Entra.

Pour en savoir plus, consultez la liste de compatibilité de la fédération Microsoft Entra.

Administration

Étant donné que les comptes d’utilisateur d’origine et faisant autorité sont stockés dans les services AD DS locaux, vous gérez vos identités avec les mêmes outils que vous gérez votre AD DS.

Vous n’utilisez pas le Centre d'administration Microsoft 365 ou PowerShell pour Microsoft 365 pour gérer les comptes d’utilisateur synchronisés dans Microsoft Entra ID.

Étape suivante

Passez à l’étape 2 pour sécuriser vos comptes d’administrateur général.