Authentification fédérée haute disponibilité, phase 1 : Configurer Azure

Au cours de cette phase, vous créez les groupes de ressources, le réseau virtuel (VNet) et les groupes à haute disponibilité dans Azure qui hébergeront les machines virtuelles dans les phases 2, 3 et 4. Vous devez effectuer cette phase avant de passer à la phase 2 : Configurer les contrôleurs de domaine. Consultez Déployer l’authentification fédérée à haute disponibilité pour Microsoft 365 dans Azure pour toutes les phases.

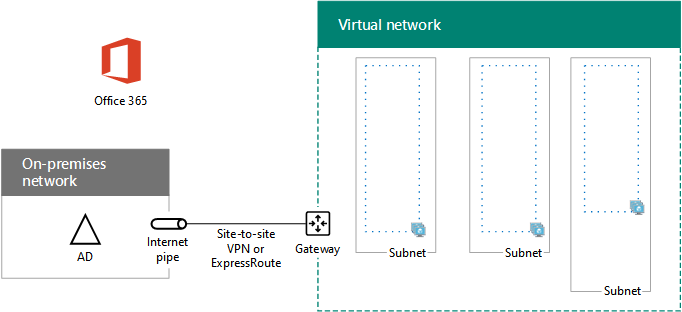

Azure doit être approvisionné avec les composants de base suivants :

Groupes de ressources

Un réseau virtuel Azure intersite avec des sous-réseaux pour l’hébergement des machines virtuelles Azure

Groupes de sécurité réseau pour effectuer l'isolation des sous-réseaux

Groupes à haute disponibilité

Configurer les composants Azure

Avant de commencer à configurer les composants Azure, renseignez les tableaux suivants. Pour vous aider dans les procédures de configuration Azure, imprimez cette section et notez les informations nécessaires ou copiez cette section dans un document et remplissez-le. Pour les paramètres du réseau virtuel, renseignez le tableau V.

| Élément | Paramètre de configuration | Description | Valeur |

|---|---|---|---|

| 1. |

Nom du réseau virtuel |

Nom à attribuer au réseau virtuel (par exemple FedAuthNet). |

|

| 2. |

Emplacement du réseau virtuel |

Centre de données Azure régional qui contiendra le réseau virtuel. |

|

| 3. |

Adresse IP du périphérique VPN |

Adresse IPv4 publique de l'interface de votre périphérique VPN sur Internet. |

|

| 4. |

Espace d'adressage du réseau virtuel |

Espace d'adressage du réseau virtuel. Renseignez-vous auprès de votre service informatique pour déterminer cet espace d'adressage. |

|

| 5. |

Clé partagée IPsec |

Chaîne alphanumérique aléatoire de 32 caractères, utilisée pour authentifier les deux côtés de la connexion VPN de site à site. Renseignez-vous auprès de votre service informatique ou de sécurité pour déterminer cette valeur de clé. Vous pouvez également consulter la page relative à la création d'une chaîne aléatoire pour une clé prépartagée IPsec. |

|

Tableau V : configuration de réseau virtuel entre différents locaux

Remplissez ensuite le Tableau S pour les sous-réseaux de cette solution. Tous les espaces d'adressage doivent être au format de routage CIDR (Classless Interdomain Routing), également appelé format de préfixe de réseau. Par exemple, 10.24.64.0/20.

Pour les trois premiers sous-réseaux, spécifiez un nom et un espace d’adressage IP unique en fonction de l’espace d’adressage du réseau virtuel. Pour le sous-réseau de passerelle, déterminez l’espace d’adressage 27 bits (avec une longueur de préfixe /27) pour le sous-réseau de passerelle Azure avec les éléments suivants :

Définissez la variable bits de l'espace d'adressage du réseau virtuel sur 1, jusqu'aux bits utilisés par le sous-réseau de passerelle, puis définissez les autres sur 0.

Convertissez les bits résultants en nombres décimaux et exprimez-les sous forme d'espace d'adressage, en définissant la longueur du préfixe sur une valeur équivalente à la taille du sous-réseau de passerelle.

Consultez Calculatrice d’espace d’adressage pour les sous-réseaux de passerelle Azure pour obtenir un bloc de commande PowerShell et une application console C# ou Python qui effectue ce calcul pour vous.

Renseignez-vous auprès de votre service informatique pour déterminer ces espaces d'adressage à partir de l'espace d'adressage de réseau virtuel.

| Élément | Nom du sous-réseau | Espace d'adressage de sous-réseau | Objectif |

|---|---|---|---|

| 1. |

|

|

Sous-réseau utilisé par le contrôleur de domaine services de domaine Active Directory (AD DS) et les machines virtuelles du serveur de synchronisation d’annuaires. |

| 2. |

|

|

Sous-réseau utilisé par les machines virtuelles AD FS. |

| 3. |

|

|

Sous-réseau utilisé par les machines virtuelles proxy d’application web. |

| 4. |

GatewaySubnet |

|

Sous-réseau utilisé par les machines virtuelles de la passerelle Azure. |

Tableau S : sous-réseaux dans le réseau virtuel

Ensuite, renseignez le Tableau I pour les adresses IP statiques affectées à des machines virtuelles et à des instances d'équilibreur de charge.

| Élément | Objectif | Adresse IP sur le sous-réseau | Valeur |

|---|---|---|---|

| 1. |

Adresse IP statique du premier contrôleur de domaine |

La quatrième adresse IP possible pour l'espace d'adressage du sous-réseau défini dans l'Élément 1 du Tableau S. |

|

| 2. |

Adresse IP statique du deuxième contrôleur de domaine |

La cinquième adresse IP possible pour l'espace d'adressage du sous-réseau défini dans l'Élément 1 du Tableau S. |

|

| 3. |

Adresse IP statique du serveur de synchronisation d’annuaires |

Sixième adresse IP possible pour l’espace d’adressage du sous-réseau défini à l’élément 1 du tableau S. |

|

| 4. |

Adresse IP statique de l’équilibreur de charge interne pour les serveurs AD FS |

La quatrième adresse IP possible pour l'espace d'adressage du sous-réseau défini dans l'Élément 2 du Tableau S. |

|

| 5. |

Adresse IP statique du premier serveur AD FS |

La cinquième adresse IP possible pour l'espace d'adressage du sous-réseau défini dans l'Élément 2 du Tableau S. |

|

| 6. |

Adresse IP statique du deuxième serveur AD FS |

La sixième adresse IP possible pour l'espace d'adressage du sous-réseau défini dans l'Élément 2 du Tableau S. |

|

| 7. |

Adresse IP statique du premier serveur proxy d’application web |

La quatrième adresse IP possible pour l'espace d'adressage du sous-réseau défini dans l'Élément 3 du Tableau S. |

|

| 8. |

Adresse IP statique du deuxième serveur proxy d’application web |

La cinquième adresse IP possible pour l'espace d'adressage du sous-réseau défini dans l'Élément 3 du Tableau S. |

|

Tableau I : Adresses IP statiques dans le réseau virtuel

Pour deux serveurs DNS (Domain Name System) de votre réseau local que vous souhaitez utiliser lors de la configuration initiale des contrôleurs de domaine dans votre réseau virtuel, renseignez le tableau D. Contactez votre service informatique pour déterminer cette liste.

| Élément | Nom convivial du serveur DNS | Adresse IP du serveur DNS |

|---|---|---|

| 1. |

|

|

| 2. |

|

|

Tableau D : serveurs DNS locaux

Pour router les paquets du réseau intersite vers votre réseau organization via la connexion VPN de site à site, vous devez configurer le réseau virtuel avec un réseau local qui dispose d’une liste des espaces d’adressage (en notation CIDR) pour tous les emplacements accessibles sur le réseau local de votre organization. La liste des espaces d'adressage qui définissent votre réseau local doit être unique et ne doit pas se chevaucher avec l'espace d'adressage utilisé pour d'autres réseaux virtuels ou d'autres réseaux locaux.

Pour l’ensemble des espaces d’adressage du réseau local, remplissez le tableau L. Notez que le tableau comporte trois entrées vides, mais vous aurez généralement besoin d’en ajouter. Renseignez-vous auprès de votre service informatique pour déterminer cette liste d’espaces d’adressage.

| Élément | Espace d'adressage du réseau local |

|---|---|

| 1. |

|

| 2. |

|

| 3. |

|

Tableau L : préfixes d'adresse pour le réseau local

Commençons maintenant à créer l’infrastructure Azure pour héberger votre authentification fédérée pour Microsoft 365.

Remarque

[!REMARQUE] Les ensembles de commandes suivants utilisent la dernière version d'Azure PowerShell. Consultez Bien démarrer avec Azure PowerShell.

Tout d'abord, démarrez une invite PowerShell Azure et connectez-vous à votre compte.

Connect-AzAccount

Conseil

Pour générer des blocs de commandes PowerShell prêts à l’exécution en fonction de vos paramètres personnalisés, utilisez ce classeur de configuration Microsoft Excel.

Obtenez le nom de votre abonnement à l’aide de la commande suivante.

Get-AzSubscription | Sort Name | Select Name

Pour les versions antérieures de Azure PowerShell, utilisez cette commande à la place.

Get-AzSubscription | Sort Name | Select SubscriptionName

Définissez votre abonnement Azure. Remplacez tout le texte entre guillemets, y compris les caractères < et >, avec le nom correct.

$subscrName="<subscription name>"

Select-AzSubscription -SubscriptionName $subscrName

Ensuite, créez les groupes de ressources. Pour déterminer un ensemble unique de noms de groupes de ressources, utilisez cette commande pour répertorier vos groupes de ressources existants.

Get-AzResourceGroup | Sort ResourceGroupName | Select ResourceGroupName

Renseignez le tableau suivant pour l'ensemble unique de noms de groupes de ressources.

| Élément | Nom de groupe de ressources | Objectif |

|---|---|---|

| 1. |

|

Contrôleurs de domaine |

| 2. |

|

Serveurs AD FS |

| 3. |

|

Serveurs proxy d’application web |

| 4. |

|

Éléments de l'infrastructure |

Tableau R : Groupes de ressources

Créez vos nouveaux groupes de ressources avec ces commandes.

$locName="<an Azure location, such as West US>"

$rgName="<Table R - Item 1 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 2 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 3 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 4 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

Ensuite, vous créez le réseau virtuel Azure et ses sous-réseaux.

$rgName="<Table R - Item 4 - Resource group name column>"

$locName="<your Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$vnetAddrPrefix="<Table V - Item 4 - Value column>"

$dnsServers=@( "<Table D - Item 1 - DNS server IP address column>", "<Table D - Item 2 - DNS server IP address column>" )

# Get the shortened version of the location

$locShortName=(Get-AzResourceGroup -Name $rgName).Location

# Create the subnets

$subnet1Name="<Table S - Item 1 - Subnet name column>"

$subnet1Prefix="<Table S - Item 1 - Subnet address space column>"

$subnet1=New-AzVirtualNetworkSubnetConfig -Name $subnet1Name -AddressPrefix $subnet1Prefix

$subnet2Name="<Table S - Item 2 - Subnet name column>"

$subnet2Prefix="<Table S - Item 2 - Subnet address space column>"

$subnet2=New-AzVirtualNetworkSubnetConfig -Name $subnet2Name -AddressPrefix $subnet2Prefix

$subnet3Name="<Table S - Item 3 - Subnet name column>"

$subnet3Prefix="<Table S - Item 3 - Subnet address space column>"

$subnet3=New-AzVirtualNetworkSubnetConfig -Name $subnet3Name -AddressPrefix $subnet3Prefix

$gwSubnet4Prefix="<Table S - Item 4 - Subnet address space column>"

$gwSubnet=New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $gwSubnet4Prefix

# Create the virtual network

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName -Location $locName -AddressPrefix $vnetAddrPrefix -Subnet $gwSubnet,$subnet1,$subnet2,$subnet3 -DNSServer $dnsServers

Ensuite, vous créez des groupes de sécurité réseau pour chaque sous-réseau qui a des machines virtuelles. Pour isoler des sous-réseaux, vous pouvez ajouter des règles pour certains types de trafic autorisés ou refusés vers le groupe de sécurité d'un sous-réseau.

# Create network security groups

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

New-AzNetworkSecurityGroup -Name $subnet1Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $subnet1Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnet1Name -AddressPrefix $subnet1Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $subnet2Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $subnet2Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnet2Name -AddressPrefix $subnet2Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $subnet3Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $subnet3Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnet3Name -AddressPrefix $subnet3Prefix -NetworkSecurityGroup $nsg

$vnet | Set-AzVirtualNetwork

Utilisez ces commandes pour créer les passerelles pour la connexion VPN de site à site.

$rgName="<Table R - Item 4 - Resource group name column>"

$locName="<Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name "GatewaySubnet"

# Attach a virtual network gateway to a public IP address and the gateway subnet

$publicGatewayVipName="PublicIPAddress"

$vnetGatewayIpConfigName="PublicIPConfig"

New-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName -Location $locName -AllocationMethod Dynamic

$publicGatewayVip=Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName

$vnetGatewayIpConfig=New-AzVirtualNetworkGatewayIpConfig -Name $vnetGatewayIpConfigName -PublicIpAddressId $publicGatewayVip.Id -Subnet $subnet

# Create the Azure gateway

$vnetGatewayName="AzureGateway"

$vnetGateway=New-AzVirtualNetworkGateway -Name $vnetGatewayName -ResourceGroupName $rgName -Location $locName -GatewayType Vpn -VpnType RouteBased -IpConfigurations $vnetGatewayIpConfig

# Create the gateway for the local network

$localGatewayName="LocalNetGateway"

$localGatewayIP="<Table V - Item 3 - Value column>"

$localNetworkPrefix=@( <comma-separated, double-quote enclosed list of the local network address prefixes from Table L, example: "10.1.0.0/24", "10.2.0.0/24"> )

$localGateway=New-AzLocalNetworkGateway -Name $localGatewayName -ResourceGroupName $rgName -Location $locName -GatewayIpAddress $localGatewayIP -AddressPrefix $localNetworkPrefix

# Define the Azure virtual network VPN connection

$vnetConnectionName="S2SConnection"

$vnetConnectionKey="<Table V - Item 5 - Value column>"

$vnetConnection=New-AzVirtualNetworkGatewayConnection -Name $vnetConnectionName -ResourceGroupName $rgName -Location $locName -ConnectionType IPsec -SharedKey $vnetConnectionKey -VirtualNetworkGateway1 $vnetGateway -LocalNetworkGateway2 $localGateway

Remarque

L’authentification fédérée d’utilisateurs individuels n’utilise aucune ressource locale. Toutefois, si cette connexion VPN de site à site devient indisponible, les contrôleurs de domaine dans le réseau virtuel ne recevront pas les mises à jour des comptes d’utilisateur et des groupes effectués dans les services de domaine Active Directory local. Pour vous assurer que cela ne se produit pas, vous pouvez configurer la haute disponibilité pour votre connexion VPN de site à site. Pour plus d'informations, reportez-vous à l'article Configuration haute disponibilité pour la connectivité entre les réseaux locaux et la connectivité entre deux réseaux virtuels

Ensuite, enregistrez l'adresse IPv4 publique de la passerelle VPN Azure pour votre réseau virtuel à partir de l'affichage de cette commande :

Get-AzPublicIpAddress -Name $publicGatewayVipName -ResourceGroupName $rgName

Ensuite, configurez votre périphérique VPN local de sorte qu'il se connecte à la passerelle VPN Azure. Pour plus d'informations, reportez-vous à la rubrique À propos des périphériques VPN pour les connexions de la passerelle VPN de site à site.

Pour configurer votre périphérique VPN local, vous avez besoin des éléments suivants :

L'adresse IPv4 publique de la passerelle VPN Azure.

La clé prépartagée IPsec pour la connexion VPN de site à site (Tableau V - Élément 5 - colonne Valeur).

Ensuite, vérifiez que l'espace d'adressage du réseau virtuel est accessible à partir de votre réseau local. Pour cela, il convient généralement d'ajouter un chemin de routage correspondant à l'espace d'adressage du réseau virtuel à votre périphérique VPN puis d'annoncer ce chemin de routage au reste de l'infrastructure de routage du réseau de votre organisation. Renseignez-vous auprès de votre service informatique pour savoir comment procéder.

Ensuite, définissez les noms de trois groupes à haute disponibilité. Remplissez le Tableau A.

| Élément | Objectif | Nom du groupe de disponibilité |

|---|---|---|

| 1. |

Contrôleurs de domaine |

|

| 2. |

Serveurs AD FS |

|

| 3. |

Serveurs proxy d’application web |

|

Tableau A : Groupes de disponibilité

Vous aurez besoin de ces noms lorsque vous créerez les machines virtuelles aux phases 2, 3 et 4.

Créez les groupes à haute disponibilité avec ces commandes Azure PowerShell.

$locName="<the Azure location for your new resource group>"

$rgName="<Table R - Item 1 - Resource group name column>"

$avName="<Table A - Item 1 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 2 - Resource group name column>"

$avName="<Table A - Item 2 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 3 - Resource group name column>"

$avName="<Table A - Item 3 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

Voici la configuration obtenue à la fin de cette phase.

Phase 1 : Infrastructure Azure pour l’authentification fédérée haute disponibilité pour Microsoft 365

Étape suivante

Utilisez la phase 2 : Configurer les contrôleurs de domaine pour poursuivre la configuration de cette charge de travail.

Voir aussi

Déployer une authentification fédérée haute disponibilité pour Microsoft 365 dans Azure

Identité fédérée pour votre environnement de développement/test Microsoft 365

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour