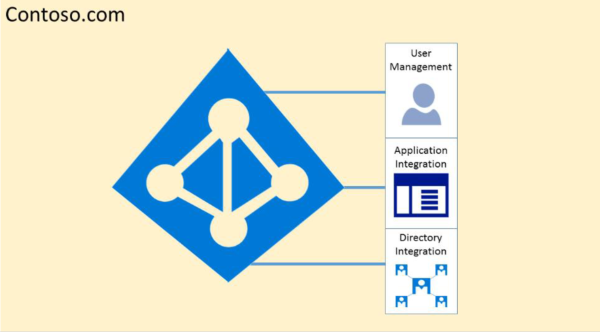

Isolation et Access Control Microsoft 365 dans Microsoft Entra ID

Microsoft Entra ID a été conçu pour héberger plusieurs locataires de manière hautement sécurisée grâce à l’isolation des données logiques. L’accès à Microsoft Entra ID est contrôlé par une couche d’autorisation. Microsoft Entra ID isole les clients qui utilisent des conteneurs de locataires comme limites de sécurité pour protéger le contenu d’un client afin que le contenu ne soit pas accessible ou compromis par les co-locataires. Trois vérifications sont effectuées par Microsoft Entra couche d’autorisation :

- Le principal est-il activé pour l’accès à Microsoft Entra locataire ?

- Le principal est-il activé pour l’accès aux données dans ce locataire ?

- Le rôle du principal dans ce locataire est-il autorisé pour le type d’accès aux données demandé ?

Aucune application, utilisateur, serveur ou service ne peut accéder à Microsoft Entra ID sans l’authentification et le jeton ou le certificat appropriés. Les demandes sont rejetées si elles ne sont pas accompagnées d’informations d’identification appropriées.

En fait, Microsoft Entra ID héberge chaque locataire dans son propre conteneur protégé, avec des stratégies et des autorisations sur et au sein du conteneur détenu et géré uniquement par le locataire.

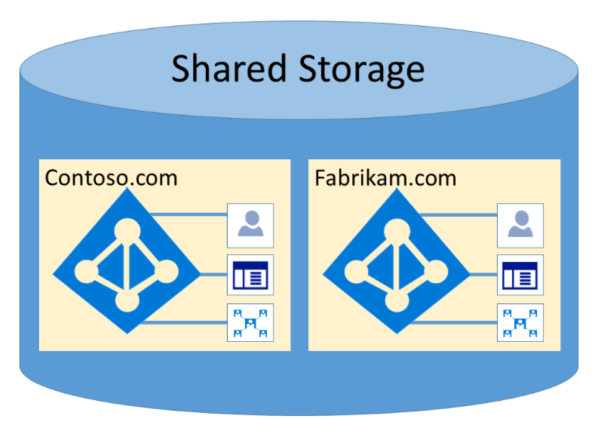

Le concept de conteneurs de locataires est profondément ancré dans le service d’annuaire à toutes les couches, des portails jusqu’au stockage persistant. Même lorsque plusieurs métadonnées de locataire Microsoft Entra sont stockées sur le même disque physique, il n’existe aucune relation entre les conteneurs autre que ce qui est défini par le service d’annuaire, qui à son tour est dicté par l’administrateur du locataire. Il ne peut y avoir aucune connexion directe à Microsoft Entra stockage à partir d’une application ou d’un service demandeur sans passer au préalable par la couche d’autorisation.

Dans l’exemple suivant, Contoso et Fabrikam ont tous deux des conteneurs distincts et dédiés, et même si ces conteneurs peuvent partager une partie de la même infrastructure sous-jacente, comme les serveurs et le stockage, ils restent séparés et isolés les uns des autres, et fermés par des couches d’autorisation et de contrôle d’accès.

En outre, aucun composant d’application ne peut s’exécuter à partir de Microsoft Entra ID, et il n’est pas possible pour un locataire de violer de force l’intégrité d’un autre locataire, d’accéder aux clés de chiffrement d’un autre locataire ou de lire des données brutes à partir du serveur.

Par défaut, Microsoft Entra interdit toutes les opérations émises par les identités dans d’autres locataires. Chaque locataire est isolé logiquement dans Microsoft Entra ID par le biais de contrôles d’accès basés sur les revendications. Les lectures et écritures de données d’annuaire sont limitées aux conteneurs de locataires et contrôlées par une couche d’abstraction interne et une couche de contrôle d’accès en fonction du rôle (RBAC), qui appliquent ensemble le locataire comme limite de sécurité. Chaque demande d’accès aux données d’annuaire est traitée par ces couches et chaque demande d’accès dans Microsoft 365 est traitée par la logique précédente.

Microsoft Entra ID a Amérique du Nord, le gouvernement des États-Unis, l’Union européenne, l’Allemagne et les partitions mondiales. Un locataire existe dans une seule partition et les partitions peuvent contenir plusieurs locataires. Les informations de partition sont extraites des utilisateurs. Une partition donnée (y compris tous les locataires qu’elle contient) est répliquée dans plusieurs centres de données. La partition d’un locataire est choisie en fonction des propriétés du locataire (par exemple, le code du pays). Les secrets et autres informations sensibles dans chaque partition sont chiffrés avec une clé dédiée. Les clés sont générées automatiquement lorsqu’une nouvelle partition est créée.

Microsoft Entra fonctionnalités système sont un instance unique à chaque session utilisateur. En outre, Microsoft Entra ID utilise des technologies de chiffrement pour assurer l’isolation des ressources système partagées au niveau du réseau afin d’empêcher le transfert non autorisé et involontaire d’informations.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour