Déployer Microsoft Defender pour point de terminaison sur iOS avec Microsoft Intune

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Cette rubrique décrit le déploiement de Defender pour point de terminaison sur iOS sur des appareils inscrits au portail d’entreprise Microsoft Intune. Pour plus d’informations sur l’inscription d’appareils Microsoft Intune, consultez Inscrire des appareils iOS/iPadOS dans Intune.

Avant de commencer

Vérifiez que vous avez accès au Centre d’administration Microsoft Intune.

Vérifiez que l’inscription iOS est effectuée pour vos utilisateurs. Les utilisateurs doivent disposer d’une licence Defender pour point de terminaison affectée afin d’utiliser Defender pour point de terminaison sur iOS. Reportez-vous à Attribuer des licences aux utilisateurs pour obtenir des instructions sur l’attribution de licences.

Vérifiez que l’application portail d’entreprise est installée et connectée aux utilisateurs finaux et que l’inscription est terminée.

Remarque

Microsoft Defender pour point de terminaison sur iOS est disponible dans l’Apple App Store.

Cette section traite des sujets suivants :

Étapes de déploiement (applicables aux appareils supervisés et non supervisés ) : les administrateurs peuvent déployer Defender pour point de terminaison sur iOS via le portail d’entreprise Microsoft Intune. Cette étape n’est pas nécessaire pour les applications VPP (achat en volume).

Déploiement complet (uniquement pour les appareils supervisés) : les administrateurs peuvent choisir de déployer l’un des profils donnés.

- Filtre de contrôle zero touch (silencieux) : fournit une protection web sans le VPN de bouclage local et permet également l’intégration sans assistance pour les utilisateurs. L’application est automatiquement installée et activée sans que l’utilisateur n’a besoin d’ouvrir l’application.

- Filtre de contrôle : fournit une protection web sans le VPN de bouclage local.

Configuration de l’intégration automatisée (uniquement pour les appareils non supervisés ) : les administrateurs peuvent automatiser l’intégration de Defender pour point de terminaison pour les utilisateurs de deux manières différentes :

- Intégration sans contact (silencieux) : l’application est automatiquement installée et activée sans que les utilisateurs n’ont besoin d’ouvrir l’application.

- Intégration automatique du VPN : le profil VPN Defender pour point de terminaison est automatiquement configuré sans que l’utilisateur le fasse pendant l’intégration. Cette étape n’est pas recommandée dans les configurations Zero Touch.

Configuration de l’inscription des utilisateurs (uniquement pour les appareils inscrits par des utilisateurs Intune) : les administrateurs peuvent également déployer et configurer l’application Defender pour point de terminaison sur les appareils inscrits par l’utilisateur Intune.

Terminer l’intégration et vérifier l’état : cette étape s’applique à tous les types d’inscription pour vérifier que l’application est installée sur l’appareil, que l’intégration est terminée et que l’appareil est visible dans le portail Microsoft Defender. Il peut être ignoré pour l’intégration sans contact (silencieux).

Étapes de déploiement (applicables aux appareils supervisés et non supervisés)

Déployez Defender pour point de terminaison sur iOS via le portail d’entreprise Microsoft Intune.

Ajouter une application du Store iOS

Dans le Centre d’administration Microsoft Intune, accédez à Applications>iOS/iPadOS>Ajouter une>application du Store iOS , puis cliquez sur Sélectionner.

Dans la page Ajouter une application , cliquez sur Rechercher dans l’App Store et tapez Microsoft Defender dans la barre de recherche. Dans la section des résultats de la recherche, cliquez sur Microsoft Defender , puis sur Sélectionner.

Sélectionnez iOS 15.0 comme Système d’exploitation minimum. Passez en revue le reste des informations sur l’application, puis cliquez sur Suivant.

Dans la section Affectations , accédez à la section Obligatoire et sélectionnez Ajouter un groupe. Vous pouvez ensuite choisir le ou les groupes d’utilisateurs que vous souhaitez cibler defender pour point de terminaison sur l’application iOS. Cliquez sur Sélectionner , puis sur Suivant.

Remarque

Le groupe d’utilisateurs sélectionné doit se composer d’utilisateurs inscrits à Microsoft Intune.

Dans la section Vérifier + créer , vérifiez que toutes les informations entrées sont correctes, puis sélectionnez Créer. Dans quelques instants, l’application Defender pour point de terminaison doit être créée avec succès et une notification doit s’afficher dans le coin supérieur droit de la page.

Dans la page d’informations sur l’application qui s’affiche, dans la section Surveiller , sélectionnez État de l’installation de l’appareil pour vérifier que l’installation de l’appareil s’est terminée correctement.

Déploiement complet pour les appareils supervisés

L’application Microsoft Defender pour point de terminaison sur iOS dispose d’une capacité spécialisée sur les appareils iOS/iPadOS supervisés, compte tenu des fonctionnalités de gestion accrues fournies par la plateforme sur ces types d’appareils. Il peut également fournir une protection web sans configurer de VPN local sur l’appareil. Cela offre aux utilisateurs finaux une expérience transparente tout en étant protégés contre le hameçonnage et d’autres attaques web.

Les administrateurs peuvent utiliser les étapes suivantes pour configurer des appareils supervisés.

Configurer le mode supervisé via Microsoft Intune

Configurez le mode supervisé pour l’application Defender pour point de terminaison via une stratégie de configuration d’application et un profil de configuration de l’appareil.

Stratégie de configuration d’application

Remarque

Cette stratégie de configuration d’application pour les appareils supervisés s’applique uniquement aux appareils gérés et doit être ciblée sur tous les appareils iOS gérés en tant que meilleure pratique.

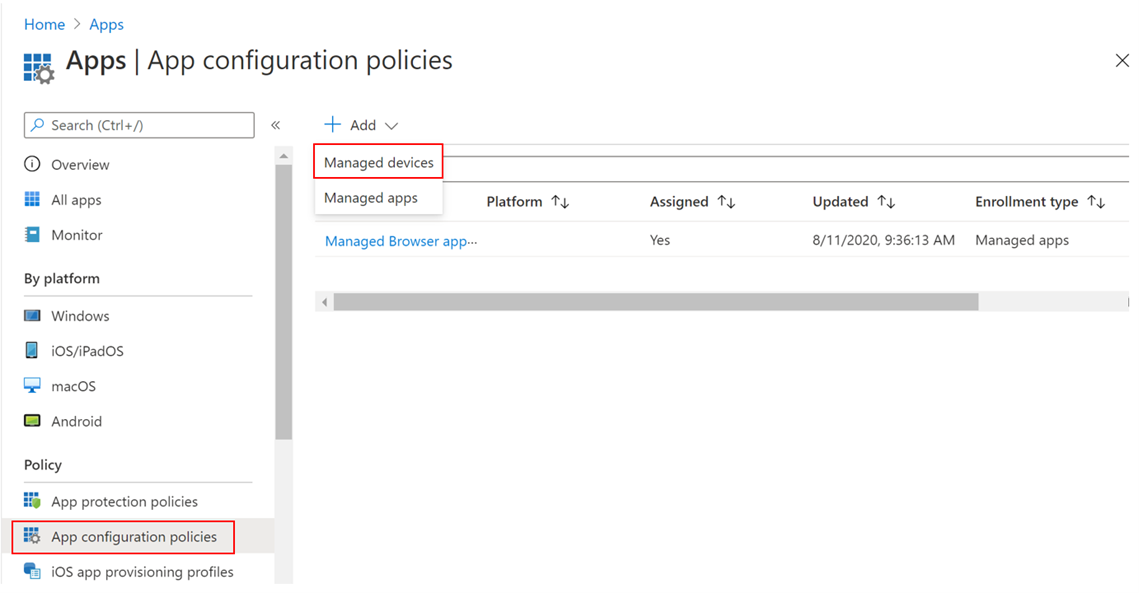

Connectez-vous au Centre d’administration Microsoft Intune et accédez à Applications Stratégies> deconfiguration des applications>Ajouter. Sélectionnez Appareils gérés.

Dans la page Créer une stratégie de configuration d’application , fournissez les informations suivantes :

- Nom de la stratégie

- Plateforme : sélectionnez iOS/iPadOS

- Application ciblée : sélectionnez Microsoft Defender pour point de terminaison dans la liste

Dans l’écran suivant, sélectionnez Utiliser le concepteur de configuration comme format. Spécifiez les propriétés suivantes :

- Clé de configuration :

issupervised - Type de valeur : String

- Valeur de configuration :

{{issupervised}}

- Clé de configuration :

Sélectionnez Suivant pour ouvrir la page Balises d’étendue. Les balises d’étendue sont facultatives. Sélectionnez Suivant pour continuer.

Dans la page Affectations, sélectionnez les groupes qui recevront ce profil. Pour ce scénario, il est recommandé de cibler Tous les appareils. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil.

Lors du déploiement sur des groupes d’utilisateurs, un utilisateur doit se connecter à un appareil avant que la stratégie ne s’applique.

Cliquez sur Suivant.

Dans la page Vérifier + créer, quand vous avez terminé, choisir Créer. Le nouveau profil s’affiche dans la liste des profils de configuration.

Profil de configuration de l’appareil (filtre de contrôle)

Remarque

Pour les appareils qui exécutent iOS/iPadOS (en mode supervisé), il existe un profil .mobileconfig personnalisé, appelé profil ControlFilter disponible. Ce profil active la protection web sans configurer le VPN de bouclage local sur l’appareil. Cela offre aux utilisateurs finaux une expérience transparente tout en étant protégés contre le hameçonnage et d’autres attaques web.

Toutefois, le profil ControlFilter ne fonctionne pas avec Always-On VPN (AOVPN) en raison de restrictions de plateforme.

Les administrateurs déploient l’un des profils donnés.

Filtre de contrôle sans contact (silencieux) : ce profil permet l’intégration sans assistance pour les utilisateurs. Télécharger le profil de configuration à partir de ControlFilterZeroTouch

Filtre de contrôle : téléchargez le profil de configuration à partir de ControlFilter.

Une fois le profil téléchargé, déployez le profil personnalisé. Suivez les étapes ci-dessous :

Accédez à Appareils Profils> deconfiguration>iOS/iPadOS>Créer un profil.

Sélectionnez Modèles de type> de profiletNom du modèle>Personnalisé.

Fournissez un nom du profil. Lorsque vous êtes invité à importer un fichier de profil de configuration, sélectionnez celui téléchargé à l’étape précédente.

Dans la section Affectation , sélectionnez le groupe d’appareils auquel vous souhaitez appliquer ce profil. Il est recommandé de l’appliquer à tous les appareils iOS gérés. Sélectionnez Suivant.

Remarque

La création d’un groupe d’appareils est prise en charge dans Defender pour point de terminaison Plan 1 et Plan 2.

Dans la page Vérifier + créer, quand vous avez terminé, choisir Créer. Le nouveau profil s’affiche dans la liste des profils de configuration.

Configuration de l’intégration automatisée (uniquement pour les appareils non supervisés)

Les administrateurs peuvent automatiser l’intégration de Defender pour les utilisateurs de deux manières différentes avec l’intégration sans contact (silencieux) ou l’intégration automatique du VPN.

Intégration sans contact (sans assistance) de Microsoft Defender pour point de terminaison

Remarque

L’interaction tactile ne peut pas être configurée sur les appareils iOS inscrits sans affinité utilisateur (appareils sans utilisateur ou appareils partagés).

Les administrateurs peuvent configurer Microsoft Defender pour point de terminaison pour le déploiement et l’activation en mode silencieux. Dans ce flux, l’administrateur crée un profil de déploiement et l’utilisateur est simplement informé de l’installation. Defender pour point de terminaison est automatiquement installé sans que l’utilisateur n’a besoin d’ouvrir l’application. Suivez les étapes ci-dessous pour configurer le déploiement sans contact ou silencieux de Defender pour point de terminaison sur les appareils iOS inscrits :

Dans le Centre d’administration Microsoft Intune, accédez à Appareils> Profils >de configurationCréer un profil.

Choisissez Plateforme comme iOS/iPadOS, Type de profil comme Modèles et Nom du modèle comme VPN. Sélectionnez Créer.

Tapez un nom pour le profil, puis sélectionnez Suivant.

Sélectionnez VPN personnalisé pour Type de connexion et, dans la section VPN de base , entrez ce qui suit :

- Nom de la connexion = Microsoft Defender pour point de terminaison

- Adresse du serveur VPN = 127.0.0.1

- Méthode d’authentification = « Nom d’utilisateur et mot de passe »

- Tunneling fractionné = Désactiver

- Identificateur VPN = com.microsoft.scmx

- Dans les paires clé-valeur, entrez la clé SilentOnboard et définissez la valeur sur True.

- Type de VPN automatique = VPN à la demande

- Sélectionnez Ajouter pour Les règles à la demande , puis sélectionnez Je souhaite effectuer les opérations suivantes = Connexion VPN, Je souhaite restreindre à = Tous les domaines.

- Pour imposer que le VPN ne peut pas être désactivé dans l’appareil des utilisateurs, les administrateurs peuvent sélectionner Oui dans Empêcher les utilisateurs de désactiver le VPN automatique. Par défaut, il n’est pas configuré et les utilisateurs peuvent désactiver le VPN uniquement dans les paramètres.

- Pour autoriser les utilisateurs à modifier le bouton bascule VPN à partir de l’application, ajoutez EnableVPNToggleInApp = TRUE, dans les paires clé-valeur. Par défaut, les utilisateurs ne peuvent pas modifier le bouton bascule à partir de l’application.

Sélectionnez Suivant et affectez le profil aux utilisateurs ciblés.

Dans la section Vérifier + créer , vérifiez que toutes les informations entrées sont correctes, puis sélectionnez Créer.

Une fois la configuration ci-dessus terminée et synchronisée avec l’appareil, les actions suivantes ont lieu sur le ou les appareils iOS ciblés :

- Microsoft Defender pour point de terminaison sera déployé et intégré en mode silencieux, et l’appareil sera vu dans le portail Defender pour point de terminaison.

- Une notification provisoire est envoyée à l’appareil utilisateur.

- La protection web et d’autres fonctionnalités seront activées.

Remarque

- La configuration sans contact peut prendre jusqu’à 5 minutes en arrière-plan.

- Pour les appareils supervisés, les administrateurs peuvent configurer l’intégration Zero Touch avec le profil de filtre de contrôle ZeroTouch. Le profil VPN Defender pour point de terminaison n’est pas installé sur l’appareil et la protection web est fournie par le profil de filtre de contrôle.

Intégration automatique du profil VPN (intégration simplifiée)

Remarque

Cette étape simplifie le processus d’intégration en configurant le profil VPN. Si vous utilisez zero touch, vous n’avez pas besoin d’effectuer cette étape.

Pour les appareils non supervisés, un VPN est utilisé pour fournir la fonctionnalité De protection web. Il ne s’agit pas d’un VPN standard et d’un VPN local/auto-bouclage qui ne prend pas le trafic en dehors de l’appareil.

Les administrateurs peuvent configurer la configuration automatique du profil VPN. Cela configure automatiquement le profil VPN Defender pour point de terminaison sans que l’utilisateur le fasse lors de l’intégration.

Dans le Centre d’administration Microsoft Intune, accédez à Appareils> Profils >de configurationCréer un profil.

Choisissez Plateforme comme iOS/iPadOS et Type de profil comme VPN. Cliquez sur Créer.

Tapez un nom pour le profil, puis cliquez sur Suivant.

Sélectionnez VPN personnalisé pour Type de connexion et, dans la section VPN de base , entrez ce qui suit :

Nom de la connexion = Microsoft Defender pour point de terminaison

Adresse du serveur VPN = 127.0.0.1

Méthode d’authentification = « Nom d’utilisateur et mot de passe »

Tunneling fractionné = Désactiver

Identificateur VPN = com.microsoft.scmx

Dans les paires clé-valeur, entrez la clé AutoOnboard et définissez la valeur sur True.

Type de VPN automatique = VPN à la demande

Sélectionnez Ajouter pour Les règles à la demande , puis sélectionnez Je souhaite effectuer les opérations suivantes = Connexion VPN, Je souhaite restreindre à = Tous les domaines.

Pour exiger que le VPN ne puisse pas être désactivé sur l’appareil d’un utilisateur, les administrateurs peuvent sélectionner Oui dans Empêcher les utilisateurs de désactiver le VPN automatique. Par défaut, ce paramètre n’est pas configuré et les utilisateurs peuvent désactiver le VPN uniquement dans les Paramètres.

Pour autoriser les utilisateurs à modifier le bouton bascule VPN à partir de l’application, ajoutez EnableVPNToggleInApp = TRUE, dans les paires clé-valeur. Par défaut, les utilisateurs ne peuvent pas modifier le bouton bascule à partir de l’application.

Cliquez sur Suivant et affectez le profil aux utilisateurs ciblés.

Dans la section Vérifier + créer , vérifiez que toutes les informations entrées sont correctes, puis sélectionnez Créer.

Configuration de l’inscription des utilisateurs (uniquement pour les appareils inscrits par des utilisateurs Intune)

L’application iOS Microsoft Defender peut être déployée sur les appareils inscrits par l’utilisateur Intune en procédant comme suit.

Administrateur

Configurer le profil d’inscription utilisateur dans Intune. Intune prend en charge l’inscription utilisateur Apple basée sur un compte et l’inscription des utilisateurs Apple avec le portail d’entreprise. En savoir plus sur la comparaison des deux méthodes et en sélectionner une.

Configurez le plug-in d’authentification unique. L’application Authenticator avec l’extension SSO est une condition préalable à l’inscription des utilisateurs sur un appareil iOS.

- Créer un profil de configuration d’appareil dans Intune - Configurer le plug-in iOS/iPadOS Enterprise SSO avec MDM | Microsoft Learn.

- Veillez à ajouter ces deux clés dans la configuration ci-dessus :

- ID d’offre groupée d’applications : incluez l’ID de bundle d’applications Defender dans cette liste com.microsoft.scmx

- Configuration supplémentaire : Clé - device_registration ; Type - Chaîne ; Valeur - {{DEVICEREGISTRATION}}

Configurez la clé MDM pour l’inscription des utilisateurs.

- Dans Intune, accédez à Accéder aux applications Stratégies de configuration > des applications > Ajouter des > appareils gérés

- Donnez un nom à la stratégie, sélectionnez Plateforme > iOS/iPadOS,

- Sélectionnez Microsoft Defender pour point de terminaison comme application cible.

- Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration et ajoutez UserEnrolmentEnabled comme clé, type de valeur comme Chaîne, valeur comme True.

L’administrateur peut envoyer (push) Defender en tant qu’application VPP requise à partir d’Intune.

Utilisateur final

L’application Defender est installée sur l’appareil de l’utilisateur. L’utilisateur se connecte et termine l’intégration. Une fois l’appareil correctement intégré, il est visible dans le portail de sécurité Defender sous Inventaire des appareils.

Fonctionnalités et limitations prises en charge

- Prend en charge toutes les fonctionnalités actuelles de Defender pour point de terminaison iOS telles que la protection web, la protection réseau, la détection jailbreak, les vulnérabilités dans le système d’exploitation et les applications, les alertes dans le portail de sécurité Defender et les stratégies de conformité.

- Le déploiement sans contact (silencieux) et l’intégration automatique du VPN ne sont pas pris en charge avec l’inscription des utilisateurs, car les administrateurs ne peuvent pas envoyer (push) un profil VPN à l’échelle de l’appareil avec l’inscription de l’utilisateur.

- Pour la gestion des vulnérabilités des applications, seules les applications du profil professionnel sont visibles.

- Jusqu’à 10 minutes peuvent être nécessaires pour que les appareils nouvellement intégrés deviennent conformes s’ils sont ciblés par des stratégies de conformité.

- En savoir plus sur les limitations et fonctionnalités de l’inscription des utilisateurs.

Terminer l’intégration et vérifier l’état

Une fois que Defender pour point de terminaison sur iOS a été installé sur l’appareil, l’icône de l’application s’affiche.

Appuyez sur l’icône d’application Defender pour point de terminaison (MSDefender) et suivez les instructions à l’écran pour effectuer les étapes d’intégration. Les détails incluent l’acceptation par l’utilisateur final des autorisations iOS requises par Defender pour point de terminaison sur iOS.

Remarque

Ignorez cette étape si vous configurez l’intégration sans contact (silencieux). Le lancement manuel de l’application n’est pas nécessaire si l’intégration sans contact (sans assistance) est configurée.

Une fois l’intégration réussie, l’appareil commence à apparaître dans la liste Appareils dans le portail Microsoft Defender.

Étapes suivantes

- Configurer la stratégie de protection des applications pour inclure les signaux de risque Defender pour point de terminaison (GAM)

- Configurer les fonctionnalités de Defender pour point de terminaison sur iOS

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.