Résoudre les problèmes d’intégration Microsoft Defender pour point de terminaison

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Windows Server 2012 R2

- Windows Server 2016

- Microsoft Defender XDR

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Si vous rencontrez des problèmes, vous devrez peut-être résoudre les problèmes liés au processus d’intégration Microsoft Defender pour point de terminaison. Cette page fournit des étapes détaillées pour résoudre les problèmes d’intégration qui peuvent se produire lors du déploiement avec l’un des outils de déploiement et les erreurs courantes qui peuvent se produire sur les appareils.

Avant de commencer à résoudre les problèmes liés aux outils d’intégration, il est important de case activée si la configuration minimale requise pour l’intégration des appareils aux services est remplie. Découvrez la configuration requise en matière de licences, de matériel et de logiciels pour intégrer des appareils au service.

Conseil

En complément de cet article, nous vous recommandons d’utiliser le guide de configuration automatisée Microsoft Defender pour point de terminaison quand vous êtes connecté au Centre d'administration Microsoft 365. Ce guide personnalisera votre expérience en fonction de votre environnement. Pour passer en revue les bonnes pratiques sans vous connecter et activer les fonctionnalités de configuration automatisée, consultez le guide de configuration de Microsoft 365.

Résoudre les problèmes liés aux outils d’intégration

Si vous avez terminé le processus d’intégration et que vous ne voyez pas d’appareils dans la liste Appareils après une heure, cela peut indiquer un problème d’intégration ou de connectivité.

Résoudre les problèmes d’intégration lors du déploiement avec stratégie de groupe

Le déploiement avec stratégie de groupe s’effectue en exécutant le script d’intégration sur les appareils. La console stratégie de groupe n’indique pas si le déploiement a réussi ou non.

Si vous avez terminé le processus d’intégration et que vous ne voyez pas les appareils dans la liste Appareils après une heure, vous pouvez case activée la sortie du script sur les appareils. Pour plus d’informations, consultez Résoudre les problèmes d’intégration lors du déploiement avec un script.

Si le script se termine correctement, consultez Résoudre les problèmes d’intégration sur les appareils pour connaître les erreurs supplémentaires susceptibles de se produire.

Résoudre les problèmes d’intégration lors du déploiement avec Microsoft Endpoint Configuration Manager

Lors de l’intégration d’appareils à l’aide des versions suivantes de Configuration Manager :

- Microsoft Endpoint Configuration Manager

- Gestionnaire de configuration System Center 2012

- System Center 2012 Configuration Manager R2

Le déploiement avec les versions mentionnées ci-dessus de Configuration Manager s’effectue en exécutant le script d’intégration sur les appareils. Vous pouvez suivre le déploiement dans la console Configuration Manager.

Si le déploiement échoue, vous pouvez case activée la sortie du script sur les appareils.

Si l’intégration s’est terminée correctement, mais que les appareils n’apparaissent pas dans la liste Appareils au bout d’une heure, consultez Résoudre les problèmes d’intégration sur l’appareil pour connaître les erreurs supplémentaires susceptibles de se produire.

Résoudre les problèmes d’intégration lors du déploiement avec un script

Vérifiez le résultat du script sur l’appareil :

Cliquez sur Démarrer, tapez observateur d'événements, puis appuyez sur Entrée.

Accédez àApplicationjournaux> Windows.

Recherchez un événement à partir de la source de l’événement WDATPOnboarding .

Si le script échoue et que l’événement est une erreur, vous pouvez case activée l’ID d’événement dans le tableau suivant pour vous aider à résoudre le problème.

Remarque

Les ID d’événement suivants sont spécifiques au script d’intégration uniquement.

| ID d’événement | Type d’erreur | Étapes de résolution |

|---|---|---|

5 |

Des données de désintégrage ont été trouvées, mais n’ont pas pu être supprimées | Vérifiez les autorisations sur le registre, en particulier |

10 |

Impossible d’écrire des données d’intégration dans le registre | Vérifiez les autorisations sur le registre, en particulier Vérifiez que le script a été exécuté en tant qu’administrateur. |

15 |

Échec du démarrage du service SENSE | Vérifiez l’intégrité du service (sc query sense commande). Vérifiez qu’il n’est pas dans un état intermédiaire (« Pending_Stopped », « Pending_Running ») et essayez de réexécuter le script (avec des droits d’administrateur). Si l’appareil exécute Windows 10, la version 1607 et l’exécution de la commande |

15 |

Échec du démarrage du service SENSE | Si le message d’erreur est : Erreur système 577 ou erreur 1058, vous devez activer le pilote ELAM antivirus Microsoft Defender, consultez Vérifier que Microsoft Defender Antivirus n’est pas désactivé par une stratégie pour obtenir des instructions. |

30 |

Le script n’a pas pu attendre que le service commence à s’exécuter | Le service a peut-être mis plus de temps à démarrer ou a rencontré des erreurs lors de la tentative de démarrage. Pour plus d’informations sur les événements et les erreurs liés à SENSE, consultez Examiner les événements et les erreurs à l’aide de l’Observateur d’événements. |

35 |

Le script n’a pas trouvé l’intégration nécessaire status valeur de Registre | Lorsque le service SENSE démarre pour la première fois, il écrit des status d’intégration dans l’emplacement du Registre Le script n’a pas pu le trouver après plusieurs secondes. Vous pouvez le tester manuellement et case activée le cas échéant. Pour plus d’informations sur les événements et les erreurs liés à SENSE, consultez Examiner les événements et les erreurs à l’aide de l’Observateur d’événements. |

40 |

L’status d’intégration du service SENSE n’est pas définie sur 1 | Le service SENSE n’a pas pu s’intégrer correctement. Pour plus d’informations sur les événements et les erreurs liés à SENSE, consultez Examiner les événements et les erreurs à l’aide de l’Observateur d’événements. |

65 |

Privilèges insuffisants | Réexécutez le script avec des privilèges d’administrateur. |

70 |

Le script de désintégrage est destiné à une autre organization | Obtenez un script de désintégrage pour la bonne organization à laquelle le service SENSE est intégré. |

Résoudre les problèmes d’intégration à l’aide de Microsoft Intune

Vous pouvez utiliser Microsoft Intune pour case activée codes d’erreur et tenter de résoudre la cause du problème.

Si vous avez configuré des stratégies dans Intune et qu’elles ne sont pas propagées sur les appareils, vous devrez peut-être configurer l’inscription GPM automatique.

Utilisez les tableaux suivants pour comprendre les causes possibles des problèmes lors de l’intégration :

- Microsoft Intune code d’erreur et table OMA-URIs

- Problèmes connus liés à la table de non-conformité

- Table des journaux des événements mobile Gestion des appareils (GPM)

Si aucun des journaux des événements et des étapes de résolution des problèmes ne fonctionne, téléchargez le script local à partir de la section Gestion des appareils du portail et exécutez-le dans une invite de commandes avec élévation de privilèges.

Microsoft Intune codes d’erreur et OMA-URIs

| Code d’erreur Hexadécimal | Code d’erreur Déc | Description de l’erreur | OMA-URI | Cause possible et étapes de résolution des problèmes |

|---|---|---|---|---|

| 0x87D1FDE8 | -2016281112 | Échec de la correction | Intégration Désintéglage |

Cause possible : Échec de l’intégration ou de la désintégresse sur un objet blob incorrect : signature incorrecte ou champs PreviousOrgIds manquants. Étapes de résolution des problèmes : Vérifiez les ID d’événement dans la section Afficher les erreurs d’intégration de l’agent dans le journal des événements de l’appareil . Consultez les journaux des événements GPM dans le tableau suivant ou suivez les instructions fournies dans Diagnostiquer les échecs mdm dans Windows. |

| Intégration Désintéglage SampleSharing |

Cause possible : la clé de Registre Microsoft Defender pour point de terminaison Policy n’existe pas ou le client DM OMA n’a pas les autorisations nécessaires pour y écrire. Étapes de résolution des problèmes : Vérifiez que la clé de Registre suivante existe : S’il n’existe pas, ouvrez une commande avec élévation de privilèges et ajoutez la clé. |

|||

| SenseIsRunning OnboardingState OrgId |

Cause possible : Tentative de correction par une propriété en lecture seule. Échec de l’intégration. Étapes de résolution des problèmes : Consultez les étapes de résolution des problèmes dans Résoudre les problèmes d’intégration sur l’appareil. Consultez les journaux des événements GPM dans le tableau suivant ou suivez les instructions fournies dans Diagnostiquer les échecs mdm dans Windows. |

|||

| tous | Cause possible : Tentative de déploiement de Microsoft Defender pour point de terminaison sur une référence SKU/plateforme non prise en charge, en particulier holographique. Plateformes actuellement prises en charge : Entreprise, Éducation et Professionnel. Le serveur n’est pas pris en charge. |

|||

| 0x87D101A9 | -2016345687 | SyncML(425) : échec de la commande demandée, car l’expéditeur ne dispose pas des autorisations de contrôle d’accès (ACL) adéquates sur le destinataire. | tous | Cause possible : Tentative de déploiement de Microsoft Defender pour point de terminaison sur une référence SKU/plateforme non prise en charge, en particulier holographique. Plateformes actuellement prises en charge : Entreprise, Éducation et Professionnel. |

Problèmes connus liés à la non-conformité

Le tableau suivant fournit des informations sur les problèmes de non-conformité et la façon dont vous pouvez les résoudre.

| Cas | Symptômes | Cause possible et étapes de résolution des problèmes |

|---|---|---|

1 |

L’appareil est conforme par SenseIsRunning OMA-URI. Mais n’est pas conforme aux OMA-URIs OrgId, Onboarding et OnboardingState. | Cause possible : Vérifiez que l’utilisateur a réussi OOBE après l’installation ou la mise à niveau de Windows. Impossible d’effectuer l’intégration OOBE, mais SENSE est déjà en cours d’exécution. Étapes de résolution des problèmes : Attendez qu’OOBE se termine. |

2 |

L’appareil est conforme par OrgId, Onboarding et OnboardingState OMA-URIs, mais n’est pas conforme par SenseIsRunning OMA-URI. | Cause possible : Le type de démarrage du service Sense est défini sur « Démarrage différé ». Parfois, le serveur Microsoft Intune signale l’appareil comme non conforme par SenseIsRunning lorsque la session DM se produit au démarrage du système. Étapes de résolution des problèmes : Le problème doit être résolu automatiquement dans les 24 heures. |

3 |

L’appareil n’est pas conforme | Étapes de résolution des problèmes : Vérifiez que les stratégies d’intégration et de désintégration ne sont pas déployées sur le même appareil en même temps. |

Journaux des événements mobile Gestion des appareils (GPM)

Consultez les journaux des événements GPM pour résoudre les problèmes qui peuvent survenir lors de l’intégration :

Nom du journal : Microsoft\Windows\DeviceManagement-EnterpriseDiagnostics-Provider

Nom du canal : Administration

| ID | Severity | Description de l’événement | Étapes de résolution des problèmes |

|---|---|---|---|

| 1819 | Erreur | Microsoft Defender pour point de terminaison csp : Échec de la définition de la valeur du nœud. NodeId : (%1), TokenName : (%2), Result : (%3). | Téléchargez la mise à jour cumulative pour Windows 10, 1607. |

Résoudre les problèmes d’intégration sur l’appareil

Si les outils de déploiement utilisés n’indiquent pas d’erreur dans le processus d’intégration, mais que les appareils n’apparaissent toujours pas dans la liste des appareils dans une heure, passez en revue les rubriques de vérification suivantes pour case activée si une erreur s’est produite avec l’agent Microsoft Defender pour point de terminaison.

- Afficher les erreurs d’intégration de l’agent dans le journal des événements de l’appareil

- Vérifier que le service de données de diagnostic est activé

- Vérifier que le service est défini pour démarrer

- Vérifier que l’appareil dispose d’une connexion Internet

- Vérifier que Microsoft Defender Antivirus n’est pas désactivé par une stratégie

Afficher les erreurs d’intégration de l’agent dans le journal des événements de l’appareil

Cliquez sur Démarrer, tapez observateur d'événements, puis appuyez sur Entrée.

Dans le volet observateur d'événements (local), développezJournaux >des applications et des servicesMicrosoft >Windows>SENSE.

Remarque

SENSE est le nom interne utilisé pour faire référence au capteur comportemental qui alimente Microsoft Defender pour point de terminaison.

Sélectionnez Opérationnel pour charger le journal.

Dans le volet Action , cliquez sur Filtrer le journal actuel.

Sous l’onglet Filtre , sous Niveau de l’événement : sélectionnez Critique, Avertissement et Erreur, puis cliquez sur OK.

Les événements qui peuvent indiquer des problèmes apparaissent dans le volet Opérationnel . Vous pouvez essayer de les résoudre en fonction des solutions du tableau suivant :

ID d’événement Message Étapes de résolution 5Microsoft Defender pour point de terminaison service n’a pas pu se connecter au serveur au niveau de la variable Vérifiez que l’appareil dispose d’un accès à Internet. 6Microsoft Defender pour point de terminaison service n’est pas intégré et aucun paramètre d’intégration n’a été trouvé. Code d’échec : variable Réexécutez le script d’intégration. 7Microsoft Defender pour point de terminaison service n’a pas pu lire les paramètres d’intégration. Code d’échec : variable Vérifiez que l’appareil dispose d’un accès à Internet, puis réexécutez l’ensemble du processus d’intégration. 9Microsoft Defender pour point de terminaison service n’a pas pu modifier son type de démarrage. Code d’échec : variable Si l’événement s’est produit pendant l’intégration, redémarrez et réessayez en exécutant le script d’intégration. Pour plus d’informations, consultez Réexécuter le script d’intégration.

Si l’événement s’est produit pendant la désintégration, contactez le support technique.10Microsoft Defender pour point de terminaison service n’a pas pu conserver les informations d’intégration. Code d’échec : variable Si l’événement s’est produit pendant l’intégration, réessayez d’exécuter le script d’intégration. Pour plus d’informations, consultez Réexécuter le script d’intégration.

Si le problème persiste, contactez le support technique.15Microsoft Defender pour point de terminaison ne pouvez pas démarrer le canal de commande avec URL : variable Vérifiez que l’appareil dispose d’un accès à Internet. 17Microsoft Defender pour point de terminaison service n’a pas pu modifier l’emplacement du service Expériences utilisateur connectées et télémétrie. Code d’échec : variable Réexécutez le script d’intégration. Si le problème persiste, contactez le support technique. 25Microsoft Defender pour point de terminaison service n’a pas pu réinitialiser status d’intégrité dans le Registre. Code d’échec : variable Contactez le support technique. 27Échec de l’activation du mode Microsoft Defender pour point de terminaison dans Windows Defender. Échec du processus d’intégration. Code d’échec : variable Contactez le support technique. 29Échec de la lecture des paramètres de désintéglage. Type d’erreur : %1, Code d’erreur : %2, Description : %3 Vérifiez que l’appareil dispose d’un accès à Internet, puis réexécutez l’ensemble du processus de désintégration. 30Échec de la désactivation du mode $(build.sense.productDisplayName) dans Microsoft Defender pour point de terminaison. Code d’échec : %1 Contactez le support technique. 32Le service $(build.sense.productDisplayName) n’a pas pu demander à s’arrêter après le processus de désintégration. Code d’échec : %1 Vérifiez que le type de démarrage du service est manuel et redémarrez l’appareil. 55Échec de la création de l’autologger ETW sécurisé. Code d’échec : %1 Redémarrez l’appareil. 63Mise à jour du type de démarrage du service externe. Nom : %1, type de début réel : %2, type de début attendu : %3, code de sortie : %4 Identifiez ce qui est à l’origine des modifications dans le type de démarrage du service mentionné. Si le code de sortie n’est pas 0, corrigez manuellement le type de début sur le type de démarrage attendu. 64Démarrage du service externe arrêté. Nom : %1, code de sortie : %2 Contactez le support technique si l’événement ne cesse de réapparaître. 68Le type de début du service est inattendu. Nom du service : %1, type de début réel : %2, type de début attendu : %3 Identifiez ce qui est à l’origine des modifications dans le type de démarrage. Correction du type de démarrage de service mentionné. 69Le service est arrêté. Nom du service : %1 Démarrez le service mentionné. Contactez le support technique si le problème persiste.

Il existe des composants supplémentaires sur l’appareil dont dépend l’agent Microsoft Defender pour point de terminaison pour fonctionner correctement. S’il n’existe aucune erreur liée à l’intégration dans le journal des événements de l’agent Microsoft Defender pour point de terminaison, procédez comme suit pour vous assurer que les composants supplémentaires sont correctement configurés.

Vérifier que le service de données de diagnostic est activé

Remarque

Dans Windows 10 build 1809 et versions ultérieures, le service EDR Defender pour point de terminaison n’a plus de dépendance directe sur le service DiagTrack. La cyber-preuve EDR peut toujours être chargée si ce service n’est pas en cours d’exécution.

Si les appareils ne signalent pas correctement, vous devrez peut-être case activée que le service de données de diagnostic Windows est configuré pour démarrer automatiquement et s’exécute sur l’appareil. Le service a peut-être été désactivé par d’autres programmes ou modifications de configuration utilisateur.

Tout d’abord, vous devez case activée que le service est configuré pour démarrer automatiquement au démarrage de Windows, puis vous devez case activée que le service est en cours d’exécution (et le démarrer s’il ne l’est pas).

Vérifier que le service est défini pour démarrer

Utilisez la ligne de commande pour case activée le type de démarrage du service de données de diagnostic Windows :

Ouvrez une invite de ligne de commande avec élévation de privilèges sur l’appareil :

a. Cliquez sur Démarrer, tapez cmd, puis appuyez sur Entrée.

b. Cliquez avec le bouton droit sur Invite de commandes et sélectionnez Exécuter en tant qu'administrateur.

Entrez la commande suivante, puis appuyez sur Entrée :

sc qc diagtrackSi le service est activé, le résultat doit ressembler à la capture d’écran suivante :

Si n’est

START_TYPEpas défini surAUTO_START, vous devez définir le service pour qu’il démarre automatiquement.

Utilisez la ligne de commande pour définir le service de données de diagnostic Windows pour qu’il démarre automatiquement :

Ouvrez une invite de ligne de commande avec élévation de privilèges sur l’appareil :

a. Cliquez sur Démarrer, tapez cmd, puis appuyez sur Entrée.

b. Cliquez avec le bouton droit sur Invite de commandes et sélectionnez Exécuter en tant qu'administrateur.

Entrez la commande suivante, puis appuyez sur Entrée :

sc config diagtrack start=autoUn message de réussite s’affiche. Vérifiez la modification en entrant la commande suivante, puis appuyez sur Entrée :

sc qc diagtrackDémarrez le service. Dans l’invite de commandes, tapez la commande suivante et appuyez sur Entrée :

sc start diagtrack

Vérifier que l’appareil dispose d’une connexion Internet

Le capteur Microsoft Defender pour point de terminaison requiert Microsoft Windows HTTP (WinHTTP) pour signaler les données du capteur et communiquer avec le service Microsoft Defender pour point de terminaison.

WinHTTP est indépendant des paramètres de proxy de navigation Internet et des autres applications de contexte utilisateur et doit être en mesure de détecter les serveurs proxy disponibles dans votre environnement particulier.

Pour vous assurer que le capteur dispose d’une connectivité de service, suivez les étapes décrites dans la rubrique Vérifier la connectivité du client à Microsoft Defender pour point de terminaison URL de service.

Si la vérification échoue et que votre environnement utilise un proxy pour se connecter à Internet, suivez les étapes décrites dans la rubrique Configurer les paramètres de proxy et de connectivité Internet .

Vérifier que Microsoft Defender Antivirus n’est pas désactivé par une stratégie

Importante

Les éléments suivants s’appliquent uniquement aux appareils qui n’ont pas encore reçu la mise à jour d’août 2020 (version 4.18.2007.8) vers Microsoft Defender Antivirus.

La mise à jour garantit que Microsoft Defender Antivirus ne peut pas être désactivé sur les appareils clients via la stratégie système.

Problème : le service Microsoft Defender pour point de terminaison ne démarre pas après l’intégration.

Symptôme : L’intégration s’est terminée correctement, mais vous voyez l’erreur 577 ou 1058 lorsque vous essayez de démarrer le service.

Solution : Si vos appareils exécutent un client anti-programme malveillant tiers, l’agent Microsoft Defender pour point de terminaison a besoin que le pilote ELAM (Early Launch Antimalware) soit activé. Vous devez vous assurer qu’elle n’est pas désactivée par une stratégie système.

Selon l’outil que vous utilisez pour implémenter des stratégies, vous devez vérifier que les stratégies de Windows Defender suivantes sont effacées :

- DisableAntiSpyware

- DisableAntiVirus

Par exemple, dans stratégie de groupe il ne doit pas y avoir d’entrées telles que les valeurs suivantes :

<Key Path="SOFTWARE\Policies\Microsoft\Windows Defender"><KeyValue Value="0" ValueKind="DWord" Name="DisableAntiSpyware"/></Key><Key Path="SOFTWARE\Policies\Microsoft\Windows Defender"><KeyValue Value="0" ValueKind="DWord" Name="DisableAntiVirus"/></Key>

Importante

Le disableAntiSpyware paramètre est abandonné et sera ignoré sur tous les appareils Windows 10, à compter de la mise à jour d’août 2020 (version 4.18.2007.8) vers Microsoft Defender Antivirus.

Après avoir désactivé la stratégie, réexécutez les étapes d’intégration.

Vous pouvez également case activée les valeurs de clé de Registre précédentes pour vérifier que la stratégie est désactivée, en ouvrant la clé

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defenderde Registre .Remarque

Tous les services Windows Defender (

wdboot,wdfilter,wdnisdrv,wdnissvcetwindefend) doivent être dans leur état par défaut. La modification du démarrage de ces services n’est pas prise en charge et peut vous forcer à réimager votre système. Exemples de configurations par défaut pourWdBootetWdFilter:<Key Path="SYSTEM\CurrentControlSet\Services\WdBoot"><KeyValue Value="0" ValueKind="DWord" Name="Start"/></Key><Key Path="SYSTEM\CurrentControlSet\Services\WdFilter"><KeyValue Value="0" ValueKind="DWord" Name="Start"/></Key>

Si Microsoft Defender antivirus est en mode passif, ces pilotes sont définis sur manuel (

0).

Résoudre des problèmes d’intégration

Remarque

Les conseils de dépannage suivants s’appliquent uniquement aux versions Windows Server 2016 et antérieures de Windows Server.

Si vous rencontrez des problèmes lors de l’intégration d’un serveur, suivez les étapes de vérification suivantes pour résoudre les problèmes possibles.

- Vérifier que Microsoft Monitoring Agent (MMA) est installé et configuré pour signaler les données de capteur au service

- Vérifiez que les paramètres de proxy de serveur et de connectivité Internet sont configurés correctement

Vous devrez peut-être également case activée les éléments suivants :

Vérifiez qu’un service Microsoft Defender pour point de terminaison s’exécute sous l’onglet Processus du Gestionnaire des tâches. Par exemple :

Vérifiez observateur d'événements>Applications et journaux> des servicesOperation Manager pour voir s’il existe des erreurs.

Dans Services, case activée si Microsoft Monitoring Agent s’exécute sur le serveur. Par exemple,

Dans Microsoft Monitoring Agent>Azure Log Analytics (OMS), case activée les espaces de travail et vérifiez que le status est en cours d’exécution.

Vérifiez que les appareils sont répercutés dans la liste Appareils du portail.

Confirmation de l’intégration des appareils nouvellement créés

Il peut arriver que l’intégration soit déployée sur un appareil nouvellement créé, mais qu’elle ne soit pas terminée.

Les étapes ci-dessous fournissent des conseils pour le scénario suivant :

- Le package d’intégration est déployé sur les appareils nouvellement créés

- Le capteur ne démarre pas, car l’expérience OOBE (Out-of-box experience) ou la première ouverture de session utilisateur n’a pas été effectuée

- L’appareil est désactivé ou redémarré avant que l’utilisateur final n’effectue une première connexion

- Dans ce scénario, le service SENSE ne démarre pas automatiquement même si le package d’intégration a été déployé

Remarque

L’ouverture de session utilisateur après OOBE n’est plus nécessaire pour que le service SENSE démarre sur les versions windows suivantes ou plus récentes : Windows 10, version 1809 ou Windows Server 2019, ou Windows Server 2022 avec correctif cumulatif du 22 avril 2021. Windows 10, version 1909 avec correctif cumulatif d’avril 2021. Windows 10, version 2004/20H2 avec correctif cumulatif du 28 avril 2021.

Remarque

Les étapes suivantes s’appliquent uniquement lors de l’utilisation de Microsoft Endpoint Configuration Manager. Pour plus d’informations sur l’intégration à l’aide de Microsoft Endpoint Configuration Manager, consultez Microsoft Defender pour point de terminaison.

Create une application dans Microsoft Endpoint Configuration Manager.

Sélectionnez Spécifier manuellement les informations de l’application.

Spécifiez des informations sur l’application, puis sélectionnez Suivant.

Spécifiez des informations sur le centre logiciel, puis sélectionnez Suivant.

Dans Types de déploiement , sélectionnez Ajouter.

Sélectionnez Spécifier manuellement les informations sur le type de déploiement, puis sélectionnez Suivant.

Spécifiez des informations sur le type de déploiement, puis sélectionnez Suivant.

DansProgramme d’installation de contenu>, spécifiez la commande :

net start sense.Dans Méthode de détection, sélectionnez Configurer des règles pour détecter la présence de ce type de déploiement, puis sélectionnez Ajouter une clause.

Spécifiez les détails de la règle de détection suivants, puis sélectionnez OK :

Dans Méthode de détection , sélectionnez Suivant.

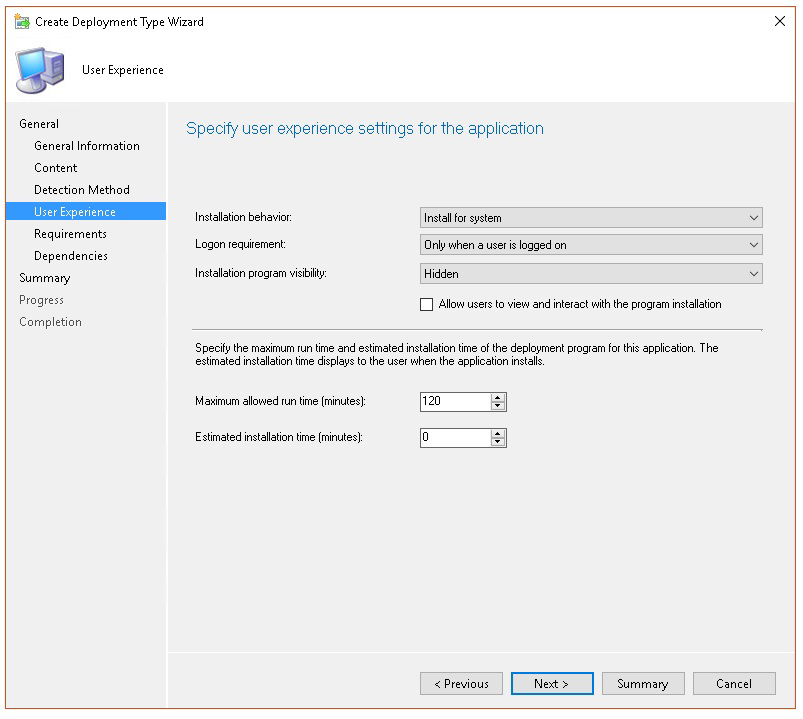

Dans Expérience utilisateur, spécifiez les informations suivantes, puis sélectionnez Suivant :

Dans Configuration requise, sélectionnez Suivant.

Dans Dépendances, sélectionnez Suivant.

Dans Résumé, sélectionnez Suivant.

Dans Achèvement, sélectionnez Fermer.

Dans Types de déploiement, sélectionnez Suivant.

Dans Résumé, sélectionnez Suivant.

Dans Achèvement, sélectionnez Fermer.

Vous pouvez maintenant déployer l’application en cliquant avec le bouton droit sur l’application et en sélectionnant Déployer.

Dans Général, sélectionnez Distribuer automatiquement le contenu pour les dépendances et Parcourir.

Dans Contenu , sélectionnez Suivant.

Dans Paramètres de déploiement, sélectionnez Suivant.

Dans Planification , sélectionnez Dès que possible après l’heure disponible, puis sélectionnez Suivant.

Dans Expérience utilisateur, sélectionnez Valider les modifications à l’échéance ou pendant une fenêtre de maintenance (nécessite des redémarrages), puis sélectionnez Suivant.

Dans Alertes , sélectionnez Suivant.

Dans Résumé, sélectionnez Suivant.

Dans Achèvement, sélectionnez Fermer.

Voir aussi

- Résoudre des problèmes avec Microsoft Defender pour point de terminaison

- Intégrer des appareils

- Configurer les paramètres de proxy du dispositif et de connectivité Internet

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour