Rechercher rapidement les informations d’entité ou d’événement avec go hunt

S’applique à :

- Microsoft Defender XDR

Avec l’action go hunt , vous pouvez rapidement examiner les événements et différents types d’entités à l’aide de puissantes fonctionnalités de repérage avancées basées sur des requêtes. Cette action exécute automatiquement une requête de repérage avancée pour rechercher des informations pertinentes sur l’événement ou l’entité sélectionné.

L’action go hunt est disponible dans différentes sections de Microsoft Defender XDR. Cette action est disponible pour afficher les détails de l’événement ou de l’entité une fois affichés. Par exemple, vous pouvez utiliser l’option go hunt des sections suivantes :

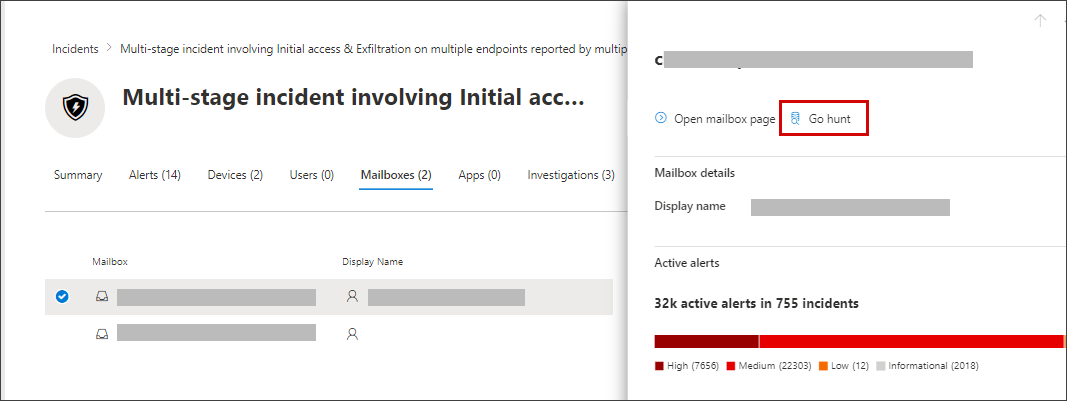

Dans la page d’incident, vous pouvez passer en revue les détails sur les utilisateurs, les appareils et de nombreuses autres entités associées à un incident. Lorsque vous sélectionnez une entité, vous obtenez des informations supplémentaires et les différentes actions que vous pouvez effectuer sur cette entité. Dans l’exemple ci-dessous, une boîte aux lettres est sélectionnée, affichant des détails sur la boîte aux lettres et l’option permettant de rechercher plus d’informations sur la boîte aux lettres.

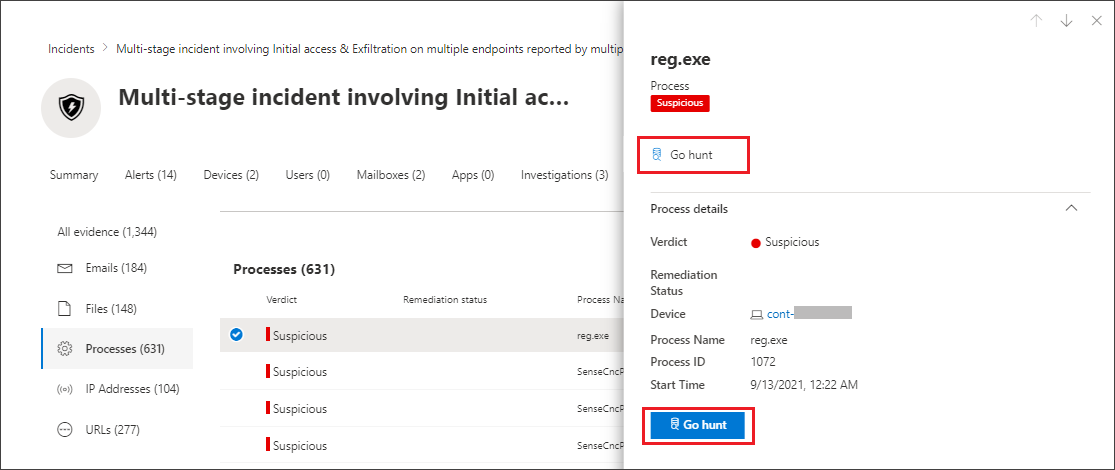

Dans la page d’incident, vous pouvez également accéder à une liste d’entités sous l’onglet Preuve . La sélection de l’une de ces entités offre une option permettant de rechercher rapidement des informations sur cette entité.

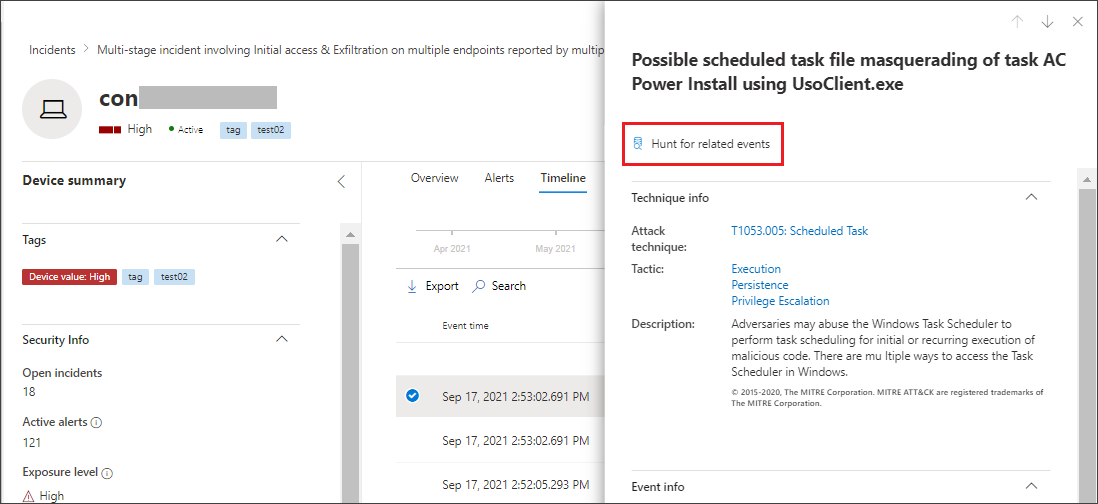

Lorsque vous affichez les chronologie d’un appareil, vous pouvez sélectionner un événement dans le chronologie pour afficher des informations supplémentaires sur cet événement. Une fois qu’un événement est sélectionné, vous avez la possibilité de rechercher d’autres événements pertinents dans la chasse avancée.

La sélection de Go hunt ou Hunt pour les événements associés transmet différentes requêtes, selon que vous avez sélectionné une entité ou un événement.

Rechercher des informations sur l’entité

Vous pouvez utiliser go hunt pour interroger des informations sur un utilisateur, un appareil ou tout autre type d’entité ; la requête vérifie toutes les tables de schéma pertinentes pour tous les événements impliquant cette entité pour retourner des informations. Pour que les résultats restent gérables, la requête est la suivante :

- étendue à environ la même période que l’activité la plus ancienne au cours des 30 derniers jours qui implique l’entité

- associé à l’incident.

Voici un exemple de requête go hunt pour un appareil :

let selectedTimestamp = datetime(2020-06-02T02:06:47.1167157Z);

let deviceName = "fv-az770.example.com";

let deviceId = "device-guid";

search in (DeviceLogonEvents, DeviceProcessEvents, DeviceNetworkEvents, DeviceFileEvents, DeviceRegistryEvents, DeviceImageLoadEvents, DeviceEvents, DeviceImageLoadEvents, IdentityLogonEvents, IdentityQueryEvents)

Timestamp between ((selectedTimestamp - 1h) .. (selectedTimestamp + 1h))

and DeviceName == deviceName

// or RemoteDeviceName == deviceName

// or DeviceId == deviceId

| take 100

Types d’entités pris en charge

Vous pouvez utiliser l’option go hunt après avoir sélectionné l’un des types d’entités suivants :

- Appareils

- Email clusters

- Messages électroniques

- Fichiers

- Groupes

- Adresses IP

- Boîtes aux lettres

- Utilisateurs

- URL

Rechercher des informations sur les événements

Lors de l’utilisation de go hunt pour rechercher des informations sur un événement chronologie, la requête vérifie toutes les tables de schéma pertinentes pour d’autres événements autour de l’heure de l’événement sélectionné. Par exemple, la requête suivante répertorie les événements dans différentes tables de schéma qui se sont produits autour de la même période sur le même appareil :

// List relevant events 30 minutes before and after selected LogonAttempted event

let selectedEventTimestamp = datetime(2020-06-04T01:29:09.2496688Z);

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp between ((selectedEventTimestamp - 30m) .. (selectedEventTimestamp + 30m))

and DeviceId == "079ecf9c5798d249128817619606c1c47369eb3e"

| sort by Timestamp desc

| extend Relevance = iff(Timestamp == selectedEventTimestamp, "Selected event", iff(Timestamp < selectedEventTimestamp, "Earlier event", "Later event"))

| project-reorder Relevance

Ajuster la requête

Avec une certaine connaissance du langage de requête, vous pouvez ajuster la requête à vos préférences. Par exemple, vous pouvez ajuster cette ligne, qui détermine la taille de la fenêtre de temps :

Timestamp between ((selectedTimestamp - 1h) .. (selectedTimestamp + 1h))

En plus de modifier la requête pour obtenir des résultats plus pertinents, vous pouvez également :

Remarque

Certaines tables de cet article peuvent ne pas être disponibles dans Microsoft Defender pour point de terminaison. Activez Microsoft Defender XDR pour rechercher les menaces à l’aide de sources de données supplémentaires. Vous pouvez déplacer vos flux de travail de chasse avancés de Microsoft Defender pour point de terminaison vers Microsoft Defender XDR en suivant les étapes décrites dans Migrer des requêtes de chasse avancées à partir de Microsoft Defender pour point de terminaison.

Voir aussi

- Vue d’ensemble du repérage avancé

- Apprendre le langage de requête

- Utiliser les résultats d’une requête

- Règles de détection personnalisée

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender XDR Tech Community.