Gérer la fonctionnalité de tromperie dans Microsoft Defender XDR

S’applique à :

- Microsoft Defender XDR

- Microsoft Defender pour point de terminaison

Importante

Certaines informations contenues dans cet article concernent les produits/services pré-commercialisés qui peuvent être modifiés de manière substantielle avant leur publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Microsoft Defender XDR, par le biais de la fonctionnalité de tromperie intégrée, fournit des détections à haut niveau de confiance des mouvements latéraux gérés par l’homme, empêchant les attaques d’atteindre les ressources critiques d’un organization. Diverses attaques telles que la compromission des e-mails professionnels (BEC),les rançongiciels, les violations organisationnelles et les attaques d’État-nation utilisent souvent le mouvement latéral et peuvent être difficiles à détecter avec une grande confiance dans les premières étapes. La technologie de tromperie de Defender XDR fournit des détections de confiance élevée basées sur les signaux de tromperie corrélés avec les signaux Microsoft Defender pour point de terminaison.

La fonctionnalité de tromperie génère automatiquement des comptes, des hôtes et des leurres authentiques. Les fausses ressources générées sont ensuite déployées automatiquement sur des clients spécifiques. Lorsqu’un attaquant interagit avec les leurres ou les leurres, la fonctionnalité de tromperie déclenche des alertes de confiance élevée, ce qui aide à examiner l’équipe de sécurité et lui permet d’observer les méthodes et stratégies d’un attaquant. Toutes les alertes déclenchées par la fonctionnalité de tromperie sont automatiquement corrélées aux incidents et sont entièrement intégrées à Microsoft Defender XDR. En outre, la technologie de tromperie est intégrée à Defender pour point de terminaison, ce qui réduit les besoins de déploiement.

Cet article vous donne une vue d’ensemble de la technologie de tromperie de Defender XDR, des prérequis et des ressources supplémentaires.

Configuration requise

Le tableau suivant répertorie les conditions requises pour activer la fonctionnalité de tromperie dans Microsoft Defender XDR.

| Conditions requises | Détails |

|---|---|

| Conditions d’abonnement | Un de ces abonnements : - Microsoft 365 E5 - Microsoft Security E5 - Microsoft Defender pour point de terminaison Plan 2 |

| Configuration requise pour le déploiement | Conditions requises : - Defender pour point de terminaison est la solution - EDR principaleLes fonctionnalités d’investigation et de réponse automatisées dans Defender pour point de terminaison sont configurées - Les appareils sont joints ou joints hybrides dans Microsoft Entra - PowerShell est activé sur les appareils - La fonctionnalité de tromperie couvre les clients fonctionnant sur Windows 10 RS5 et versions ultérieures en préversion |

| Autorisations | Vous devez disposer de l’un des rôles suivants attribués dans le centre d'administration Microsoft Entra ou dans le Centre d'administration Microsoft 365 pour configurer les fonctionnalités de tromperie : - Administrateur général - Sécurité Administrateur |

Qu’est-ce que la technologie de tromperie ?

La technologie de tromperie est une mesure de sécurité qui fournit des alertes immédiates d’une attaque potentielle aux équipes de sécurité, ce qui leur permet de répondre en temps réel. La technologie de tromperie crée de fausses ressources telles que des appareils, des utilisateurs et des hôtes qui semblent appartenir à votre réseau.

Les attaquants qui interagissent avec les fausses ressources réseau configurées par la fonctionnalité de tromperie peuvent aider les équipes de sécurité à empêcher les attaques potentielles de compromettre un organization et à surveiller les actions des attaquants afin que les défenseurs puissent améliorer davantage la sécurité de leur environnement.

Comment fonctionne la fonctionnalité de tromperie Microsoft Defender XDR ?

La fonctionnalité de tromperie intégrée dans le portail Microsoft Defender utilise des règles pour créer des leurres et des leurres qui correspondent à votre environnement. La fonctionnalité applique le Machine Learning pour suggérer des leurres et des leurres adaptés à votre réseau. Vous pouvez également utiliser la fonctionnalité de tromperie pour créer manuellement les leurres et les leurres. Ces leurres et leurres sont ensuite automatiquement déployés sur votre réseau et installés sur les appareils que vous spécifiez à l’aide de PowerShell.

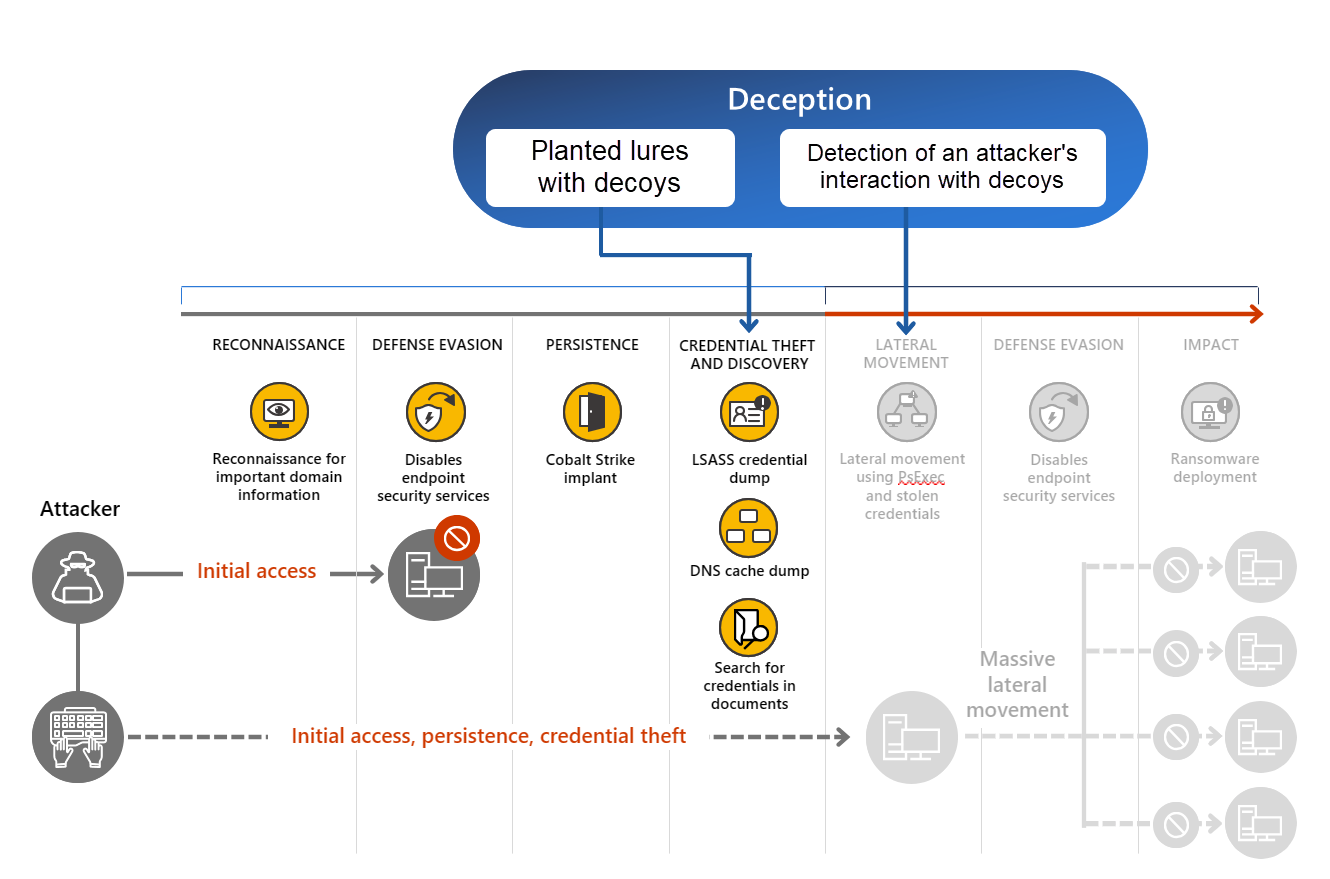

Figure 1. La technologie de tromperie, par le biais de détections à haut niveau de confiance des mouvements latéraux gérés par l’homme, alerte les équipes de sécurité lorsqu’un attaquant interagit avec de faux hôtes ou leurres

Figure 1. La technologie de tromperie, par le biais de détections à haut niveau de confiance des mouvements latéraux gérés par l’homme, alerte les équipes de sécurité lorsqu’un attaquant interagit avec de faux hôtes ou leurres

Les leurre sont de faux appareils et comptes qui semblent appartenir à votre réseau. Les leurres sont de faux contenus plantés sur des appareils ou des comptes spécifiques et sont utilisés pour attirer un attaquant. Le contenu peut être un document, un fichier de configuration, des informations d’identification mises en cache ou tout contenu qu’un attaquant peut probablement lire, voler ou avec lequel il peut interagir. Les leurres imitent des informations, des paramètres ou des informations d’identification importants de l’entreprise.

Il existe deux types de leurres disponibles dans la fonctionnalité de tromperie :

- Leurres de base : documents plantés, fichiers de liaison, etc., qui n’ont aucune interaction ou une interaction minimale avec l’environnement du client.

- Leurres avancés : contenu planté comme les informations d’identification mises en cache et les interceptions qui répondent ou interagissent avec l’environnement client. Par exemple, les attaquants peuvent interagir avec des informations d’identification leurroy qui ont été injectées en réponse à des requêtes Active Directory, qui peuvent être utilisées pour se connecter.

Remarque

Les leurres sont plantés uniquement sur les clients Windows définis dans l’étendue d’une règle de tromperie. Toutefois, les tentatives d’utilisation d’un hôte ou d’un compte leurre sur n’importe quel client intégré à Defender pour point de terminaison déclenchent une alerte de tromperie. Découvrez comment intégrer des clients dans Intégrer à Microsoft Defender pour point de terminaison. La plantation de leurres sur Windows Server 2016 et plus tard est prévue pour le développement futur.

Vous pouvez spécifier des leurres, des leurres et l’étendue dans une règle de tromperie. Consultez Configurer la fonctionnalité de tromperie pour en savoir plus sur la création et la modification de règles de tromperie.

Lorsqu’un attaquant utilise un leurre ou un leurre sur un client intégré à Defender pour point de terminaison, la fonctionnalité de tromperie déclenche une alerte qui indique une activité d’attaquant possible, que la tromperie ait été déployée sur le client ou non.

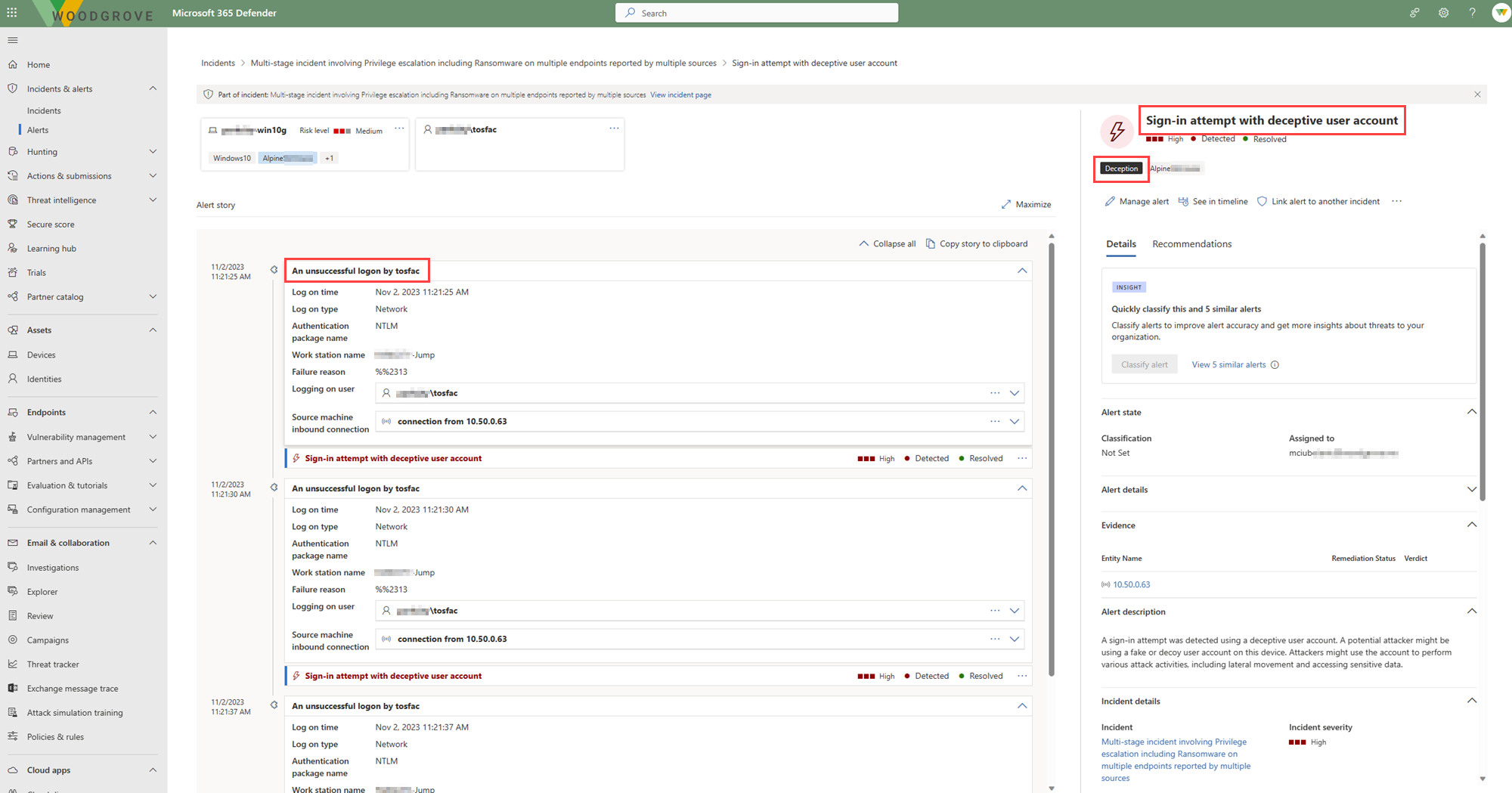

Identifier les incidents et les alertes activés par la tromperie

Les alertes basées sur la détection de la tromperie contiennent des éléments trompeurs dans le titre. Voici quelques exemples de titres d’alerte :

- Tentative de connexion avec un compte d’utilisateur trompeur

- Tentative de connexion à un hôte trompeur

Les détails de l’alerte contiennent :

- Balise Deception

- L’appareil leurin ou le compte d’utilisateur d’où provient l’alerte

- Le type d’attaque comme les tentatives de connexion ou les tentatives de mouvement latéral

Figure 2. Détails d’une alerte liée à la tromperie

Figure 2. Détails d’une alerte liée à la tromperie

Étape suivante

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender XDR Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour