Comment Microsoft nomme les acteurs des menaces

Microsoft est passé à une nouvelle taxonomie d’affectation de noms pour les acteurs de menaces axés sur le thème de la météo. Nous avons l’intention d’apporter une meilleure clarté aux clients et aux autres chercheurs en sécurité avec la nouvelle taxonomie. Nous proposons un moyen plus organisé, plus explicite et plus simple de référencer les acteurs des menaces afin que les organisations puissent mieux hiérarchiser et se protéger, et aider les chercheurs en sécurité déjà confrontés à une quantité considérable de données de veille des menaces.

Microsoft classe les acteurs des menaces en cinq groupes clés :

Acteurs des États-unis : cyber-opérateurs agissant pour le compte d’un pays ou d’un programme affilié à l’État, qu’il s’agisse d’espionnage, de gain financier ou de rétribution. Microsoft a observé que la plupart des acteurs des États-unis continuent de concentrer les opérations et les attaques sur les agences gouvernementales, les organisations intergouvernementales, les organisations non gouvernementales et les groupes de réflexion pour les objectifs traditionnels d’espionnage ou de surveillance.

Acteurs à motivation financière : les cyber-campagnes/groupes dirigés par une organisation ou une personne malveillante ayant des motivations financières et qui ne sont pas associés, avec un degré de confiance élevé, à un État non national ou à une entité commerciale connus. Cette catégorie inclut les opérateurs de rançongiciel, la compromission des e-mails professionnels, le hameçonnage et d’autres groupes avec des motivations purement financières ou d’extorsion.

Acteurs offensifs du secteur privé (PSOA) : cyber-activité dirigée par des acteurs commerciaux qui sont des entités juridiques connues/légitimes, qui créent et vendent des cyberarmes à des clients qui choisissent ensuite des cibles et utilisent les cyberarmes. Ces outils ont été utilisés pour cibler et surveiller les dissidents, les défenseurs des droits de l'homme, les journalistes, les défenseurs de la société civile et d'autres citoyens, menaçant ainsi de nombreux efforts en faveur des droits de l'homme dans le monde.

Opérations d’influence : campagnes d'information communiquées en ligne ou hors ligne de manière manipulatrice pour modifier les perceptions, les comportements ou les décisions des publics cibles afin de favoriser les intérêts et les objectifs d'un groupe ou d'une nation.

Groupes en développement : désignation temporaire donnée à une activité de menace inconnue, émergente ou en cours de développement. Cette désignation permet à Microsoft de suivre un groupe en tant qu’ensemble discret d’informations jusqu’à ce que nous puissions atteindre un niveau de confiance élevé quant à l’origine ou à l’identité de l’acteur derrière l’opération. Une fois les critères remplis, un groupe en développement est converti en acteur nommé ou fusionné à des noms existants.

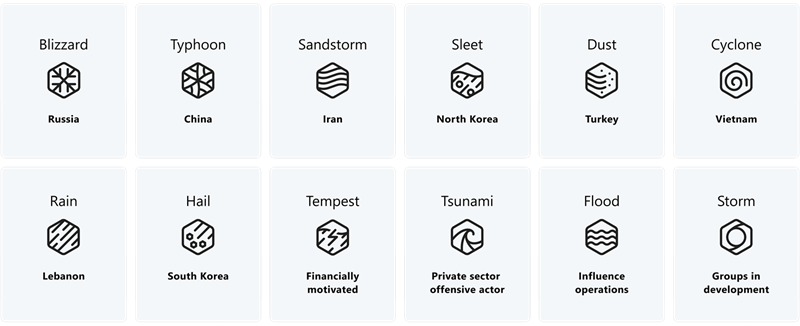

Dans notre nouvelle taxonomie, un événement météorologique ou un nom de famille représente l’une des catégories ci-dessus. Pour les acteurs des États-nations, nous avons affecté un nom de famille à un pays/une région d'origine lié à l'attribution, tel que Typhoon qui indique l'origine ou l'attribution à la Chine. Pour les autres acteurs, le nom de famille représente une motivation. Par exemple, Tempest indique des acteurs financièrement motivés.

Les acteurs des menaces au sein de la même famille météorologique reçoivent un adjectif pour distinguer les groupes d’acteurs avec des tactiques, techniques et procédures distinctes, une infrastructure, des objectifs ou d’autres modèles identifiés. Pour les groupes en développement, nous utilisons la désignation temporaire Storm et un nombre à quatre chiffres où il existe un cluster d’activités de menaces nouvellement découvert, inconnu, émergent ou en cours de développement.

Le tableau montre comment les nouveaux noms de famille correspondent aux acteurs de menace que nous suivons.

| Catégorie d’acteur | Type | Nom de la famille |

|---|---|---|

| État-nation | Chine Iran Liban Corée du Nord Russie Corée du Sud Turquie Vietnam |

Typhon Tempête de sable Pluie Neige fondue Tempête de neige Grêle Poussière Cyclone |

| Motivation financière | Motivation financière | Tempête |

| Acteurs offensifs du secteur privé | PSOA | Tsunami |

| Opérations d’influence | Opérations d’influence | Inondation |

| Groupes en cours de développement | Groupes en cours de développement | Storm |

Utilisez le tableau de référence suivant pour comprendre comment nos anciens noms d’acteur de menace précédemment divulgués publiquement se traduisent par notre nouvelle taxonomie.

| Nom de l’acteur de menace | Nom précédent | Origine/Menace | Autres noms |

|---|---|---|---|

| Typhon antique | Storm-0558 | Chine | |

| Aqua Blizzard | ACTINIUM | Russie | UNC530, Ours primitif, Gamaredon |

| Tsunami bleu | Acteur offensif du secteur privé | Cube noir | |

| Typhon en laiton | BARIUM | Chine | APT41 |

| Blizzard des cadets | DEV-0586 | Russie | |

| Tempête camouflée | TAAL | Motivation financière | FIN6, araignée squelettique |

| Cyclone toilé | BISMUTH | Vietnam | APT32, Lotus océanique |

| Tsunami caramel | SOURGUM | Acteur offensif du secteur privé | Candiru |

| Tsunami carmin | DEV-0196 | Acteur offensif du secteur privé | QuaDream |

| Typhon au charbon de bois | CHROMIUM | Chine | ControlX |

| Tempête de cannelle | DEV-0401 | Motivation financière | Emperor Dragonfly, Bronze Starlight |

| Typhon tournant | DEV-0322 | Chine | |

| Grenouille citrine | DEV-0139, DEV-1222 | Corée du Nord | AppleJeus, Labyrinth Chollima, UNC4736 |

| Tempête de sable cotonnière | DEV-0198 (NEPTUNIUM) | Iran | Fuite viscieuse |

| Tempête de sable cramoisi | CURIUM | Iran | TA456, Tortoise Shell |

| Cuboid Sandstorm | DEV-0228 | Iran | |

| Denim Tsunami | KNOTWEED | Acteur offensif du secteur privé | DSIRF |

| Diamant satiné | ZINC | Corée du Nord | Labyrinth Chollima, Lazarus |

| Émeraude satiné | THALLIUM | Corée du Nord | Kimsuky, Velvet Chollima |

| Flax Typhoon | Storm-0919 | Chine | Ethereal Panda |

| Forest Blizzard | STRONTIUM | Russie | APT28, Fancy Bear |

| Ghost Blizzard | BROMINE | Russie | Energetic Bear, Crouching Yeti |

| Gingham Typhoon | GADOLINIUM | Chine | APT40, Leviathan, TEMP.Periscope, Kryptonite Panda |

| Granite Typhoon | GALLIUM | Chine | |

| Gray Sandstorm | DEV-0343 | Iran | |

| Hazel Sandstorm | EUROPIUM | Iran | Cobalt Gypsy, APT34, OilRig |

| Jade Sleet | Storm-0954 | Corée du Nord | TraderTraitor, UNC4899 |

| Lace Tempest | DEV-0950 | Motivation financière | FIN11, TA505 |

| Lemon Sandstorm | RUBIDIUM | Iran | Fox Kitten, UNC757, PioneerKitten |

| Typhon léopard | PLOMB | Chine | KAOS, Mana, Winnti, Red Diablo |

| Lilac Typhoon | DEV-0234 | Chine | |

| Luna Tempest | Storm-0744 | Motivation financière | |

| Manatee Tempest | DEV-0243 | Motivation financière | EvilCorp, UNC2165, Indrik Spider |

| Mango Sandstorm | MERCURY | Iran | MuddyWater, SeedWorm, Static Kitten, TEMP.Zagros |

| Marbled Dust | SILICON | Turquie | Sea Turtle |

| Marigold Sandstorm | DEV-0500 | Iran | Moses Staff |

| Midnight Blizzard | NOBELIUM | Russie | APT29, Cozy Bear |

| Mint Sandstorm | PHOSPHORUS | Iran | APT35, Charming Kitten |

| Sleet de pierre de lune | Tempête 1789 | Corée du Nord | |

| Mulberry Typhoon | MANGANESE | Chine | APT5, Keyhole Panda, TABCTENG |

| Mustard Tempest | DEV-0206 | Motivation financière | Purple Vallhund |

| Night Tsunami | DEV-0336 | Acteur offensif du secteur privé | NSO Group |

| Nylon Typhoon | NICKEL | Chine | ke3chang, APT15, Vixen Panda |

| Octo Tempest | Storm-0875 | Motivation financière | 0ktapus, Scattered Spider, UNC3944 |

| Onyx Sleet | PLUTONIUM | Corée du Nord | APT45, Silent Chollima, Andariel, DarkSeoul |

| Opal Sleet | OSMIUM | Corée du Nord | Konni |

| Peach Sandstorm | HOLMIUM | Iran | APT33, Refined Kitten |

| Pearl Sleet | DEV-0215 (LAWRENCIUM) | Corée du Nord | |

| Periwinkle Tempest | DEV-0193 | Motivation financière | Wizard Spider, UNC2053 |

| Phlox Tempest | DEV-0796 | Motivation financière | ClickPirate, Chrome Loader, Choziosi loader |

| Pink Sandstorm | AMERICIUM | Iran | Agrius, Deadwood, BlackShadow, SharpBoys |

| Pistachio Tempest | DEV-0237 | Motivation financière | FIN12 |

| Pluie d'écailles | POLONIUM | Liban | |

| Tempête de sable citrouille | DEV-0146 | Iran | ZeroCleare |

| Typhon violet | POTASSIUM | Chine | APT10, Cloudhopper, MenuPass |

| Typhon framboise | RADIUM | Chine | APT30, LotusBlossom |

| Ruby satiné | CERIUM | Corée du Nord | |

| Ruza Flood | Storm-1099 | Russie, Opérations d’influence | |

| Typhon saumoné | SODIUM | Chine | APT4, Maverick Panda |

| Typhon de sel | Chine | GhostEmperor, FamousSparrow | |

| Tempête sangria | ELBRUS | Motivation financière | Araignée carbone, FIN7 |

| Saphir satiné | COPERNICIUM | Corée du Nord | Araignée génie, BlueNoroff |

| Blizzard coquille | IRIDIUM | Russie | APT44, Ver de sable |

| Blizzard secret | KRYPTON | Russie | Ours venimeux, Turla, Serpent |

| Sefid Flood | Storm-1364 | Iran, Opérations d’influence | |

| Typhon soyeux | HAFNIUM | Chine | |

| Tempête de sable fumante | BOHRIUM | Iran | UNC1549 |

| Tempête spontanée | CHIMBORAZO | Motivation financière | TA505 |

| Blizzard étoilé | SEABORGIUM | Russie | Callisto, Reuse Team |

| Storm-0062 | Chine | DarkShadow, Oro0lxy | |

| Storm-0133 | Iran | LYCEUM, HEXANE | |

| Storm-0216 | Motivation financière | Araignée torsadée, UNC2198 | |

| Storm-0257 | Groupe en cours de développement | UNC1151 | |

| Storm-0324 | Motivation financière | TA543, Sagrid | |

| Storm-0381 | Motivation financière | ||

| Storm-0501 | Groupe en cours de développement | ||

| Storm-0506 | Groupe en cours de développement | ||

| Storm-0530 | Corée du Nord | H0lyGh0st | |

| Storm-0539 | Motivation financière | Lion de barbarie | |

| Storm-0569 | Motivation financière | ||

| Storm-0587 | Russie | SaintBot, Saint Bear, TA471 | |

| Storm-0744 | Motivation financière | ||

| Storm-0784 | Iran | ||

| Storm-0829 | Groupe en cours de développement | Nwgen Team | |

| Storm-0835 | Groupe en cours de développement | EvilProxy | |

| Storm-0842 | Iran | ||

| Storm-0844 | Groupe en cours de développement | ||

| Storm-0861 | Iran | ||

| Storm-0867 | Égypte | Caféine | |

| Storm-0971 | Motivation financière | (Fusionné avec Octo Tempest) | |

| Storm-0978 | Groupe en cours de développement | RomCom, Underground Team | |

| Storm-1044 | Motivation financière | Danabot | |

| Storm-1084 | Iran | DarkBit | |

| Storm-1101 | Groupe en cours de développement | NakedPages | |

| Storm-1113 | Motivation financière | ||

| Storm-1133 | Autorité palestinienne | ||

| Storm-1152 | Motivation financière | ||

| Storm-1167 | Indonésie | ||

| Tempête 1175 | Motivation financière | ||

| Storm-1283 | Groupe en cours de développement | ||

| Storm-1286 | Groupe en cours de développement | ||

| Storm-1295 | Groupe en cours de développement | Grandeur | |

| Tempête 1516 | Russie, Opérations d’influence | ||

| Storm-1567 | Motivation financière | Akira | |

| Storm-1575 | Groupe en cours de développement | Dadsec | |

| Tempête 1660 | Iran, Opérations d’influence | ||

| Storm-1674 | Motivation financière | ||

| Tempête 1679 | Russie, Opérations d’influence | ||

| Tempête 1804 | Iran, Opérations d’influence | ||

| Tempête 1805 | Iran, Opérations d’influence | ||

| Tempête 1811 | Motivation financière | ||

| Tempête 1841 | Russie, Opérations d’influence | ||

| Tempête 1849 | Chine | UAT4356 | |

| Tempête 1852 | Groupe en cours de développement | ||

| Storm-2035 | Iran, Opérations d’influence | ||

| Tempête fraisée | Motivation financière | LAPSUS$ | |

| Blizzard ensoleillé | Russie | ||

| Inondation de Taizi | Tempête 1376 | Chine, Opérations d’influence | Spamouflage, Dragonbridge |

| Tempête tomate | SPURR | Motivation financière | Vatet |

| Tempête vanille | DEV-0832 | Motivation financière | |

| Tempête veloutée | DEV-0504 | Motivation financière | |

| Typhon violet | ZIRCONIUM | Chine | APT31 |

| Volt Typhoon | Chine | BRONZE SILHOUETTE, VANGUARD PANDA | |

| Tempête vinicole | PARINACOTA | Motivation financière | Wadhrama |

| Tsunami glycine | DEV-0605 | Acteur offensif du secteur privé | CyberRoot |

| Grêle torsadée | DUBNIUM | Corée du Sud | Hôtel sombre, Tapaoux |

Pour plus d’informations, consultez notre annonce sur la nouvelle taxonomie : https://aka.ms/threatactorsblog

Mettre le renseignement entre les mains des professionnels de la sécurité

Les profils Intel dans Microsoft Defender Threat Intelligence apportent des insights essentiels sur les acteurs des menaces. Ces informations permettent aux équipes de sécurité d’obtenir le contexte dont elles ont besoin lorsqu’elles se préparent aux menaces et y répondent.

En outre, l’API Microsoft Defender Threat Intelligence Intel Profiles offre la visibilité de l’infrastructure d’acteur de menace la plus récente dans le secteur aujourd’hui. Les informations mises à jour sont essentielles pour permettre aux équipes chargées du renseignement sur les menaces et des opérations de sécurité (SecOps) de rationaliser leurs flux de travail de recherche et d'analyse des menaces avancées. Pour en savoir plus sur cette API, consultez la documentation : utilisez les API Threat Intelligence dans Microsoft Graph (préversion).

Ressources

Utilisez la requête suivante sur Microsoft Defender XDR et d’autres produits de sécurité Microsoft prenant en charge le langage de requête Kusto (KQL) pour obtenir des informations sur un acteur de menace à l’aide de l’ancien nom, du nouveau nom ou du nom du secteur :

let TANames = externaldata(PreviousName: string, NewName: string, Origin: string, OtherNames: dynamic)[@"https://raw.githubusercontent.com/microsoft/mstic/master/PublicFeeds/ThreatActorNaming/MicrosoftMapping.json"] with(format="multijson", ingestionMapping='[{"Column":"PreviousName","Properties":{"Path":"$.Previous name"}},{"Column":"NewName","Properties":{"Path":"$.New name"}},{"Column":"Origin","Properties":{"Path":"$.Origin/Threat"}},{"Column":"OtherNames","Properties":{"Path":"$.Other names"}}]');

let GetThreatActorAlias = (Name: string) {

TANames

| where Name =~ NewName or Name =~ PreviousName or OtherNames has Name

};

GetThreatActorAlias("ZINC")

Les fichiers suivants contenant le mappage complet des anciens noms d’acteur de menace avec leurs nouveaux noms sont également disponibles :