Insight d’intelligence d’usurpation d’identité dans EOP

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender XDR pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai ici.

Dans les organisations Microsoft 365 avec des boîtes aux lettres dans des organisations Exchange Online ou autonomes Exchange Online Protection (EOP) sans boîtes aux lettres Exchange Online, les messages électroniques entrants sont automatiquement protégés contre l’usurpation d’identité. EOP utilise l’intelligence contre l’usurpation d’identité dans le cadre de la défense globale de votre organization contre le hameçonnage. Pour plus d’informations, consultez Protection contre l’usurpation d’identité dans EOP.

Lorsqu’un expéditeur usurpe une adresse e-mail, il semble qu’il s’agit d’un utilisateur dans l’un des domaines de votre organisation ou d’un utilisateur d’un domaine externe qui envoie des e-mails à votre organisation. Les attaquants qui usurpent des expéditeurs pour envoyer du courrier indésirable ou des e-mails d’hameçonnage doivent être bloqués. Toutefois, dans certains scénarios, des expéditeurs légitimes usurpent l’identité. Par exemple :

Scénarios légitimes d’usurpation d’identité de domaines internes :

- Les expéditeurs tiers utilisent votre domaine pour envoyer des messages en bloc à vos propres employés pour les sondages d’entreprise.

- Une entreprise externe génère et envoie des mises à jour de publicités ou de produits en votre nom.

- Un assistant doit régulièrement envoyer un e-mail à une autre personne au sein de votre organisation.

- Une application interne envoie des notifications par e-mail.

Scénarios légitimes d’usurpation d’identité de domaines externes :

- L’expéditeur figure sur une liste de diffusion de discussion et la liste de diffusion relaye le courrier électronique de l’expéditeur d’origine à tous les participants de la liste de diffusion.

- Une société externe envoie un e-mail à une autre société (par exemple, un rapport automatisé ou une société de logiciel en tant que service).

Vous pouvez utiliser l’insight d’usurpation d’identité dans le portail Microsoft Defender pour identifier rapidement les expéditeurs usurpés qui vous envoient légitimement des e-mails non authentifiés (messages provenant de domaines qui ne passent pas de contrôles SPF, DKIM ou DMARC) et autoriser manuellement ces expéditeurs.

En autorisant les expéditeurs connus à envoyer des messages usurpés à partir d’emplacements connus, vous pouvez réduire les faux positifs (bon e-mail marqué comme mauvais). En surveillant les expéditeurs usurpés autorisés, vous fournissez une couche de sécurité supplémentaire pour empêcher les messages non sécurisés d’arriver dans votre organization.

De même, vous pouvez utiliser l’insight d’usurpation d’identité pour examiner les expéditeurs usurpés qui ont été autorisés par le renseignement d’usurpation d’identité et bloquer manuellement ces expéditeurs.

Le reste de cet article explique comment utiliser l’insight d’usurpation d’identité dans le portail Microsoft Defender et dans PowerShell (Exchange Online PowerShell pour les organisations Microsoft 365 avec des boîtes aux lettres dans Exchange Online ; EOP PowerShell autonome pour les organisations sans Exchange Online boîtes aux lettres).

Remarque

Seuls les expéditeurs usurpés qui ont été détectés par l’intelligence contre l’usurpation d’identité apparaissent dans l’insight de l’intelligence contre l’usurpation d’identité. Lorsque vous remplacez le verdict d’autorisation ou de blocage dans l’insight, l’expéditeur usurpé devient une entrée d’autorisation ou de blocage manuelle qui s’affiche uniquement sous l’onglet Expéditeurs usurpés sur la page Autoriser/Bloquer du locataire Listes à l’adresse https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Vous pouvez également créer manuellement des entrées d’autorisation ou de blocage pour les expéditeurs usurpés avant qu’elles ne soient détectées par l’intelligence contre l’usurpation d’identité. Pour plus d’informations, consultez Expéditeurs usurpés dans la liste verte/bloquée des locataires.

Les valeurs ActionAutoriser ou Bloquer dans l’insight d’intelligence de l’usurpation d’identité font référence à la détection d’usurpation d’identité (que Microsoft 365 ait identifié le message comme usurpé ou non). La valeur Action n’affecte pas nécessairement le filtrage global du message. Par exemple, pour éviter les faux positifs, un message usurpé peut être remis si nous constatons qu’il n’a pas d’intention malveillante.

L’insight de renseignement sur l’usurpation d’identité et l’onglet Expéditeurs usurpés dans la liste Des locataires autorisés/bloqués remplacent les fonctionnalités de la stratégie d’usurpation d’identité qui était disponible sur la page stratégie anti-courrier indésirable du Centre de conformité & de sécurité.

L’insight d’usurpation d’identité affiche 7 jours de données. L’applet de commande Get-SpoofIntelligenceInsight affiche 30 jours de données.

Ce qu'il faut savoir avant de commencer

Vous ouvrez le portail Microsoft Defender à l’adresse https://security.microsoft.com. Pour accéder directement à l’onglet Expéditeurs usurpés dans la page Autoriser/Bloquer le locataire Listes, utilisez https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Pour accéder directement à la page D’informations sur l’usurpation d’identité , utilisez https://security.microsoft.com/spoofintelligence.

Pour vous connecter à Exchange Online PowerShell, voir Connexion à Exchange Online PowerShell. Pour vous connecter à un service Exchange Online Protection PowerShell autonome, voir Se connecter à Exchange Online Protection PowerShell.

Vous devez disposer d’autorisations pour pouvoir effectuer les procédures décrites dans cet article. Vous avez le choix parmi les options suivantes :

- Microsoft Defender XDR contrôle d’accès unifié en fonction du rôle (RBAC) (affecte uniquement le portail Defender, et non PowerShell) : Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (gérer) ou Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (lecture).

- Exchange Online autorisations :

- Autorisez ou bloquez les expéditeurs usurpés, ou activez ou désactivez l’intelligence contre l’usurpation d’identité : appartenance à l’un des groupes de rôles suivants :

- Gestion de l'organisation

- Administrateur de la sécuritéetgestion de l’organisation en mode affichage seul ou gestion de l’organisation en mode affichage seul.

- Accès en lecture seule à l’insight d’usurpation d’identité : appartenance aux groupes de rôles Lecteur global, Lecteur de sécurité ou Gestion de l’organisation en affichage seul .

- Autorisez ou bloquez les expéditeurs usurpés, ou activez ou désactivez l’intelligence contre l’usurpation d’identité : appartenance à l’un des groupes de rôles suivants :

- autorisations Microsoft Entra : l’appartenance aux rôles Administrateur général, Administrateur de la sécurité, Lecteur général ou Lecteur de sécurité donne aux utilisateurs les autorisations et autorisations requises pour d’autres fonctionnalités dans Microsoft 365.

Pour connaître nos paramètres recommandés pour les stratégies anti-hameçonnage, consultez Paramètres de stratégie anti-hameçonnage EOP.

Vous activez et désactivez l’usurpation d’identité dans les stratégies anti-hameçonnage dans EOP et Microsoft Defender pour Office 365. L’intelligence contre l’usurpation d’identité est activée par défaut. Pour plus d’informations, consultez Configurer des stratégies anti-hameçonnage dans EOP ou Configurer des stratégies anti-hameçonnage dans Microsoft Defender pour Office 365.

Pour connaître les paramètres recommandés pour l’intelligence contre l’usurpation d’identité, consultez Paramètres de stratégie anti-hameçonnage EOP.

Rechercher l’insight d’usurpation d’identité dans le portail Microsoft Defender

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & Stratégies de collaboration>& Règles>Stratégies de menace>Listes autoriser/bloquer les locataires dans la section Règles. Ou, pour accéder directement à la page Autoriser/Bloquer le locataire Listes, utilisez https://security.microsoft.com/tenantAllowBlockList.

Sélectionnez l’onglet Expéditeurs usurpés .

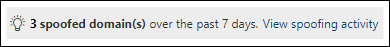

Sous l’onglet Expéditeurs usurpés , l’insight d’intelligence de l’usurpation d’identité ressemble à ceci :

L’insight a deux modes :

- Mode Insight : si l’intelligence contre l’usurpation d’identité est activée, l’insight vous indique le nombre de messages détectés par l’intelligence d’usurpation d’identité au cours des sept derniers jours.

- Mode What if : si l’intelligence contre l’usurpation d’identité est désactivée, l’insight vous indique le nombre de messages qui auraient été détectés par l’intelligence d’usurpation d’identité au cours des sept derniers jours.

Pour afficher des informations sur les détections d’usurpation d’identité, sélectionnez Afficher l’activité d’usurpation d’identité dans l’insight de renseignement d’usurpation d’identité pour accéder à la page Informations sur l’usurpation d’identité .

Afficher des informations sur les détections d’usurpation d’identité

Remarque

N’oubliez pas que seuls les expéditeurs usurpés détectés par l’intelligence de l’usurpation d’identité apparaissent sur cette page.

La page https://security.microsoft.com/spoofintelligenceInformations sur l’intelligence de l’usurpation d’identité est disponible lorsque vous sélectionnez Afficher l’activité d’usurpation d’identité à partir de l’insight spoof intelligence sous l’onglet Expéditeurs usurpés sur la page Autoriser/Bloquer le locataire Listes.

Dans la page Informations sur l’usurpation d’identité , vous pouvez trier les entrées en cliquant sur un en-tête de colonne disponible. Les colonnes suivantes sont disponibles :

- Utilisateur usurpé : domaine de l’utilisateur usurpé qui s’affiche dans la zone De des clients de messagerie. L’adresse De est également appelée

5322.Fromadresse. - Infrastructure d’envoi : également appelée infrastructure. L’infrastructure d’envoi est l’une des valeurs suivantes :

- Domaine trouvé dans une recherche DNS inversée (enregistrement PTR) de l’adresse IP du serveur de messagerie source.

- Si l’adresse IP source n’a pas d’enregistrement PTR, l’infrastructure d’envoi est identifiée comme <ip source>/24 (par exemple, 192.168.100.100/24).

- Domaine DKIM vérifié.

- Nombre de messages : nombre de messages provenant de la combinaison du domaine usurpé et de l’infrastructure d’envoi à votre organization au cours des sept derniers jours.

- Dernière vue : date de la dernière réception d’un message de l’infrastructure d’envoi qui contient le domaine usurpé.

- Type d’usurpation : une des valeurs suivantes :

- Interne : l’expéditeur usurpé se trouve dans un domaine qui appartient à votre organization (domaine accepté).

- Externe : l’expéditeur usurpé se trouve dans un domaine externe.

- Action : Cette valeur est Autorisée ou Bloquée :

- Autorisé : Le domaine n’a pas pu vérifier explicitement l’authentification par e-mail SPF, DKIM et DMARC. Cependant, le domaine a passé nos contrôles d'authentification implicite de l'e-mail (authentification composite). Par conséquent, aucune action anti-usurpation d’identité n’a été effectuée sur le message.

- Bloqué : les messages provenant de la combinaison du domaine usurpé et de l’infrastructure d’envoi sont marqués comme incorrects par l’intelligence d’usurpation d’identité. L’action effectuée sur les messages usurpés avec une intention malveillante est contrôlée par les stratégies de sécurité prédéfinies Standard ou Strict, la stratégie anti-hameçonnage par défaut ou les stratégies anti-hameçonnage personnalisées. Pour plus d’informations, consultez Paramètres exclusifs des stratégies anti-hameçonnage dans Microsoft Defender pour Office 365.

Pour modifier la liste des expéditeurs usurpés d’un espacement normal à un espacement compact, sélectionnez ![]() Modifier l’espacement de liste en compact ou normal, puis sélectionnez

Modifier l’espacement de liste en compact ou normal, puis sélectionnez ![]() Liste compacte.

Liste compacte.

Pour filtrer les entrées, sélectionnez ![]() Filtrer. Les filtres suivants sont disponibles dans le menu volant Filtrer qui s’ouvre :

Filtrer. Les filtres suivants sont disponibles dans le menu volant Filtrer qui s’ouvre :

- Type d’usurpation : les valeurs disponibles sont Interne et Externe.

- Action : Les valeurs disponibles sont Autoriser et Bloquer

Lorsque vous avez terminé dans le menu volant Filtrer , sélectionnez Appliquer. Pour effacer les filtres, sélectionnez ![]() Effacer les filtres.

Effacer les filtres.

Utilisez la ![]() zone Recherche et une valeur correspondante pour rechercher des entrées spécifiques.

zone Recherche et une valeur correspondante pour rechercher des entrées spécifiques.

Utilisez ![]() Exporter pour exporter la liste des détections d’usurpation vers un fichier CSV.

Exporter pour exporter la liste des détections d’usurpation vers un fichier CSV.

Afficher des détails sur les détections d’usurpation d’identité

Lorsque vous sélectionnez une détection d’usurpation dans la liste en cliquant n’importe où dans la ligne autre que la zone case activée en regard de la première colonne, un menu volant de détails s’ouvre et contient les informations suivantes :

Pourquoi avons-nous attrapé ça ? section : Pourquoi nous avons détecté cet expéditeur comme usurpation et ce que vous pouvez faire pour plus d’informations.

Section Récapitulative du domaine : inclut les mêmes informations de la page d’insights main d’informations sur l’usurpation d’identité.

Section données WhoIs : informations techniques sur le domaine de l’expéditeur.

Explorer section d’investigation : dans Defender for Office 365 organization, cette section contient un lien pour ouvrir Explorer menaces pour afficher des détails supplémentaires sur l’expéditeur sous l’onglet Hameçon.

Section e-mails similaires : contient les informations suivantes sur la détection d’usurpation d’identité :

- Date

- Sujet

- Destinataire

- Sender

- IP de l’expéditeur

Sélectionnez Personnaliser les colonnes pour supprimer les colonnes affichées. Lorsque vous avez terminé, sélectionnez Appliquer.

Conseil

Pour afficher les détails des autres entrées sans quitter le menu volant de détails, utilisez  l’élément Précédent et l’élément suivant en haut du menu volant.

l’élément Précédent et l’élément suivant en haut du menu volant.

Pour modifier la détection d’usurpation de Autoriser à Bloquer ou vice versa, consultez la section suivante.

Remplacer le verdict d’usurpation d’identité

Dans la page Informations sur l’usurpation d’intelligence à l’adresse https://security.microsoft.com/spoofintelligence, utilisez l’une des méthodes suivantes pour remplacer le verdict d’usurpation d’intelligence :

Sélectionnez une ou plusieurs entrées dans la liste en sélectionnant la zone case activée en regard de la première colonne.

- Sélectionnez l’action

Actions en bloc qui s’affiche.

Actions en bloc qui s’affiche. - Dans le menu volant Actions en bloc qui s’ouvre, sélectionnez Autoriser l’usurpation ou Bloquer l’usurpation d’identité, puis sélectionnez Appliquer.

- Sélectionnez l’action

Sélectionnez l’entrée dans la liste en cliquant n’importe où dans la ligne autre que la zone case activée.

Dans le menu volant de détails qui s’ouvre, sélectionnez Autoriser l’usurpation ou Empêcher l’usurpation en haut du menu volant, puis sélectionnez Appliquer.

De retour dans la page Informations sur l’usurpation d’usurpation d’identité, l’entrée est supprimée de la liste et ajoutée à l’onglet Expéditeurs usurpés dans la page Autoriser/Bloquer le locataire Listes à l’adresse https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem.

À propos des expéditeurs usurpés autorisés

Les messages provenant d’un expéditeur usurpé autorisé (détectés automatiquement ou configurés manuellement) sont autorisés uniquement à l’aide de la combinaison du domaine usurpé et de l’infrastructure d’envoi. Par exemple, l’expéditeur usurpé suivant est autorisé à usurper :

- Domaine : gmail.com

- Infrastructure : tms.mx.com

Seuls les e-mails provenant de cette paire domaine/infrastructure d’envoi sont autorisés à usurper l’identité. Les autres expéditeurs qui tentent d’usurper gmail.com ne sont pas autorisés automatiquement. Les messages provenant d’expéditeurs d’autres domaines qui proviennent de tms.mx.com sont toujours vérifiés par l’intelligence contre l’usurpation d’identité et peuvent être bloqués.

Utiliser l’insight d’usurpation d’identité dans Exchange Online PowerShell ou EOP Autonome

Dans PowerShell, vous utilisez l’applet de commande Get-SpoofIntelligenceInsight pour afficher les expéditeurs usurpés autorisés et bloqués qui ont été détectés par spoof intelligence. Pour autoriser ou bloquer manuellement les expéditeurs usurpés, vous devez utiliser l’applet de commande New-TenantAllowBlockListSpoofItems . Pour plus d’informations, consultez Utiliser PowerShell pour créer des entrées d’autorisation pour les expéditeurs usurpés dans la liste verte/bloquée des locataires et Utiliser PowerShell pour créer des entrées de bloc pour les expéditeurs usurpés dans la liste verte/bloquée des locataires.

Pour afficher les informations dans l’insight d’usurpation d’intelligence, exécutez la commande suivante :

Get-SpoofIntelligenceInsight

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Get-SpoofIntelligenceInsight.

Autres façons de gérer l’usurpation d’identité et l’hameçonnage

Soyez vigilant sur la protection contre l’usurpation d’identité et l’hameçonnage. Voici des méthodes connexes pour case activée sur les expéditeurs qui usurpent votre domaine et les empêcher d’endommager votre organization :

Vérifiez le rapport de courrier usurpé. Utilisez souvent ce rapport pour afficher et gérer les expéditeurs usurpés. Pour plus d’informations, consultez Le rapport détections d’usurpation d’identité.

Passez en revue votre configuration SPF, DKIM et DMARC. Si vous souhaitez en savoir plus, consultez les articles suivants :

- Authentification de messagerie électronique dans Microsoft 365

- Configurer SPF pour empêcher l’usurpation d’identité

- Utilisation de DKIM pour valider les messages sortants envoyés à partir de votre domaine personnalisé

- Utiliser DMARC pour valider les messages électroniques

- Configurer des scellants ARC approuvés

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour