Étape 1. Renforcer la sécurité de connexion pour les travailleurs hybrides à l’aide d’une authentification multifacteur (MFA)

Pour renforcer la sécurité des connexions de vos workers hybrides, utilisez l’authentification multifacteur (MFA). L’authentification multifacteur exige que les connexions des utilisateurs fassent l’objet d’une vérification supplémentaire, au-delà du mot de passe du compte d’utilisateur. Même si un utilisateur malveillant détermine un mot de passe de compte d’utilisateur, il doit également répondre à une vérification supplémentaire, par exemple, un message texte envoyé vers un smartphone, avant que l’accès ne lui soit accordé.

Pour tous les utilisateurs, y compris les travailleurs hybrides et les administrateurs en particulier, Microsoft recommande vivement l’authentification multifacteur.

Trois méthodes s’offrent à vous pour obliger vos utilisateurs à utiliser l’authentification multifacteur basée sur votre offre Microsoft 365.

| Planification | Recommandation |

|---|---|

| Tous les plans Microsoft 365 (sans licences P1 ou P2 d’ID Microsoft Entra) | Activez les valeurs par défaut de sécurité dans l’ID de Microsoft Entra. Les paramètres de sécurité par défaut dans Microsoft Entra ID incluent l’authentification multifacteur pour les utilisateurs et les administrateurs. |

| Microsoft 365 E3 (inclut les licences Microsoft Entra ID P1) | Utilisez les Stratégies d’accès conditionnel courantes pour configurer les stratégies suivantes : - Exiger l’authentification multifacteur pour les administrateurs - Exiger l’authentification multifacteur pour tous les utilisateurs - Bloquer l’authentification héritée |

| Microsoft 365 E5 (inclut les licences P2 d’ID Microsoft Entra) | En tirant parti de la fonctionnalité dans Microsoft Entra ID, commencez à implémenter l’ensemble recommandé d’accès conditionnel de Microsoft et les stratégies associées telles que : - Exiger l’authentification multifacteur lorsque le risque de connexion est moyen ou élevé. - Blocage des clients qui ne prennent pas en charge l’authentification moderne. - Exiger que les utilisateurs à haut risque changent leur mot de passe. |

Paramètres de sécurité par défaut

Les paramètres de sécurité par défaut sont une nouvelle fonctionnalité pour Microsoft 365 et les abonnements Office 365 payants ou en version d’évaluation créés après le 21 octobre 2019. Les paramètres de sécurité par défaut de ces abonnements sont activés, ce qui oblige tous vos utilisateurs à utiliser l’authentification multifacteur avec l’application Microsoft Authenticator.

Les utilisateurs disposent de 14 jours pour s’inscrire à l’authentification multifacteur de l’application Microsoft Authenticator sur leur smartphone, un délai qui commence dès la première connexion suivant l’activation des paramètres de sécurité par défaut. Lorsque les 14 jours sont écoulés, l’utilisateur ne peut pas se connecter tant que son inscription à l’authentification multifacteur n’est pas terminée.

Les paramètres de sécurité par défaut garantissent que toutes les organisations ont un niveau de sécurité de base qui est activé par défaut pour la connexion des utilisateurs. Vous pouvez désactiver les paramètres de sécurité par défaut en faveur de l’authentification multifacteur avec des stratégies d’accès conditionnel ou pour des comptes individuels.

Pour plus d’informations, voirVue d’ensemble des paramètres de sécurité par défaut.

Stratégies d’accès conditionnel

Les stratégies d’accès conditionnel sont un groupe de règles qui spécifient les conditions dans lesquelles les connexions sont évaluées et autorisées. Par exemple, vous pouvez créer une stratégie d’accès conditionnel qui indique :

- Si le nom du compte d’utilisateur concerne membre d’un groupe d’utilisateurs bénéficiant des rôles d’administrateur Exchange, utilisateur, mot de passe, sécurité, SharePoint ou global, exigez l’authentification multifacteur avant d’autoriser l’accès.

Cette stratégie vous permet de demander une authentification multifacteur basée sur l’appartenance au groupe, plutôt que d’essayer de configurer des comptes d’utilisateur individuels pour l’authentification multifacteur lorsqu’ils sont attribués ou non à des rôles d’administrateur.

Vous pouvez également utiliser des stratégies d’accès conditionnel pour des fonctionnalités plus avancées, comme exiger que la connexion soit effectuée à partir d’un appareil conforme, tel que votre ordinateur portable exécutant Windows 11 ou 10.

L’accès conditionnel nécessite Microsoft Entra licences P1 d’ID, qui sont incluses avec Microsoft 365 E3 et E5.

Si vous souhaitez en savoir plus, consultez Présentation de l’accès conditionnel.

Protection des ID Microsoft Entra prise en charge

Avec Protection des ID Microsoft Entra, vous pouvez créer une stratégie d’accès conditionnel supplémentaire qui indique :

- Si une connexion est considéré comme présentant un risque moyen ou élevé, exigez l’authentification multifacteur.

Protection des ID Microsoft Entra nécessite Microsoft Entra licences P2 d’ID, qui sont incluses dans Microsoft 365 E5.

Pour en savoir plus, consultez l'article Accès conditionnel basé sur les risques.

Avec Protection des ID Microsoft Entra, vous pouvez également créer une stratégie pour demander à vos utilisateurs de s’inscrire à l’authentification multifacteur. Pour plus d’informations, consultez Configurer la stratégie d’inscription d’authentification multifacteur Microsoft Entra.

Utilisation combinée des méthodes

Gardez les éléments suivants à l’esprit :

- Vous ne pouvez pas activer les paramètres de sécurité par défaut si vous avez activé des stratégies d’accès conditionnel.

- Vous ne pouvez pas activer de stratégie d’accès conditionnel si les paramètres de sécurité par défaut sont activés.

Si les paramètres de sécurité par défaut sont activés, les nouveaux utilisateurs sont invités à s’inscrire pour l’authentification multifacteur et à utiliser l’application Microsoft Authenticator.

Ce tableau présente les résultats de l’activation de l’authentification multifacteur avec les paramètres de sécurité par défaut et les stratégies d’accès conditionnel.

| Méthode | Activé | Désactivé | Méthode d'authentification supplémentaire |

|---|---|---|---|

| Paramètres de sécurité par défaut | Ne peut pas utiliser les stratégies d’accès conditionnel | Peut utiliser les stratégies d’accès conditionnel | Application Microsoft Authenticator |

| Stratégies d’accès conditionnel | Si l’une d’elles est activée, vous ne pouvez pas activer les paramètres de sécurité par défaut | Si tous ces éléments sont désactivés, vous pouvez activer les paramètres de sécurité par défaut | Utilisateur spécifié lors de l’inscription à l’authentification multifacteur |

Autoriser vos utilisateurs à réinitialiser leur mot de passe

La Réinitialisation des mots de passe libre-service (SSPR) permet aux utilisateurs de réinitialiser leur mot de passe sans avoir de conséquence pour le personnel informatique. Les utilisateurs peuvent rapidement réinitialiser leur mot de passe à tout moment et n’importe où. Pour plus d’informations, consultez Planifier un déploiement Microsoft Entra de réinitialisation de mot de passe en libre-service.

Se connecter aux applications SaaS avec l’ID Microsoft Entra

En plus de fournir l’authentification cloud pour les utilisateurs, Microsoft Entra ID peut également être votre moyen central de sécuriser toutes vos applications, qu’elles soient locales, dans le cloud de Microsoft ou dans un autre cloud. En intégrant vos applications dans Microsoft Entra ID, vous pouvez permettre aux travailleurs hybrides de découvrir facilement les applications dont ils ont besoin et de s’y connecter en toute sécurité.

Ressources techniques pour l’administrateur pour l’authentification multifacteur et l’identité

- Les 5 principales façons dont votre ID Microsoft Entra peut vous aider à activer le travail à distance

- Infrastructure d’identité pour Microsoft 365

- Vidéos de formation sur azure Academy Microsoft Entra ID

Résultats de l’étape 1

Après le déploiement de l'authentification multifacteur, vos utilisateurs :

- Ont l’obligation d’utiliser l’authentification multifacteur pour les connexions.

- Ont terminé le processus d’inscription à l’authentification multifacteur et utilisent l’authentification multifacteur pour toutes le connexions.

- Peuvent utiliser la Réinitialisation des mots de passe libre-service pour réinitialiser leur mot de passe.

Étape suivante

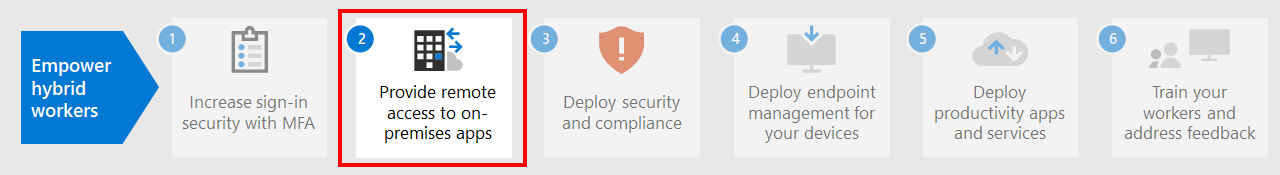

Passez à l’Étape 2 pour fournir l’accès à distance aux applications et services locaux.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour