Étape 6. Surveiller les risques et la conformité des appareils pour les bases de référence de sécurité

Une fois que votre organization a déployé Microsoft Defender pour point de terminaison, vous pouvez obtenir plus d’informations et de protection sur vos appareils en intégrant Microsoft Intune à Defender pour point de terminaison. Pour les appareils mobiles, cela inclut la possibilité de surveiller les risques des appareils en tant que condition d’accès. Pour les appareils Windows, vous pouvez surveiller la conformité de ces appareils aux lignes de base de sécurité.

Le déploiement de Microsoft Defender pour point de terminaison inclut l’intégration de points de terminaison. Si vous avez utilisé Intune pour intégrer des points de terminaison (recommandé), vous avez connecté Microsoft Intune à Defender pour point de terminaison. Si vous avez utilisé une méthode différente pour intégrer des points de terminaison à Defender pour point de terminaison, consultez Configurer Microsoft Defender pour point de terminaison dans Intune pour vous assurer de configurer la connexion de service à service entre Intune et Microsoft Defender pour point de terminaison.

Dans cette illustration :

- Microsoft Defender pour point de terminaison augmente considérablement la complexité de la protection contre les menaces pour les appareils.

- Microsoft Intune vous permet de définir des stratégies de protection des applications et de gérer les appareils (y compris les modifications de configuration). Defender pour point de terminaison surveille en permanence les menaces sur vos appareils et peut prendre des mesures automatisées pour corriger les attaques.

- Vous pouvez utiliser Intune pour intégrer des appareils à Defender pour point de terminaison, ce qui permet à ces appareils de fonctionner avec la protection contre la perte de données (DLP) du point de terminaison Microsoft Purview.

Cet article comprend les étapes suivantes :

- Surveiller les risques des appareils

- Surveiller la conformité des bases de référence de sécurité

Si Defender pour point de terminaison n’a pas encore été installé, travaillez avec l’administrateur de protection contre les menaces pour configurer l’évaluation et l’environnement pilote. Vous pouvez travailler avec le groupe pilote pour tester les fonctionnalités de cet article.

Surveiller les risques des appareils comme condition d’accès

Une fois Microsoft Defender pour point de terminaison déployé, vous pouvez tirer parti des signaux de risque de menace. Cela vous permet de bloquer l’accès aux appareils en fonction de leur indice de risque. Microsoft recommande d’autoriser l’accès aux appareils dont le score de risque est moyen ou inférieur.

Pour Android et iOS/iPadOS, les signaux de menace peuvent être utilisés dans vos stratégies de protection des applications (APP). Pour plus d’informations, consultez Créer et attribuer une stratégie de protection des applications pour définir le niveau de risque de l’appareil.

Pour toutes les plateformes, vous pouvez définir le niveau de risque dans les stratégies existantes de conformité des appareils. Pour plus d’informations, consultez Créer une stratégie d’accès conditionnel.

Déployer des bases de référence de sécurité et surveiller la conformité de ces paramètres

S’applique à : Windows 10, Windows 11

Étape 5. L’article Déployer des profils de configuration recommande de bien démarrer avec les profils de configuration à l’aide des bases de référence de sécurité, disponibles pour les Windows 10 et les Windows 11. Microsoft Defender pour point de terminaison inclut également des lignes de base de sécurité fournissant des paramètres qui optimisent tous les contrôles de sécurité dans la pile Defender pour point de terminaison, y compris les paramètres de protection évolutive des points de terminaison (PEPT). Elles sont également déployées en utilisant Microsoft Intune.

Les appareils intégrés à Defender pour point de terminaison devraient être déployés sur les deux lignes de base : la ligne de base de sécurité Windows Intune pour sécuriser initialement Windows, puis la ligne de base de sécurité de Defender pour point de terminaison comme couche supplémentaire pour configurer de manière optimale les contrôles de sécurité Defender pour point de terminaison.

Pour tirer parti des dernières données sur les risques et les menaces et réduire les conflits à mesure que les bases de référence évoluent, appliquez toujours les dernières versions des bases de référence à tous les produits dès qu’elles sont publiées.

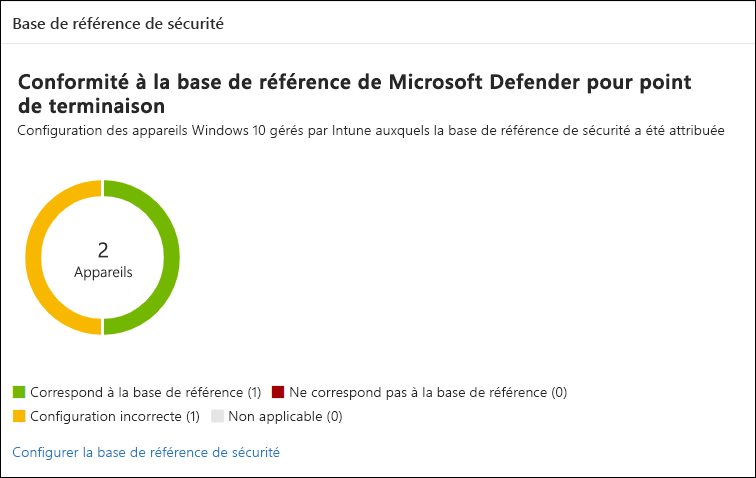

À l’aide de Defender pour point de terminaison, vous pouvez surveiller la conformité de ces bases de référence.

Pour déployer des bases de référence de sécurité et surveiller la conformité de ces paramètres, suivez les étapes décrites dans ce tableau.

| Étape | Description |

|---|---|

| 1 | Examinez les concepts clés et comparez Microsoft Defender pour point de terminaison et les linges de base de sécurité Windows Intune. Pour plus d’informations sur les recommandations, voir Augmenter la conformité à la ligne de base de sécurité de Microsoft Defender pour point de terminaison. Consultez Utiliser des bases de référence de sécurité pour configurer des appareils Windows dans Intune pour passer en revue la liste des bases de référence de sécurité disponibles et la façon d’éviter les conflits. |

| 2 | Déployez les paramètres de ligne de base de sécurité Windows pour Intune. Si ce n’est pas le cas, consultez les instructions de l’étape 5. Déployer des profils de configuration. |

| 3 | Déployez les paramètres de ligne de base Defender pour point de terminaison pour Intune. Voir Gérer les profils de ligne de base de sécurité Microsoft Intune pour créer le profil et choisir la version de ligne de base. Vous pouvez également suivre les instructions ici : Examiner et affecter la ligne de base de sécurité Microsoft Defender pour les points de terminaison. |

| 4 | Dans Defender pour point de terminaison, examinez la Carte de ligne de base de sécurité sur la gestion de la configuration des appareils. |