Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

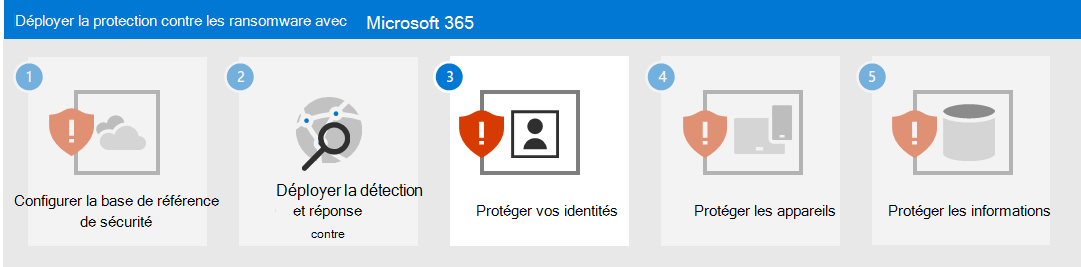

Comme étape initiale fortement recommandée pour la détection et la réponse aux attaques par ransomware dans votre locataire Microsoft 365, configurez un environnement d’essai pour évaluer les fonctionnalités et les fonctionnalités de Microsoft Defender XDR.

Pour plus d’informations, consultez ces ressources.

| Fonctionnalité | Description | Par où commencer | Comment l’utiliser pour la détection et la réponse |

|---|---|---|---|

| Microsoft Defender XDR | Combine les signaux et orchestre les fonctionnalités dans une solution unique. Permet aux professionnels de la sécurité de combiner les signaux des menaces et de déterminer l’étendue et l’impact complets d’une menace. Automatise les actions pour empêcher ou arrêter l’attaque et de réparer de manière spontanée les boîtes aux lettres, les points de terminaison et les identités des utilisateurs affectés. |

Prise en main | Réponse aux incidents |

| Microsoft Defender pour l’identité | Identifie, détecte et examine les menaces avancées, les identités compromises et les actions malveillantes internes ciblant votre organisation via une interface de sécurité basée sur le cloud qui utilise vos signaux Active Directory Domain Services (AD DS) locaux. | Vue d’ensemble | Travailler avec le portail Microsoft Defender pour l’identité |

| Microsoft Defender pour Office 365 | Protège votre organisation contre les menaces malveillantes liées aux courriers électroniques, aux liens (URL) et aux outils de collaboration. Protège contre les programmes malveillants, le hameçonnage, l’usurpation et d’autres types d’attaques. |

Vue d’ensemble | Recherche de menaces |

| Microsoft Defender pour point de terminaison | Permet la détection et la réponse aux menaces avancées sur les points de terminaison (appareils). | Vue d’ensemble | Détection et réponse du point de terminaison |

| Protection Microsoft Entra ID | Automatise la détection et la correction des risques basés sur l’identité et l’examen de ces risques. | Vue d’ensemble | Examiner le risque |

| Microsoft Defender for Cloud Apps | Courtier de sécurité d’accès au cloud pour la découverte, l’examen et la gouvernance au sein de tous vos services cloud Microsoft et tiers. | Vue d’ensemble | Examiner |

Remarque

Tous ces services nécessitent Microsoft 365 E5 ou Microsoft 365 E3 avec le module complémentaire Microsoft 365 E5 Sécurité.

Utilisez ces services pour détecter les menaces courantes suivantes des pirates de rançongiciel et y répondre :

Vol d’informations d’identification

- Protection Microsoft Entra ID

- Defender pour l’identité

- Defender pour Office 365

Compromission de l’appareil

- Defender pour point de terminaison

- Defender pour Office 365

Élévation de privilèges

- Protection Microsoft Entra ID

- Defender for Cloud Apps

Comportement des applications malveillantes

- Defender for Cloud Apps

Exfiltration, suppression ou chargement de données

- Defender pour Office 365

- Defender for Cloud Apps avec les stratégies de détection des anomalies

Les services suivants utilisent Microsoft Defender XDR et son portail (https://security.microsoft.com) comme point commun de collecte et d’analyse des menaces :

- Defender pour l’identité

- Defender pour Office 365

- Defender pour point de terminaison

- Defender for Cloud Apps

Microsoft Defender XDR combine les signaux de menace en alertes et les alertes connectées en incident afin que vos analystes de sécurité puissent détecter, examiner et corriger plus rapidement les phases d’une attaque par ransomware.

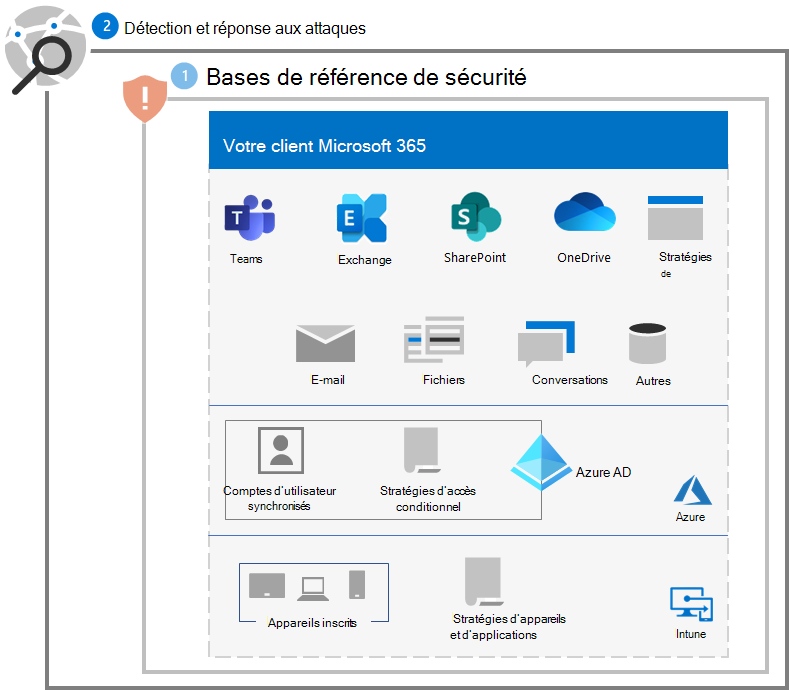

Configuration résultante

Voici la protection contre les rançongiciels pour votre client pour les étapes 1 et 2.

Étape suivante

Poursuivez avec l’Étape 3 pour protéger les identités dans votre client Microsoft 365.