Créer et exécuter des applications sécurisées

Remarque

Il s’agit de l’article 5 sur 6 de Créer des applications sur Microsoft Cloud.

Une bonne sécurité protège vos systèmes et, par conséquent, votre organisation contre les dommages accidentels et intentionnels. Elle garantit que seules les bonnes personnes peuvent accéder à vos ressources et réduit la possibilité qu’elles fassent des dommages involontaires. Elle vous avertit également des dangers, des violations et d’autres événements de sécurité importants.

Cet article décrit les façons dont Microsoft Cloud peut vous aider à sécuriser vos systèmes.

- Utiliser l’ID Microsoft Entra pour une solution unifiée de gestion des identités et des accès

- Utiliser Microsoft Sentinel pour monitorer et gérer la sécurité de vos applications

Utiliser l’ID Microsoft Entra pour une solution unifiée de gestion des identités et des accès

Dans notre monde basé sur le cloud, les employés et les clients peuvent accéder à vos applications personnalisées à partir de nombreux appareils et à de nombreux endroits différents. L’octroi de l’accès aux personnes appropriées, avec les restrictions appropriées, dépend fondamentalement de l’identité. Une bonne sécurité nécessite que chaque utilisateur prouve son identité pour pouvoir accéder aux systèmes et qu’il accède uniquement aux ressources dont il a besoin pour son travail.

La création d’un logiciel en ce sens est complexe. Il faut des spécialistes et il faut du temps, ce n’est donc vraiment pas une bonne idée d’essayer de le faire vous-même. Par ailleurs, l’identité doit être facile à utiliser, tant pour vos utilisateurs que pour vos développeurs. Dans l’idéal, il vous faut un moyen uniforme de gérer les identités dans votre environnement.

C’est ce que microsoft Cloud fournit avec l’ID Microsoft Entra, le plus grand service d’identité cloud au monde. Si votre organisation utilise des composants de Microsoft Cloud aujourd’hui, tels qu’Azure, Power Platform, Microsoft 365 ou Dynamics 365, vous utilisez déjà l’ID Microsoft Entra. Il est utilisé dans tout Microsoft Cloud, et attribue à vos utilisateurs une même identité pour tous ses composants.

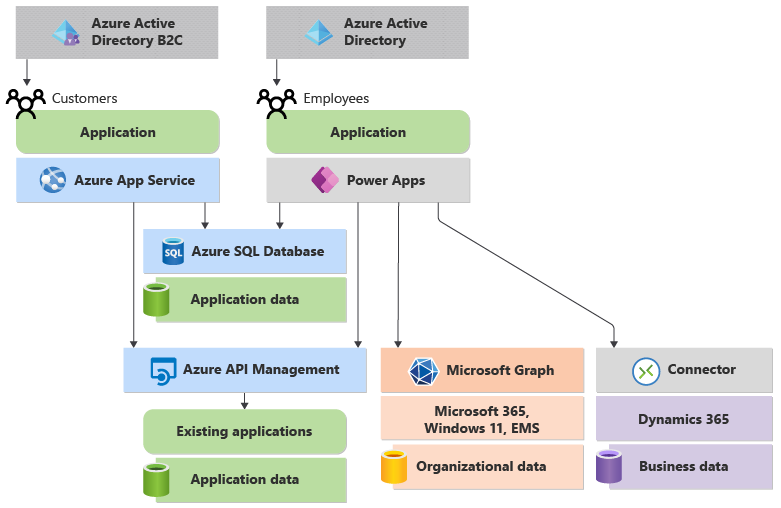

Vos applications personnalisées basées sur Microsoft Cloud doivent également utiliser l’ID Microsoft Entra. La figure 9 montre à quoi ça ressemble dans notre exemple d’application.

Figure 9 : Microsoft Entra ID et Azure Active Directory B2C fournissent un service d’identité commun pour les applications basées sur le cloud Microsoft.

Comme le montre la figure, les applications personnalisées peuvent utiliser deux services d’identité connexes :

- ID Microsoft Entra, qui fournit des identités au sein de Microsoft Cloud. Les employés qui accèdent à vos applications personnalisées utilisent généralement l’ID Entra pour se connecter et établir l’identité qu’ils utilisent pour accéder à tous les services Cloud Microsoft.

- Microsoft Entra ID B2C, qui fournit des identités pour les utilisateurs externes. Ce service permet à vos clients de créer leurs propres comptes ou d’utiliser des comptes publics existants sur Microsoft, Google, Facebook et autres.

L’utilisation de l’ID Microsoft Entra pour l’identité offre plusieurs avantages :

- Avoir la même identité dans l’ensemble de Microsoft Cloud simplifie la vie des développeurs et des utilisateurs de vos applications. Dans l’exemple illustré dans la figure 9, un employé peut commencer par se connecter à l’environnement Microsoft Entra ID de son organisation, appelé locataire. Ensuite, il peut accéder au composant accessible aux employés de l’application créée avec Power Apps. Cette application peut appeler Gestion des API Azure, Dynamics 365 et Microsoft Graph en utilisant la même identité, et l’employé n’a pas besoin de se reconnecter.

- Vos développeurs peuvent utiliser la plateforme d’identités Microsoft dans les applications qu’ils créent. Les bibliothèques et les outils de gestion facilitent la création d’applications qui utilisent des identités à partir de l’ID Microsoft Entra et ailleurs. Pour ce faire, la plateforme d’identités Microsoft implémente des normes du secteur comme OAuth 2.0 et OpenID Connect.

- L’utilisation de l’ID Microsoft Entra et de l’Plateforme d’identités Microsoft vous permet de contrôler la façon dont vous utilisez l’identité. Par exemple, vous pouvez activer la prise en charge de l’authentification multifacteur dans plusieurs applications créées avec la plateforme d’identités Microsoft en changeant un seul paramètre. Microsoft Entra ID s’intègre également aux outils de sécurité de Microsoft pour surveiller les menaces et les attaques de sécurité basées sur les identités.

Pouvoir gérer les identités et les accès est fondamental pour la sécurité. La création d’applications sur le cloud Microsoft avec l’ID Microsoft Entra facilite l’atteinte de cet objectif.

Utiliser Microsoft Sentinel pour monitorer et gérer la sécurité de vos applications

Tous ceux qui créent des applications aujourd’hui doivent partir du principe que leur logiciel est la cible d’attaquants. Dans ce contexte, votre organisation doit monitorer et gérer en permanence la sécurité de vos applications et de l’environnement dans lequel elles s’exécutent. Microsoft Cloud fournit plusieurs outils pour le faire.

L’un des plus importants est Microsoft Sentinel. Microsoft Sentinel fournit des informations de sécurité et une gestion des événements (SIEM), ce qui vous permet de capturer et d’analyser un large éventail de données liées à la sécurité. Il peut également répondre automatiquement aux menaces, avec une solution d’orchestration et d’automatisation de la sécurité, et de réponse aux incidents de sécurité (SOAR). Microsoft Sentinel peut aider votre organisation à trouver et résoudre les problèmes de sécurité plus efficacement.

La portée étendue de Microsoft Sentinel englobe le cloud Microsoft et au-delà grâce à un grand ensemble de connecteurs. Ces connecteurs permettent à Microsoft Sentinel d’interagir avec de nombreux autres services et technologies. Parmi les plus importants, citons les outils Microsoft Defender, notamment :

- Microsoft Defender pour le cloud, qui permet à votre organisation de comprendre et d’améliorer la sécurité de vos applications Azure. Il peut également protéger des services cloud spécifiques comme le Stockage Azure.

- Microsoft 365 Defender, qui fournit des composants tels que :

- Microsoft Defender pour Office 365, qui protège Exchange et d’autres aspects d’Office 365.

- Microsoft Defender pour Identity, qui monitore Active Directory pour détecter les identités compromises et d’autres menaces.

- Microsoft Defender for Cloud Apps, qui agit comme un agent CASB (Cloud Access Security Broker) entre les utilisateurs de votre organisation et les ressources cloud qu’ils utilisent. Il vous aide à mieux comprendre les applications que vous utilisez, à la fois dans Microsoft Cloud et ailleurs, et qui les utilise.

Microsoft Sentinel peut également importer des journaux d’audit Office 365, des journaux d’activité Azure et d’autres informations relatives à la sécurité au sein de Microsoft Cloud. Microsoft Sentinel peut également accéder aux informations relatives à la sécurité provenant de nombreuses autres sources fournies par un ensemble diversifié de fournisseurs. Une fois que vous avez connecté Microsoft Sentinel à vos sources d’informations, vous pouvez analyser les données pour comprendre les incidents de sécurité et y répondre.

La sécurité n’est pas un sujet simple. Pour cette raison, Microsoft propose Microsoft Sentinel et d’autres offres de sécurité. Toutes ces technologies fonctionnent ensemble pour améliorer la sécurité des applications qui s’exécutent sur Microsoft Cloud.

Étapes suivantes

Consultez le récapitulatif Créer des applications sur Microsoft Cloud et découvrez plus d’informations sur comment réussir en tant que leader de développement d’applications d’entreprise.