Installer MIM 2016 avec SP2 : Service et portail MIM pour les clients Microsoft Entra ID P1 ou P2

Notes

Cette procédure pas à pas utilise des exemples de noms et de valeurs tirés d’une société appelée Contoso. Remplacez-les par les vôtres. Par exemple :

- Nom du serveur du portail et du service MIM - mim.contoso.com

- Nom du serveur SQL - contosoagl.contoso.com

- Nom du compte de service - svcMIMService

- Nom de domaine : contoso

- Mot de passe : Pass@word1

Avant de commencer

- Ce guide est destiné à l’installation du service MIM dans les organisations disposant d’une licence pour Microsoft Entra ID P1 ou P2. Si votre organization n’a pas d’ID de Microsoft Entra P1 ou P2 ou si elle n’utilise pas Microsoft Entra ID, vous devez suivre le guide d’installation pour l’édition de licence en volume de MIM.

- Vérifiez que vous disposez Microsoft Entra informations d’identification utilisateur avec suffisamment d’autorisations pour vérifier que votre abonnement client inclut Microsoft Entra ID P1 ou P2 et peut créer des inscriptions d’applications.

- Si vous envisagez d’utiliser Office 365 l’authentification du contexte d’application, vous devez exécuter un script pour inscrire l’application de service MIM dans Microsoft Entra ID et accorder au service MIM des autorisations pour accéder à une boîte aux lettres du service MIM dans Office 365. Enregistrez la sortie du script, car vous aurez besoin de l’ID d’application et du secret résultants ultérieurement pendant l’installation.

Options de déploiement

Les choix dans le déploiement dépendent de deux critères :

- Indique si le service MIM s’exécute en tant que compte de service Windows standard ou en tant que compte de service géré par un groupe (gMSA)

- Indique si le service MIM envoie des e-mails par le biais d’un Exchange Server, d’un Office 365 ou d’un serveur SMTP

Options de déploiement disponibles :

- Option A : Compte de service standard + Exchange Server

- Option B : compte de service standard + Office 365 authentification de base

- Option C : compte de service standard + Office 365 authentification du contexte d’application

- Option D : Compte de service standard + SMTP

- Option E : compte de service standard + aucun serveur de messagerie

- Option F : Compte de service géré par le groupe + Exchange Server

- Option G : Compte de service géré par le groupe + Office 365 authentification de base

- Option H : Compte de service géré par le groupe + Office 365 authentification du contexte d’application

- Option I : Compte de service géré par le groupe + aucun serveur de messagerie

Notes

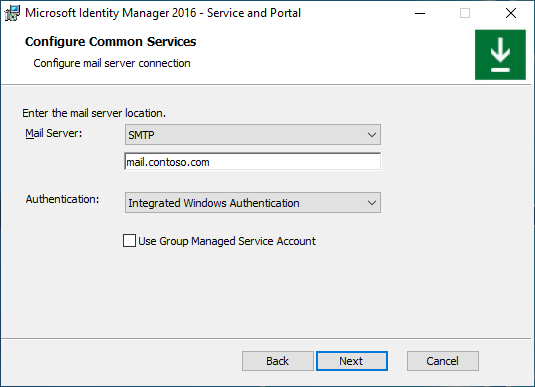

L’option de serveur SMTP fonctionne uniquement avec les comptes de service standard et l’authentification Windows intégrée, et n’autorise pas l’utilisation du complément Outlook pour les approbations.

Préparation de Office 365 l’authentification du contexte d’application

À partir de la build 4.6.421.0, en plus de l’authentification de base, le service MIM prend en charge l’authentification du contexte d’application pour Office 365 boîtes aux lettres. La fin de la prise en charge de l’authentification de base a été annoncée le 20 septembre 2019. Il est donc recommandé d’utiliser l’authentification du contexte de l’application pour envoyer des notifications et collecter des réponses d’approbation.

Le scénario d’authentification du contexte d’application vous oblige à inscrire une application dans Microsoft Entra ID, à créer une clé secrète client à utiliser au lieu d’un mot de passe et à accorder à cette application l’autorisation d’accéder à la boîte aux lettres du service MIM. Le service MIM utilisera cet ID d’application et ce secret pour accéder à sa boîte aux lettres dans Office 365. Vous pouvez inscrire votre application dans Microsoft Entra ID à l’aide d’un script (recommandé) ou manuellement.

Inscription d’une application à l’aide du centre d’administration Microsoft Entra

Connectez-vous à Microsoft Entra centre d’administration avec le rôle Administrateur général.

Accédez à Microsoft Entra panneau et copiez votre ID de locataire à partir de la section Vue d’ensemble et enregistrez-le.

Accédez à inscriptions d'applications section, puis cliquez sur le bouton Nouvelle inscription.

Donnez un nom à votre application, par exemple, accès client aux boîtes aux lettres du service MIM, puis cliquez sur Inscrire.

Une fois votre application inscrite, copiez la valeur d’ID d’application (client) et enregistrez-la.

Accédez à la section Autorisations de l’API et révoquez l’autorisation User.Read en cliquant sur trois points à droite sur le nom de l’autorisation et en choisissant Supprimer l’autorisation. Vérifiez que vous souhaitez supprimer cette autorisation.

Cliquez sur le bouton Ajouter une autorisation . Basculez vers les API que mon organization utilise et tapez Office. Sélectionnez Office 365 Exchange Online et Type d’autorisations d’application. Tapez full et sélectionnez full_access_as application. Cliquez sur le bouton Ajouter des autorisations .

Vous verrez l’autorisation ajoutée et que le consentement administrateur n’est pas accordé. Cliquez sur le bouton Accorder le consentement administrateur en regard du bouton Ajouter une autorisation .

Accédez à Certificats et secrets, puis choisissez d’ajouter une nouvelle clé secrète client. Si vous sélectionnez une heure d’expiration pour le secret, vous devez reconfigurer le service MIM plus près de sa date d’expiration pour utiliser un autre secret. Si vous ne prévoyez pas de faire pivoter les secrets d’application, sélectionnez Jamais. Donnez un nom à votre secret, par exemple Service MIM , puis cliquez sur le bouton Ajouter . La valeur du secret s’affiche dans le portail. Copiez cette valeur (et non l’ID secret) et enregistrez-la.

Maintenant que vous disposez de l’ID de locataire, de l’ID d’application et du secret d’application requis par le programme d’installation, vous pouvez poursuivre l’installation du service et du portail MIM. En outre, vous pouvez restreindre l’accès de votre application nouvellement inscrite à la boîte aux lettres du service MIM uniquement (full_access_as_app accorde l’accès à toutes les boîtes aux lettres de votre organization). Pour ce faire, vous devez créer une stratégie d’accès à l’application. Suivez ce guide pour restreindre l’accès de votre application à la boîte aux lettres du service MIM uniquement. Vous devez créer un groupe de sécurité de distribution ou de messagerie et ajouter votre boîte aux lettres du service MIM dans ce groupe. Ensuite, exécutez une commande PowerShell et fournissez vos informations d’identification d’administrateur Exchange Online :

New-ApplicationAccessPolicy ` -AccessRight RestrictAccess ` -AppId "<your application ID from step 5>" ` -PolicyScopeGroupId <your group email> ` -Description "Restrict MIM Service app to members of this group"

Inscription d’une application à l’aide d’un script PowerShell

Create-MIMMailboxApp.ps1 script se trouve dans Scripts.zip/Scripts/Service and Portal ou dans Service et Portal.zip\Service and Portal\Program Files\Microsoft Forefront Identity Manager\2010\Service\Scripts.

À moins que votre boîte aux lettres de service MIM ne soit hébergée dans un cloud national ou gouvernemental, le seul paramètre que vous devez passer au script est l’e-mail du service MIM, par exemple. MIMService@contoso.onmicrosoft.com

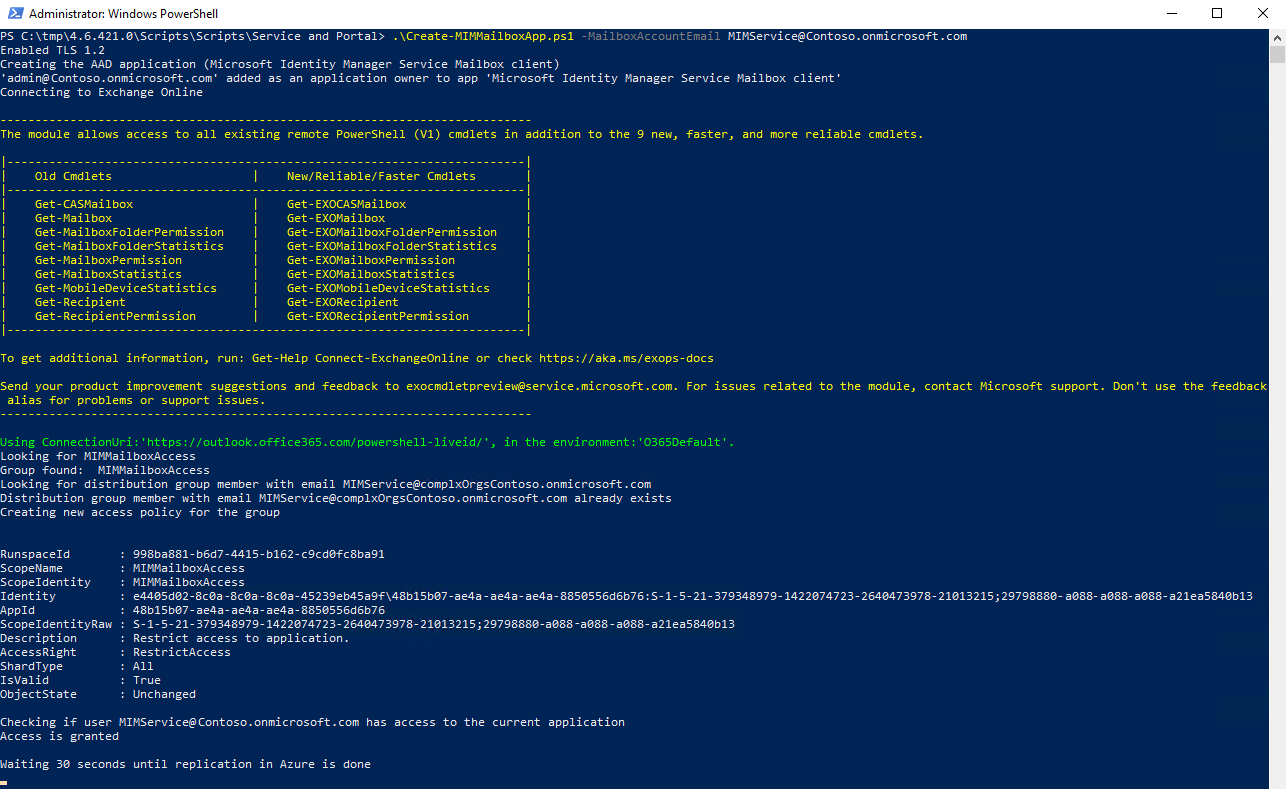

À partir d’une fenêtre PowerShell, démarrez Create-MIMMailboxApp.ps1 avec le paramètre de messagerie> -MailboxAccountEmail <et fournissez l’e-mail du service MIM.

./Create-MIMMailboxApp.ps1 -MailboxAccountEmail <MIM Service email>

Lorsque vous êtes invité à fournir des informations d’identification, fournissez vos informations d’identification Microsoft Entra administrateur général pour inscrire une application dans Azure.

Une fois l’application inscrite, une autre fenêtre contextuelle demande Exchange Online informations d’identification d’administrateur pour créer une stratégie d’accès à l’application.

Une fois l’inscription de l’application réussie, votre sortie de script doit ressembler à ceci :

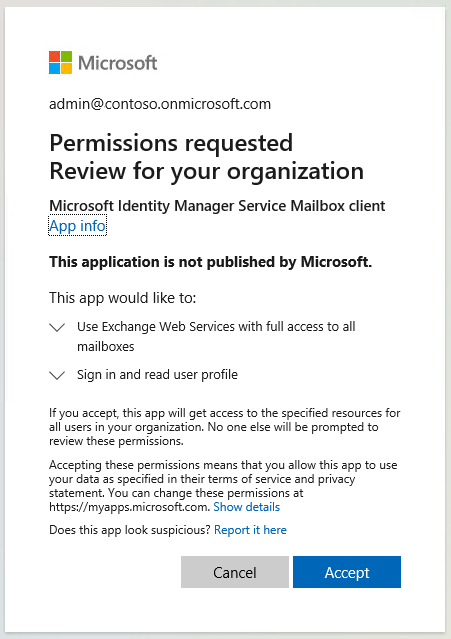

Il existe un délai de 30 secondes après l’inscription de l’application et l’ouverture d’une fenêtre de navigateur pour éviter les problèmes de réplication. Fournissez vos informations d’identification d’administrateur de locataire Microsoft Entra et acceptez une demande d’octroi à votre application d’accès à la boîte aux lettres du service MIM. La fenêtre contextuelle doit ressembler à ceci :

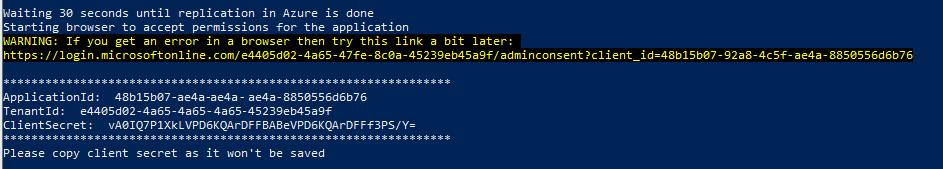

Après avoir cliqué sur le bouton Accepter, vous êtes redirigé vers Centre d'administration Microsoft 365. Vous pouvez fermer la fenêtre du navigateur et case activée la sortie du script. Il doit se présenter comme suit :

Copiez les valeurs ApplicationId, TenantId et ClientSecret, car elles seront nécessaires pour le programme d’installation du service et du portail MIM.

Déploiement du service et du portail MIM

Étapes de déploiement courantes

Créez un répertoire temporaire pour conserver les journaux du programme d’installation, par exemple c :\miminstall.

Démarrez l’invite de commandes avec élévation de privilèges, accédez au dossier des fichiers binaires du programme d’installation du service MIM et exécutez :

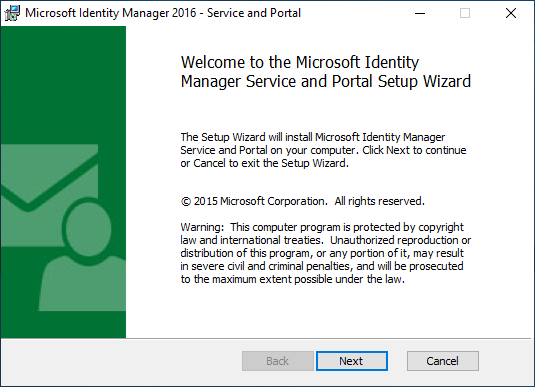

msiexec /i "Service and Portal.msi" /lvxi* c:\miminstall\log.txtDans l'écran d'accueil, cliquez sur Suivant.

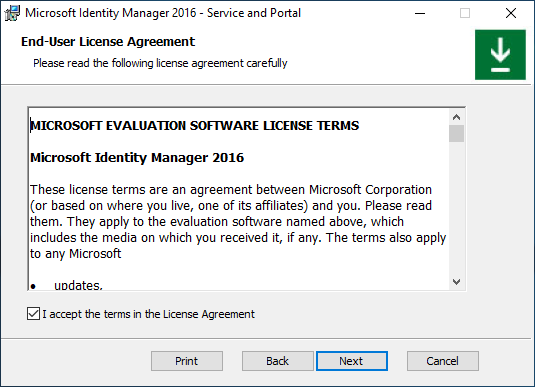

Passez en revue le contrat de licence End-User et cliquez sur Suivant si vous acceptez les termes du contrat de licence.

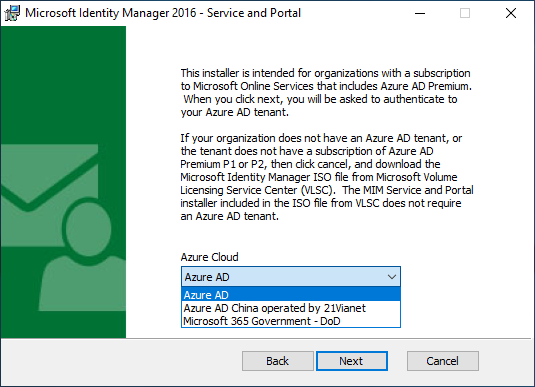

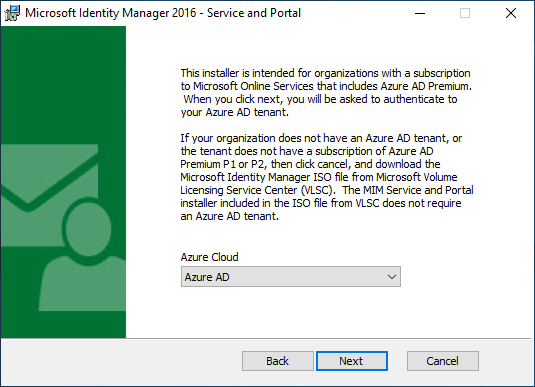

Les clouds nationaux sont des instances isolées d’Azure. Sélectionnez le instance cloud Azure dans lequel votre locataire est hébergé, puis cliquez sur Suivant.

Les organisations qui n’utilisent pas de cloud national ou gouvernemental doivent sélectionner l’ID de Microsoft Entra de instance global.

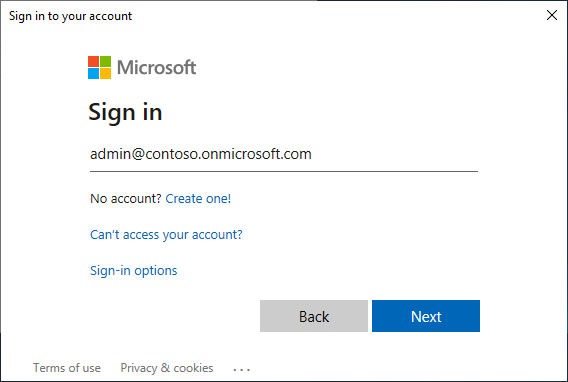

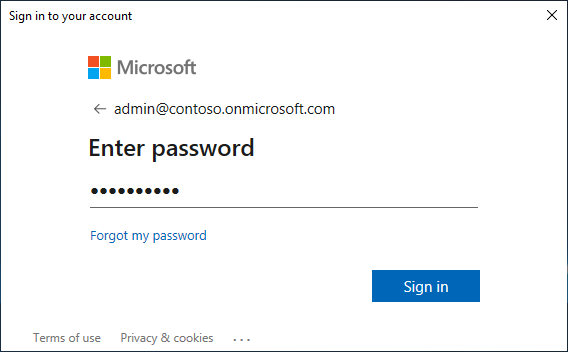

Après avoir sélectionné le cloud approprié, le programme d’installation vous demande de vous authentifier auprès de ce locataire. Dans la fenêtre contextuelle, indiquez Microsoft Entra informations d’identification utilisateur d’un utilisateur de ce locataire pour valider votre niveau d’abonnement client. Tapez votre nom d’utilisateur Microsoft Entra, puis cliquez sur Suivant.

Tapez votre mot de passe, puis cliquez sur Se connecter.

Si le programme d’installation ne parvient pas à localiser un abonnement pour Microsoft Entra ID P1 ou un autre abonnement, qui inclut Microsoft Entra ID P1 ou P2, une erreur de fenêtre contextuelle s’affiche. Vérifiez que le nom d’utilisateur correspond au locataire approprié et consultez le fichier journal du programme d’installation pour plus d’informations.

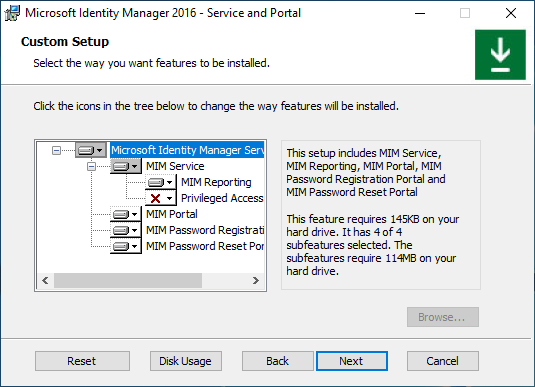

Une fois la licence case activée terminée, sélectionnez Composants du service et du portail MIM à installer, puis cliquez sur Suivant.

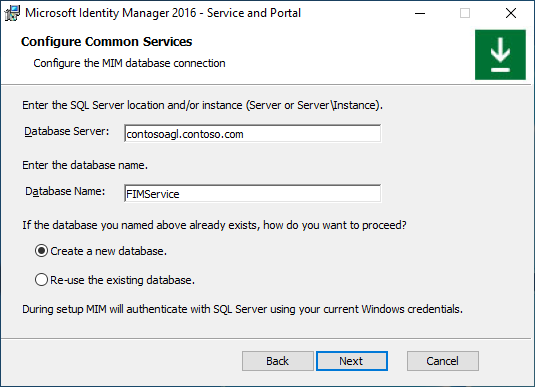

Indiquez le nom du serveur SQL et de la base de données. Choisissez de réutiliser la base de données existante en cas de mise à niveau à partir de versions précédentes de MIM. Si vous effectuez l’installation à l’aide d’un cluster de basculement SQL ou d’un écouteur Always-On groupes de disponibilité, fournissez un nom de cluster ou d’écouteur. Cliquez sur Suivant.

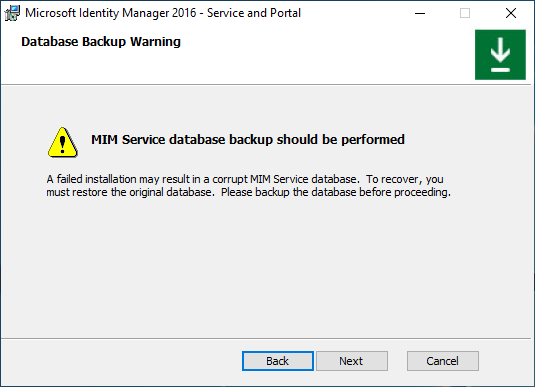

Si vous installez MIM à l’aide d’une base de données existante, un avertissement s’affiche. Cliquez sur Suivant.

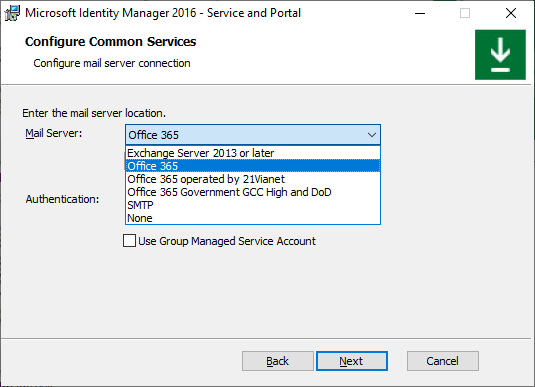

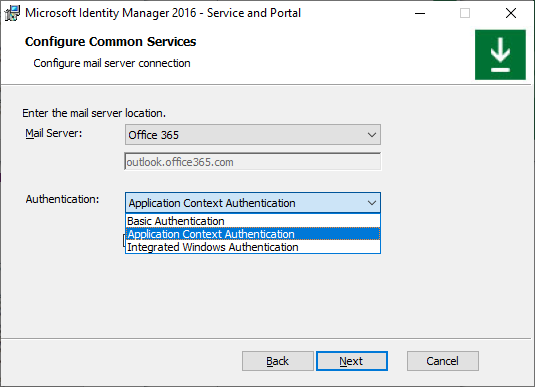

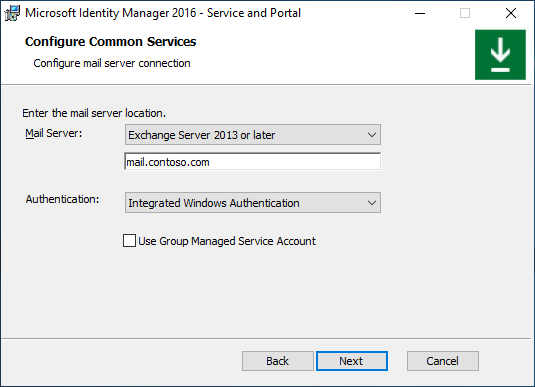

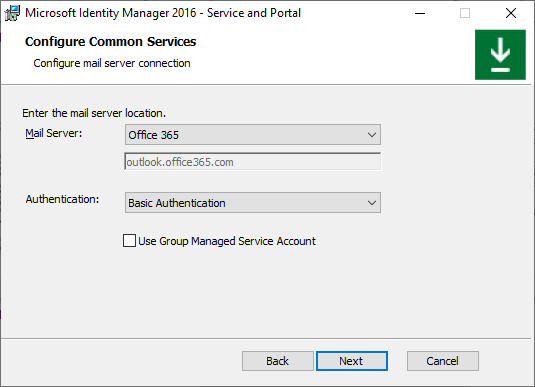

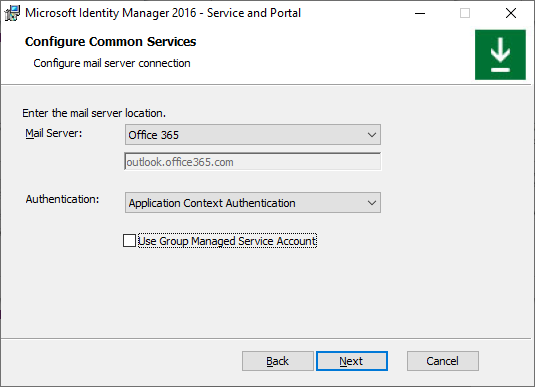

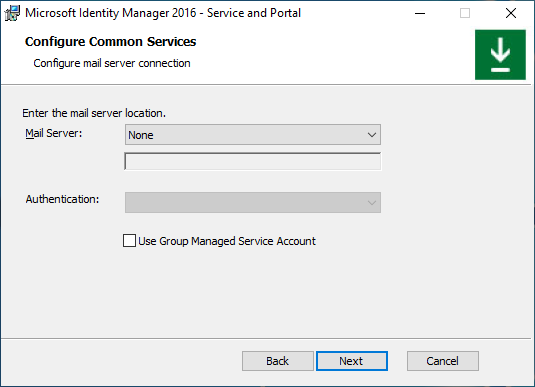

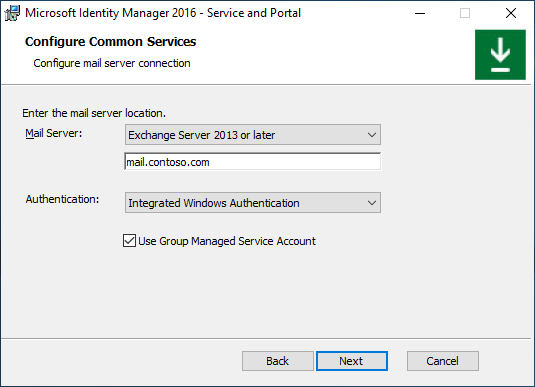

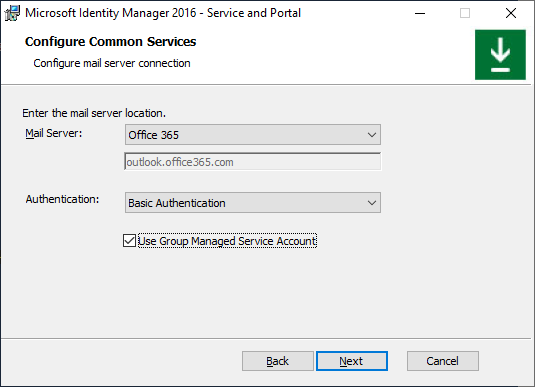

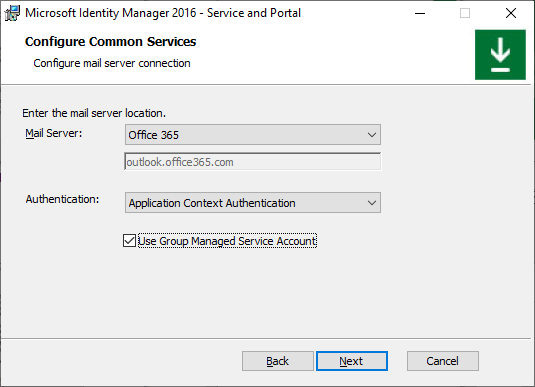

Choisissez une combinaison de type de serveur de messagerie et de méthode d’authentification (options A-I, voir ci-dessous)

général Image de

général Image de

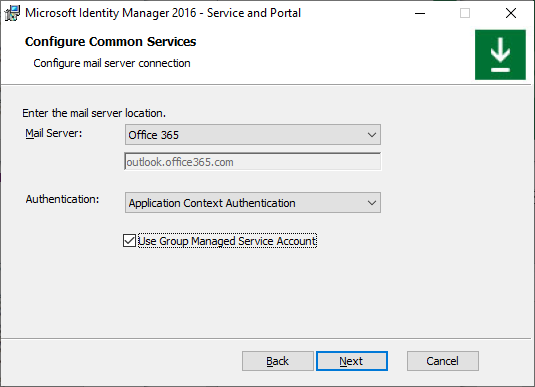

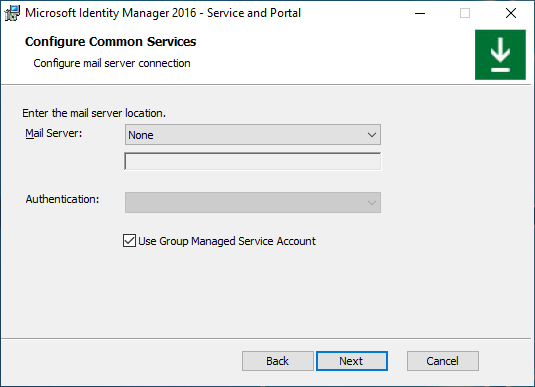

Si vous installez le service MIM à l’aide de Group-Managed compte de service, cochez la case correspondante. Sinon, ne cochez pas cette case. Cliquez sur Suivant.

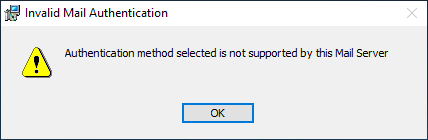

Si vous sélectionnez une combinaison incompatible de type de serveur de messagerie et de méthode d’authentification, une erreur contextuelle s’affiche après avoir cliqué sur Suivant.

Option A. Compte de service standard + Exchange Server

Dans la page Configurer les services communs, sélectionnez Exchange Server 2013 ou version ultérieure et Authentification Windows intégrée. Tapez le nom d’hôte de votre serveur Exchange. Laissez la case Utiliser le compte de service managé de groupedécochée. Cliquez sur Suivant.

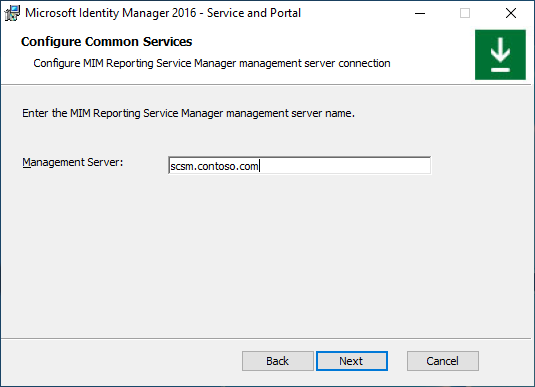

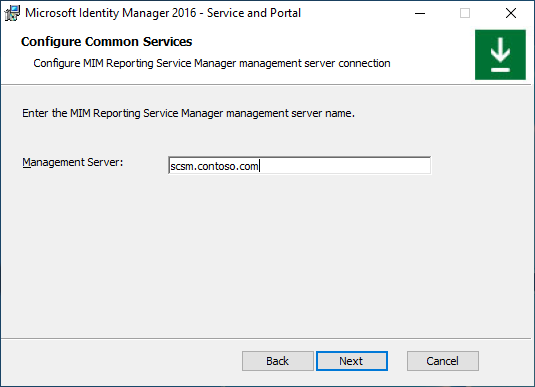

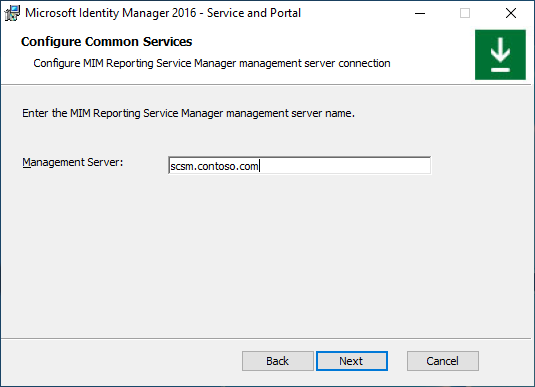

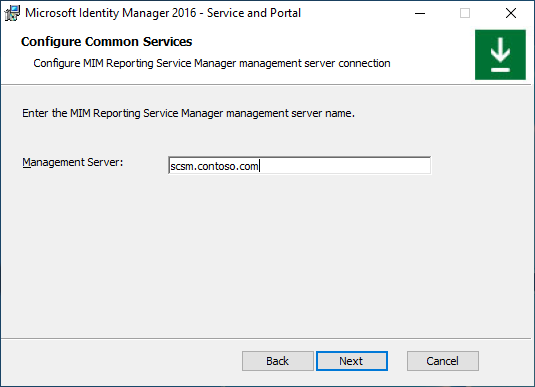

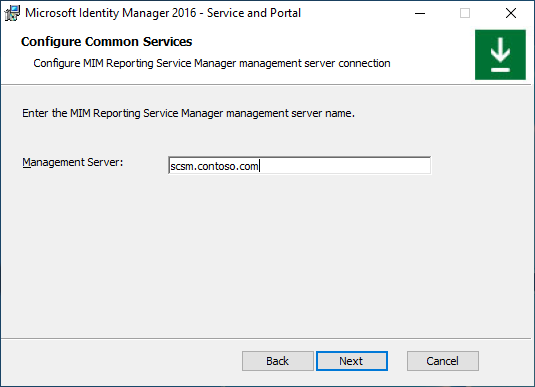

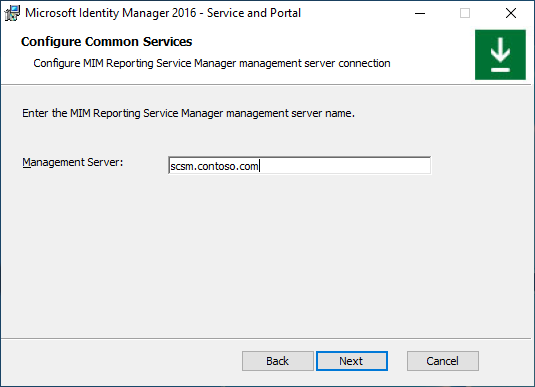

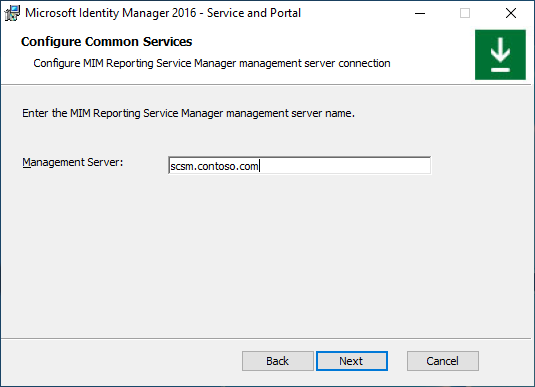

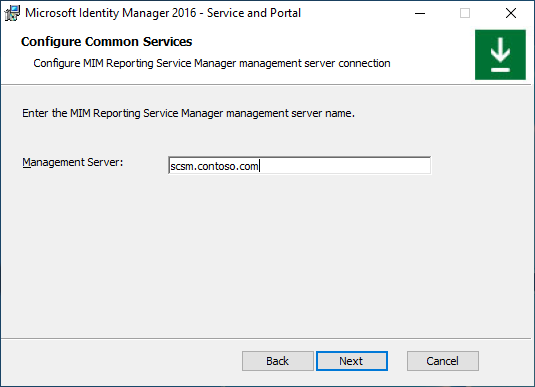

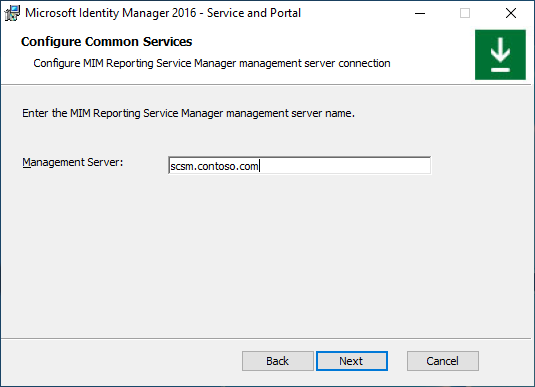

Si vous installez le composant de création de rapports MIM, tapez System Center Service Manager nom du serveur d’administration, puis cliquez sur Suivant.

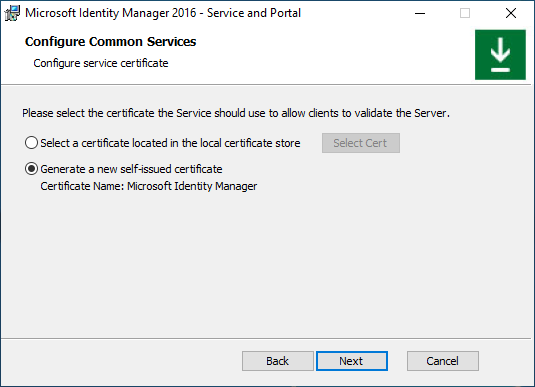

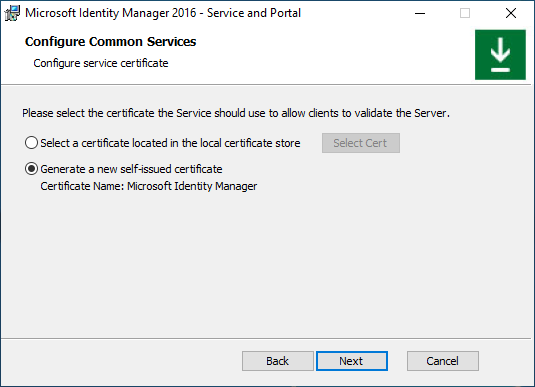

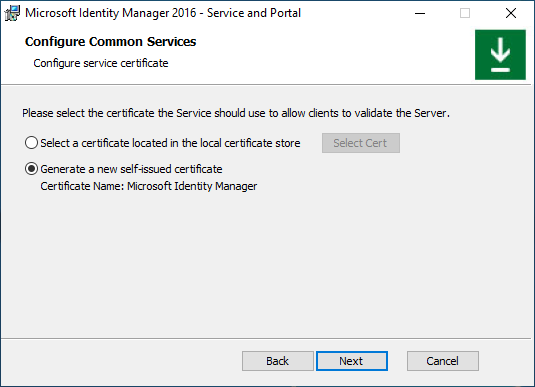

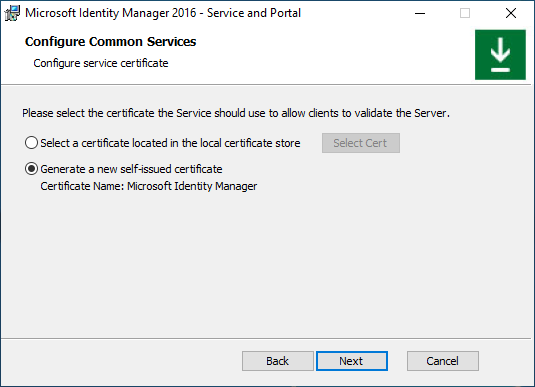

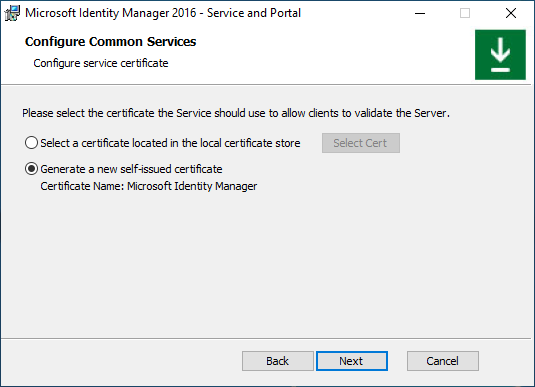

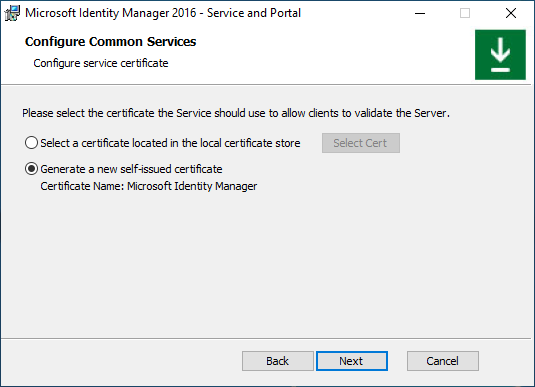

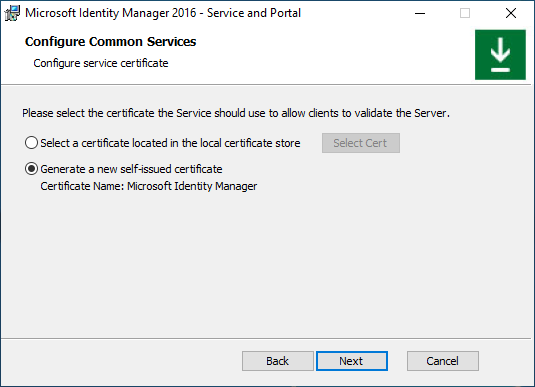

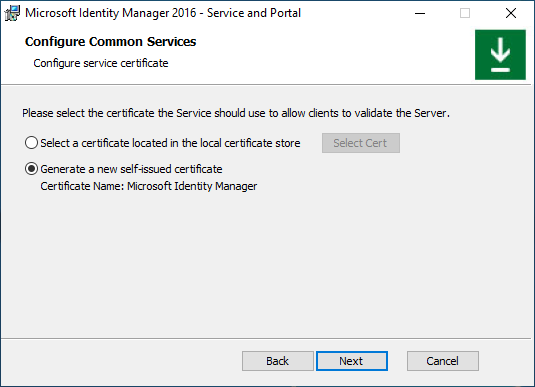

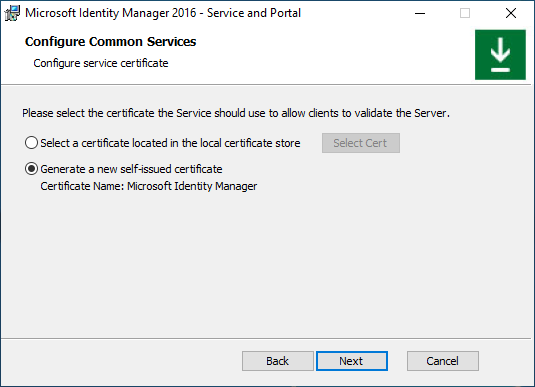

Si vous installez le composant de création de rapports MIM dans un environnement TLS 1.2 uniquement avec System Center Service Manager 2019, choisissez un certificat approuvé par le serveur SCSM avec le nom d’hôte du serveur MIM dans l’objet du certificat. Sinon, choisissez de générer un nouveau certificat auto-signé. Cliquez sur Suivant.

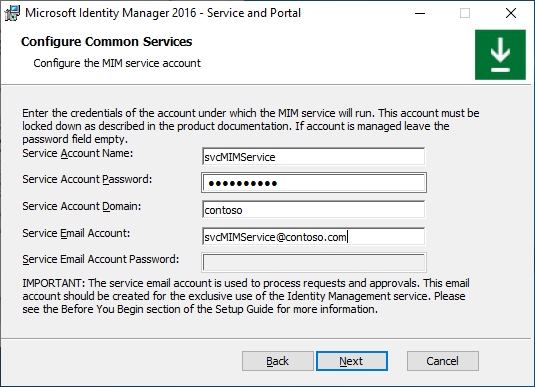

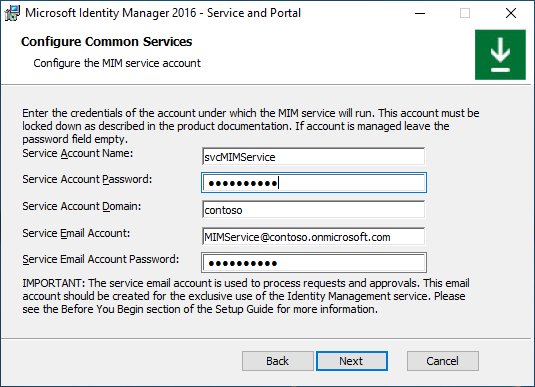

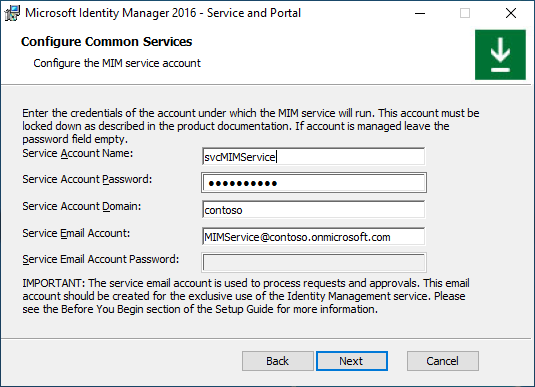

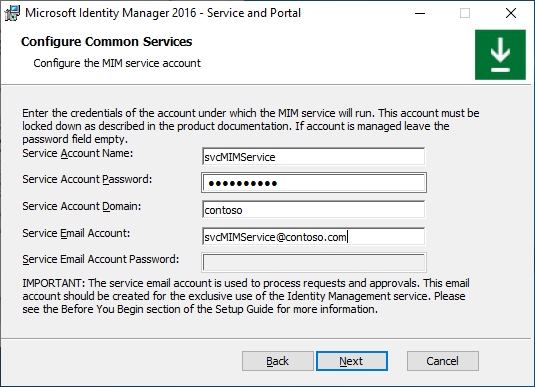

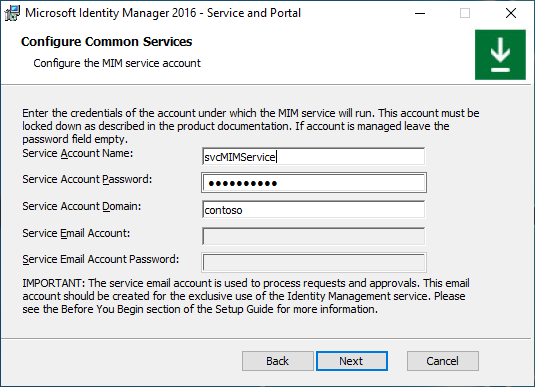

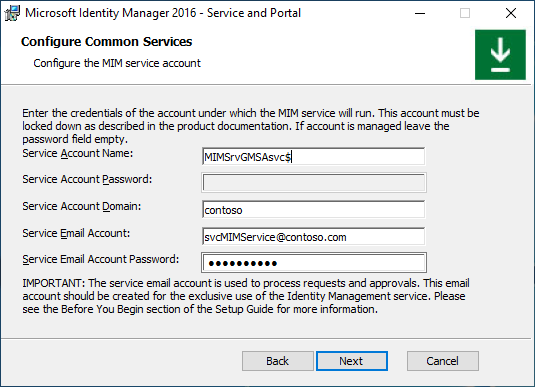

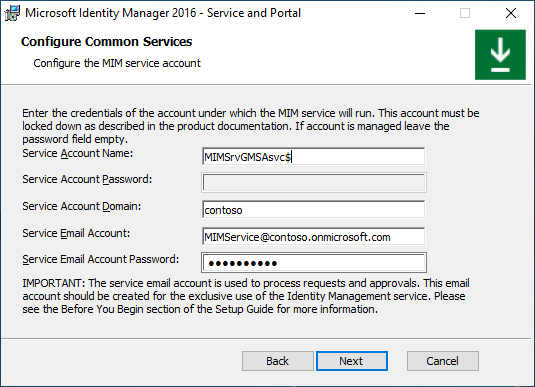

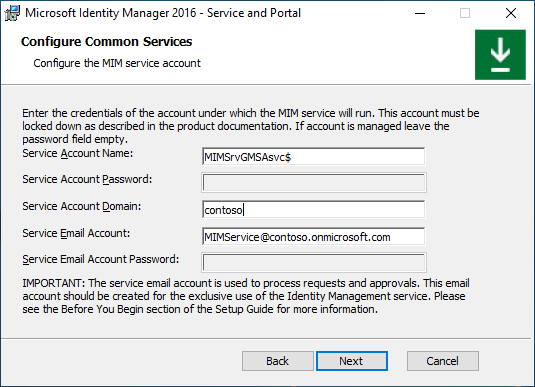

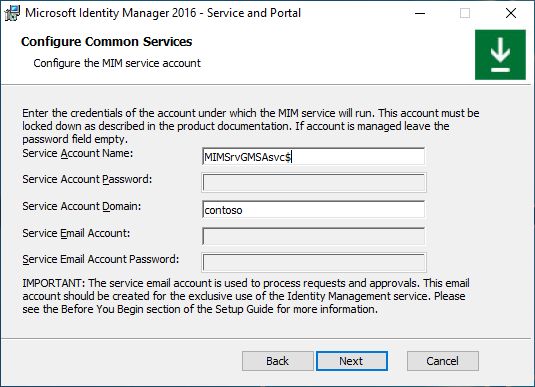

Tapez le nom et le mot de passe du compte de service MIM, le nom de domaine et l’adresse SMTP de la boîte aux lettres du service MIM. Cliquez sur Suivant.

Option B. Compte de service standard + Office 365 authentification de base

Dans la page Configurer les services communs, sélectionnez Office 365 service de messagerie et Authentification de base. Laissez la case Utiliser le compte de service managé de groupedécochée. Cliquez sur Suivant.

Si vous installez le composant de création de rapports MIM, tapez System Center Service Manager nom du serveur d’administration, puis cliquez sur Suivant.

Si vous installez le composant de création de rapports MIM dans un environnement TLS 1.2 uniquement avec System Center Service Manager 2019, choisissez un certificat approuvé par le serveur SCSM avec le nom d’hôte du serveur MIM dans l’objet du certificat. Sinon, choisissez de générer un nouveau certificat auto-signé. Cliquez sur Suivant.

Tapez le nom et le mot de passe du compte de service MIM, le nom de domaine, l’adresse SMTP de Office 365 boîte aux lettres du service MIM et la boîte aux lettres du service MIM Microsoft Entra mot de passe. Cliquez sur Suivant.

Option C. Compte de service standard + Office 365 authentification du contexte d’application

Dans la page Configurer les services communs, sélectionnez Office 365 service de messagerie et Authentification du contexte de l’application. Laissez la case Utiliser le compte de service managé de groupedécochée. Cliquez sur Suivant.

Si vous installez le composant de création de rapports MIM, tapez System Center Service Manager nom du serveur d’administration, puis cliquez sur Suivant.

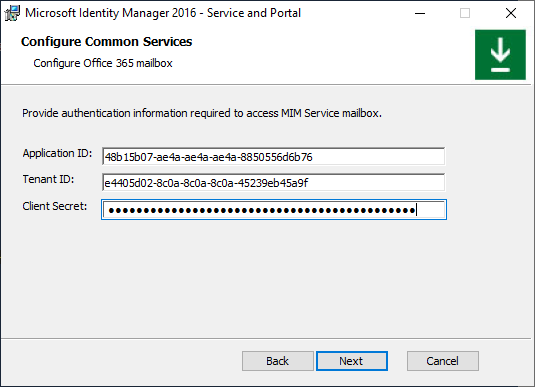

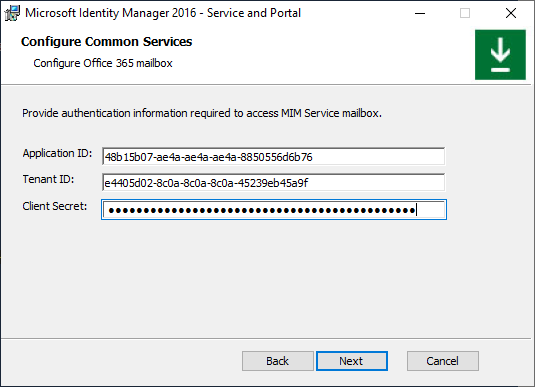

Fournissez les Microsoft Entra ID d’application, ID de locataire et Clé secrète client, qui ont été générés par un script précédemment. Cliquez sur Suivant.

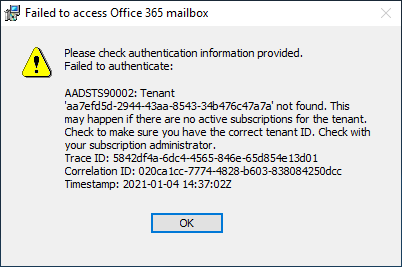

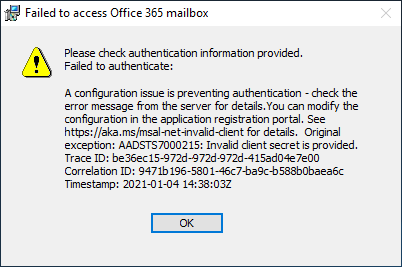

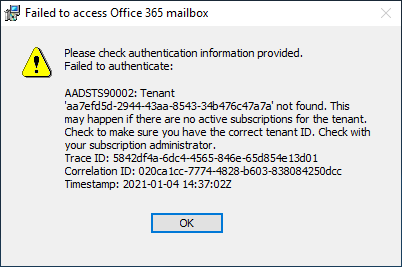

Si le programme d’installation ne parvient pas à valider l’ID d’application ou l’ID de locataire, une erreur s’affiche :

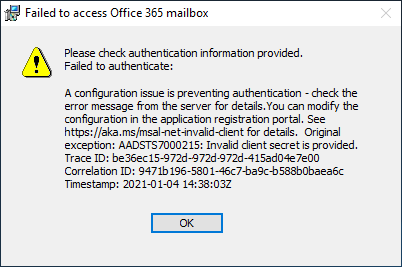

Si le programme d’installation ne parvient pas à accéder à la boîte aux lettres du service MIM, une autre erreur s’affiche :

Si vous installez le composant de création de rapports MIM dans un environnement TLS 1.2 uniquement avec System Center Service Manager 2019, choisissez un certificat approuvé par le serveur SCSM avec le nom d’hôte du serveur MIM dans l’objet du certificat. Sinon, choisissez de générer un nouveau certificat auto-signé. Cliquez sur Suivant.

Tapez le nom et le mot de passe du compte de service MIM, le nom de domaine et l’adresse SMTP Office 365 de la boîte aux lettres du service MIM. Cliquez sur Suivant.

Option D. Compte de service standard + serveur SMTP

Dans la page Configurer les services communs , sélectionnez SMTP et Authentification Windows intégrée. Tapez nom d’hôte du serveur SMTP. Laissez la case Utiliser le compte de service managé de groupedécochée. Cliquez sur Suivant.

Si vous installez le composant de création de rapports MIM, tapez System Center Service Manager nom du serveur d’administration, puis cliquez sur Suivant.

Si vous installez le composant de création de rapports MIM dans un environnement TLS 1.2 uniquement avec System Center Service Manager 2019, choisissez un certificat approuvé par le serveur SCSM avec le nom d’hôte du serveur MIM dans l’objet du certificat. Sinon, choisissez de générer un nouveau certificat auto-signé. Cliquez sur Suivant.

Tapez le nom et le mot de passe du compte de service MIM, le nom de domaine et l’adresse SMTP du service MIM. Cliquez sur Suivant.

Option E. Compte de service standard + aucun serveur de messagerie

Dans la page Configurer les services communs , sélectionnez Aucun type de serveur. Laissez la case Utiliser le compte de service managé de groupedécochée. Cliquez sur Suivant.

Si vous installez le composant de création de rapports MIM, tapez System Center Service Manager nom du serveur d’administration, puis cliquez sur Suivant.

Si vous installez le composant de création de rapports MIM dans un environnement TLS 1.2 uniquement avec System Center Service Manager 2019, choisissez un certificat approuvé par le serveur SCSM avec le nom d’hôte du serveur MIM dans l’objet du certificat. Sinon, choisissez de générer un nouveau certificat auto-signé. Cliquez sur Suivant.

Tapez nom et mot de passe du compte de service MIM, nom de domaine. Cliquez sur Suivant.

Option F. Compte de service géré par le groupe + Exchange Server

Dans la page Configurer les services communs, sélectionnez Exchange Server 2013 ou version ultérieure et Authentification Windows intégrée. Tapez le nom d’hôte de votre serveur Exchange. Activez l’option Utiliser un compte de service managé de groupe . Cliquez sur Suivant.

Si vous installez le composant MIM Reporting, tapez System Center Service Manager nom du serveur d’administration, puis cliquez sur Suivant.

Si vous installez le composant MIM Reporting dans un environnement TLS 1.2 uniquement avec System Center Service Manager 2019, choisissez un certificat approuvé par SCSM Server avec le nom d’hôte du serveur MIM dans l’objet du certificat, sinon choisissez de générer un nouveau certificat auto-signé. Cliquez sur Suivant.

Tapez Le nom du compte de service géré par le groupe de services MIM, le nom de domaine, l’adresse SMTP et le mot de passe de la boîte aux lettres du service MIM. Cliquez sur Suivant.

Option G. Compte de service géré par le groupe + Office 365 authentification de base

Dans la page Configurer les services courants, sélectionnez Office 365 service de messagerie et Authentification de base. Activez l’option Utiliser un compte de service managé de groupe . Cliquez sur Suivant.

Si vous installez le composant MIM Reporting, tapez System Center Service Manager nom du serveur d’administration, puis cliquez sur Suivant.

Si vous installez le composant MIM Reporting dans un environnement TLS 1.2 uniquement avec System Center Service Manager 2019, choisissez un certificat approuvé par SCSM Server avec le nom d’hôte du serveur MIM dans l’objet du certificat, sinon choisissez de générer un nouveau certificat auto-signé. Cliquez sur Suivant.

Tapez le nom du compte de service géré par le groupe de services MIM, le nom de domaine, l’adresse SMTP de Office 365 boîte aux lettres du service MIM et le mot de passe Microsoft Entra du compte de service MIM. Cliquez sur Suivant.

Option H. Compte de service géré par un groupe + Office 365 authentification du contexte d’application

Dans la page Configurer les services courants, sélectionnez Office 365 service de messagerie et Authentification du contexte d’application. Activez l’option Utiliser un compte de service managé de groupe . Cliquez sur Suivant.

Si vous installez le composant MIM Reporting, tapez System Center Service Manager nom du serveur d’administration, puis cliquez sur Suivant.

Fournissez les Microsoft Entra ID d’application, ID de locataire et Secret client, qui ont été générés par un script précédemment. Cliquez sur Suivant.

Si le programme d’installation ne parvient pas à valider l’ID d’application ou l’ID de locataire, une erreur s’affiche :

Si le programme d’installation ne parvient pas à accéder à la boîte aux lettres du service MIM, une autre erreur s’affiche :

Si vous installez le composant MIM Reporting dans un environnement TLS 1.2 uniquement avec System Center Service Manager 2019, choisissez un certificat approuvé par SCSM Server avec le nom d’hôte du serveur MIM dans l’objet du certificat, sinon choisissez de générer un nouveau certificat auto-signé. Cliquez sur Suivant.

Tapez le nom du compte de service géré par le groupe de services MIM, le nom de domaine et le service MIM Office 365 adresse SMTP de boîte aux lettres. Cliquez sur Suivant.

Option I. Compte de service géré par le groupe + aucun serveur de messagerie

Dans la page Configurer les services courants , sélectionnez Aucun type de serveur. Activez l’option Utiliser un compte de service managé de groupe . Cliquez sur Suivant.

Si vous installez le composant MIM Reporting, tapez System Center Service Manager nom du serveur d’administration, puis cliquez sur Suivant.

Si vous installez le composant MIM Reporting dans un environnement TLS 1.2 uniquement avec System Center Service Manager 2019, choisissez un certificat approuvé par SCSM Server avec le nom d’hôte du serveur MIM dans l’objet du certificat, sinon choisissez de générer un nouveau certificat auto-signé. Cliquez sur Suivant.

Tapez Nom du compte de service géré par le groupe de services MIM, nom de domaine. Cliquez sur Suivant.

Étapes de déploiement courantes. Continuation

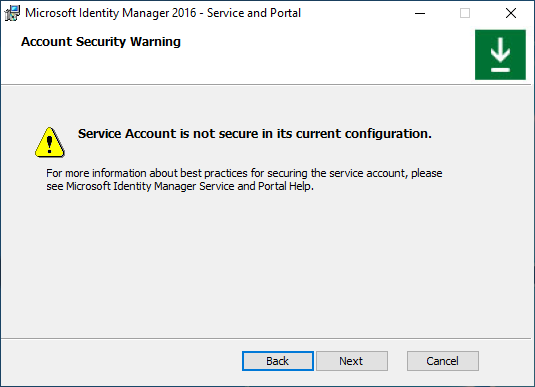

Si le compte de service MIM n’a pas été limité pour refuser les ouvertures de session locales, un message d’avertissement s’affiche. Cliquez sur Suivant.

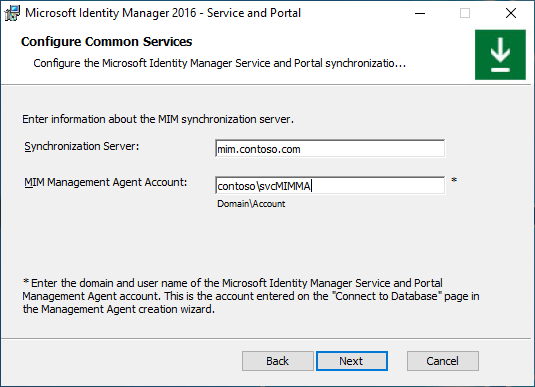

Tapez le nom d’hôte du serveur de synchronisation MIM. Tapez le nom du compte de l’Agent de gestion MIM. Si vous installez le service de synchronisation MIM à l’aide de Group-Managed compte de service, ajoutez le signe dollar au nom du compte, par exemple contoso\MIMSyncGMSAsvc$. Cliquez sur Suivant.

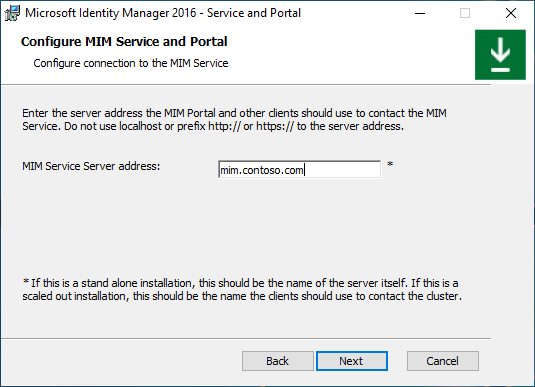

Tapez le nom d’hôte du serveur de service MIM. Dans le cas où un équilibreur de charge est utilisé pour équilibrer la charge utile du service MIM, indiquez le nom du cluster. Cliquez sur Suivant.

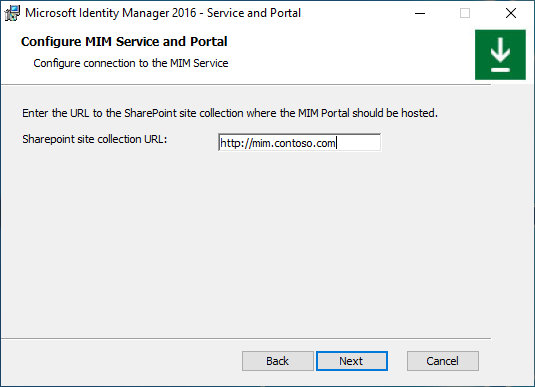

Indiquez le nom de la collection de sites SharePoint. Veillez à remplacer par http://localhost une valeur appropriée. Cliquez sur Suivant.

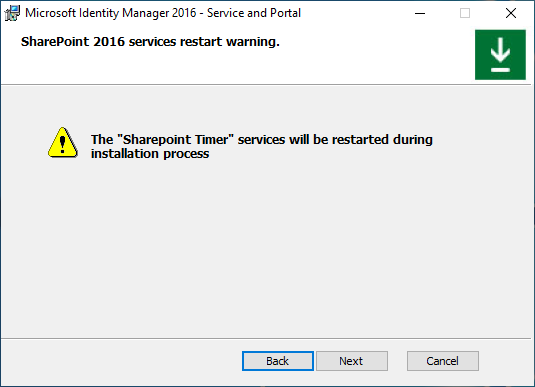

Un avertissement s’affiche. Cliquez sur Suivant.

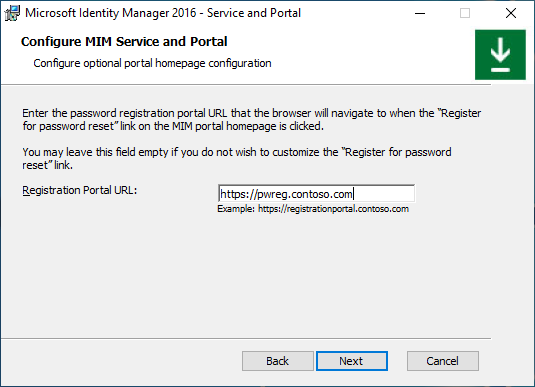

Si vous installez Self-Service site web d’inscription de mot de passe (non nécessaire si vous utilisez Microsoft Entra ID pour la réinitialisation du mot de passe), spécifiez une URL vers laquelle les clients MIM seront redirigés après l’ouverture de session. Cliquez sur Suivant.

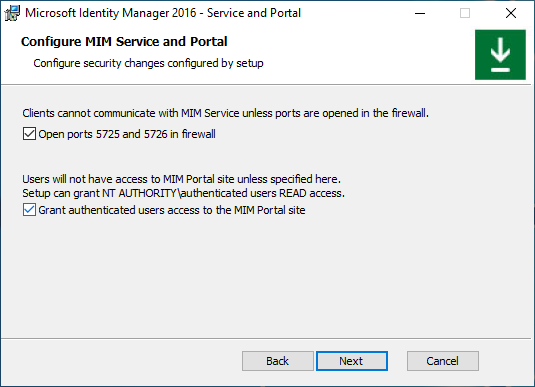

Cochez la case permettant d'ouvrir les ports 5725 et 5726 dans le pare-feu, puis la case permettant d'accorder à tous les utilisateurs authentifiés l'accès au portail MIM. Cliquez sur Suivant.

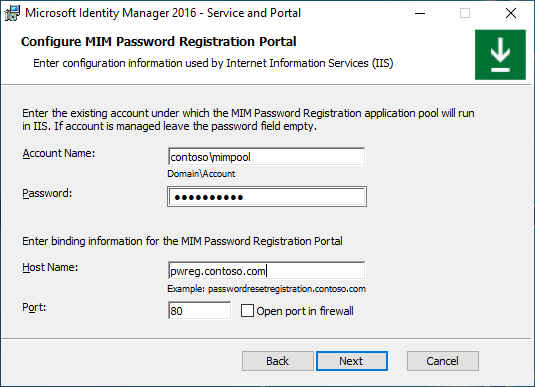

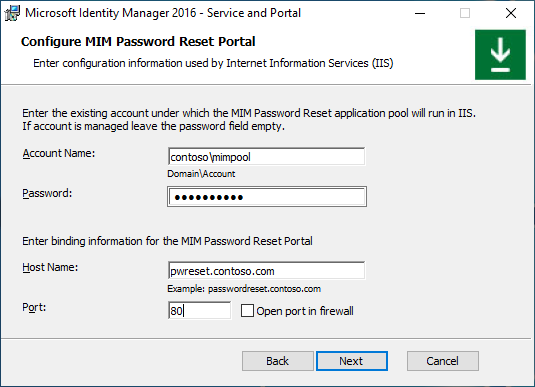

Si vous installez Self-Service site web d’inscription de mot de passe (pas nécessaire si vous utilisez Microsoft Entra ID pour la réinitialisation du mot de passe), définissez le nom du compte du pool d’applications et son mot de passe, le nom d’hôte et le port du site web. Activez l’option Ouvrir le port dans le pare-feu si nécessaire. Cliquez sur Suivant.

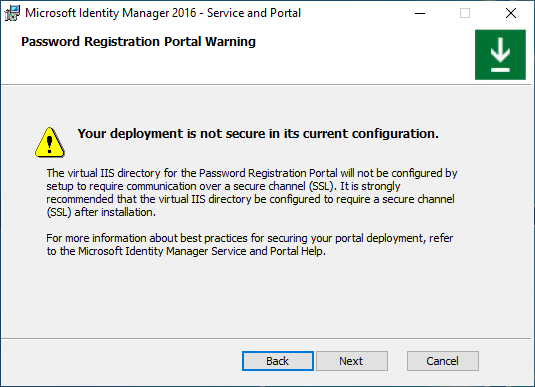

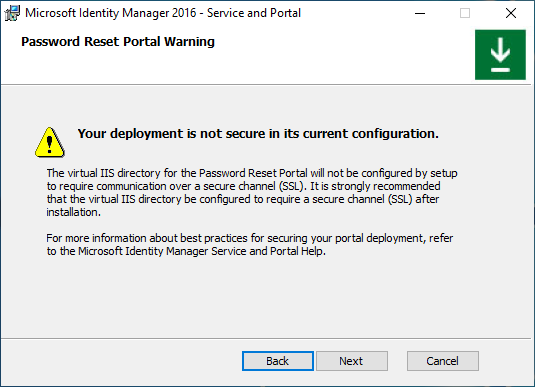

Un avertissement s'affiche. Lisez-le, puis cliquez sur Suivant.

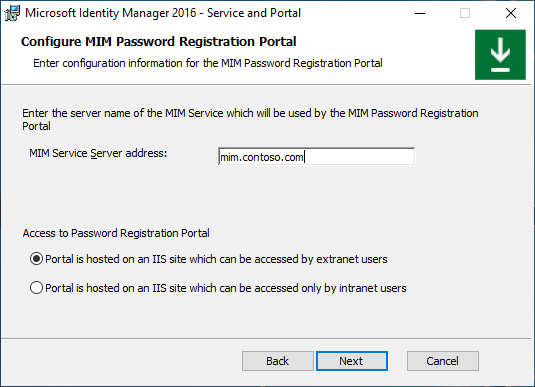

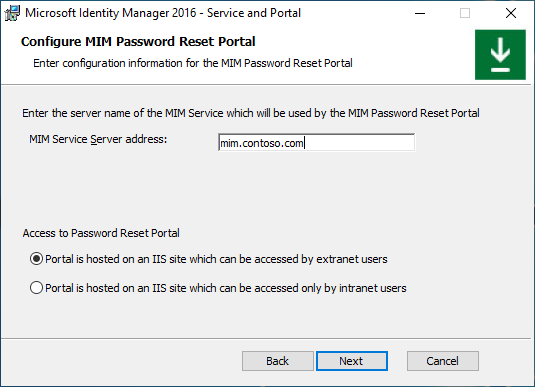

Dans l’écran de configuration suivant du portail d’inscription de mot de passe MIM, tapez l’adresse du serveur de service MIM pour le portail d’inscription de mot de passe et indiquez si ce site web sera accessible aux utilisateurs intranet. Cliquez sur Suivant.

Si vous installez Self-Service site web de réinitialisation de mot de passe, définissez le nom du compte du pool d’applications et son mot de passe, le nom d’hôte et le port du site web. Activez l’option Ouvrir le port dans le pare-feu si nécessaire. Cliquez sur Suivant.

Un avertissement s'affiche. Lisez-le, puis cliquez sur Suivant.

Dans l’écran de configuration du portail de réinitialisation de mot de passe MIM suivant, tapez l’adresse du serveur de service MIM pour le portail de réinitialisation de mot de passe et sélectionnez si ce site web sera accessible aux utilisateurs de l’intranet. Cliquez sur Suivant.

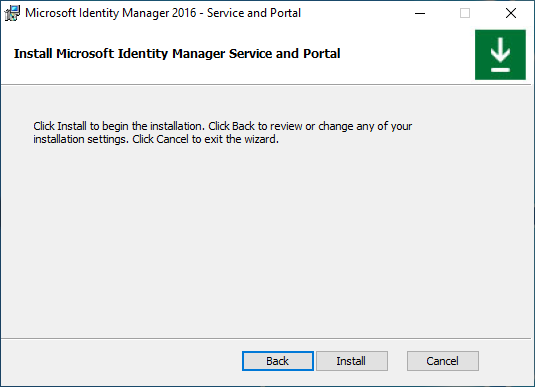

Lorsque toutes les définitions de préinstallation sont prêtes, cliquez sur Installer pour commencer l’installation des composants du service et du portail sélectionnés.

Tâches post-installation

Une fois l'installation achevée, vérifiez que le portail MIM est actif.

Lancez Internet Explorer et connectez-vous au portail MIM à l’adresse

http://mim.contoso.com/identitymanagement. Notez qu’un bref délai peut avoir lieu la première fois que vous visitez cette page.- Si nécessaire, authentifiez-vous en tant qu’utilisateur qui a installé le service et le portail MIM sur Internet Explorer.

Dans Internet Explorer, ouvrez les options Internet, accédez à l’onglet Sécurité et ajoutez le site à la zone Intranet local s’il n’y figure pas déjà. Fermez la boîte de dialogue Options Internet .

Dans Internet Explorer, ouvrez paramètres, accédez à l’onglet Paramètres de l’affichage de compatibilité, puis décochez la case Afficher les sites intranet en mode Compatibilité. Boîte de dialogue Fermer la vue de compatibilité .

Autoriser les non-administrateurs à accéder au portail MIM.

- À l'aide d'Internet Explorer, dans Portal MIM, cliquez sur Règles de stratégie de gestion.

- Recherchez la règle de stratégie d'administration Gestion des utilisateurs : Les utilisateurs peuvent lire leurs propres attributs.

- Sélectionnez cette règle de stratégie de gestion, décochez La stratégie est désactivée.

- Cliquez sur OK , puis sur Envoyer.

Notes

Facultatif : à ce stade, vous pouvez installer des compléments, des extensions et des modules linguistiques MIM.