Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Notes

La procédure d’installation de Windows Server 2019 est identique à la procédure d’installation de Windows Server 2016.

Notes

Cette procédure pas à pas utilise des exemples de noms et de valeurs tirés d’une société appelée Contoso. Remplacez-les par les vôtres. Par exemple :

- Nom du contrôleur de domaine : corpdc

- Nom de domaine : contoso

- Nom du serveur de Service MIM : corpservice

- Nom du serveur de synchronisation MIM : corpsync

- Nom du serveur SQL Server : corpsql

- Mot de passe : Pass@word1

Joindre Windows Server 2016 à votre domaine

Commencez avec un ordinateur Windows Server 2016, avec un minimum de 8-12 Go de RAM. Lors de l'installation, spécifiez l'édition « Windows Server 2016 Standard/Datacenter (serveur avec une interface graphique utilisateur) x64 ».

Ouvrez une session sur le nouvel ordinateur en tant qu'administrateur.

Utilisez le panneau de configuration, donnez une adresse IP statique à l’ordinateur sur le réseau. Configurez cette interface réseau pour envoyer des requêtes DNS à l’adresse IP du contrôleur de domaine à l’étape précédente et nommez l’ordinateur CORPSERVICE. Cette opération nécessite un redémarrage du serveur.

Ouvrez le Panneau de configuration et joignez l’ordinateur au domaine que vous avez configuré dans la dernière étape, contoso.com. Vous devrez fournir le nom d’utilisateur et les informations d’identification d’un administrateur de domaine tel que Contoso\Administrateur. Après l'affichage du message de bienvenue, fermez la boîte de dialogue et redémarrez ce serveur.

Connectez-vous à l’ordinateur CORPSERVICE comme compte de domaine avec l’administrateur de l’ordinateur local, comme Contoso\MIMINSTALL.

Lancez une fenêtre PowerShell en tant qu’administrateur et tapez la commande suivante pour mettre à jour l’ordinateur avec les paramètres de stratégie de groupe.

gpupdate /force /target:computerAu bout d’une minute maximum, la commande se termine et affiche le message « La mise à jour de la stratégie d’ordinateur s’est terminée sans erreur ».

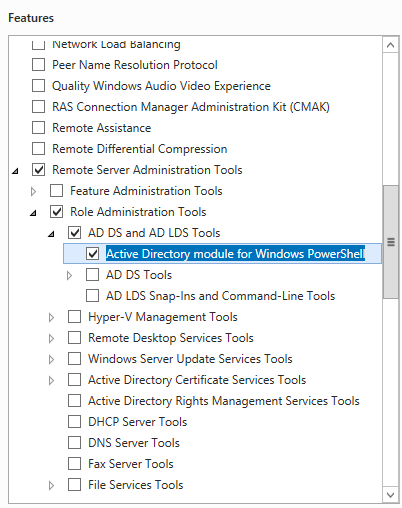

Ajoutez les rôles Serveur Web (IIS) et Serveur d’applications, les fonctionnalités .NET Framework 3.5, 4.0 et 4.5 et le module Active Directory pour Windows PowerShell.

Dans PowerShell, tapez les commandes suivantes. Notez que vous devrez peut-être spécifier un autre emplacement pour les fichiers sources pour les fonctionnalités .NET Framework 3.5. Ces fonctionnalités ne sont généralement pas présentes lorsque Windows Server s’installe, mais sont disponibles dans le dossier côte à côte (SxS) du système d’exploitation installez le dossier sources de disque, par exemple « *d:\Sources\SxS* ».

import-module ServerManager Install-WindowsFeature Web-WebServer, Net-Framework-Features,rsat-ad-powershell,Web-Mgmt-Tools,Application-Server,Windows-Identity-Foundation,Server-Media-Foundation,Xps-Viewer –includeallsubfeature -restart -source d:\sources\SxS

Configurer la stratégie de sécurité de serveur

Configurez la stratégie de sécurité de serveur pour autoriser les comptes récemment créés à s’exécuter en tant que services.

Notes

Selon votre configuration, votre serveur unique (tout-en-un) ou vos serveurs distribués, vous devez uniquement ajouter en fonction du rôle de l’ordinateur membre comme serveur de synchronisation.

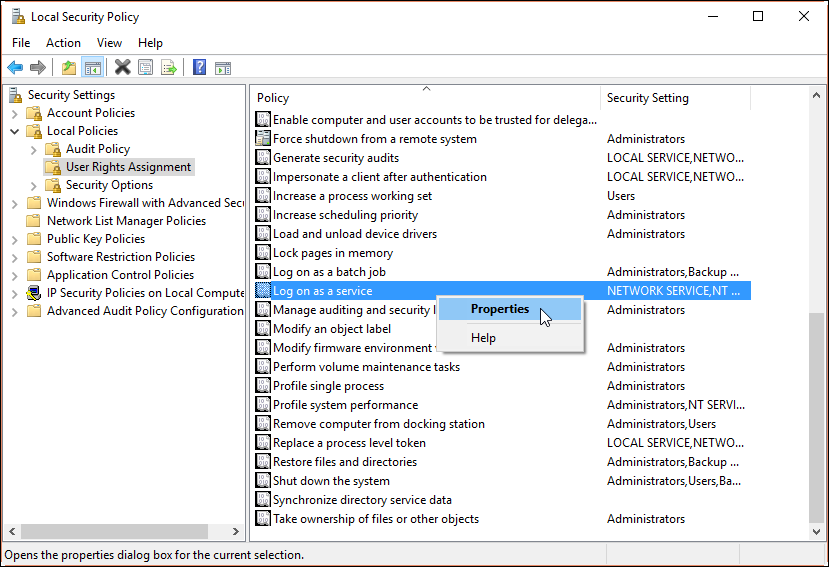

Lancez le programme Stratégie de sécurité locale.

Accédez à l’attribution des droits d’utilisateur des stratégies > locales.

Dans le volet de détails, cliquez avec le bouton droit sur Ouvrir une session en tant que service, puis sélectionnez Propriétés.

Cliquez sur Ajouter un utilisateur ou un groupe et, dans la zone de texte, tapez en fonction du rôle

contoso\MIMSync; contoso\MIMMA; contoso\MIMService; contoso\SharePoint; contoso\SqlServer; contoso\MIMSSPR, cliquez sur Vérifier les noms, puis cliquez sur OK.Cliquez sur OK pour fermer la fenêtre Propriétés de connexion en tant que service .

Dans le volet d’informations, cliquez avec le bouton droit sur Refuser l’accès à cet ordinateur à partir du réseau, puis sélectionnez Propriétés.>

Cliquez sur Ajouter un utilisateur ou un groupe et, dans la zone de texte, tapez

contoso\MIMSync; contoso\MIMService, puis cliquez sur OK.Cliquez sur OK pour fermer l’accès refusé à cet ordinateur à partir de la fenêtre Propriétés du réseau .

Dans le volet d’informations, cliquez avec le bouton droit sur Interdire l’ouverture d’une session locale, puis sélectionnez Propriétés.

Cliquez sur Ajouter un utilisateur ou un groupe et, dans la zone de texte, tapez

contoso\MIMSync; contoso\MIMService, puis cliquez sur OK.Cliquez sur OK pour fermer la fenêtre Refuser le journal sur les propriétés localement .

Fermez la fenêtre Stratégie de sécurité locale.

Configuration logicielle requise

Avant d’installer les composants MIM 2016 SP2, veillez à installer tous les logiciels requis :

Installez Visual C++ 2013 Redistributable Packages.

Installez .NET Framework 4.6.

Sur le serveur qui héberge le service de synchronisation MIM, le service de synchronisation MIM requiert SQL Server Native Client.

Sur le serveur qui héberge le service MIM, le service MIM requiert .NET Framework 3.5.

Si vous le souhaitez, si vous utilisez TLS 1.2 ou le mode FIPS, consultez MIM 2016 SP2 dans les environnements « TLS 1.2 uniquement » ou en mode FIPS.

Modifiez le Mode d’authentification Windows IIS si nécessaire

Ouvrez une fenêtre PowerShell.

Arrêtez les services IIS à l’aide de la commande iisreset /STOP.

iisreset /STOP C:\Windows\System32\inetsrv\appcmd.exe unlock config /section:windowsAuthentication -commit:apphost iisreset /START