Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

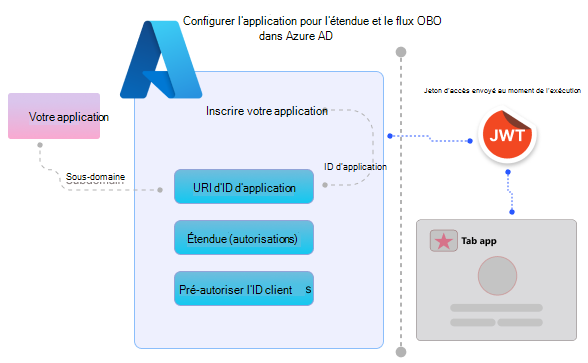

Microsoft Entra ID permet d’accéder à votre application d’onglet en fonction de l’identité Teams de l’utilisateur de l’application. Inscrivez votre application d’onglet auprès de Microsoft Entra ID afin que l’utilisateur de l’application qui s’est connecté à Teams puisse accéder à votre application d’onglet.

Activer l’authentification unique dans Microsoft Entra ID

L’inscription de votre application d’onglet dans Microsoft Entra ID et son activation pour l’authentification unique nécessitent d’effectuer des configurations d’application, telles que la génération d’ID d’application, la définition de l’étendue de l’API et la préautorisation des ID client pour les applications approuvées.

Créez une inscription d’application dans Microsoft Entra ID et exposez son API (web) à l’aide d’étendues (autorisations). Configurez une relation d’approbation entre l’API exposée sur Microsoft Entra ID et votre application. Il permet au client Teams d’obtenir un jeton d’accès pour le compte de votre application et de l’utilisateur connecté. Vous pouvez ajouter des ID de client pour les applications mobiles, de bureau et web approuvées que vous souhaitez préautoriser.

Vous devrez peut-être également configurer d’autres détails, tels que l’authentification des utilisateurs de l’application sur la plateforme ou l’appareil sur lequel vous souhaitez cibler votre application d’onglet.

Les autorisations de l'API Graph au niveau de l'utilisateur sont prises en charge. Il s’agit de l’e-mail, du profil, de offline_access, et d’OpenId. Si vous avez besoin d’accéder à d’autres étendues Graph, telles que User.Read ou Mail.Read, consultez Obtenir un jeton d’accès avec des autorisations Graph.

Microsoft Entra configuration active l’authentification unique pour votre application d’onglet dans Teams. Elle répond avec un jeton d’accès pour valider l’utilisateur de l’application.

Avant de configurer votre application

Il est utile d’en savoir plus sur la configuration de l’inscription de votre application sur Microsoft Entra ID préalable. Assurez-vous que vous êtes prêt à configurer les détails suivants avant d’inscrire votre application :

- Options monolocataires ou multilocataires : votre application sera-t-elle utilisée uniquement dans le locataire Microsoft 365 où elle est inscrite, ou est-ce que de nombreux locataires Microsoft 365 l’utilisent ? Les applications écrites pour une entreprise sont généralement monolocataires. Les applications écrites par un fournisseur de logiciels indépendant et utilisées par de nombreux clients doivent être multilocataires afin que le locataire de chaque client puisse accéder à l’application.

- URI de l’ID d’application : il s’agit d’un URI global unique qui identifie l’API web que vous exposez pour l’accès de votre application via des étendues. Il est également appelé URI d’identificateur. L’URI de l’ID d’application inclut l’ID d’application et le sous-domaine où votre application est hébergée. Le nom de domaine de votre application et le nom de domaine que vous inscrivez pour votre application Microsoft Entra doivent être identiques. Les domaines multiples par application ne sont pas pris en charge.

- Étendue : il s’agit de la permission qu’un utilisateur d’application autorisé ou que votre application peut accorder pour accéder à une ressource exposée par l’API.

Remarque

- Applications personnalisées conçues pour votre organisation (applications métier) : les applications personnalisées créées pour votre organisation (applications métier) sont internes ou spécifiques au sein de votre organization ou de votre entreprise. Votre organization peut rendre ces applications disponibles via le Microsoft Store.

- Applications appartenant au client : l’authentification unique est également prise en charge pour les applications appartenant au client au sein des clients Azure AD B2C.

Pour créer et configurer votre application dans Microsoft Entra ID pour activer l’authentification unique :

Configurer votre application dans Microsoft Entra ID

Vous pouvez configurer votre application onglet dans Microsoft Entra ID pour configurer l’étendue et les autorisations des jetons d’accès.

Inscrivez votre application dans Microsoft Entra ID et configurez la location et la plateforme de l’application avant de pouvoir l’activer pour l’authentification unique. Microsoft Entra ID génère un nouvel ID d’application que vous devez noter. Vous devez le mettre à jour ultérieurement dans le fichier manifeste de l’application (précédemment appelé manifeste d’application Teams).

Remarque

Microsoft 365 Agents Toolkit (anciennement appelé Teams Toolkit) inscrit l’application Microsoft Entra dans un projet d’authentification unique. Vous pouvez ignorer cette section si vous avez utilisé agents Toolkit pour créer votre application. Toutefois, vous devez configurer les autorisations et l’étendue, et approuver les applications clientes.

Découvrez comment inscrire votre application dans Microsoft Entra ID

Pour inscrire une nouvelle application dans Microsoft Entra ID

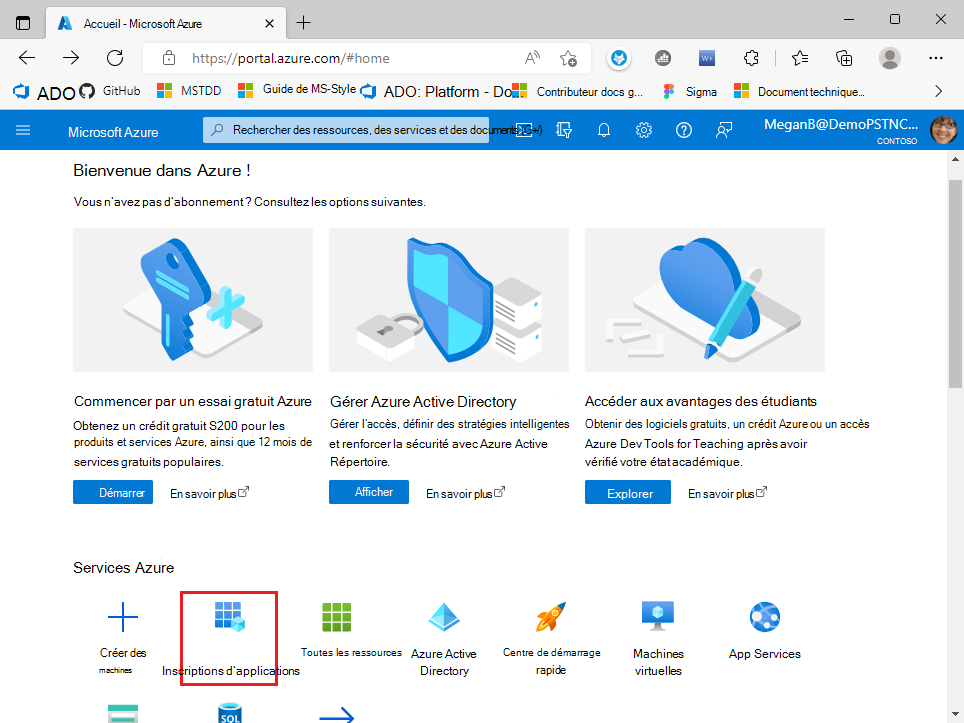

Ouvrez le Portail Azure sur votre navigateur web.

Sélectionnez l’icône Inscriptions d'applications.

La page Inscriptions d'applications s’affiche.

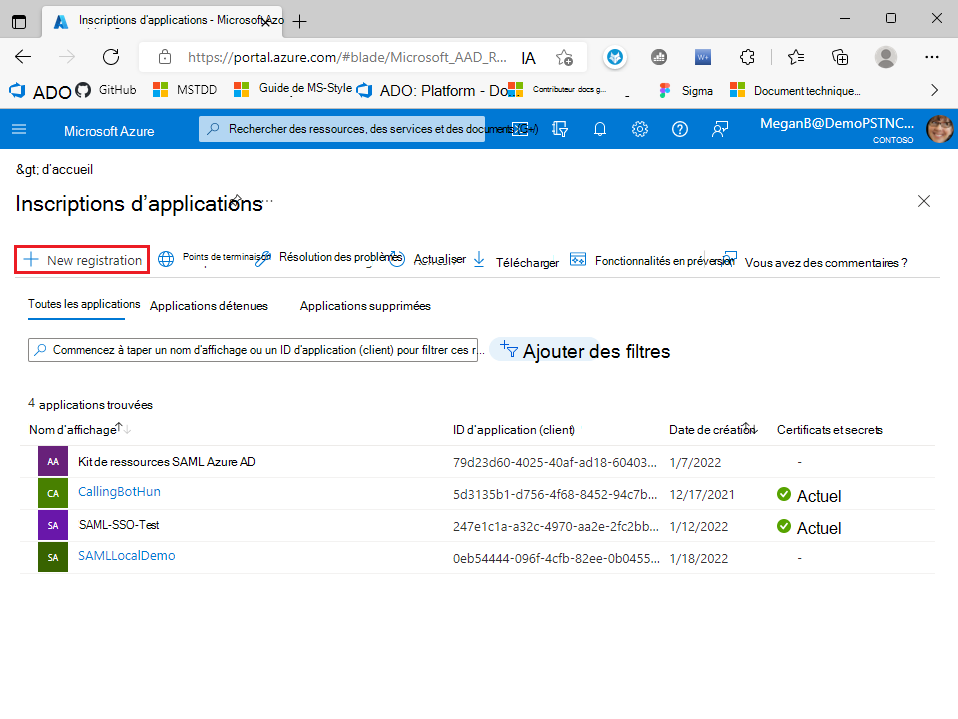

Sélectionnez l’icône + Nouvelle inscription.

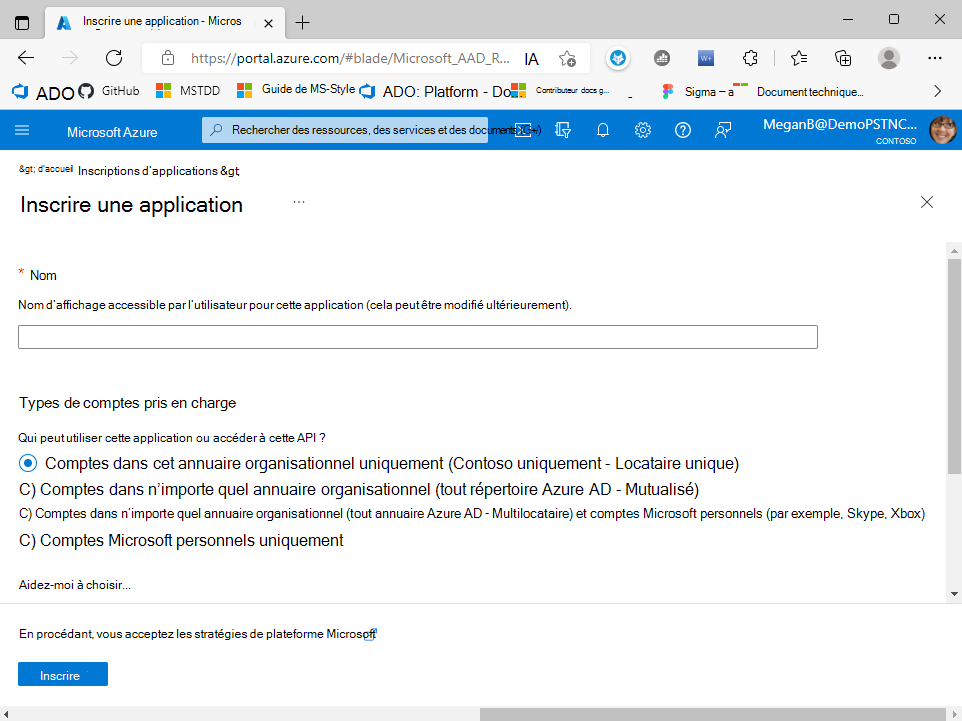

La page Inscrire une application s’affiche.

Entrez le nom de l’application que vous souhaitez afficher à l’utilisateur de l’application. Vous pouvez modifier le nom ultérieurement, si vous le souhaitez.

Sélectionnez le type de compte d’utilisateur qui peut accéder à votre application. Vous pouvez choisir parmi les options monolocataires ou multilocataires dans les répertoires de l’organisation, ou restreindre l’accès aux comptes Microsoft personnels uniquement.

Options pour les types de comptes pris en charge

Option Sélectionnez cette option pour... Comptes dans cet annuaire d’organisation uniquement (Microsoft uniquement - Monolocataire) Créez une application pour une utilisation uniquement par des utilisateurs (ou des invités) dans votre client.

Souvent appelée application personnalisée conçue pour votre organisation (application métier), cette application est une application monolocataire dans le Plateforme d'identités Microsoft.Comptes dans n’importe quel annuaire organisationnel (n’importe quel locataire Microsoft Entra ID - Multilocataire) Permettre aux utilisateurs de n’importe quel locataire Microsoft Entra d’utiliser votre application. Cette option est appropriée si, par exemple, vous créez une application SaaS et que vous envisagez de la mettre à la disposition de plusieurs organisations.

Ce type d’application est appelé application multilocataire dans le Plateforme d'identités Microsoft.Comptes dans n’importe quel annuaire organisationnel (n’importe quel locataire Microsoft Entra ID - Multilocataire) et comptes Microsoft personnels (par exemple, Skype, Xbox) Ciblez un large ensemble de clients.

En sélectionnant cette option, vous inscrivez une application multilocataire qui peut également prendre en charge les utilisateurs d’applications qui ont des comptes Microsoft personnels.Comptes Microsoft personnels uniquement Créez une application uniquement pour les utilisateurs disposant de comptes Microsoft personnels. Remarque

Vous n’avez pas besoin d’entrer l’URI de redirection pour activer l’authentification unique pour une application d’onglet.

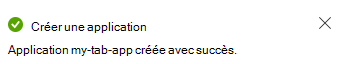

Sélectionnez Inscrire. Un message s’affiche sur le navigateur indiquant que l’application a été créée.

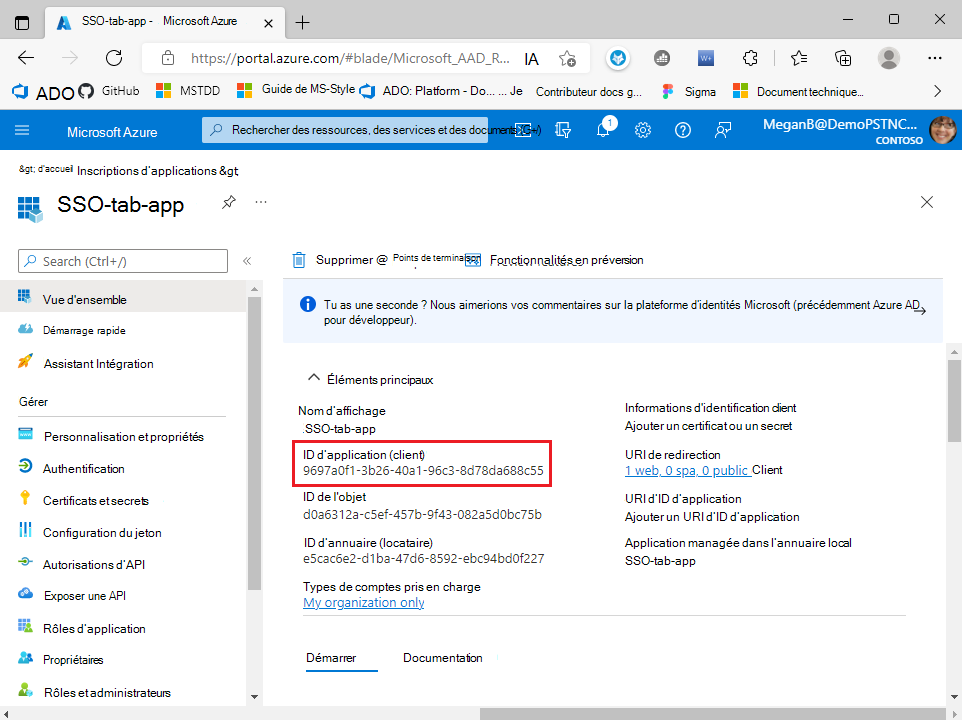

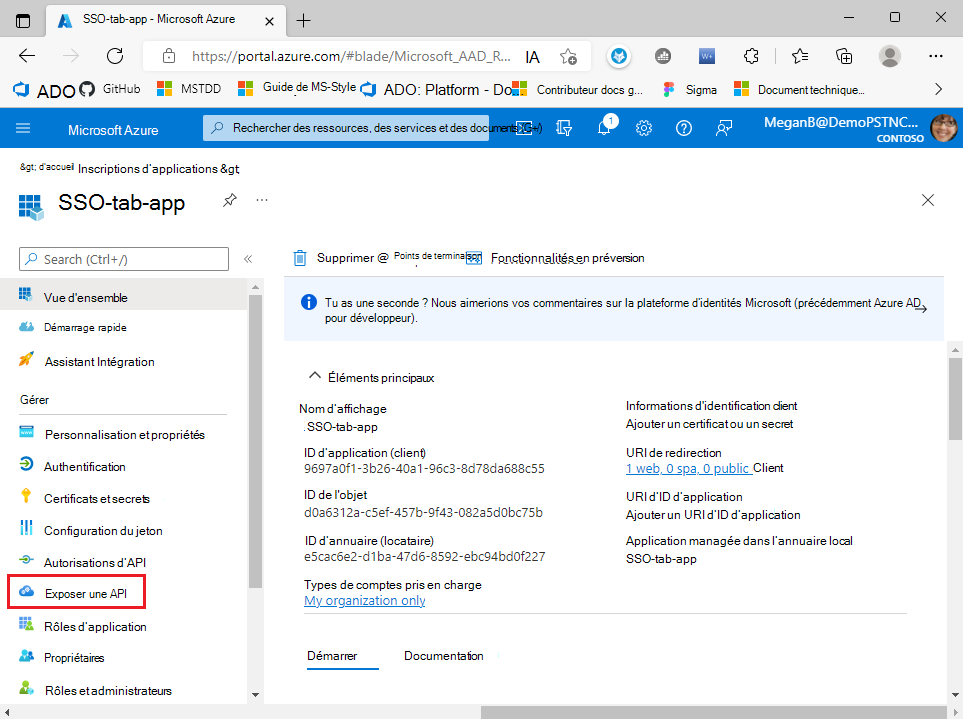

La page avec l’ID d’application et d’autres configurations s’affiche.

Notez et enregistrez l’ID d’application à partir de l’ID d’application (client) pour mettre à jour le manifeste de l’application ultérieurement.

Votre application est inscrite dans Microsoft Entra ID. Vous disposez maintenant de l’ID d’application pour votre application d’onglet.

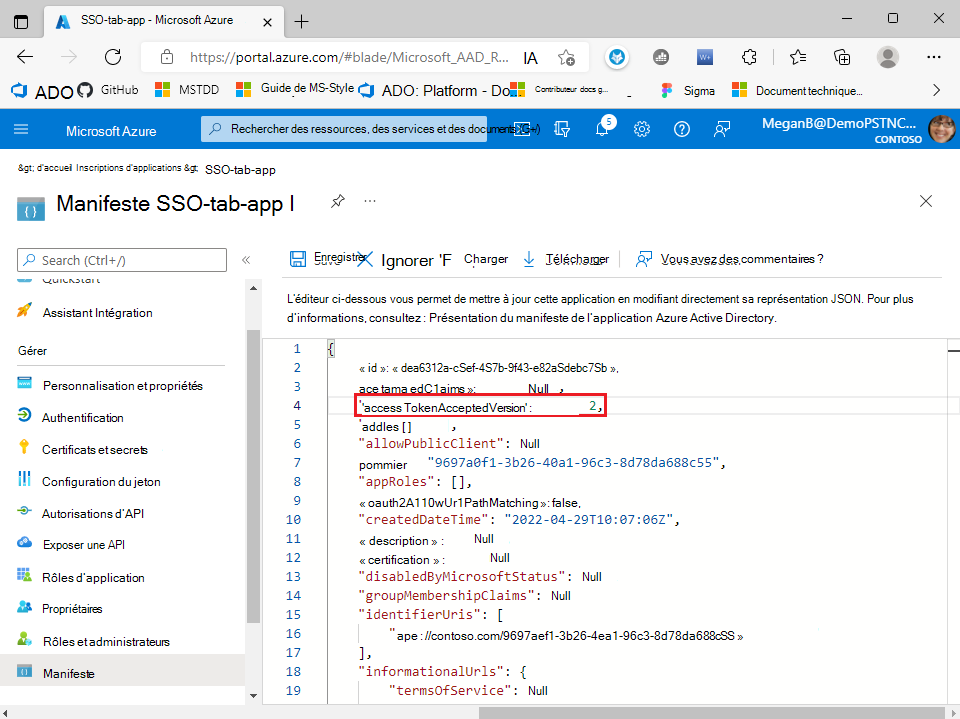

Configurer la version du jeton d’accès

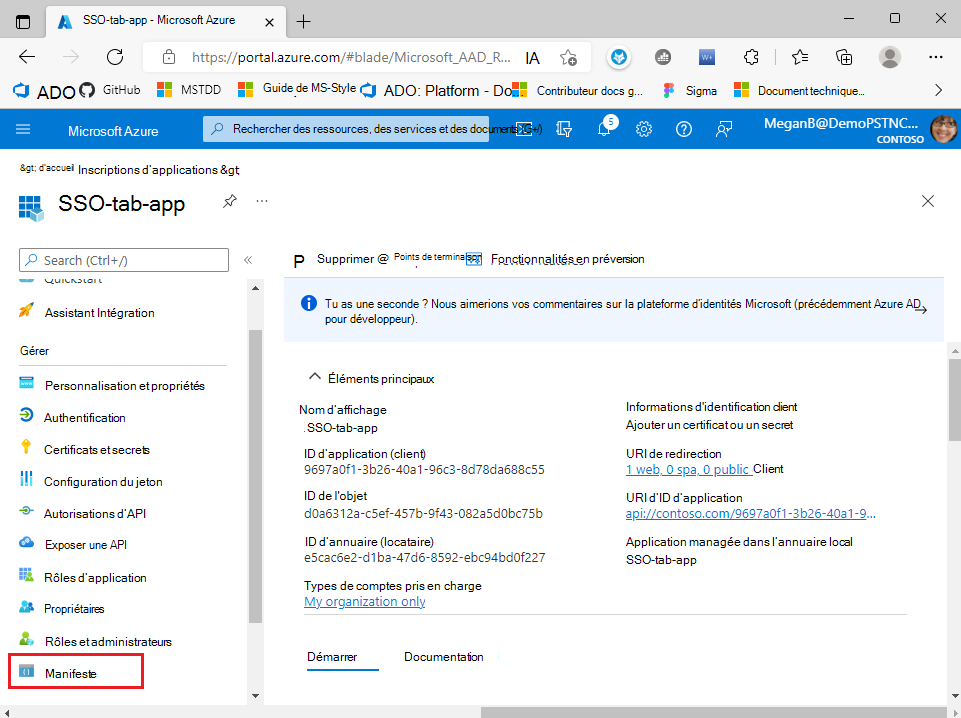

Vous devez définir la version du jeton d’accès pour votre application. Vous trouverez cette configuration dans le manifeste de l’application Microsoft Entra.

Pour configurer la version du jeton d’accès

Sélectionnez Gérer>Manifeste dans le volet gauche.

Le manifeste de l’application Microsoft Entra s’affiche.

Définissez la propriété sur

requestedAccessTokenVersion2.Remarque

Si vous avez sélectionné Comptes Microsoft personnels uniquement ou Comptes dans un annuaire organisationnel (n’importe quel annuaire Microsoft Entra - Multilocataire) et comptes Microsoft personnels (par exemple, Skype et Xbox) lors de l’inscription de l’application, mettez à jour la valeur de la

requestedAccessTokenVersionpropriété sur 2.Sélectionnez Enregistrer.

Un message s’affiche dans le navigateur indiquant que le manifeste de l’application a été correctement mis à jour.

Une fois que vous avez vérifié et configuré la version du jeton d’accès, vous devez configurer son étendue.

Configurer l’étendue du jeton d’accès

Une fois que vous avez créé une inscription d’application, configurez les options d’étendue (autorisation) pour l’envoi d’un jeton d’accès au client Teams et l’autorisation des applications clientes approuvées pour activer l’authentification unique.

Pour configurer l’étendue et autoriser les applications clientes approuvées, vous avez besoin des éléments suivants :

- Pour exposer une API : configurez les options d’étendue (autorisation) pour votre application. Exposez une API web et configurez l’URI de l’ID d’application.

- Pour configurer l’étendue de l’API : définissez l’étendue de l’API et les utilisateurs qui peuvent donner leur consentement pour une étendue. Vous pouvez autoriser uniquement les administrateurs à donner leur consentement pour des autorisations à privilèges plus élevés.

- Pour configurer l’application cliente autorisée : créez des ID client autorisés pour les applications que vous souhaitez préautoriser. Cela permet à l’utilisateur de l’application d’accéder aux étendues d’application (autorisations) que vous avez configurées, sans nécessiter de consentement supplémentaire. Préautorisez uniquement les applications clientes de confiance, car les utilisateurs de votre application n’auront pas la possibilité de refuser le consentement.

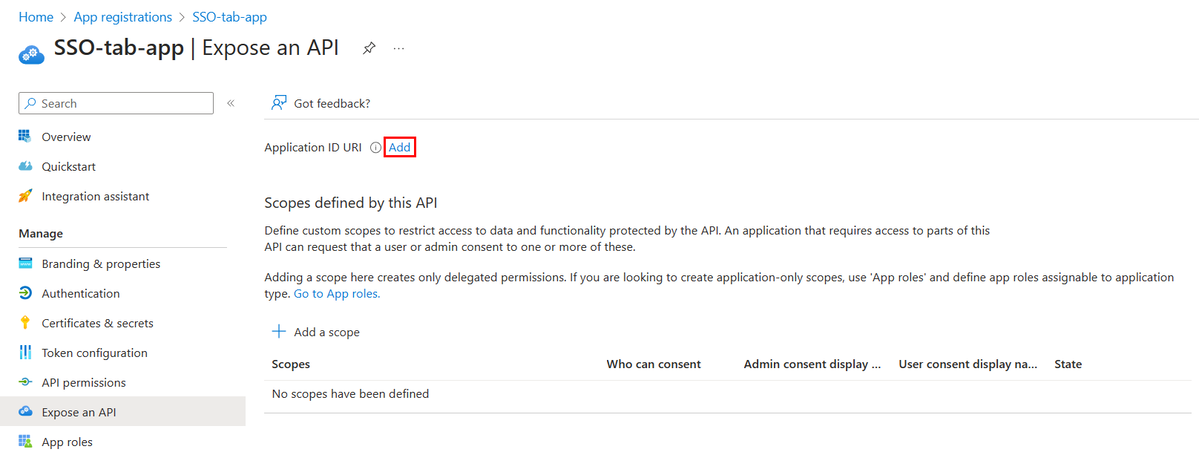

Pour exposer une API

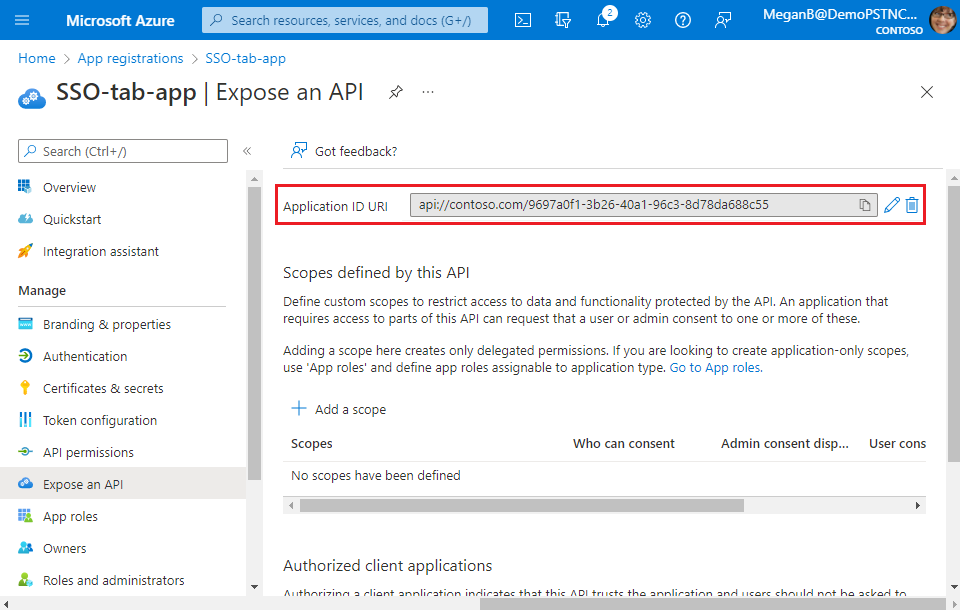

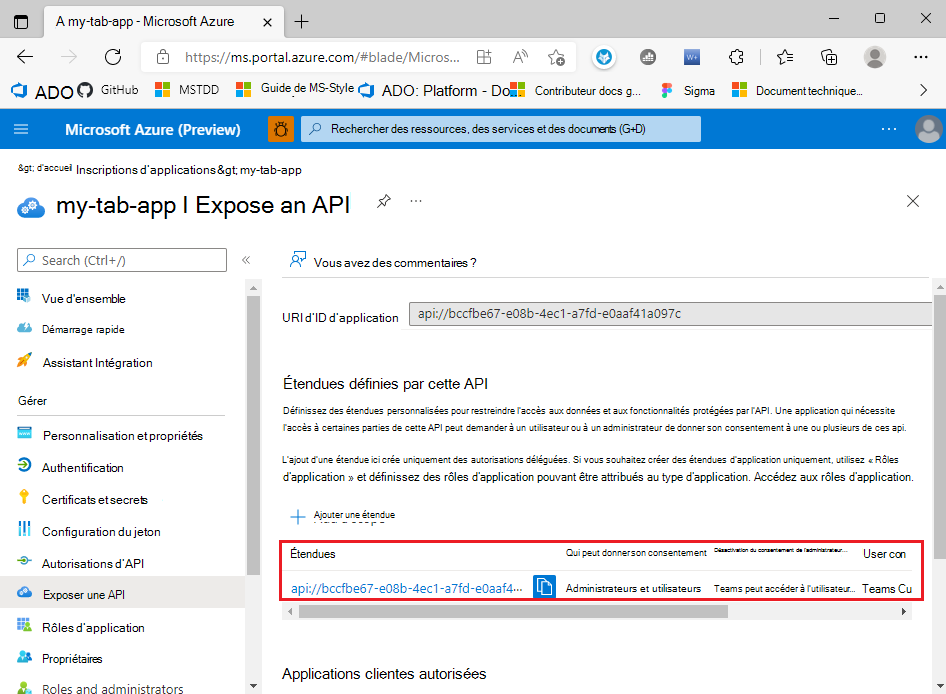

Sélectionnez Gérer>Exposer une API dans le volet gauche.

La page Exposer une API s’affiche.

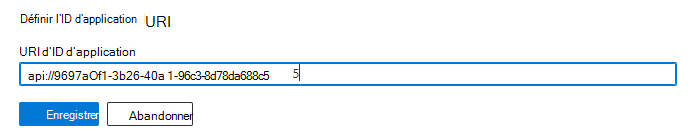

Sélectionnez Ajouter pour générer l’URI d’ID d’application sous la forme .

api://{AppID}

La section relative à la définition de l’URI de l’ID d’application s’affiche.

Entrez l’URI de l’ID d’application au format expliqué ici.

-

L’URI d’ID d’application est prérempli avec l’ID d’application (GUID) au format

api://{AppID}. - Le format d’URI de l’ID d’application doit être :

api://fully-qualified-domain-name.com/{AppID}. - Insérez le

fully-qualified-domain-name.comentreapi://et{AppID}(autrement dit, le GUID). Par exemple, api://example.com/{AppID}.

où,

fully-qualified-domain-name.comest le nom de domaine lisible par l’utilisateur à partir duquel votre application d’onglet est traitée. Le nom de domaine de votre application et le nom de domaine que vous inscrivez pour votre application Microsoft Entra doivent être identiques.Si vous utilisez un service de tunneling tel que ngrok, vous devez mettre à jour cette valeur chaque fois que votre sous-domaine ngrok change.

AppIDest l’ID d’application (GUID) qui a été généré lors de l’inscription de votre application. Vous pouvez l’afficher dans la section Vue d’ensemble.

Importante

Informations sensibles : l’URI de l’ID d’application est journalisé dans le cadre du processus d’authentification et ne doit pas contenir d’informations sensibles.

URI d’ID d’application pour une application avec plusieurs fonctionnalités : si vous créez une application avec un bot, une extension de messagerie et un onglet, entrez l’URI de l’ID d’application en tant que

api://fully-qualified-domain-name.com/botid-{YourClientId}, où {YourClientId} est votre ID d’application de bot.Format du nom de domaine : utilisez des lettres minuscules pour le nom de domaine. N’utilisez pas de majuscules.

Par exemple, pour créer un service d’application ou une application web avec le nom de la ressource,

demoapplication:Si le nom de la ressource de base utilisé est l’URL sera... Le format est pris en charge dans... demoapplication https://demoapplication.example.netToutes les plateformes. DemoApplication https://DemoApplication.example.netBureau, web et iOS uniquement. Ce n’est pas pris en charge sur Android. Utilisez l’option en minuscules demoapplication comme nom de la ressource de base.

-

L’URI d’ID d’application est prérempli avec l’ID d’application (GUID) au format

Sélectionnez Enregistrer.

Un message s’affiche sur le navigateur indiquant que l’URI de l’ID d’application a été mis à jour.

L’URI d’ID d’application apparaît sur la page.

Notez et enregistrez l’URI ID d’application pour mettre à jour le manifeste de l’application ultérieurement.

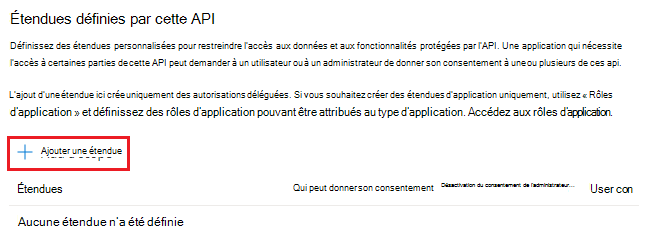

Pour configurer l’étendue de l’API

Sélectionnez + Ajouter une étendue dans les étendues définies par cette section d’API.

La page Ajouter une étendue s’affiche.

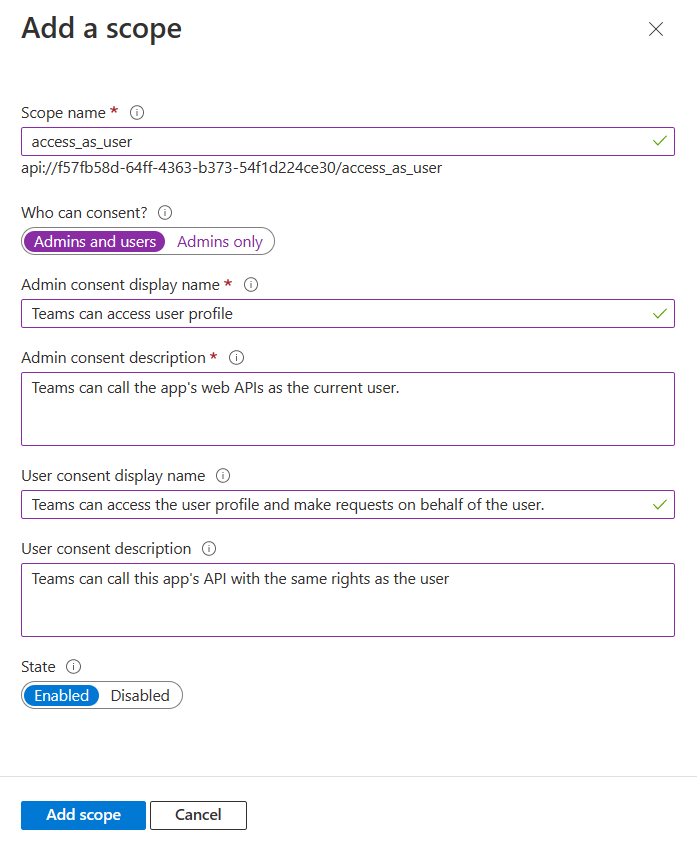

Entrez les détails de la configuration de l’étendue.

- Entrez le nom de l’étendue. Ce champ est obligatoire.

- Sélectionnez l’utilisateur qui peut donner son consentement pour cette étendue. L’option par défaut est Admins uniquement.

- Entrez le nom d’affichage du consentement de l’administrateur. Ce champ est obligatoire.

- Entrez la description du consentement de l’administrateur. Ce champ est obligatoire.

- Entrez le nom d’affichage du consentement de l’utilisateur.

- Entrez la description du consentement de l’utilisateur.

- Sélectionnez l’option Activé pour l’état.

- Sélectionnez Ajouter une étendue.

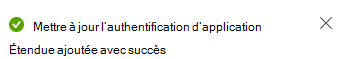

Un message s’affiche sur le navigateur indiquant que l’étendue a été ajoutée.

La nouvelle étendue que vous avez définie s’affiche sur la page.

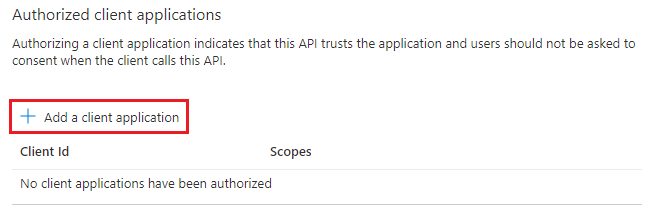

Pour configurer une application cliente autorisée

Parcourez la page Exposer une API dans la section Application cliente autorisée, puis sélectionnez + Ajouter une application cliente.

La page Ajouter une application cliente s’affiche.

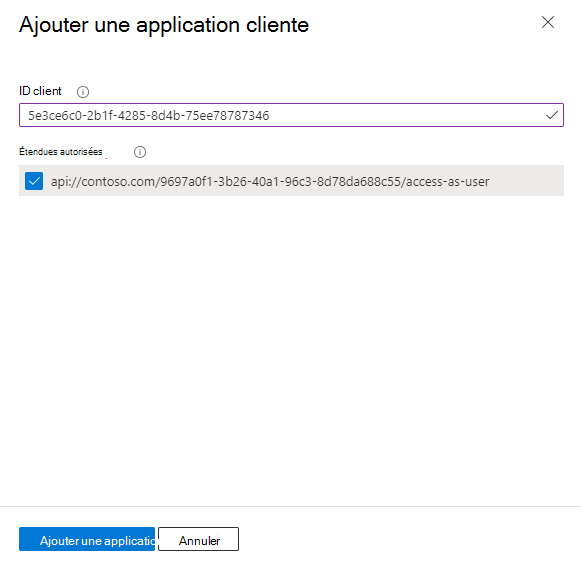

Entrez l’ID client Microsoft 365 approprié pour les applications que vous souhaitez autoriser pour l’application web de votre application.

Remarque

- Les ID de client Microsoft 365 pour les applications mobiles, de bureau et web pour Teams, l’application Microsoft 365 et Outlook sont les ID réels que vous devez ajouter.

- Pour une application d’onglet Teams, vous avez besoin d’une application web ou spa, car vous ne pouvez pas avoir d’application cliente mobile ou de bureau dans Teams.

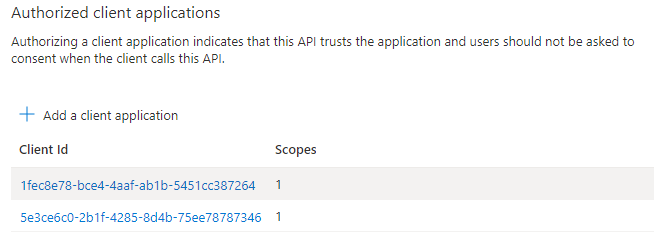

Sélectionnez l’un des ID client suivants :

Application client Microsoft 365 ID du client Teams bureau, mobile 1fec8e78-bce4-4aaf-ab1b-5451cc387264 Web Teams 5e3ce6c0-2b1f-4285-8d4b-75ee78787346 Microsoft 365 web 4765445b-32c6-49b0-83e6-1d93765276ca Bureau Microsoft 365 0ec893e0-5785-4de6-99da-4ed124e5296c Microsoft 365 mobile d3590ed6-52b3-4102-aeff-aad2292ab01c Version de bureau d’Outlook d3590ed6-52b3-4102-aeff-aad2292ab01c Outlook web bc59ab01-8403-45c6-8796-ac3ef710b3e3 Outlook Mobile 27922004-5251-4030-b22d-91ecd9a37ea4 Remarque

Certaines applications clientes Microsoft 365 partagent des ID client.

Sélectionnez l’URI de l’ID d’application que vous avez créé pour votre application dans Étendues autorisées pour ajouter l’étendue à l’API web que vous avez exposée.

Sélectionnez Ajouter une application.

Un message s’affiche sur le navigateur indiquant que l’application cliente autorisée a été ajoutée.

L’ID client de l’application autorisée s’affiche sur la page.

Remarque

Vous pouvez autoriser plusieurs applications clientes. Répétez les étapes de cette procédure pour configurer une autre application cliente autorisée.

Vous avez correctement configuré l’étendue de l’application, les autorisations et les applications clientes. Veillez à noter et à enregistrer l’URI de l’ID d’application.

Félicitations ! Vous avez terminé la configuration de l’application dans Microsoft Entra ID nécessaire pour activer l’authentification unique pour votre application d’onglet.