Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Pour plus d’informations sur la sécurité de Power BI, consultez le livre blanc sur la sécurité Power BI.

Pour planifier la sécurité de Power BI, consultez la série d’articles sur la planification de l’implémentation de Power BI. Il s’étend sur le contenu du livre blanc de sécurité Power BI. Bien que le livre blanc de sécurité Power BI se concentre sur les sujets techniques clés tels que l’authentification, la résidence des données et l’isolation réseau, l’objectif principal de la série est de vous fournir des considérations et des décisions pour vous aider à planifier la sécurité et la confidentialité.

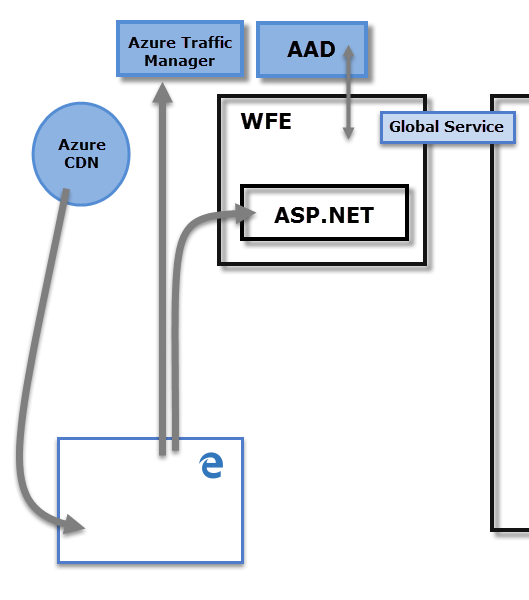

Le service Power BI repose sur Azure, l’infrastructure et la plateforme de cloud computing de Microsoft. L’architecture du service Power BI est basée sur deux clusters :

- Cluster de Front-End Web (WFE). Le cluster WFE gère la connexion et l’authentification initiales au service Power BI.

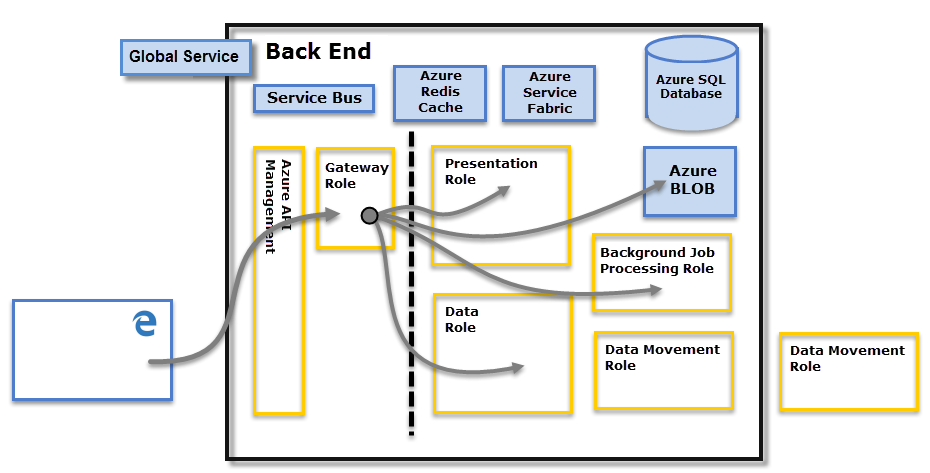

- Le cluster back-end. Une fois authentifié, le back-end gère toutes les interactions utilisateur suivantes. Power BI utilise l’ID Microsoft Entra pour stocker et gérer les identités utilisateur. Microsoft Entra ID gère également le stockage des données et les métadonnées à l’aide d’Azure BLOB et d’Azure SQL Database, respectivement.

Power BI Architecture

Le cluster WFE utilise l’ID Microsoft Entra pour authentifier les clients et fournir des jetons pour les connexions clientes suivantes au service Power BI. Power BI utilise Azure Traffic Manager (Traffic Manager) pour diriger le trafic utilisateur vers le centre de données le plus proche. Traffic Manager dirige les requêtes à l’aide de l’enregistrement DNS du client qui tente de se connecter, d’authentifier et de télécharger du contenu statique et des fichiers. Power BI utilise le réseau de distribution de contenu Azure (CDN) pour distribuer efficacement le contenu statique et les fichiers nécessaires aux utilisateurs en fonction des paramètres régionaux géographiques.

Le cluster back-end détermine comment les clients authentifiés interagissent avec le service Power BI. Le cluster principal gère les visualisations, les tableaux de bord utilisateur, les modèles sémantiques, les rapports, le stockage de données, les connexions de données, l’actualisation des données et d’autres aspects de l’interaction avec le service Power BI. Le rôle de passerelle agit comme une passerelle entre les demandes utilisateur et le service Power BI. Les utilisateurs n’interagissent pas directement avec des rôles autres que le rôle de passerelle. Gestion des API Azure gère finalement le rôle de passerelle.

Important

Seuls les rôles gestion des API et passerelle Azure sont accessibles via l’Internet public. Ils fournissent l’authentification, l’autorisation, la protection DDoS, la limitation, l’équilibrage de charge, le routage et d’autres fonctionnalités.

Sécurité du stockage des données

Power BI utilise deux référentiels principaux pour le stockage et la gestion des données :

- Les données téléchargées par les utilisateurs sont généralement stockées dans le Stockage Blob Azure.

- Toutes les métadonnées, y compris les éléments du système lui-même, sont stockées dans Azure SQL Database.

La ligne pointillée affichée dans le diagramme du cluster back-end permet de clarifier la limite entre les deux composants accessibles par les utilisateurs affichés à gauche de la ligne en pointillé. Les rôles accessibles uniquement par le système sont affichés à droite. Lorsqu’un utilisateur authentifié se connecte au service Power BI, la connexion et toute demande du client est acceptée et gérée par le rôle de passerelle qui interagit ensuite au nom de l’utilisateur avec le reste du service Power BI. Par exemple, lorsqu’un client tente d’afficher un tableau de bord, le rôle de passerelle accepte cette demande, puis envoie séparément une demande au rôle de présentation pour récupérer les données nécessaires par le navigateur pour afficher le tableau de bord. Finalement, les connexions et les demandes clientes sont gérées par Gestion des API Azure.

Authentification utilisateur

Power BI utilise l’ID Microsoft Entra pour authentifier les utilisateurs qui se connectent au service Power BI. Les informations d’identification de connexion sont requises chaque fois qu’un utilisateur tente d’accéder aux ressources sécurisées. Les utilisateurs se connectent au service Power BI à l’aide de l’adresse e-mail avec laquelle ils ont établi leur compte Power BI. Power BI utilise les mêmes informations d’identification que le nom d’utilisateur effectif et le transmet aux ressources chaque fois qu’un utilisateur tente de se connecter aux données. Le nom d’utilisateur effectif est ensuite mappé à un nom d’utilisateur principal et résout le compte de domaine Windows associé sur lequel l’authentification est appliquée.

Pour les organisations qui utilisaient des adresses e-mail professionnelles pour la connexion Power BI, par exemple david@contoso.com, la correspondance du nom d'utilisateur effectif avec UPN est simple. Pour les organisations qui n'utilisent pas d'adresses e-mail professionnelles, par exemple david@contoso.onmicrosoft.com le mappage entre Microsoft Entra ID et les informations d'identification locales nécessite que la synchronisation des annuaires fonctionne correctement.

La sécurité de la plateforme pour Power BI inclut également la sécurité de l’environnement multilocataire, la sécurité réseau et la possibilité d’ajouter d’autres mesures de sécurité basées sur l’ID Microsoft Entra.

Sécurité des données et des services

Pour plus d’informations, consultez le Centre de confiance Microsoft, produits et services qui reposent sur la confiance.

Comme décrit précédemment, les serveurs AD locaux utilisent une connexion Power BI pour associer à un UPN les informations d'identification. Toutefois, les utilisateurs doivent comprendre la sensibilité des données qu’ils partagent. Une fois que vous vous connectez en toute sécurité à une source de données, puis partagez des rapports, des tableaux de bord ou des modèles sémantiques avec d’autres personnes, les destinataires ont accès au rapport. Les destinataires n’ont pas besoin de se connecter à la source de données.

Une exception se connecte à SQL Server Analysis Services à l’aide de la passerelle de données locale. Les tableaux de bord sont mis en cache dans Power BI, mais l’accès aux rapports ou modèles sémantiques sous-jacents lance l’authentification pour chaque utilisateur qui tente d’accéder au rapport ou au modèle sémantique. L’accès est accordé uniquement si l’utilisateur dispose de suffisamment d’informations d’identification pour accéder aux données. Pour plus d'informations, voir plus en détail la passerelle de données locale.

Application de l'utilisation d'une version de TLS

Les administrateurs réseau et informatiques peuvent appliquer la condition requise pour utiliser le protocole TLS (Transport Layer Security) actuel pour toute communication sécurisée sur leur réseau. Windows prend en charge les versions TLS sur le fournisseur Microsoft Schannel, pour plus d’informations, consultez Protocoles dans le protocole TLS/SSL (SSP SCHANNEL) .

Cette application est mise en œuvre en définissant administrativement des clés de registre. Pour plus de détails sur la mise en œuvre, consultez Gestion des protocoles SSL/TLS et suites de chiffrement pour AD FS.

Power BI Desktop nécessite TLS (Transport Layer Security) version 1.2 (ou ultérieure) pour sécuriser vos points de terminaison. Les navigateurs web et les autres applications clientes qui utilisent des versions TLS antérieures à TLS 1.2 ne pourront pas se connecter. Si une version plus récente de TLS est requise, Power BI Desktop respecte les paramètres de clé de Registre décrits dans ces articles et crée uniquement des connexions répondant aux exigences de version de TLS autorisées en fonction de ces paramètres de Registre, lorsqu’ils sont présents.

Pour plus d’informations sur la définition de ces clés de Registre, consultez les paramètres de Registre TLS (Transport Layer Security).