Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article explique comment utiliser Web Application Proxy (WAP) et Active Directory Federated Services (AD FS) pour se connecter à Power BI Report Server et SQL Server Reporting Services (SSRS) 2016 et versions ultérieures. Grâce à cette intégration, les utilisateurs qui se trouvent en dehors du réseau d’entreprise peuvent accéder à leurs rapports Power BI Report Server et Reporting Services depuis leurs navigateurs clients et être protégés par l’authentification AD FS. Pour les applications mobiles Power BI, consultez également Se connecter à Report Server et SSRS à partir d’applications mobiles Power BI.

Remarque

Depuis le 1er mars 2025, l’application Power BI Mobile ne pourra plus se connecter au serveur de rapports à l’aide du protocole OAuth via AD FS configuré sur Windows Server 2016. Les clients qui utilisent OAuth avec AD FS configurés sur Windows Server 2016 et le proxy d’application web (WAP) devront mettre à niveau leur serveur AD FS vers Windows Server 2019 ou version ultérieure, ou utiliser le proxy d’application Microsoft Entra. Après la mise à niveau de Windows Server, les utilisateurs de l’application Power BI Mobile pourraient avoir à se reconnecter à Report Server.

Cette mise à niveau est nécessaire en raison d’une modification de la bibliothèque d’authentification utilisée par l’application mobile. Le changement n’affecte en aucun cas la prise en charge de Microsoft pour AD FS sur Windows Server 2016, mais plutôt la capacité de l’application Power BI Mobile à s’y connecter.

Remarque

La configuration décrite dans cet article n’est plus la méthode préférée de connexion à Power BI Report Server et SQL Server Reporting Services (SSRS) 2016 et versions ultérieures. Configurez la connexion à l’aide du proxy d’application Microsoft Entra, comme décrit dans Configurer Power BI Report Server avec le proxy d’application Microsoft Entra

Prérequis

Configuration DNS (Domain Name Services)

- Déterminez l’URL publique à laquelle l’utilisateur se connectera. Cette URL ressemble à l’exemple suivant :

https://reports.contosolab.com. - Configurez votre enregistrement DNS pour le nom d'hôte,

reports.contosolab.com, par exemple, pour le pointer sur l’adresse IP publique du serveur Web Application Proxy (WAP). - Configurez un enregistrement DNS public pour votre serveur AD FS. Par exemple, vous pouvez configurer le serveur AD FS avec l’URL suivante :

https://adfs.contosolab.com. - Configurez votre enregistrement DNS pour le pointer sur l’adresse IP publique du serveur Web Application Proxy (WAP), par exemple

adfs.contosolab.com. Il est publié dans le cadre de l’application WAP.

Certificats

Vous devez configurer des certificats pour l’application WAP et le serveur AD FS. Ces certificats doivent faire partie d’une autorité de certificat valide reconnue par vos machines.

1. Configurer le serveur de rapports

Nous devons nous assurer que le nom de principal du service (SPN) est valide. Le SPN valide permet l’authentification Kerberos appropriée et active le serveur de rapports pour l’authentification par négociation.

Nom de principal du service

Le nom de principal du service est un identificateur unique pour un service qui utilise l’authentification Kerberos. Assurez-vous de disposer d’un nom de principal du service HTTP approprié pour votre serveur de rapports.

Pour plus d’informations sur la configuration du nom de principal du service adéquat pour votre serveur de rapports, consultez Inscrire un nom de principal du service (SPN) pour un serveur de rapports.

Activation de l’authentification négociée

Pour autoriser un serveur de rapports à utiliser l’authentification Kerberos, vous devez définir le type d’authentification associé sur RSWindowsNegotiate. Effectuez cette configuration dans le fichier rsreportserver.config.

<AuthenticationTypes>

<RSWindowsNegotiate />

<RSWindowsNTLM />

</AuthenticationTypes>

Pour plus d’informations, consultez Modifier un fichier de configuration Reporting Services et Configurer l’authentification Windows sur un serveur de rapports.

2. Configurer Active Directory Federation Services (AD FS)

Vous devez configurer AD FS sur un serveur Windows au sein de votre environnement. Vous pouvez effectuer cette configuration dans le Gestionnaire de serveur en sélectionnant Ajouter des rôles et fonctionnalités sous Gérer. Pour plus d’informations, consultez Active Directory Federation Services.

Important

À compter du 1er mars 2025, les applications Power BI Mobile ne pourront plus se connecter à Report Server via AD FS configuré sur Windows Server 2016. Consultez la note au début de cet article.

Sur le serveur AD FS, à l’aide de l’application Gestion AD FS, effectuez les étapes suivantes.

Cliquez avec le bouton droit sur Approbations de partie de confiance>Ajouter une approbation de partie de confiance.

Suivez les étapes de l’assistant Ajouter une approbation de partie de confiance.

Choisissez l’option Pas de prise en charge des revendications pour utiliser la sécurité intégrée de Windows comme mécanisme d’authentification.

Entrez un nom de votre choix dans le champ Spécifier le nom d’affichage, puis sélectionnez Suivant. Ajoutez l’identificateur d’approbation de partie de confiance :

<ADFS\_URL>/adfs/services/trustPar exemple :

https://adfs.contosolab.com/adfs/services/trust

Choisissez la Stratégie de contrôle d’accès répondant aux besoins de votre organisation, puis sélectionnez Suivant.

Sélectionnez Suivant, puis Terminer pour fermer l’assistant Ajout d’approbation de partie de confiance.

Une fois l’opération terminée, les propriétés des approbations de partie de confiance devraient ressembler à ce qui suit.

3. Configurer le proxy d'application web (WAP)

Vous devez activer le rôle Windows Proxy d’application web sur un serveur dans votre environnement. Il doit s’agir d’un serveur Windows. Pour plus d’informations, consultez Proxy d’application web dans Windows Server et Publication d’applications à l’aide de la pré-authentification AD FS.

Configurer la délégation contrainte

Pour passer de l’authentification par formulaires à l’authentification Windows, nous devons utiliser la délégation contrainte avec la transition de protocole. Cette étape fait partie de la configuration de Kerberos. Nous avons déjà défini le nom principal de service (SPN) du serveur de rapports dans la configuration du serveur de rapports.

Nous devons configurer la délégation contrainte sur le compte du serveur WAP dans Active Directory. Vous devrez peut-être faire appel à un administrateur de domaine si vous n’avez pas de droits d’accès à Active Directory.

Pour configurer la délégation contrainte, procédez comme suit.

Sur un ordinateur sur lequel les outils Active Directory sont installés, lancez Utilisateurs et ordinateurs Active Directory.

Recherchez le compte correspondant à votre serveur WAP. Par défaut, il s’agit du conteneur Ordinateurs.

Cliquez avec le bouton droit sur le serveur WAP et accédez à Propriétés.

Dans l’onglet Délégation, sélectionnez N’approuver cet ordinateur que pour la délégation aux services spécifiés, puis Utiliser tout protocole d’authentification.

Cette option permet de configurer la délégation contrainte pour le compte du serveur WAP. Nous devons ensuite spécifier les services auxquels cet ordinateur est autorisé à déléguer.

Sélectionnez Ajouter sous la zone Services.

Sélectionnez Utilisateurs ou ordinateurs.

Entrez le compte de service que vous utilisez pour le serveur de rapports. Ce compte est le même que celui utilisé pour ajouter le nom principal de service (SPN) HTTP dans la section précédente Configuration du serveur de rapports.

Sélectionnez le SPN HTTP pour le serveur de rapports, puis choisissez OK.

Notes

Vous voyez peut-être uniquement le nom de principal du service NetBIOS. Les noms de principal du service NetBIOS et FQDN sont tous deux sélectionnés s’ils existent.

Lorsque la case à cocher Développé est activée, le résultat doit ressembler à l’exemple suivant.

Ajouter une application WAP

Sur le serveur proxy d’application web, ouvrez la console Gestion de l’accès à distance, puis sélectionnez Proxy d'application web dans le volet de navigation.

Dans le volet Tâches, sélectionnez Publier.

Sur la page d’accueil, sélectionnez Suivant.

Sur la page Pré-authentification, sélectionnez Active Directory Federation Services (AD FS), puis Suivant.

Sélectionnez la pré-authentification Web et MSOFBA, car nous allons configurer uniquement l’accès du navigateur au serveur de rapports, et non l’accès aux applications mobiles.

Ajoutez la partie de confiance que nous avons créée dans le serveur AD FS, comme indiqué ci-dessous, puis sélectionnez Suivant.

Dans la section URL externe, saisissez l’URL accessible publiquement configurée sur le serveur WAP. Ajoutez l’URL configurée avec le serveur de rapports (Gestionnaire de configuration du serveur de rapports), comme indiqué ci-dessous dans la section URL du serveur principal. Ajoutez le nom de principal du service du serveur de rapports dans la section SPN du serveur principal.

Sélectionnez Suivant, puis Publier.

Exécutez la commande PowerShell suivante pour valider la configuration WAP.

Get-WebApplicationProxyApplication -Name "PBIRSWAP" | FL

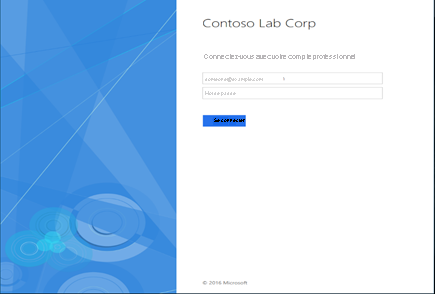

Se connecter au serveur de rapports via le navigateur

Vous pouvez ensuite accéder à l’URL WAP publique, par exemple, https://reports.contosolab.com/ReportServer pour le service Web et https://reports.contosolab.com/Reports pour le portail web, à partir du navigateur. Une fois authentifié, vous pouvez afficher les rapports.

Contenu connexe

- Se connecter à Report Server et SSRS à partir d’applications mobiles Power BI

- Présentation de Power BI Report Server

D’autres questions ? Essayez d’interroger la communauté Power BI