Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Nonte

Le nouveau centre d’administration Power Platform amélioré est maintenant en version préliminaire publique ! Nous avons conçu le nouveau centre d’administration pour qu’il soit plus facile à utiliser, avec une navigation axée sur les tâches qui vous aide à obtenir des résultats spécifiques plus rapidement. Nous publierons la documentation nouvelle et mise à jour au fur et à mesure que le nouveau centre d’administration Power Platform passera en disponibilité générale.

Microsoft Power Platform dispose d’un riche écosystème de connecteurs basé sur Microsoft Entra qui autorisent les utilisateurs de Microsoft Entra à créer des applications et des flux attrayants établissant des connexions aux données commerciales disponibles via ces magasins de données. L’isolation du client permet aux administrateurs de s’assurer que ces connecteurs peuvent être utilisés de manière sûre et sécurisée au sein du client, tout en limintant les risques d’exfiltration de données en dehors du client. L’isolation du client permet aux administrateurs Power Platform de gérer efficacement le mouvement des données des clients depuis des sources de données autorisées Microsoft Entra vers et depuis leur client.

Notez que l’isolement client Power Platform est différent de la restriction du client au niveau de Microsoft Entra ID. Elle n’a pas d’impact sur l’accès basé sur Microsoft Entra ID en dehors de Power Platform. L’isolation du client Power Platform ne fonctionne que pour les connecteurs utilisant une authentification basée sur Microsoft Entra ID comme Office 365 Outlook ou SharePoint.

Avertissement

Il existe un problème connu avec le connecteur Azure DevOps qui empêche l’application de la stratégie d’isolation du client pour les connexions établies à l’aide de ce connecteur. Si un vecteur d’attaque interne est un problème, nous vous recommandons de limiter l’utilisation du connecteur ou de ses actions à l’aide de stratégies de données.

La configuration par défaut dans Power Platform avec isolement client Désactivé consiste à permettre l’établissement de connexions entre clients de manière transparente, si l’utilisateur du client A établissant la connexion au client B présente les identifiants Microsoft Entra. Si les administrateurs souhaitent autoriser uniquement un ensemble sélectionné de clients à établir des connexions vers ou depuis leur client, ils peuvent définir l’isolement client sur Activé.

Avec isolement de locataire Activé, tous les locataires sont restreints. Les connexions entre clients entrantes (connexions au client à partir de clients externes) et sortantes (connexions à partir du client vers des clients externes) sont bloquées par Power Platform même si l’utilisateur présente des informations d’identification valides à la source de données sécurisée Microsoft Entra. Vous pouvez utiliser des règles pour ajouter des exceptions.

Les administrateurs peuvent spécifier une liste d’autorisation explicite de clients qu’ils souhaitent autoriser en entrée, en sortie ou les deux, qui contourne les contrôles d’isolation du client lors de leur configuration. Les administrateurs peuvent utiliser un modèle spécial « * » pour autoriser tous les clients dans une direction spécifique lorsque l’isolation du client est activée. Toutes les autres connexions entre clients, à l’exception de celles de la liste d’autorisation, sont rejetées par Power Platform.

L’isolation du client peut être configurée dans le centre d’administration Power Platform. Cela concerne les applications canevas Power Platform et les flux Power Automate. Pour configurer l’isolation du client, vous devez être un administrateur client.

La capacité d’isolement client Power Platform est disponible avec deux options : restriction unidirectionnelle ou bidirectionnelle.

Comprendre les scénarios d’isolation du client et leur impact

Avant de commencer à configurer les restrictions d’isolation du client, consultez la liste suivante pour comprendre les scénarios et l’impact de l’isolation du client.

- L’administrateur souhaite activer l’isolation du client.

- L’administrateur craint que les applications et flux existants qui utilisent des connexions entre clients cessent de fonctionner.

- L’administrateur décide d’activer l’isolation du client et d’ajouter des règles d’exception pour éliminer l’impact.

- L’administrateur exécute les rapports d’isolation entre clients pour déterminer les clients à exempter. Plus d’informations : Tutoriel : Créer des rapports d’isolation entre clients (version préliminaire)

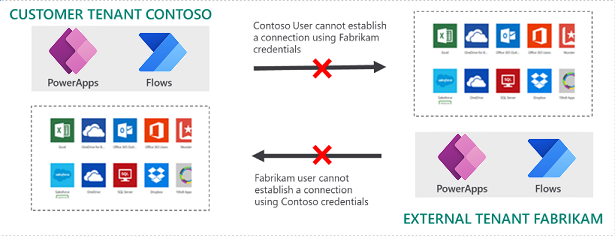

Isolement client bidirectionnel (restriction de connexion entrante et sortante)

L’isolation bidirectionnelle du client bloque les tentatives d’établissement de connexion vers votre client à partir d’autres clients. De plus, l’isolation bidirectionnelle du client bloque les tentatives d’établissement de connexion depuis votre client vers d’autres clients.

Dans ce scénario, l’administrateur client autorise l’isolation bidirectionnelle du client sur le client Contoso alors que le client Fabrikam externe n’a pas été ajouté à la liste d’autorisation.

Les utilisateurs connectés à Power Platform dans le client Contoso ne peuvent pas établir de connexions sortantes basées sur Microsoft Entra ID vers les sources de données dans le client Fabrikam malgré la présentation des informations d’identification Microsoft Entra appropriées pour établir la connexion. Il s’agit de l’isolement client sortant pour le client Contoso.

De même, les utilisateurs connectés à Power Platform dans le client Fabrikam ne peuvent pas établir de connexions entrantes basées sur Microsoft Entra ID vers les sources de données dans le client Contoso malgré la présentation appropriée des informations d’identification Microsoft Entra pour établir la connexion. Il s’agit de l’isolement client entrant pour le client Contoso.

| Client créateur de connexion | Client de connexion à la connexion | Accès autorisé ? |

|---|---|---|

| Contoso | Contoso | Oui |

| Contoso (isolement client Activé) | Fabrikam | Non (sortant) |

| Fabrikam | Contoso (isolement client Activé) | Non (entrant) |

| Fabrikam | Fabrikam | Oui |

Note

Une tentative de connexion lancée par un utilisateur invité à partir de son client hôte ciblant des sources de données au sein du même client hôte n’est pas évaluée par les règles d’isolation du client.

Isolation du client avec des listes d’autorisation

L’isolation unidirectionnelle du client ou l’isolation entrante bloque les tentatives d’établissement de connexion vers votre client à partir d’autres clients.

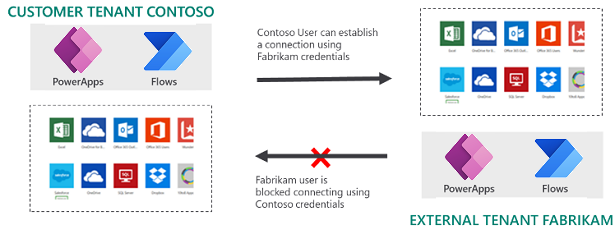

Scénario : liste d’autorisation sortante – Fabrikam est ajouté à la liste d’autorisation sortante du client Contoso

Dans ce scénario, l’administrateur ajoute le client Fabrikam dans la liste d’autorisation sortante tandis que l’isolation du client est Activée.

Les utilisateurs connectés à Power Platform dans le client Contoso ne peuvent pas établir de connexions sortantes basées sur Microsoft Entra ID vers les sources de données dans le client Fabrikam s’ils présentent des informations d’identification Microsoft Entra appropriées pour établir la connexion. L’établissement d’une connexion sortante vers le client Fabrikam est autorisé en vertu de l’entrée configurée de la liste d’autorisation.

Cependant, les utilisateurs connectés à Power Platform dans le client Fabrikam ne peuvent pas établir de connexions entrantes basées sur Microsoft Entra ID vers les sources de données dans le client Contoso malgré la présentation des informations d’identification Microsoft Entra appropriées pour établir la connexion. L’établissement d’une connexion entrante à partir du client Fabrikam est toujours interdit même si l’entrée de la liste d’autorisation est configurée et autorise les connexions sortantes.

| Client créateur de connexion | Client de connexion à la connexion | Accès autorisé ? |

|---|---|---|

| Contoso | Contoso | Oui |

| Contoso (isolation du client Activée) Fabrikam est ajouté à la liste d’autorisation sortante |

Fabrikam | Oui |

| Fabrikam | Contoso (isolement client Activé) Fabrikam est ajouté à la liste d’autorisation sortante |

Non (entrant) |

| Fabrikam | Fabrikam | Oui |

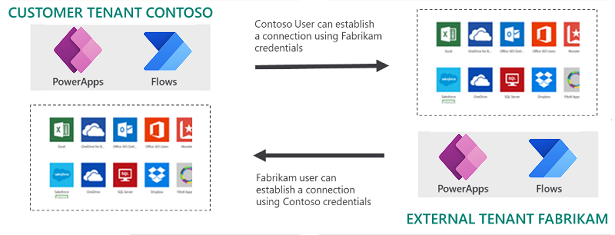

Scénario : liste d’autorisation bidirectionnelle – Fabrikam est ajouté aux listes d’autorisation entrante et sortante du client Contoso

Dans ce scénario, l’administrateur ajoute le client Fabrikam dans les listes d’autorisation entrante et sortante tandis que l’isolation du client est Activée.

| Client créateur de connexion | Client de connexion à la connexion | Accès autorisé ? |

|---|---|---|

| Contoso | Contoso | Oui |

| Contoso (isolement client Activé) Fabrikam est ajouté aux deux listes d’autorisation |

Fabrikam | Oui |

| Fabrikam | Contoso (isolement client Activé) Fabrikam est ajouté aux deux listes d’autorisation |

Oui |

| Fabrikam | Fabrikam | Oui |

Autoriser l’isolation du client et configurer la liste d’autorisation

Accéder au centre d’administration Power Platform.

Dans le volet de navigation, sélectionnez Sécurité.

Dans le volet Sécurité, sélectionnez Identité et accès.

Sur la page Gestion des identités et des accès, sélectionnez Isolation du client.

Pour autoriser l’isolation du client, activez l’option Restreindre les connexions entre clients.

Pour autoriser la communication entre les clients, sélectionnez Ajouter des exceptions dans le volet Isolation du client.

Si l’isolation du client est Désactivée, vous pouvez toujours ajouter ou modifier la liste d’exception. Cependant, les listes d’exception ne sont pas appliquées tant que vous n’avez activé l’isolation du client.

Depuis la liste déroulante Direction autorisée, sélectionnez la direction de l’entrée de la liste d’autorisation.

Entrez la valeur du client autorisé en tant que domaine du client ou ID du client dans le champ ID du client. Une fois enregistrée, l’entrée est ajoutée à la liste d’autorisation avec les autres clients autorisés. Si vous utilisez le domaine du client pour ajouter l’entrée de la liste d’autorisation, le centre d’administration Power Platform calcule automatiquement l’ID du client.

Vous pouvez utiliser « * » comme caractère spécial pour signifier que tous les clients sont autorisés dans la direction désignée lorsque l’isolation du client est activée.

Sélectionnez Enregistrer.

Note

Vous devez disposer d’un rôle d’administrateur Power Platform pour voir et définir la stratégie d’isolation du client.

Note

Pour vous assurer que l’isolation du client ne bloque aucun appel lorsqu’elle est utilisée, Activez l’isolation du client, ajoutez une nouvelle règle de client, définissez l’ID de client sur « * » et définissez la direction autorisée sur Entrant et Sortant.

Vous pouvez effectuer toutes les opérations de la liste d’autorisation telles que l’ajout, la modification et la suppression pendant que l’isolation du client est Activée ou Désactivée. Les entrées de la liste d’autorisation ont un effet sur le comportement de la connexion lorsque l’isolation du client est Désactivée puisque toutes les connexions entre clients sont autorisées.

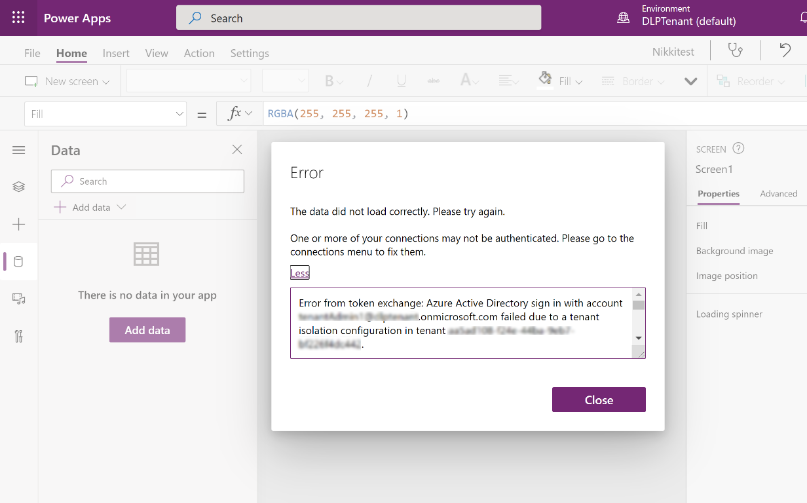

Impact au moment de la conception sur les applications et les flux

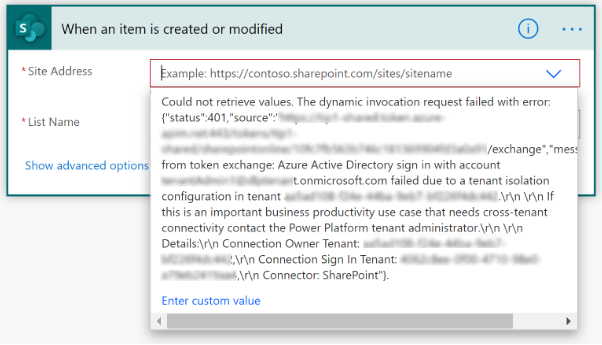

Les utilisateurs qui créent ou modifient une ressource affectée par la stratégie d’isolation du client voient un message d’erreur associé. Par exemple, les créateurs Power Apps voient l’erreur suivante lorsqu’ils utilisent des connexions entre clients dans une application bloquée par les stratégies d’isolation du client. L’application n’ajoute pas la connexion.

De même, les créateurs Power Automate voient l’erreur suivante lorsqu’ils essaient d’enregistrer un flux qui utilise des connexions dans un flux bloqué par les stratégies d’isolation du client. Le flux lui-même est enregistré, mais il est marqué comme « Suspendu » et n’est pas exécuté à moins que le créateur ne résolve la violation de la stratégie de protection contre la perte de données (DLP).

Impact de l’exécution sur les applications et les flux

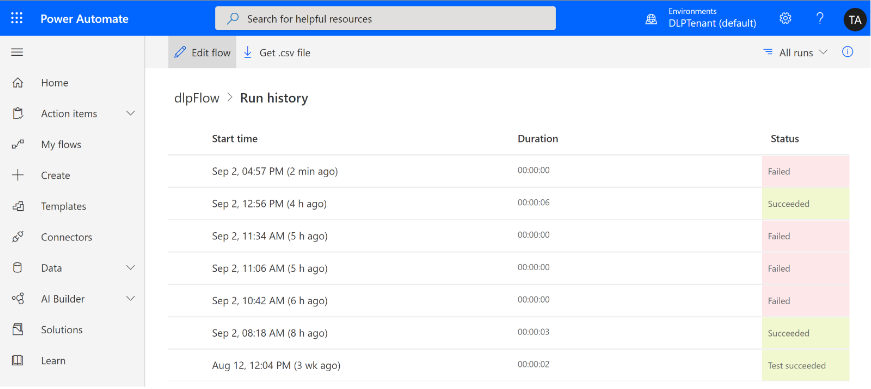

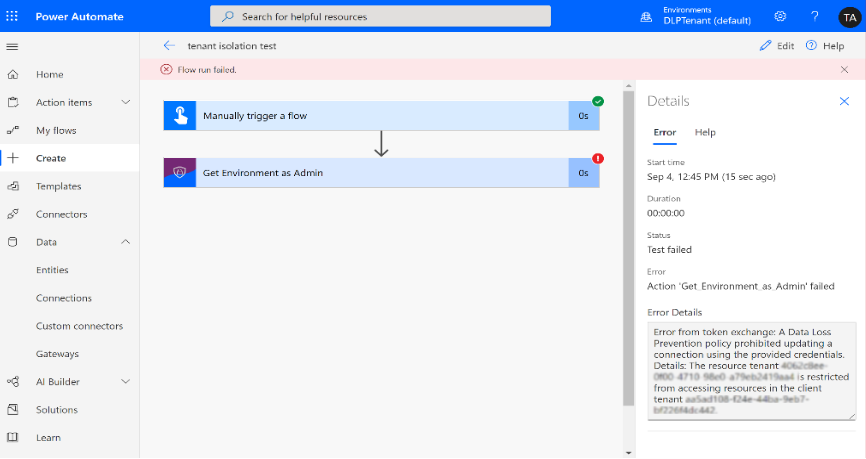

En tant qu’administrateur, vous pouvez décider de modifier à tout moment les stratégies d’isolement client pour votre client. Si des applications et des flux ont été créés et exécutés conformément aux stratégies d’isolement client antérieures, certains d’entre eux peuvent être affectés négativement par les modifications de stratégie que vous apportez. Les applications ou les flux qui enfreignent la stratégie d’isolation du client ne s’exécutent pas correctement. Par exemple, exécutez l’historique dans Power Automate indique que l’exécution du flux a échoué. De plus, la sélection de l’exécution ayant échoué affiche les détails de l’erreur.

Pour les flux existants qui ne s’exécutent pas correctement en raison de la dernière stratégie d’isolement client, exécuter l’historique dans Power Automate indique que l’exécution du flux a échoué.

De plus, la sélection de l’exécution ayant échoué affiche les détails de l’exécution de flux ayant échoué.

Note

Il faut environ une heure pour que les dernières modifications apportées à la stratégie d’isolement client soient évaluées par rapport aux applications et aux flux actifs. Il ne s’agit pas d’une modification instantanée.

Problèmes connus

Le connecteur Azure DevOps utilise l’authentification Microsoft Entra comme fournisseur d’identité, mais utilise son propre flux OAuth et STS pour autoriser et émettre un jeton. Étant donné que le jeton renvoyé par le flux ADO en fonction de la configuration de ce connecteur ne provient pas de Microsoft Entra ID, la stratégie d’isolation du client n’est pas appliquée. Comme mesure d’atténuation, nous vous recommandons d’utiliser d’autres types de stratégies de données pour limiter l’utilisation du connecteur ou de ses actions.