Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Nonte

Le nouveau centre d’administration Power Platform amélioré est maintenant en version préliminaire publique ! Nous avons conçu le nouveau centre d’administration pour qu’il soit plus facile à utiliser, avec une navigation axée sur les tâches qui vous aide à obtenir des résultats spécifiques plus rapidement. Nous publierons la documentation nouvelle et mise à jour au fur et à mesure que le nouveau centre d’administration Power Platform passera en disponibilité générale.

Power Platform permet aux professionnels comme aux non-professionnels de créer rapidement et facilement des solutions de bout en bout. La sécurité est essentielle pour ces solutions. Power Platform est conçue pour offrir une protection de pointe.

Les organisations accélèrent leur transition vers le cloud, en intégrant des technologies avancées dans les opérations et la prise de décision commerciale. De plus en plus d’employés travaillent à distance. La demande des clients pour les services en ligne est en plein essor. La sécurité des applications sur site traditionnelle ne suffit plus. Les organisations à la recherche d’une solution de sécurité native cloud, à plusieurs niveaux et avec défense en profondeur pour leurs données décisionnelles optent pour Power Platform. Les agences de sécurité nationale, d’institutions financières et de prestataires de soins de santé font confiance à Power Platform pour leurs informations les plus sensibles.

Microsoft a fait des investissements massifs dans la sécurité depuis le milieu des années 2000. Plus de 3 500 ingénieurs Microsoft travaillent de manière proactive pour faire face au paysage des menaces en constante évolution. La sécurité Microsoft commence au niveau du noyau du BIOS sur puce et s’étend jusqu’à l’expérience utilisateur. Aujourd’hui, notre pile de sécurité est la plus avancée du secteur. Microsoft est largement considéré comme le leader mondial de la lutte contre les acteurs malveillants. Des milliards d’ordinateurs, des milliards de connexions et des zettaoctets de données sont confiés à la protection de Microsoft.

Power Platform s’appuie sur cette base solide. Il utilise la même pile de sécurité qui a valu à Azure le droit de servir et de protéger les données les plus sensibles au monde, et il s’intègre aux outils de protection et de conformité des informations les plus avancés de Microsoft 365. Power Platform offre une protection de bout en bout conçue autour des préoccupations les plus difficiles de nos clients à l’ère du cloud :

- Comment contrôlons-nous qui peut se connecter, d’où ils se connectent et comment ils se connectent ? Comment pouvons-nous contrôler les connexions ?

- Comment nos données sont-elles stockées ? Comment sont-elles chiffrées ? Quels contrôles avons-nous sur nos données ?

- Comment pouvons-nous contrôler et protéger nos données sensibles ? Comment pouvons-nous nous assurer qu’il ne peut pas y avoir de fuite de ces données en dehors de l’organisation ?

- Comment auditer qui peut faire quoi ? Comment réagir rapidement si nous détectons une activité suspecte ?

Gouvernance

Le service Power Platform est régi par les Conditions d’utilisation de Microsoft Online Services et la Déclaration de confidentialité de Microsoft Enterprise. Pour l’emplacement du traitement des données, consultez les modalités relatives à Microsoft Online Services et l’avenant sur la protection des données.

Le Centre de gestion de la confidentialité Microsoft est la ressource principale pour les informations de conformité Power Platform. En savoir plus sur les Offres de conformité Microsoft.

Le service Power Platform suit le cycle de vie du développement de la sécurité (SDL). Le SDL est un ensemble de pratiques strictes qui prennent en charge les exigences d’assurance de la sécurité et de conformité. En savoir plus sur Pratiques du cycle de vie du développement de la sécurité Microsoft.

Concepts de sécurité courants Power Platform

Power Platform comprend plusieurs services. Certains des concepts de sécurité que nous aborderons dans cette série s’appliquent à tous. D’autres concepts sont spécifiques à des services individuels. Là où les concepts de sécurité sont différents, nous les appellerons.

Les concepts de sécurité communes à l’ensemble des services Power Platform comprennent :

- L’architecture de service Power Platform, ou la façon dont les informations transitent dans le système

- Authentification auprès des services Power Platform, ou comment les utilisateurs accèdent aux services

- Connexion et authentification aux sources de données, ou comment les services se connectent aux sources de données et comment les utilisateurs accèdent aux données

- Stockage des données dans Power Platform, ou comment les données sont protégées, qu’elles soient au repos ou en transit entre les systèmes et les services

L’architecture du service Power Platform

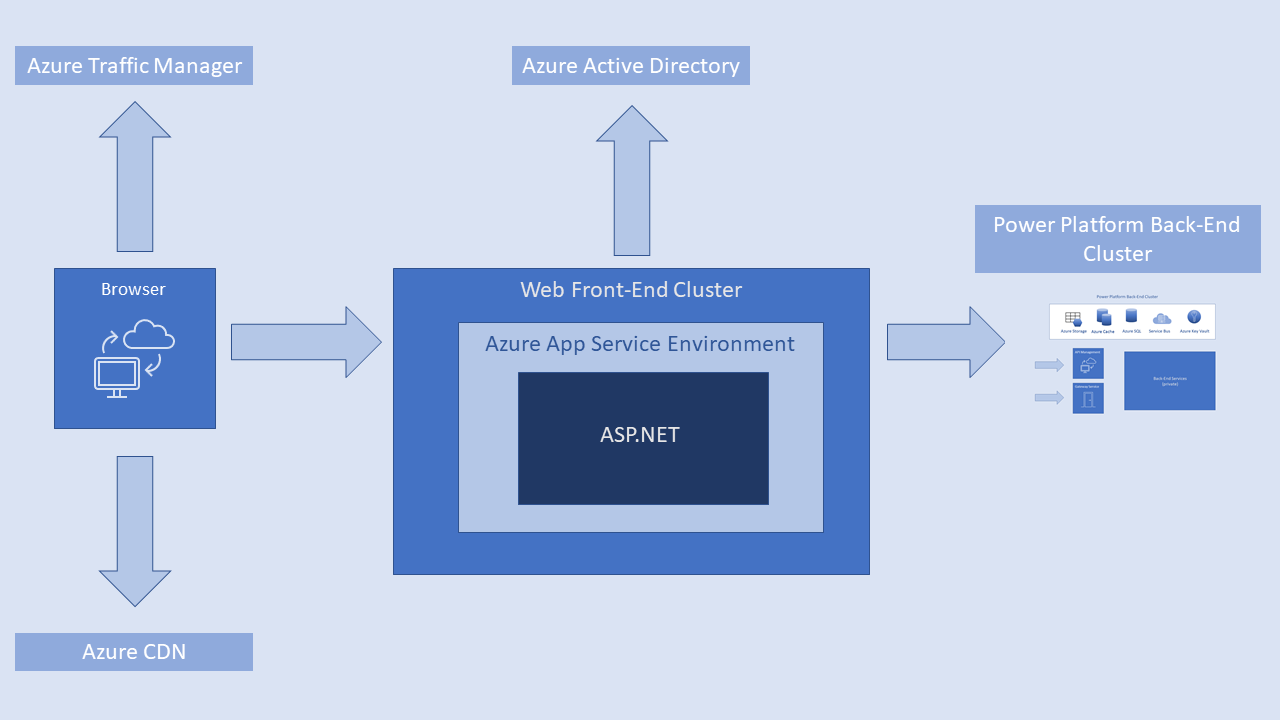

Les services Power Platform sont construits sur Azure, la plateforme de cloud computing de Microsoft. L’architecture de service Power Platform est composée de quatre composants :

- Cluster Web frontal

- Cluster back-end

- Infrastructure Premium

- Plateformes mobiles

Cluster Web frontal

S’applique aux services Power Platform qui affichent une interface utilisateur Web. Le cluster Web frontal sert la page d’accueil de l’application ou du service au navigateur de l’utilisateur. Il utilise Microsoft Entra pour authentifier initialement les clients et fournir des jetons pour les connexions client ultérieures au service back-end Power Platform.

Un cluster Web frontal se compose d’un site Web ASP.NET s’exécutant dans l’environnement Azure App Service. Lorsqu’un utilisateur visite un service ou une application Power Platform, le service DNS du client peut obtenir le centre de données le plus approprié (généralement le plus proche) auprès d’Azure Traffic Manager. Pour plus d’informations sur ce processus, consultez Méthode de routage du trafic basé sur les performances pour Azure Traffic Manager.

Le cluster Web frontal gère la séquence de connexion et d’authentification. Il obtient un jeton d’accès Microsoft Entra une fois l’utilisateur authentifié. Le composant ASP.NET analyse le jeton pour déterminer à quelle organisation appartient l’utilisateur. Le composant consulte alors le service principal global Power Platform pour spécifier au navigateur quel cluster principal héberge le client de l’organisation. Les interactions client ultérieures se produisent directement avec le cluster principal, sans avoir besoin de l’intermédiaire web frontal.

Le navigateur récupère les ressources statiques, telles que les fichiers .js, .css et image, principalement à partir d’un réseau de diffusion de contenu Azure (CDN). Les déploiements de clusters de gouvernements souverains sont une exception. Pour des raisons de conformité, ces déploiements omettent le service Azure CDN. Au lieu de cela, ils utilisent un cluster Web frontal d’une région conforme pour héberger du contenu statique.

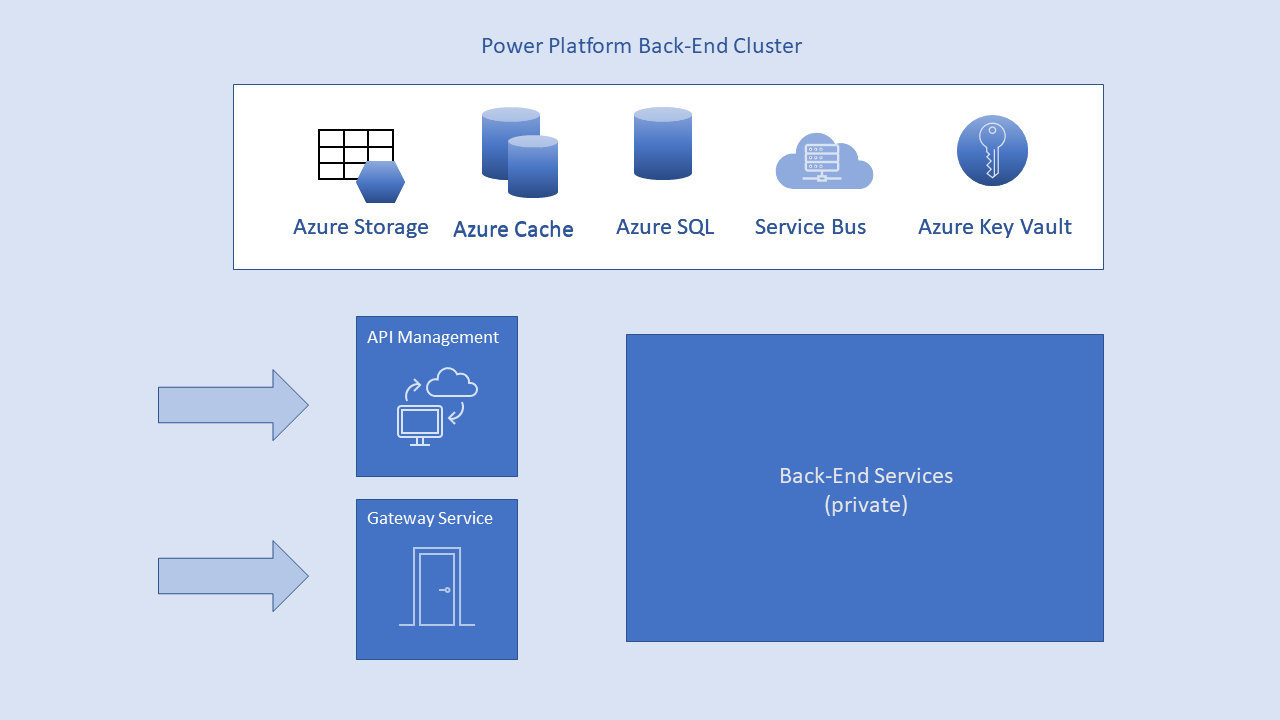

Cluster principal Power Platform

Le cluster principal pour un service Power Platform donné est l’épine dorsale de toutes les fonctionnalités disponibles dans le service. Il se compose de points de terminaison de service, de services de travail en arrière-plan, de bases de données, de caches et d’autres composants.

Le back-end est disponible dans la plupart des régions Azure et est déployé dans de nouvelles régions dès qu’elles sont disponibles. Une région peut héberger plusieurs clusters. Cette configuration offre aux services Power Platform une mise à l’échelle horizontale illimitée une fois que les limites de mise à l’échelle verticale et horizontale d’un seul cluster sont atteintes.

Les clusters principaux sont avec état. Un cluster principal héberge toutes les données de tous les clients qui lui sont affectés. Le cluster qui contient les données d’un client spécifique est appelé cluster principal du client. Les informations sur un cluster principal d’un utilisateur authentifié sont fournies par le service principal global Power Platform vers le cluster web frontal. Le serveur Web frontal utilise les informations pour acheminer les demandes vers le cluster principal du client.

Les métadonnées et les données des clients sont stockées dans les limites du cluster. L’exception est la réplication des données vers un cluster principal secondaire situé dans une région jumelée dans la même zone géographique Azure. Le cluster secondaire sert de cluster de basculement en cas de panne régionale et est passif à tout autre moment. Les micro-services s’exécutant sur différentes machines du réseau virtuel du cluster servent également de fonctionnalités principales. Seuls deux de ces micro-services sont accessibles depuis l’Internet public :

- Service de passerelle

- Gestion des API Azure

Infrastructure Power Platform Premium

Power Platform Premium donne accès à un ensemble étendu de connecteurs en tant que service payant. Les créateurs Power Platform ne sont pas limités à l’utilisation de connecteurs Premium, mais les utilisateurs d’applications le sont. Autrement dit, les utilisateurs d’une application qui inclut des connecteurs Premium doivent disposer de la licence appropriée pour y accéder. Le service back-end Power Platform détermine si un utilisateur a accès ou non à des connecteurs Premium.

Plateformes mobiles

Power Platform prend en charge les applications Android, iOS et Windows (UWP). Les considérations de sécurité pour les applications se divisent en deux catégories :

- Communication de l’appareil

- Application et données sur l’appareil

Communication de l’appareil

Les applications mobiles Power Platform utilisent les mêmes séquences de connexion et d’authentification que celles utilisées par les navigateurs. Les applications Android et iOS ouvrent une session de navigateur dans l’application. Les applications Windows utilisent un répartiteur pour établir un canal de communication avec les services Power Platform pour le processus de connexion.

Le tableau suivant montre la prise en charge de l’authentification basée sur les certificats pour les applications mobiles :

| Prise en charge de CBA | iOS | Android | Fenêtres |

|---|---|---|---|

| Se connecter au service | Prise en charge | Prise en charge | Non pris en charge |

| SSRS ADFS sur site (se connecter au serveur SSRS) | Non pris en charge | Pris en charge | Non pris en charge |

| Proxy d’application SSRS | Pris en charge | Pris en charge | Non pris en charge |

Les applications mobiles communiquent activement avec les service Power Platform. Les statistiques d’utilisation des applications et des données similaires sont transmises aux services qui surveillent l’utilisation et l’activité. Aucune donnée client n’est incluse.

Application et données sur l’appareil

L’application mobile et les données dont elle a besoin sont stockées en toute sécurité sur l’appareil. Microsoft Entra et les jetons d’actualisation sont stockés à l’aide de mesures de sécurité standard de l’industrie.

Les données mises en cache sur l’appareil incluent les données d’application, les paramètres utilisateur, les tableaux de bord et les rapports consultés lors des sessions précédentes. Le cache est stocké dans un bac à sable dans le stockage interne. Le cache n’est accessible qu’à l’application et peut être chiffré par le système d’exploitation.

- iOS : le chiffrement se fait automatiquement lorsque l’utilisateur définit un code secret.

- Android : le chiffrement peut être configuré dans les paramètres.

- Windows : le chiffrement est géré par BitLocker.

Le chiffrement au niveau du fichier Microsoft Intune peut être utilisé pour améliorer le chiffrement des données. Intune est un service logiciel qui fournit la gestion des appareils mobiles et des applications. Les trois platesformes mobiles prennent en charge Intune. Quand Intune est activé et configuré, les données sur l’appareil mobile sont chiffrées, et l’application Power Platform ne peut pas être installée sur une carte SD.

Les applications Windows prennent également en charge Windows Information Protection (WIP).

Les données mises en cache sont supprimées lorsque l’utilisateur :

- désinstalle l’application

- se déconnecte du service Power Platform

- ne parvient pas à se connecter après avoir changé un mot de passe ou un jeton a expiré

La géolocalisation est activée ou désactivée explicitement par l’utilisateur. Si elle est activée, les données de géolocalisation ne sont pas enregistrées sur l’appareil et ne sont pas partagées avec Microsoft.

Les notifications sont activées ou désactivées explicitement par l’utilisateur. Si les notifications sont activées, Android et iOS ne prennent pas en charge les exigences de résidence des données géographiques.

Les services mobiles Power Platform n’accèdent pas aux dossiers ou aux fichiers des autres applications sur l’appareil.

Certaines données d’authentification basées sur des jetons sont disponibles pour d’autres applications Microsoft, telles que Authenticator, pour activer l’authentification unique. Ces données sont gérées par le SDK de la bibliothèque d’authentification Microsoft Entra.

Articles associés

Authentification auprès des services Power Platform

Connexion et authentification aux sources de données

Stockage des données dans Power Platform

Questions fréquentes (FAQ) sur la sécurité Power Platform

Voir aussi

- Sécurité dans Microsoft Dataverse

- Conditions des services en ligne Microsoft

- Déclaration de confidentialité Microsoft Entreprise

- Avenant à la protection des données

- Pratiques du cycle de vie du développement de la sécurité Microsoft

- Méthode de routage du trafic basé sur les performances pour Azure Traffic Manager

- Microsoft Intune

- Protection des informations Windows (WIP)