Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

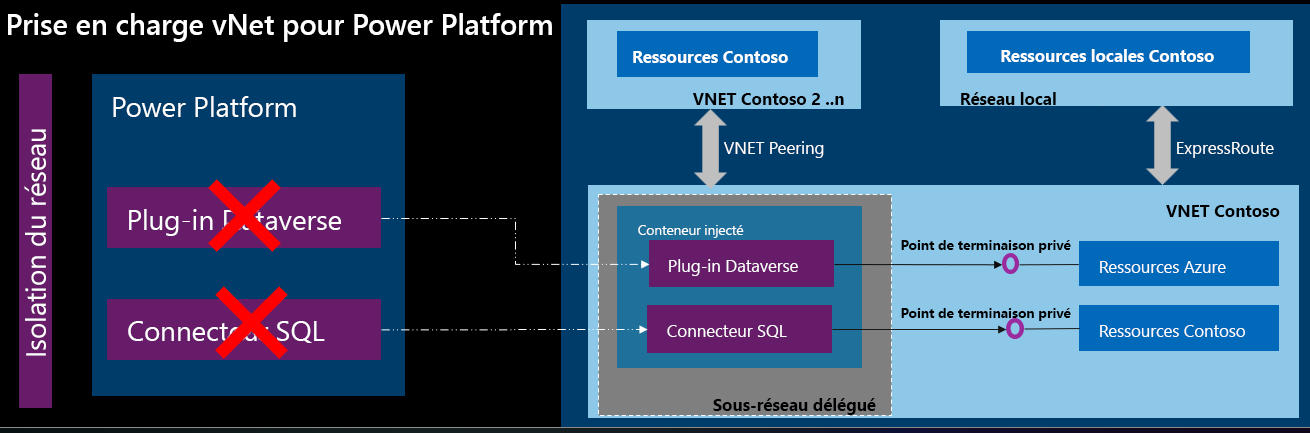

En utilisant la prise en charge du réseau virtuel Azure pour Power Platform, vous pouvez intégrer Power Platform à des ressources à l’intérieur de votre réseau virtuel sans les exposer sur l’Internet public. La prise en charge du réseau virtuel utilise la délégation du sous-réseau Azure pour gérer le trafic sortant de Power Platform au moment de l’exécution. En utilisant la délégation de sous-réseau Azure, les ressources protégées n’ont pas besoin d’être disponibles sur Internet pour s’intégrer à Power Platform. En utilisant la prise en charge du réseau virtuel, les composants Power Platform peuvent appeler des ressources appartenant à votre entreprise à l’intérieur de votre réseau, qu’elles soient hébergées dans Azure ou localement, et utiliser des plug-ins et des connecteurs pour effectuer des appels sortants.

Power Platform s’intègre généralement aux ressources d’entreprise sur les réseaux publics. Avec les réseaux publics, les ressources d’entreprise doivent être accessibles à partir d’une liste de plages d’adresses IP ou d’étiquettes de service Azure, qui décrivent les adresses IP publiques. Cependant, la prise en charge du réseau virtuel Azure pour Power Platform vous permet d’utiliser un réseau privé et d'intégrer les services cloud ou les services hébergés au sein de votre réseau d’entreprise.

Les services Azure sont protégés au sein d’un réseau virtuel par les points de terminaison privés. Vous pouvez utiliser Express Route pour incorporer vos ressources locales au sein du réseau virtuel.

Power Platform utilise le réseau virtuel et les sous-réseaux que vous déléguez pour effectuer des appels sortants aux ressources d’entreprise via le réseau privé de l’entreprise. En utilisant un réseau privé, vous n’avez pas besoin de router le trafic via l’Internet public, ce qui peut exposer des ressources d’entreprise.

Dans un réseau virtuel, vous avez un contrôle total sur le trafic sortant depuis Power Platform. Le trafic est soumis aux politiques réseau appliquées par votre administrateur réseau. Le diagramme suivant montre comment les ressources de votre réseau interagissent avec un réseau virtuel.

Avantages de la prise en charge du réseau virtuel

En utilisant la prise en charge du réseau virtuel, vos composants Power Platform et Dataverse bénéficient de tous les avantages que fournit la délégation de sous-réseau Azure, par exemple :

Protection des données : le réseau virtuel permet aux services Power Platform de se connecter à vos ressources privées et protégées sans les exposer sur Internet.

Aucun accès non autorisé : le réseau virtuel se connecte à vos ressources sans nécessiter de plage d’adresses IP ou d’étiquettes de service Power Platform dans la connexion.

Estimation de la taille du sous-réseau pour les environnements Power Platform

Les données de télémétrie et les observations de l’année dernière indiquent que les environnements de production nécessitent généralement 25 à 30 adresses IP, la plupart des cas d’usage se trouvant dans cette plage. En fonction de ces informations, allouez 25 à 30 adresses IP pour les environnements de production et 6 à 10 adresses IP pour les environnements hors production, tels que le bac à sable ou les environnements de développement. Les conteneurs connectés au réseau virtuel utilisent principalement des adresses IP au sein du sous-réseau. Lorsque l’environnement commence à être utilisé, il crée un minimum de quatre conteneurs, qui sont mis à l’échelle dynamiquement en fonction du volume d’appels, bien qu’ils restent généralement dans la plage de conteneurs de 10 à 30. Ces conteneurs exécutent toutes les requêtes pour leurs environnements respectifs et gèrent efficacement les demandes de connexion parallèles.

Planification de plusieurs environnements

Si vous utilisez le même sous-réseau délégué pour plusieurs environnements Power Platform, vous aurez peut-être besoin d’un plus grand bloc d’adresses IP de routage inter-domaines sans classe (CIDR). Tenez compte du nombre recommandé d’adresses IP pour les environnements de production et de non-production lorsque vous liez des environnements à une stratégie unique. Chaque sous-réseau réserve cinq adresses IP. Incluez donc ces adresses réservées dans votre estimation.

Note

Pour améliorer la visibilité de l’utilisation des ressources, l’équipe produit travaille sur l’exposition de la consommation d’adresses IP de sous-réseau déléguées pour les stratégies d’entreprise et les sous-réseaux.

Exemple d’allocation IP

Prenons l’exemple d’un client avec deux stratégies d’entreprise. La première stratégie concerne les environnements de production, et la deuxième stratégie concerne les environnements hors production.

Politique d’entreprise de production

Si vous avez quatre environnements de production associés à votre stratégie d’entreprise et que chaque environnement nécessite 30 adresses IP, l’allocation d’adresses IP totale est la suivante :

(Quatre environnements x 30 adresses IP) + 5 adresses IP réservées = 125 adresses IP

Ce scénario nécessite un bloc CIDR de /25, d’une capacité de 128 adresses IP.

Stratégie d’entreprise hors production

Pour une stratégie d’entreprise hors production avec 20 environnements de développeur et de bac à sable, et chaque environnement nécessite 10 adresses IP, l’allocation d’adresses IP totale est :

(Vingt environnements x 10 adresses IP) + 5 adresses IP réservées = 205 adresses IP

Ce scénario nécessite un bloc CIDR de /24, qui a la capacité de 256 adresses IP et a suffisamment d’espace pour ajouter d’autres environnements à la stratégie d’entreprise.

Scénarios pris en charge

Power Platform prend en charge le réseau virtuel pour les plug-ins dataverse et les connecteurs. À l’aide de cette prise en charge, vous pouvez créer une connectivité sécurisée, privée et sortante de Power Platform vers des ressources au sein de votre réseau virtuel. Les plug-ins et connecteurs Dataverse améliorent la sécurité de l’intégration des données en se connectant à des sources de données externes à partir d’applications Power Apps, Power Automate et Dynamics 365. Par exemple, vous pouvez :

- Utilisez des plug-ins Dataverse pour vous connecter à vos sources de données cloud, telles qu’Azure SQL, Azure Storage, le stockage Blob ou Azure Key Vault. Vous pouvez protéger vos données contre l’exfiltration de données et autres incidents.

- Utilisez des plug-ins Dataverse pour vous connecter en toute sécurité à des ressources privées protégées par point de terminaison dans Azure, telles que l’API web, ou à toute ressource de votre réseau privé, telle que SQL et l’API web. Vous pouvez protéger vos données contre les violations de données et autres menaces externes.

- Utilisez les connecteurs pris en charge par le réseau virtuel comme SQL Server pour vous connecter en toute sécurité à vos sources de données hébergées dans le cloud, telles qu’Azure SQL ou SQL Server, sans les exposer à Internet. De la même manière, vous pouvez utiliser le connecteur Azure Queue pour établir des connexions sécurisées aux files d’attente Azure privées activées pour les points de terminaison.

- Utilisez le connecteur Azure Key Vault pour vous connecter en toute sécurité à Azure Key Vault privé et protégé par point de terminaison.

- Utilisez les connecteurs personnalisés pour vous connecter en toute sécurité à vos services protégés par des points de terminaison privés dans Azure ou des services hébergés au sein de votre réseau privé.

- Utilisez le Stockage de fichiers Azure pour vous connecter en toute sécurité au stockage de fichiers Azure privé et activé par le point de terminaison.

- Utilisez HTTP avec Microsoft Entra ID (pré-autorisé) pour récupérer en toute sécurité des ressources à partir de divers services web authentifiés par Microsoft Entra ID ou d’un service web local.

Limites

- Les plug-ins low-code Dataverse qui utilisent des connecteurs ne sont pris en charge que lorsque ces types de connecteurs sont mis à jour pour utiliser la délégation du sous-réseau.

- Vous utilisez des opérations de copie, de sauvegarde et de restauration du cycle de vie de l’environnement dans les environnements Power Platform pris en charge par le réseau virtuel. Vous pouvez effectuer l’opération de restauration au sein du même réseau virtuel et dans différents environnements, à condition qu’elles soient connectées au même réseau virtuel. De plus, l’opération de restauration est autorisée depuis les environnements qui ne prennent pas en charge les réseaux virtuels jusqu’à ceux qui les prennent en charge.

Régions prises en charge

Avant de créer votre stratégie de réseau virtuel et d’entreprise, validez la région de votre environnement Power Platform pour vous assurer qu’elle se trouve dans une région prise en charge. Vous pouvez utiliser l’applet Get-EnvironmentRegion de commande à partir du module PowerShell des diagnostics de sous-réseau pour récupérer les informations de région de votre environnement.

Après avoir confirmé la région de votre environnement, vérifiez que votre stratégie d’entreprise et vos ressources Azure sont configurées dans les régions Azure correspondantes prises en charge. Par exemple, si votre environnement Power Platform se trouve au Royaume-Uni, votre réseau virtuel et vos sous-réseaux doivent se trouver dans les régions uksouth et ukwest Azure. Dans le cas où une région Power Platform comporte plus de deux paires de régions disponibles, vous devez utiliser la paire de régions spécifique qui correspond à la région de votre environnement. Par exemple, si Get-EnvironmentRegion retourne westus pour votre environnement, votre réseau virtuel et vos sous-réseaux doivent se trouver dans eastus et westus. Si elle retourne eastus2, votre réseau virtuel et vos sous-réseaux doivent être dans centralus et eastus2.

| Région Power Platform | Région Azure |

|---|---|

| États-Unis |

|

| Afrique du Sud | Afrique du Sud Nord, Afrique du Sud Ouest |

| Royaume-Uni | uksouth, ukwest |

| Japon | japon-est, japon-ouest |

| Inde | Inde centrale, Inde du Sud |

| France | francecentral, francesouth |

| Europe | Europe de l'Ouest, Europe du Nord |

| Allemagne | allemagne-nord, allemagne-centre-ouest |

| Suisse | suisse du nord, suisse de l'ouest |

| Canada | centreducanada, estducanada |

| Brésil | brazilsouth |

| Australie | sud-est australien, est australien |

| Asie | eastasia, sud-estasia |

| Émirats arabes unis | uaenorth |

| Corée | koreasouth, koreacentral |

| Norvège | norvège-ouest, norvège-est |

| Singapour | southeastasia |

| Suède | swedencentral |

| Italie | italynorth |

| Gouvernement américain | usgovtexas, usgovvirginia |

Note

L'assistance dans le Cloud communautaire du gouvernement américain (GCC) est actuellement disponible uniquement pour les environnements déployés dans le GCC High. La prise en charge des environnements DoD et GCC n'est pas fournie.

Services pris en charge

La table suivante répertorie les services qui prennent en charge la délégation du sous-réseau Azure pour la prise en charge du réseau virtuel pour Power Platform.

| Domaine | Services Power Platform | Disponibilité de la prise en charge du réseau virtuel |

|---|---|---|

| Dataverse | Plug-ins Dataverse | Généralement disponible |

| Connecteurs | Généralement disponible | |

| Connecteurs | Généralement disponible |

Environnements pris en charge

La prise en charge du réseau virtuel pour Power Platform n’est pas disponible pour tous les environnements Power Platform. Le tableau suivant répertorie les types d’environnement qui prennent en charge le réseau virtuel.

| Type d’environnement | Soutenu |

|---|---|

| Production | Oui |

| Par défaut | Oui |

| Bac à sable | Oui |

| Developer | Oui |

| Essai | Non |

| Microsoft Dataverse pour Teams | Non |

Éléments à prendre en compte pour activer la prise en charge du réseau virtuel Azure pour l'environnement Power Platform

Lorsque vous utilisez la prise en charge du réseau virtuel dans un environnement Power Platform, tous les services pris en charge, tels que les plug-ins et les connecteurs Dataverse, exécutent les demandes au moment de l’exécution dans votre sous-réseau délégué et sont soumis à vos stratégies réseau. Les appels aux ressources disponibles publiquement commencent à dysfonctionner.

Important

Avant d’activer la prise en charge de l’environnement virtuel pour l’environnement Power Platform, assurez-vous de vérifier le code des plug-ins et des connecteurs. Vous devez mettre à jour les URL et les connexions pour qu’elles fonctionnent avec une connectivité privée.

Par exemple, un plug-in peut tenter de se connecter à un service accessible au public, mais votre politique réseau n’autorise pas l’accès à l’Internet public au sein de votre réseau virtuel. La stratégie réseau bloque l’appel à partir du plug-in. Pour éviter l’appel bloqué, vous pouvez héberger le service accessible au public dans votre réseau virtuel. Sinon, si votre service est hébergé dans Azure, vous pouvez utiliser un point de terminaison privé sur le service avant d’activer la prise en charge du réseau virtuel dans l’environnement Power Platform.

Questions fréquemment posées

Quelle est la différence entre une passerelle de données de réseau virtuel et la prise en charge du réseau virtuel Azure pour Power Platform ?

Une passerelle de données de réseau virtuel est une passerelle managée que vous utilisez pour accéder aux services Azure et Power Platform à partir de votre réseau virtuel sans avoir à configurer une passerelle de données locale. Par exemple, la passerelle est optimisée pour les charges de travail ETL (extraire, transformer, charger) dans les flux de données Power BI et Power Platform.

La prise en charge du réseau virtuel Azure pour Power Platform utilise une délégation du sous-réseau Azure pour votre environnement Power Platform. Les sous-réseaux sont utilisés par les charges de travail dans l’environnement Power Platform. Les charges de travail de l’API Power Platform utilisent la prise en charge du réseau virtuel, car les requêtes sont éphémères et optimisées pour un grand nombre de requêtes.

Quels sont les scénarios où je dois utiliser la prise en charge du réseau virtuel pour Power Platform et la passerelle de données du réseau virtuel ?

La prise en charge du réseau virtuel pour Power Platform est la seule option prise en charge pour tous les scénarios de connectivité sortante de Power Platform, à l’exception des flux de données Power BI et Power Platform.

Les flux de données Power BI et Power Platform continuent d’utiliser la passerelle de données du réseau virtuel (vNet).

Comment pouvez-vous garantir qu’un sous-réseau du réseau virtuel ou une passerelle de données d’un client n’est pas utilisé par un autre client dans Power Platform ?

La prise en charge du réseau virtuel four Power Platform utilise la délégation du sous-réseau Azure.

Chaque environnement Power Platform est lié à un sous-réseau du réseau virtuel. Seuls les appels depuis cet environnement sont autorisés à accéder à ce réseau virtuel.

La délégation vous permet de désigner un sous-réseau spécifique pour tout service Azure platform as a service (PaaS) qui doit être injecté dans votre réseau virtuel.

Le réseau virtuel prend-il en charge le basculement Power Platform ?

Oui, vous devez déléguer les réseaux virtuels pour les deux régions Azure associées à votre région Power Platform. Par exemple, si votre environnement Power Platform se trouve au Canada, vous devez créer, déléguer et configurer des réseaux virtuels dans CanadaCentral et CanadaEast.

Comment un environnement Power Platform dans une région peut-il se connecter à des ressources hébergées dans une autre région ?

Un réseau virtuel lié à un environnement Power Platform doit résider dans la région de l’environnement Power Platform. Si le réseau virtuel se trouve dans une autre région, créez un réseau virtuel dans la région de l’environnement Power Platform et utilisez l’appairage de réseaux virtuels sur les deux réseaux virtuels délégués du sous-réseau de la région Azure pour combler l’écart avec le réseau virtuel dans la région distincte.

Puis-je surveiller le trafic sortant des sous-réseaux délégués ?

Oui. Vous pouvez utiliser le groupe de sécurité réseau et des pare-feu pour surveiller le trafic sortant des sous-réseaux délégués. Pour plus d’informations, consultez Surveiller le réseau virtuel Azure.

Puis-je passer des appels via Internet à partir de plug-ins ou de connecteurs une fois mon environnement délégué au sous-réseau ?

Oui. Vous pouvez effectuer des appels Internet à partir de plug-ins ou de connecteurs, mais le sous-réseau délégué doit être configuré avec une passerelle Azure NAT.

Puis-je mettre à jour la plage d’adresses IP du sous-réseau une fois qu’il est délégué à « Microsoft.PowerPlatform/enterprisePolicies » ?

Non, pas tant que la fonctionnalité est utilisée dans votre environnement. Vous ne pouvez pas modifier la plage d’adresses IP du sous-réseau une fois qu’elle a été déléguée à « Microsoft.PowerPlatform/enterprisePolicies ». Dans ce cas, la configuration de la délégation est interrompue et l’environnement cesse de fonctionner. Pour modifier la plage d’adresses IP, supprimez la fonctionnalité de délégation de votre environnement, apportez les modifications nécessaires, puis activez la fonctionnalité pour votre environnement.

Puis-je mettre à jour l’adresse DNS de mon réseau virtuel après l’avoir déléguée à « Microsoft.PowerPlatform/enterprisePolicies » ?

Non, pas tant que la fonctionnalité est utilisée dans votre environnement. Vous ne pouvez pas modifier l’adresse DNS du réseau virtuel après qu'il a été délégué à « Microsoft.PowerPlatform/enterprisePolicies ». Si vous effectuez cette opération, la modification n’est pas prise en compte dans la configuration et votre environnement peut cesser de fonctionner. Pour modifier l’adresse DNS, supprimez la fonctionnalité de délégation de votre environnement, apportez les modifications nécessaires, puis activez la fonctionnalité pour votre environnement.

Puis-je utiliser la même stratégie d’entreprise pour plusieurs environnements Power Platform ?

Oui. Vous pouvez utiliser la même stratégie d’entreprise pour plusieurs environnements Power Platform. Cependant, il existe une limitation : les environnements du cycle de lancement anticipé ne peuvent pas être utilisés avec la même stratégie d’entreprise que d’autres environnements.

Mon réseau virtuel dispose d’un DNS personnalisé configuré. Power Platform utilise-t-il mon DNS personnalisé ?

Oui. Power Platform utilise le DNS personnalisé configuré dans le réseau virtuel qui contient le sous-réseau délégué pour résoudre tous les points de terminaison. Après avoir délégué l’environnement, vous pouvez mettre à jour les plug-ins pour utiliser le point de terminaison approprié afin que votre DNS personnalisé puisse les résoudre.

Mon environnement dispose de plug-ins fournis par un ISV. Ces plug-ins fonctionneraient-ils dans le sous-réseau délégué ?

Oui. Tous les plug-ins clients et plug-ins ISV peuvent s’exécuter à l’aide de votre sous-réseau. Si les plug-ins ISV disposent d’une connectivité sortante, ces URL devront peut-être être répertoriées dans votre pare-feu.

Les certificats TLS de mon point de terminaison local ne sont pas signés par des autorités de certification racine (CA) connues. Prenez-vous en charge les certificats inconnus ?

Non Nous devons garantir que le point de terminaison présente un certificat TLS avec la chaîne complète. Il n’est pas possible d’ajouter votre autorité de certification racine personnalisée à notre liste d’autorités de certification connues.

Quelle est la configuration recommandée d’un réseau virtuel au sein d’un locataire de client ?

Nous ne recommandons aucune topologie spécifique. Cependant, nos clients utilisent largement la topologie réseau hub-and-spoke dans Azure.

Est-il nécessaire de lier un abonnement Azure à mon client Power Platform pour activer le réseau virtuel ?

Oui, pour activer la prise en charge du réseau virtuel pour les environnements Power Platform, il est essentiel d’avoir un abonnement Azure associé au client Power Platform.

Comment Power Platform utilise-t-il la délégation de sous-réseau Azure ?

Lorsqu’un environnement Power Platform dispose d’un sous-réseau Azure délégué, il utilise l’injection de réseau virtuel Azure pour injecter le conteneur au moment de l’exécution dans un sous-réseau délégué. Au cours de ce processus, une carte d’interface réseau (NIC) du conteneur se voit attribuer une adresse IP du sous-réseau délégué. La communication entre l’hôte (Power Platform) et le conteneur s’effectue via un port local sur le conteneur, et le trafic circule via Azure Fabric.

Puis-je utiliser un réseau virtuel existant pour Power Platform ?

Oui, vous pouvez utiliser un réseau virtuel existant pour Power Platform, si un seul nouveau sous-réseau au sein du réseau virtuel est délégué spécifiquement à Power Platform. Vous devez dédier le sous-réseau délégué pour la délégation de sous-réseau et vous ne pouvez pas l’utiliser à d’autres fins.

Puis-je réutiliser le même sous-réseau délégué dans plusieurs stratégies d’entreprise ?

Non Vous ne pouvez pas réutiliser le même sous-réseau dans plusieurs stratégies d’entreprise. Chaque stratégie d’entreprise Power Platform doit avoir son propre sous-réseau unique pour la délégation.

Qu’est-ce qu’un plug-in dans Dataverse ?

Un plug-in Dataverse est un élément de code personnalisé que vous pouvez déployer dans un environnement Power Platform. Vous pouvez configurer ce plug-in pour qu’il s’exécute pendant les événements (par exemple, une modification des données) ou le déclencher en tant qu’API personnalisée. Pour plus d’informations, consultez Plug-ins Dataverse.

Comment un plug-in Dataverse s’exécute-t-il ?

Un plug-in Dataverse s’exécute dans un conteneur. Lorsque vous affectez un sous-réseau délégué à un environnement Power Platform, la carte d’interface réseau du conteneur obtient une adresse IP à partir de l’espace d’adressage de ce sous-réseau. L’hôte (Power Platform) et le conteneur communiquent par le biais d’un port local sur le conteneur, et le trafic transite sur Azure Fabric.

Plusieurs plug-ins peuvent-ils s’exécuter dans le même conteneur ?

Oui. Dans un environnement Power Platform ou Dataverse donné, plusieurs plug-ins peuvent s’exécuter dans le même conteneur. Chaque conteneur utilise une adresse IP à partir de l’espace d’adressage du sous-réseau, et chaque conteneur peut exécuter plusieurs requêtes.

Comment l’infrastructure gère-t-elle une augmentation des exécutions simultanées de plug-ins ?

À mesure que le nombre d’exécutions simultanées de plug-ins augmente, l’infrastructure évolue vers le haut ou vers le bas pour s’adapter à la charge. Le sous-réseau délégué à un environnement Power Platform doit disposer de suffisamment d’espaces d’adressage pour gérer le volume maximal d’exécutions pour les charges de travail dans cet environnement Power Platform.

Qui contrôle le réseau virtuel et les politiques réseau qui lui sont associées ?

Vous avez la propriété et le contrôle sur le réseau virtuel et ses stratégies de réseau associées. D’autre part, Power Platform utilise les adresses IP allouées du sous-réseau délégué au sein de ce réseau virtuel.

Les plug-ins compatibles Azure prennent-ils en charge le réseau virtuel ?

Non, les plug-ins compatibles Azure ne prennent pas en charge le réseau virtuel.

Étapes suivantes

Configurer la prise en charge du réseau virtuel