Comment configurer des points de terminaison sur une machine virtuelle Linux classique dans Azure

Important

Les machines virtuelles classiques seront mises hors service le 1er mars 2023.

Si vous utilisez des ressources IaaS provenant d’ASM, veuillez terminez votre migration avant le 1er mars 2023. Nous vous encourageons à effectuer le basculement plus tôt plus pour tirer parti des nombreuses fonctionnalités améliorées d’Azure Resource Manager.

Pour plus d’informations, consultez Migrez vos ressources IaaS vers Azure Resource Manager avant le 1er mars 2023.

Toutes les machines virtuelles Linux créées dans Azure à l’aide du modèle de déploiement classique peuvent automatiquement communiquer sur un canal réseau privé avec d’autres machines virtuelles dans le même service cloud ou réseau virtuel. Toutefois, les ordinateurs sur Internet ou d'autres réseaux virtuels requièrent des points de terminaison pour diriger le trafic réseau entrant vers une machine virtuelle. Cet article est également disponible pour les machines virtuelles Windows.

Notes

Azure a deux modèles de déploiement différents pour créer et utiliser des ressources : Resource Manager et classique. Cet article traite du modèle de déploiement classique. Pour la plupart des nouveaux déploiements, Microsoft recommande d’utiliser le modèle Resource Manager.

À compter du 15 novembre 2017, les machines virtuelles seront disponibles uniquement dans le Portail Azure.

Dans le modèle de déploiement Resource Manager, les points de terminaison sont configurés à l’aide de groupes de sécurité réseau (NSG). Pour plus d’informations, consultez la page Ouverture des ports et des points de terminaison.

Lorsque vous créez une machine virtuelle Linux sur le portail Azure, un point de terminaison pour Secure Shell (SSH) est en général créé automatiquement pour vous. Vous pouvez configurer des points de terminaison supplémentaires lors de la création de la machine virtuelle, ou ultérieurement si nécessaire.

Chaque point de terminaison a un port public et un port privé :

- Le port public est utilisé par l'équilibreur de charge Azure pour écouter le trafic entrant dans la machine virtuelle à partir d'Internet.

- Le port privé est utilisé par la machine virtuelle pour écouter le trafic entrant, généralement destiné à une application ou à un service en cours d'exécution sur la machine virtuelle.

Les valeurs par défaut pour le protocole IP et les ports TCP ou UDP pour des protocoles réseau bien connus sont fournies lorsque vous créez des points de terminaison avec le portail Azure. Pour les points de terminaison personnalisés, spécifiez le protocole IP correct (TCP ou UDP) et les ports publics et privés. Pour distribuer le trafic entrant au hasard entre plusieurs machines virtuelles, créez un jeu d'équilibrage de la charge composé de plusieurs points de terminaison.

Après avoir créé un point de terminaison, vous pouvez utiliser une liste de contrôle d’accès (ACL) pour définir des règles permettant d’autoriser ou de refuser le trafic entrant vers le port public du point de terminaison en fonction de son adresse IP source. Toutefois, si la machine virtuelle se trouve dans un réseau virtuel Azure, utilisez à la place les groupes de sécurité réseau. Pour plus d'informations, consultez À propos des groupes de sécurité réseau.

Notes

La configuration du pare-feu pour les machines virtuelles Azure s’effectue automatiquement pour les ports associés aux points de terminaison de connectivité à distance qu’Azure configure automatiquement. Pour les ports spécifiés pour tous les autres points de terminaison, aucune configuration n'est effectuée automatiquement pour le pare-feu de la machine virtuelle. Lorsque vous créez un point de terminaison pour la machine virtuelle, assurez-vous que le pare-feu de la machine autorise également le trafic du protocole et le port privé correspondant à la configuration du point de terminaison. Pour configurer le pare-feu, consultez la documentation ou l’aide en ligne du système d’exploitation utilisé sur la machine virtuelle.

Créer un point de terminaison

Connectez-vous au portail Azure.

Sélectionnez Machines virtuelles, puis choisissez la machine virtuelle à configurer.

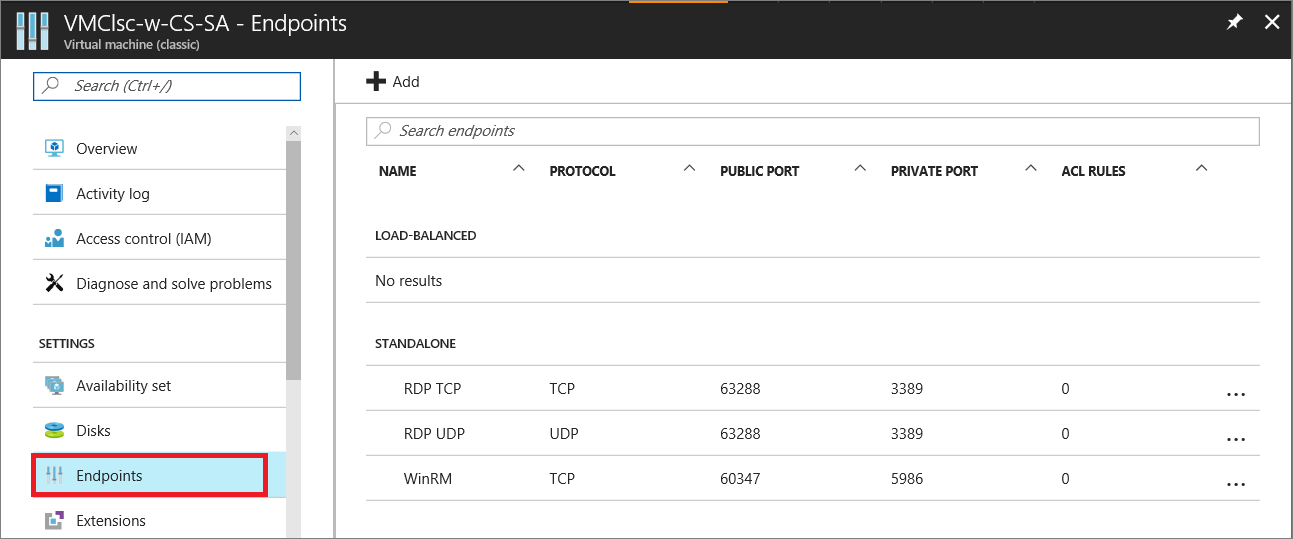

Sélectionnez Points de terminaison dans le groupe Paramètres. La page Points de terminaison apparaît et répertorie tous les points de terminaison actuels de la machine virtuelle. (Cet exemple concerne une machine virtuelle Windows. Une machine virtuelle Linux affiche par défaut un point de terminaison pour SSH.)

Dans la barre de commandes au-dessus des entrées de point de terminaison, sélectionnez Ajouter. La page Ajouter un point de terminaison s’affiche.

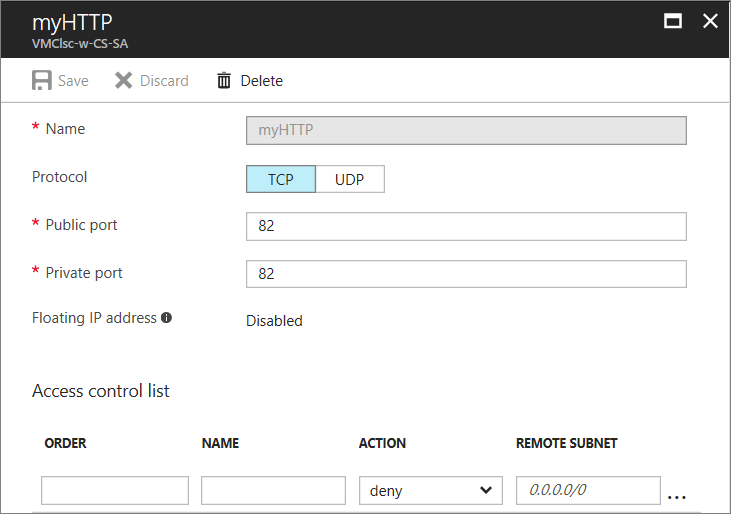

Dans le champ Nom, saisissez le nom du point de terminaison.

Pour Protocole, choisissez TCP ou UDP.

Pour Port public, entrez le numéro de port pour le trafic entrant depuis Internet.

Pour Port privé, entrez le numéro de port que la machine virtuelle écoute. Les numéros de port public et privé peuvent être différents. Assurez-vous que le pare-feu sur la machine virtuelle a été configuré pour autoriser le trafic correspondant au protocole et au port privé.

Sélectionnez OK.

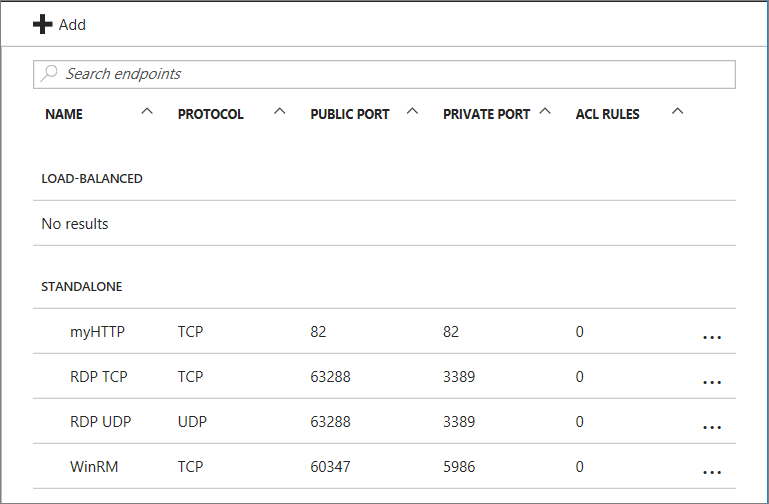

Le nouveau point de terminaison est répertorié dans la page Points de terminaison.

Gestion de l’ACL sur un point de terminaison

Pour définir l'ensemble des ordinateurs qui peuvent envoyer du trafic, l'ACL sur un point de terminaison peut restreindre le trafic basé sur l'adresse IP source. Suivez cette procédure pour ajouter, modifier ou supprimer l’ACL sur un point de terminaison.

Notes

si le point de terminaison fait partie d’un jeu d’équilibrage de charge, chaque modification faite sur l’ACL pour un point de terminaison est appliquée à tous les points de terminaison du jeu.

Si la machine virtuelle se trouve dans un réseau virtuel Azure, utilisez les groupes de sécurité réseau à la place des listes de contrôle d'accès. Pour plus d'informations, consultez À propos des groupes de sécurité réseau.

Connectez-vous au portail Azure.

Sélectionnez Machines virtuelles, puis choisissez le nom de la machine virtuelle à configurer.

Sélectionnez Points de terminaison. Dans la liste des points de terminaison, sélectionnez le point de terminaison approprié. La liste ACL se trouve en bas de la page.

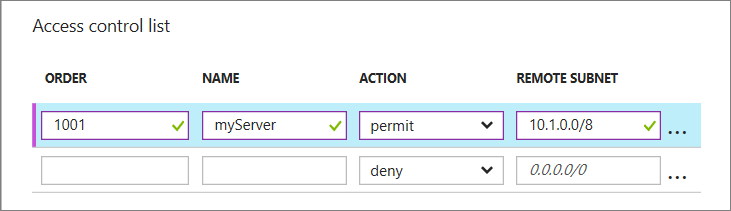

Utilisez les lignes de la liste pour ajouter, supprimer ou modifier les règles d'une ACL et modifier leur ordre. La valeur REMOTE SUBNET est une plage d’adresses IP pour le trafic entrant depuis Internet que l’équilibreur de charge Azure utilise pour autoriser ou refuser le trafic en fonction de son adresse IP source. Veillez à spécifier la plage d'adresses IP au format classless inter-domain routing (CIDR), également connu sous le nom de format de préfixe adresse. Par exemple :

10.1.0.0/8.

Vous pouvez utiliser des règles pour autoriser uniquement le trafic provenant de certains ordinateurs correspondant à vos ordinateurs sur Internet ou refuser le trafic provenant de plages d'adresses spécifiques et connues.

Les règles sont évaluées dans l’ordre, en commençant par la première règle et en terminant par la dernière. Par conséquent, les règles doivent être répertoriées de la moins restrictive à la plus restrictive. Pour plus d’informations, consultez Qu’est-ce qu’une liste de contrôle d’accès réseau ?.

Étapes suivantes

- Vous pouvez également créer un point de terminaison de machine virtuelle à l’aide de l’ interface de ligne de commande Azure. Exécutez la commande azure vm endpoint create .

- Si vous avez créé une machine virtuelle dans le modèle de déploiement Resource Manager, vous pouvez utiliser l’interface CLI Azure en mode Resource Manager pour créer des groupes de sécurité réseau afin de contrôler le trafic vers la machine virtuelle.