Guide de l’utilisateur du Centre de mise à jour d’appareil

Le portail Device Update Center permet aux oem de :

- Publier des packages personnalisés OEM (OCP) sur Windows Update Cloud

- Envoyer des packages personnalisés OEM à leurs appareils en fonction des anneaux de vol

- Mises à jour du système d’exploitation de vol de leurs appareils en fonction des anneaux de vol

Conditions préalables pour le Centre de mise à jour d’appareil

Avant de commencer le processus d’inscription, passez en revue les conditions suivantes :

Vous devez disposer d’un certificat de signature de code EV (Extended Validation). Veuillez case activée si votre entreprise dispose déjà d’un certificat de signature de code. Si votre entreprise dispose déjà d’un certificat, ayez le certificat disponible. Vous aurez besoin du certificat pour signer les fichiers. Si votre entreprise n’a pas de certificat, vous devez en acheter un dans le cadre du processus d’inscription.

Vous devez vous connecter en tant qu’administrateur général dans Azure Active Directory de votre organization. Si vous ne savez pas si votre organization dispose d’un annuaire Azure Active Directory, contactez votre service informatique. Si votre organization n’a pas d’Azure Active Directory, vous pouvez en créer un gratuitement.

Vous devez avoir le pouvoir de signer des contrats juridiques au nom de votre organization.

Étape 1 : Configurer

Inscription

Créez un compte Centre de développement matériel Windows pour accéder au Centre de mise à jour des appareils (DUC). Éléments requis :

- Certificat de signature de code de validation étendue (EV) : utilisé pour valider le fichier cab de mise à jour envoyé pour les mises à jour

- Un compte Azure Active Directory (AAD) avec des droits d’administrateur : utilisé pour signer des contrats juridiques

Pour obtenir des instructions détaillées sur le processus d’inscription, consultez Inscription au programme matériel.

S’inscrire à Windows 10 IoT Standard Services

Connectez-vous au Centre de développement matériel avec le rôle d’administrateur et spécifiez des rôles pour d’autres utilisateurs de votre organisation. Éléments requis :

- Rôle d’émetteur de pilote pour l’envoi de mises à jour

- Rôle propriétaire de l’étiquette d’expédition pour la mise à jour de la version d’évaluation

Pour obtenir des instructions détaillées, consultez Modifier le rôle d’un utilisateur .

Installer les outils

- Kit de déploiement et d’évaluation Windows (Windows ADK)

- Modules complémentaires ADK IoT Core

- Packages Windows 10 IoT Standard

- Obtenez BSP pour votre plateforme auprès du fournisseur de silicium. Voir Windows 10 IoT Standard BSP

Configurer votre environnement

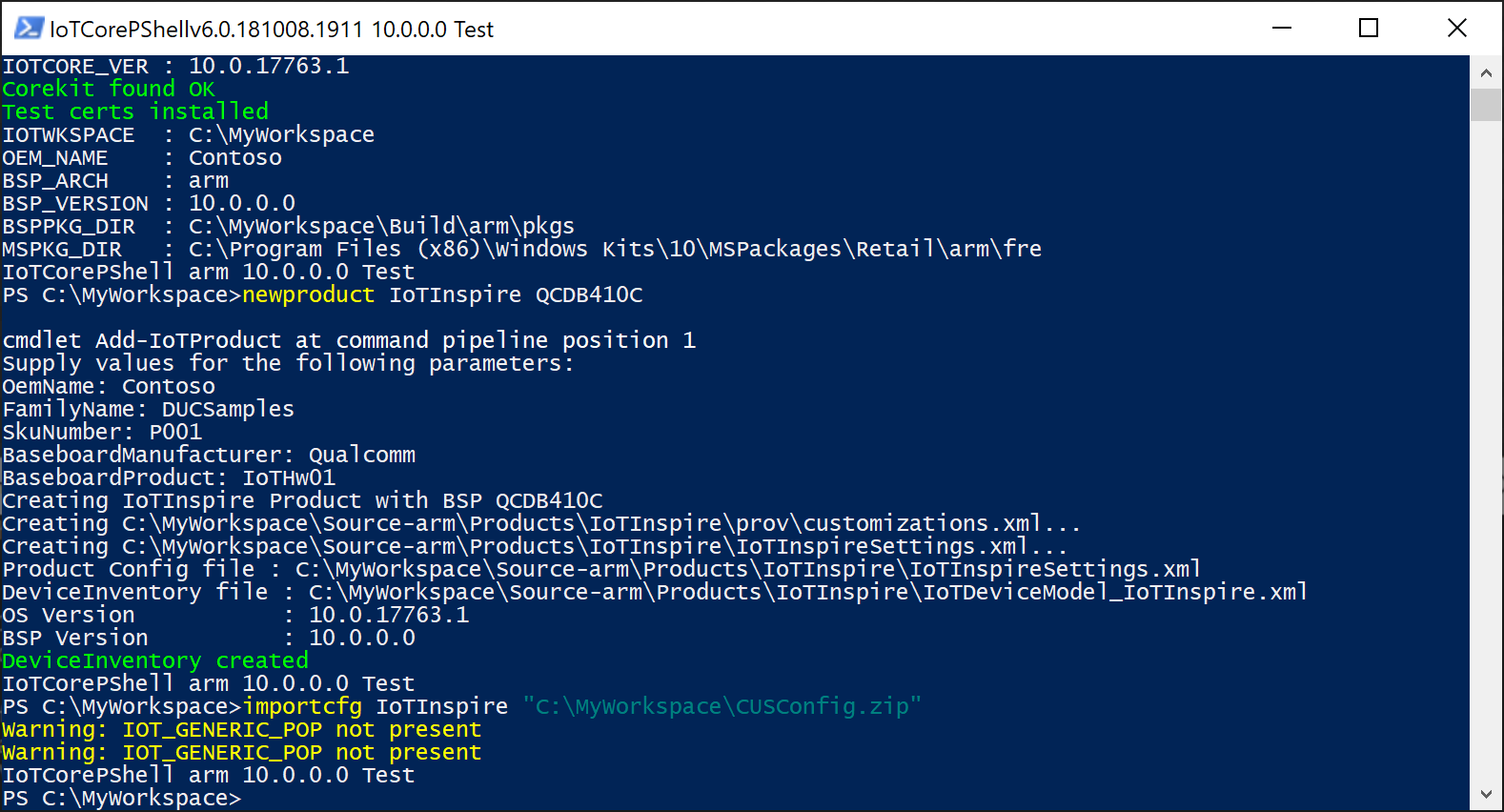

Lancez IoTCorePShell (lance une invite de commandes avec élévation de privilèges), puis créez/ouvrez votre espace de travail

new-ws C:\MyWorkspace <oemname> <arch> (or) open-ws C:\MyWorkspaceNotez que la version initiale du package PERSONNALISÉ OEM est définie sur 10.0.0.0.

Configurez le certificat EV utilisé dans le Centre de mise à jour d’appareil et le certificat de signature de code dans l’espace de travail.

<!--Specify the retail signing certificate details, Format given below --> <RetailSignToolParam>/s my /i "Issuer" /n "Subject" /ac "C:\CrossCertRoot.cer" /fd SHA256</RetailSignToolParam> <!--Specify the ev signing certificate details, Format given below --> <EVSignToolParam>/s my /i "Issuer" /n "Subject" /fd SHA256</EVSignToolParam>- Mettez à jour « Émetteur », « Objet » en fonction des détails du certificat.

- CrossCertRoot.cer correspond à la racine du certificat de signature croisée publié dans Liste de certificats croisés.

Vous pouvez utiliser le même certificat ev que celui utilisé pour le Centre de développement matériel ou en obtenir un autre à des fins de signature de code uniquement. Il est recommandé de conserver un certificat distinct pour chaque usage.

Étape 2 : Créer un produit

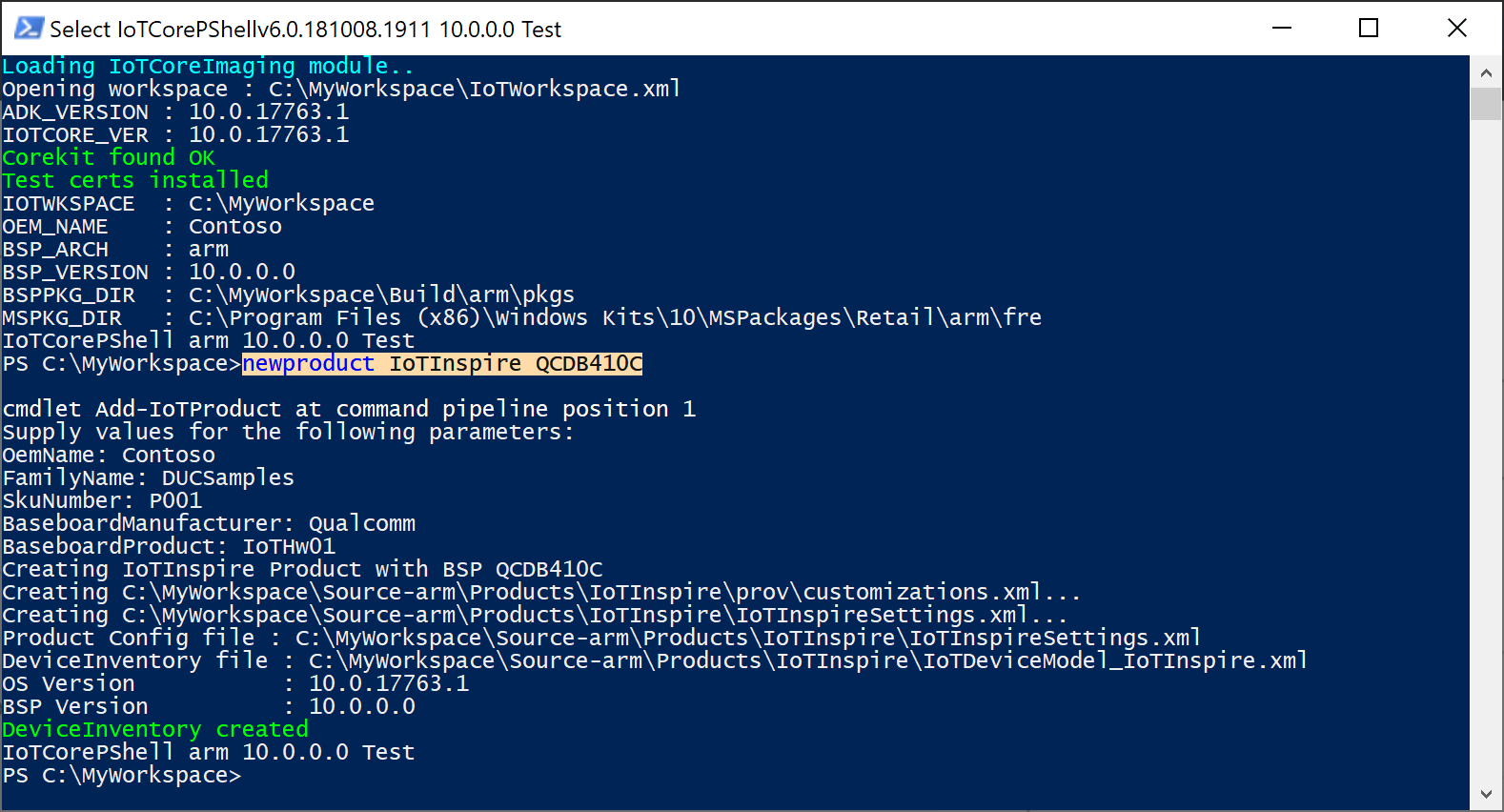

Créer un produit à l’aide de Add-IoTProduct

Add-IoTProduct <productname> <bspname> (or) newproduct <productname> <bspname>Fournissez les informations SMBIOS lorsque vous y êtes invité. Pour Qualcomm, il est stocké dans un fichier SMBIOS.cfg. Pour les autres plateformes, vous devrez mettre à jour le BIOS pour qu’il reflète ces valeurs.

Consultez Exigences de licence OEM pour les champs SMBIOS obligatoires. Les champs clés utilisés dans la mise à jour sont les suivants :

Nom du produit système, appelé Modèle d’appareil dans le portail de mise à jour.

Produit de carte de base, appelé ID de variante matérielle dans le portail de mise à jour.

Notez que

IoTDeviceModel_<productname>.xmlest également créé. Cela permet d’inscrire le modèle d’appareil à l’étape suivante.

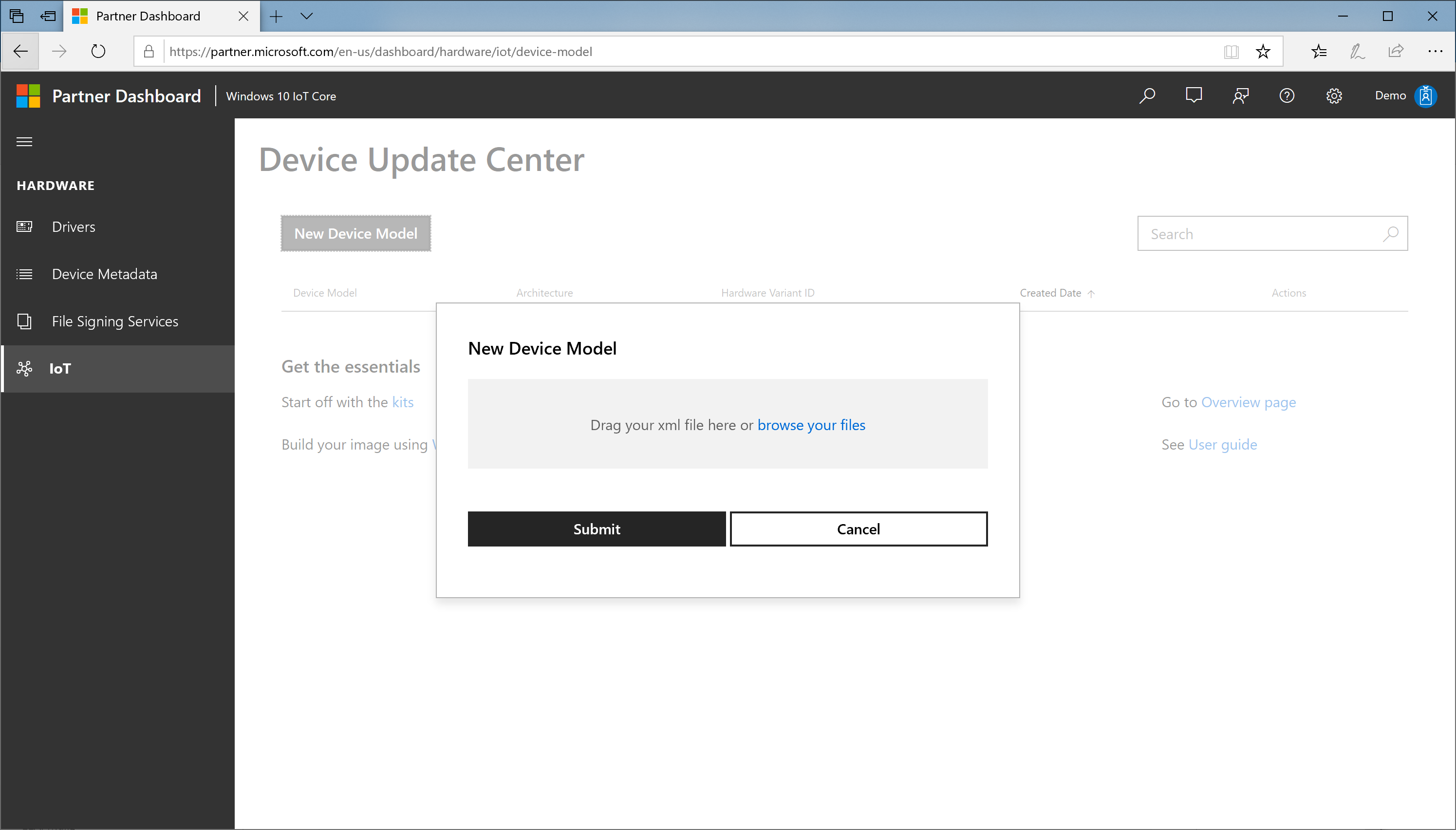

Étape 3 : Inscrire le modèle d’appareil dans le Centre de mise à jour d’appareil

Dans le portail Centre de mise à jour d’appareil, sélectionnez Nouveau modèle d’appareil.

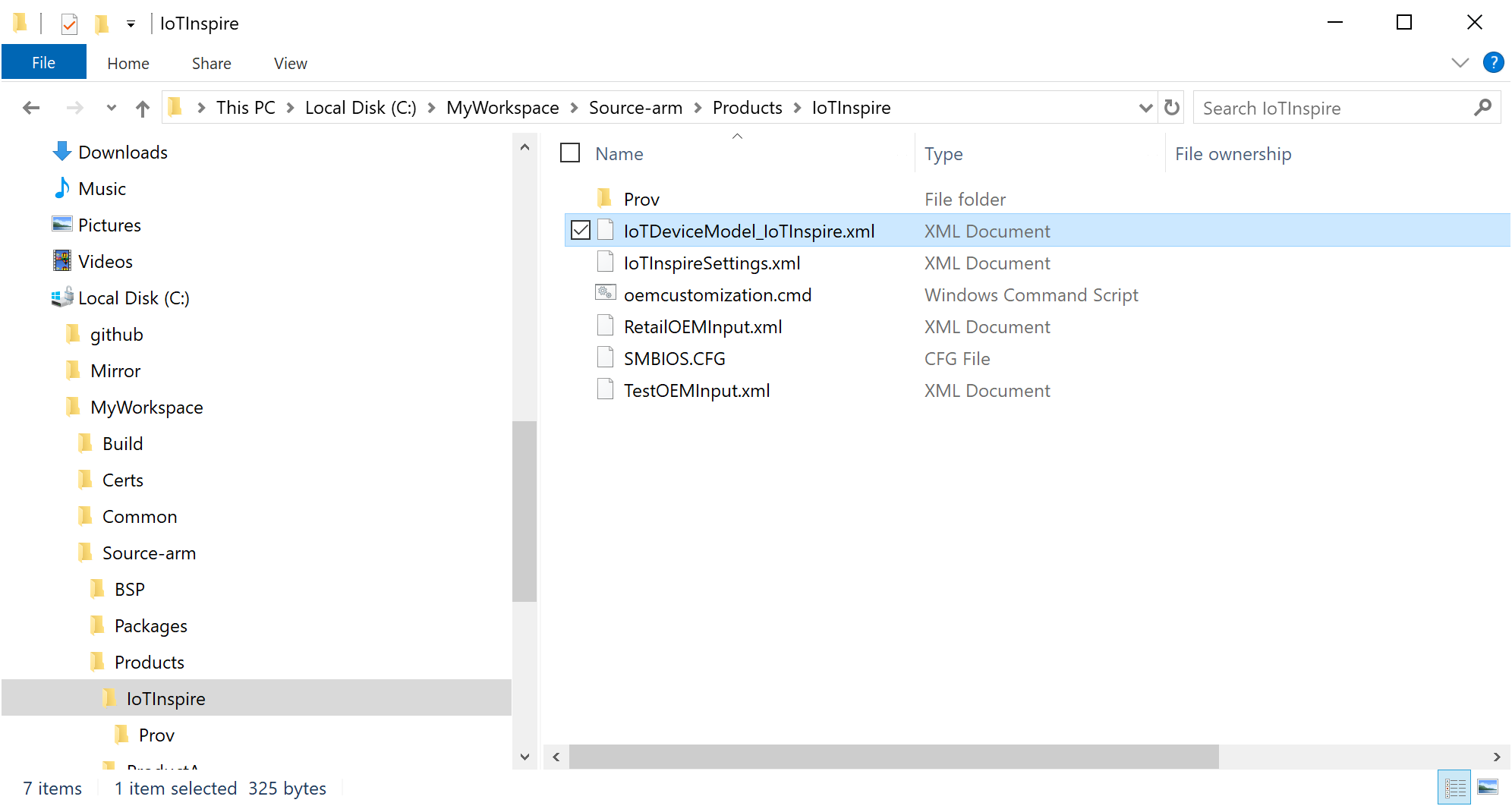

Parcourez vos fichiers et sélectionnez dans

IoTDeviceModel_<productname>.xmlvotre espace de travail.

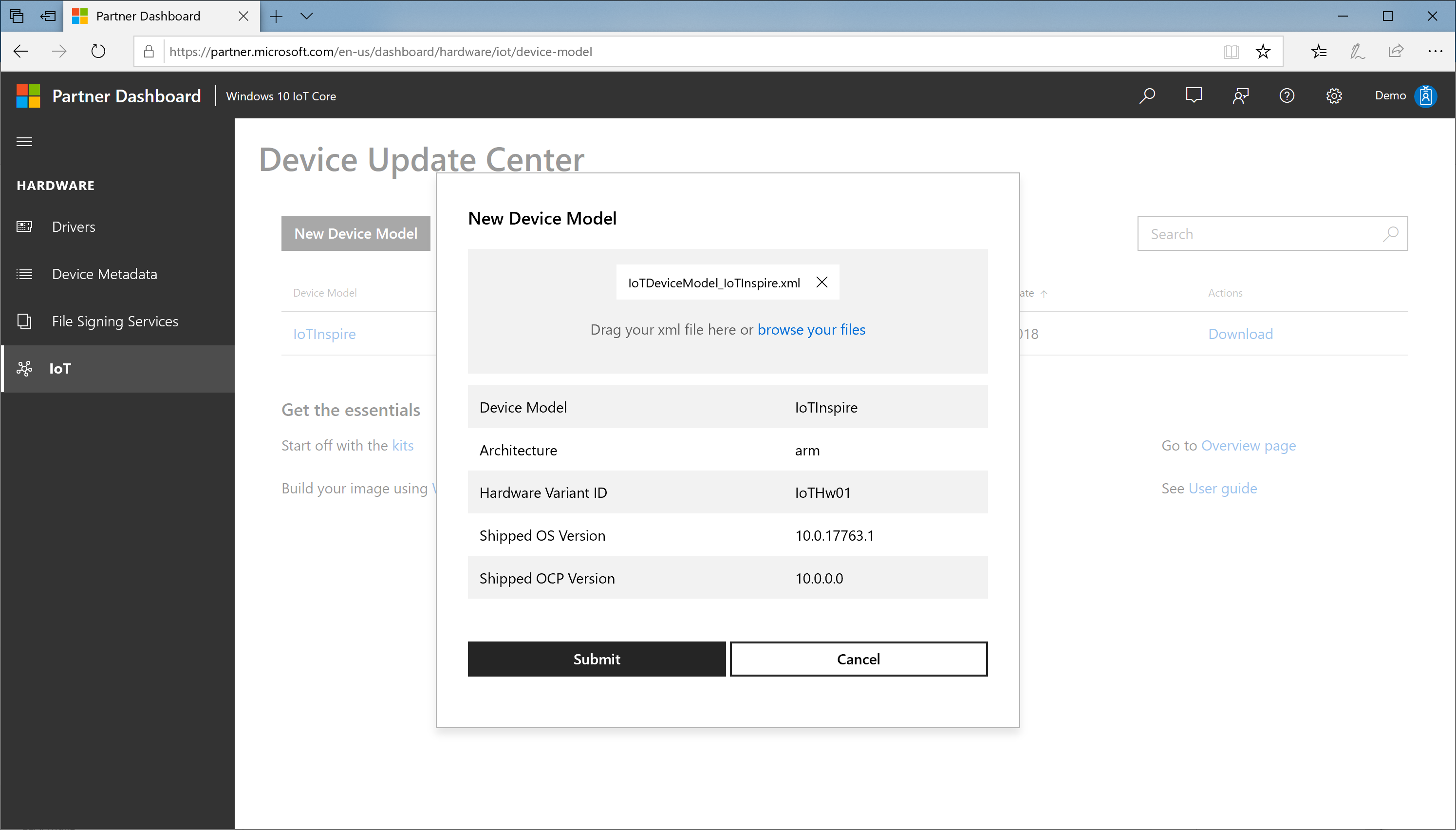

Confirmez la spécification du modèle d’appareil et appuyez sur Envoyer.

Une nouvelle entrée de modèle d’appareil sera ajoutée à la table de modèle d’appareil. Vous verrez également un lien de téléchargement dans ce tableau.

Télécharger le fichier zip (CUSConfig.zip)

Créer une image de base pour l’appareil

Dans IoTCoreShell, importez le fichier de configuration à l’aide de Import-IoTDUCConfig

Import-IoTDUCConfig <productname> "C:\Downloads\CUSConfig.zip" (or) importcfg <productname> "C:\Downloads\CUSConfig.zip"Cela modifie également les fichiers OEMInputXML pour l’inclusion des fichiers FM et des ID de fonctionnalité requis. Cela supprime également IOT_GENERIC_POP fonctionnalité si elle est présente.

Signer tous les fichiers binaires requis avec le certificat de signature de code à l’aide de Add-IoTSignature et de Redo-IoTCabSignature

# enable retail signing Set-IoTRetailSign On (or) retailsign On # sign all binaries in the workspace Add-IoTSignature C:\MyWorkspace *.sys,*.dll,*.exe (or) signbinaries C:\MyWorkspace *.sys,*.dll,*.exe # re-sign prebuilt bsp cabs if applicable Redo-IoTCabSignature <srcbspdir> <dstbspdir>Générer l’image de base à l’aide des commandes ci-dessous

# build all packages buildpkg All # build the image buildimage <productname> <retail/test> # build recovery image, if recovery mechanism needed buildrecovery <productname> <retail/test>Cela vous donne l’image de base avec le package personnalisé OEM version 10.0.0.0.

Validez cette image sur l’appareil.

Étape 4 : Publier des mises à jour

Jusqu’à présent, nous avons créé une image pouvant être mise à jour qui peut être utilisée pour fabriquer et expédier les appareils. Dans cette étape, nous allons examiner la procédure de création de packages de mise à jour et de publication dans le portail.

Créer des packages de mise à jour

Commencez par mettre à jour le numéro de version à l’aide de Set-IoTCabVersion

Set-IoTCabVersion <a.b.c.d> (or) setversion <a.b.c.d>Assurez-vous que a.b.c.d est une version supérieure à celle du jeu de versions précédent.

Si de nouvelles versions des pilotes BSP sont disponibles, copiez-les dans le dossier BSP configuré précédemment (exemple,

C:\BSP). Vous pouvez également conserver tous les pilotes mis à jour dans un autre dossier, par exemple,C:\BSPv2et mettre à jour le xml de votre espace de travail.S’il existe une nouvelle version de l’appx existant, créez un appx portant le même nom. Notez que l’ID dans le customizations.xml généré sera le même que la version antérieure.

Si des versions mises à jour des pilotes sont disponibles, mettez à jour les fichiers binaires et le fichier xml d’empaquetage.

Mettez à jour tout autre contenu de package le cas échéant.

Signer tous les fichiers binaires requis avec le certificat de signature de code à l’aide de Add-IoTSignature et de Redo-IoTCabSignature

# enable retail signing Set-IoTRetailSign On (or) retailsign On # sign all binaries in the workspace Add-IoTSignature C:\MyWorkspace *.sys,*.dll,*.exe (or) signbinaries C:\MyWorkspace *.sys,*.dll,*.exe # re-sign prebuilt bsp cabs if applicable Redo-IoTCabSignature <srcbspdir> <dstbspdir>Générer l’image de mise à jour à l’aide des commandes ci-dessous

# build all packages buildpkg All # build the image buildimage <productname> <retail/test> # build recovery image, if recovery mechanism needed buildrecovery <productname> <retail/test>Cela vous donne l’image de base avec la version <du package personnalisé OEM a.b.c.d>.

Validez cette image sur l’appareil pour vous assurer que l’appareil démarre avec toutes les mises à jour incluses.

Une fois la validation réussie de la build de mise à jour, exportez les packages requis à l’aide d’Export-IoTDUCCab

Export-IoTDUCCab <productname> <retail/test> (or) exportpkgs <productname> <retail/test><productname>_OCP_<version>.cabsera créé dans le dossier avec<productname>_OCP_pkgver.txtle<workspacedir>\Build\<arch>\<productname>\<config>\<version>\fichier qui répertorie les cabs inclus avec leurs informations de version. Cette cabine sera signée avec le certificat EV configuré dans le xml de l’espace de travail.

Publier des mises à jour

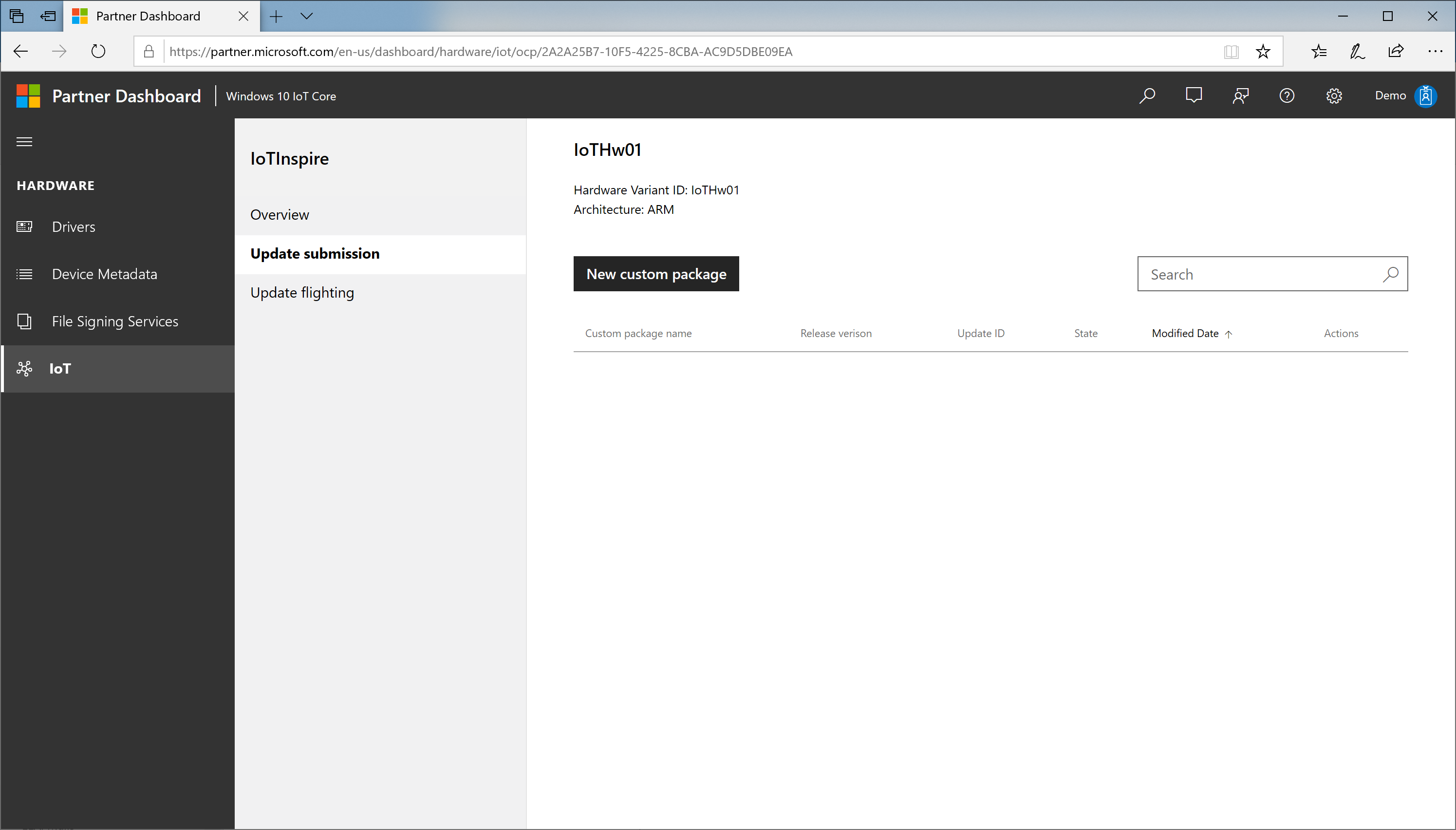

Dans le portail Centre de mise à jour d’appareils, sélectionnez le modèle d’appareil dans la table Modèle d’appareil

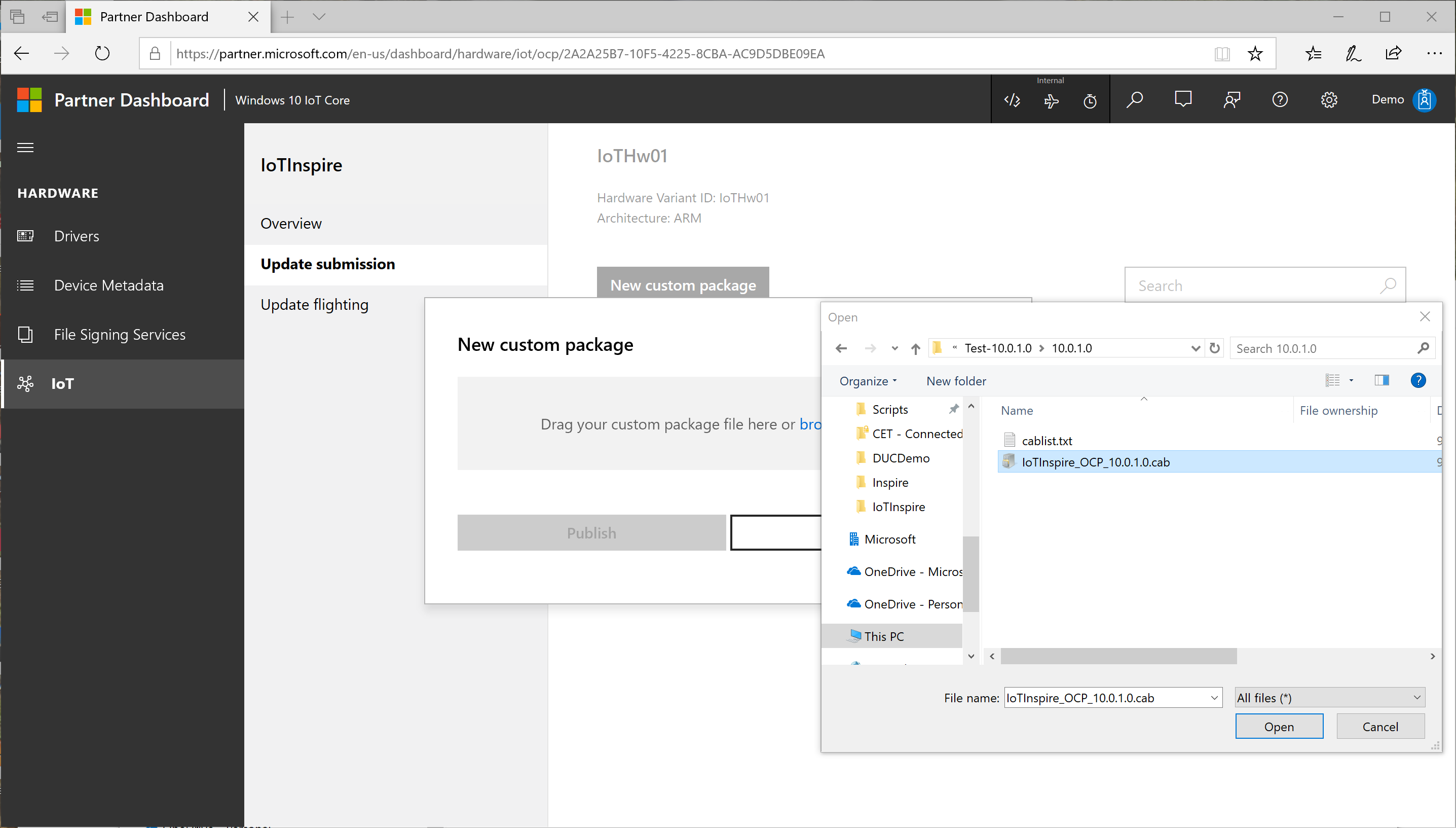

Sélectionnez Mettre à jour la soumission>Nouveau package personnalisé

Parcourez vos fichiers et sélectionnez dans

<productname>_OCP_<version>.cabvotre espace de travail.

Confirmez les informations de version et appuyez sur Publier.

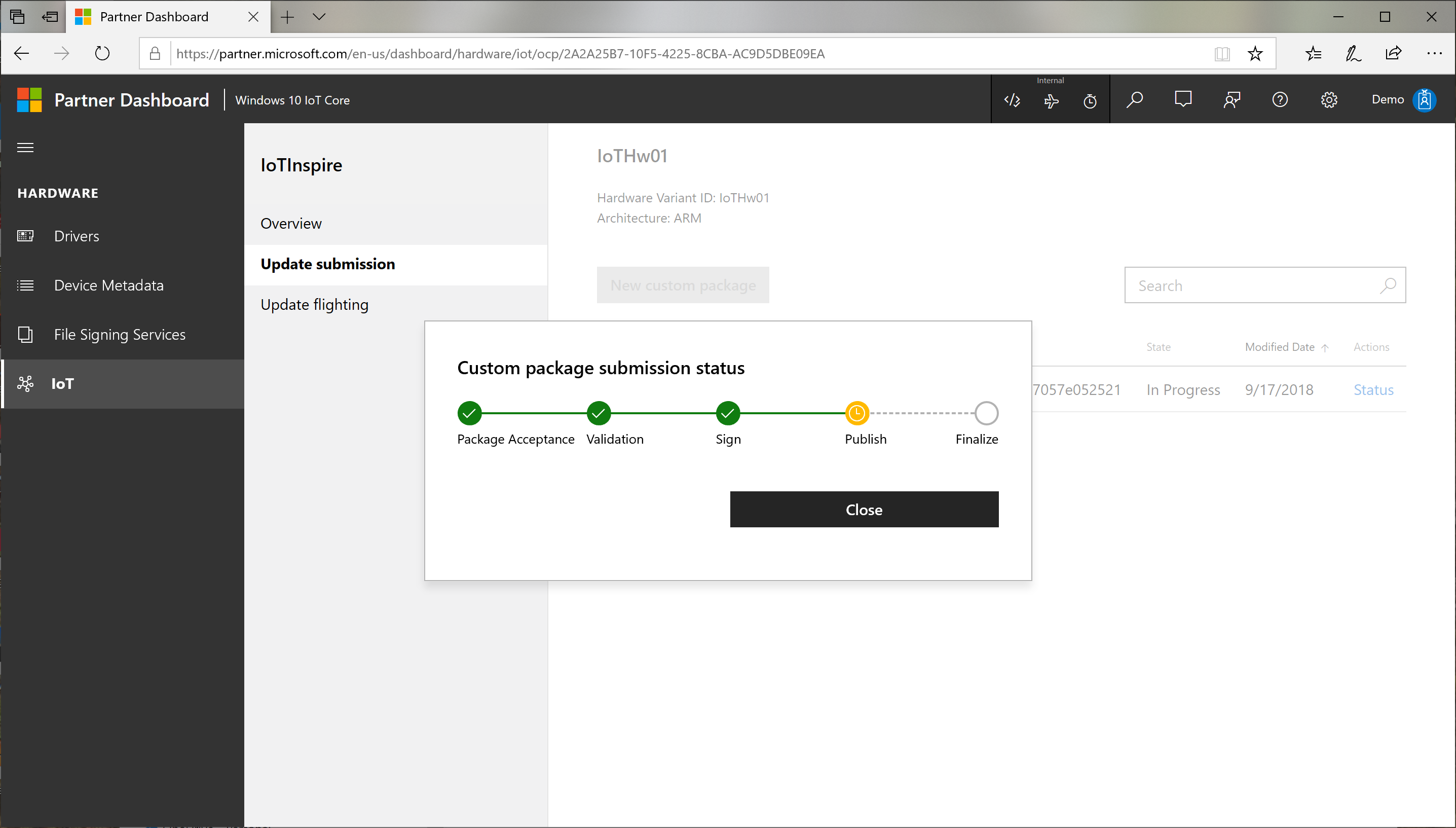

La soumission de mise en production passe par un processus comprenant :

Validation : vérification de l’authenticité et de l’exactitude du contenu du package chargé

Signe : signe les taxis avec le certificat Microsoft pour la publication sur Windows Update

Publier : étape de publication réelle sur Windows Update

Finaliser : Finalisation du processus de publication

Vous pouvez case activée la status du processus de publication en cliquant sur le lien État. Ce processus prend un certain temps.

Étape 5 : Ciblage des mises à jour

Après avoir publié les mises à jour, vous pouvez maintenant contrôler le processus de remise en spécifiant les règles de ciblage.

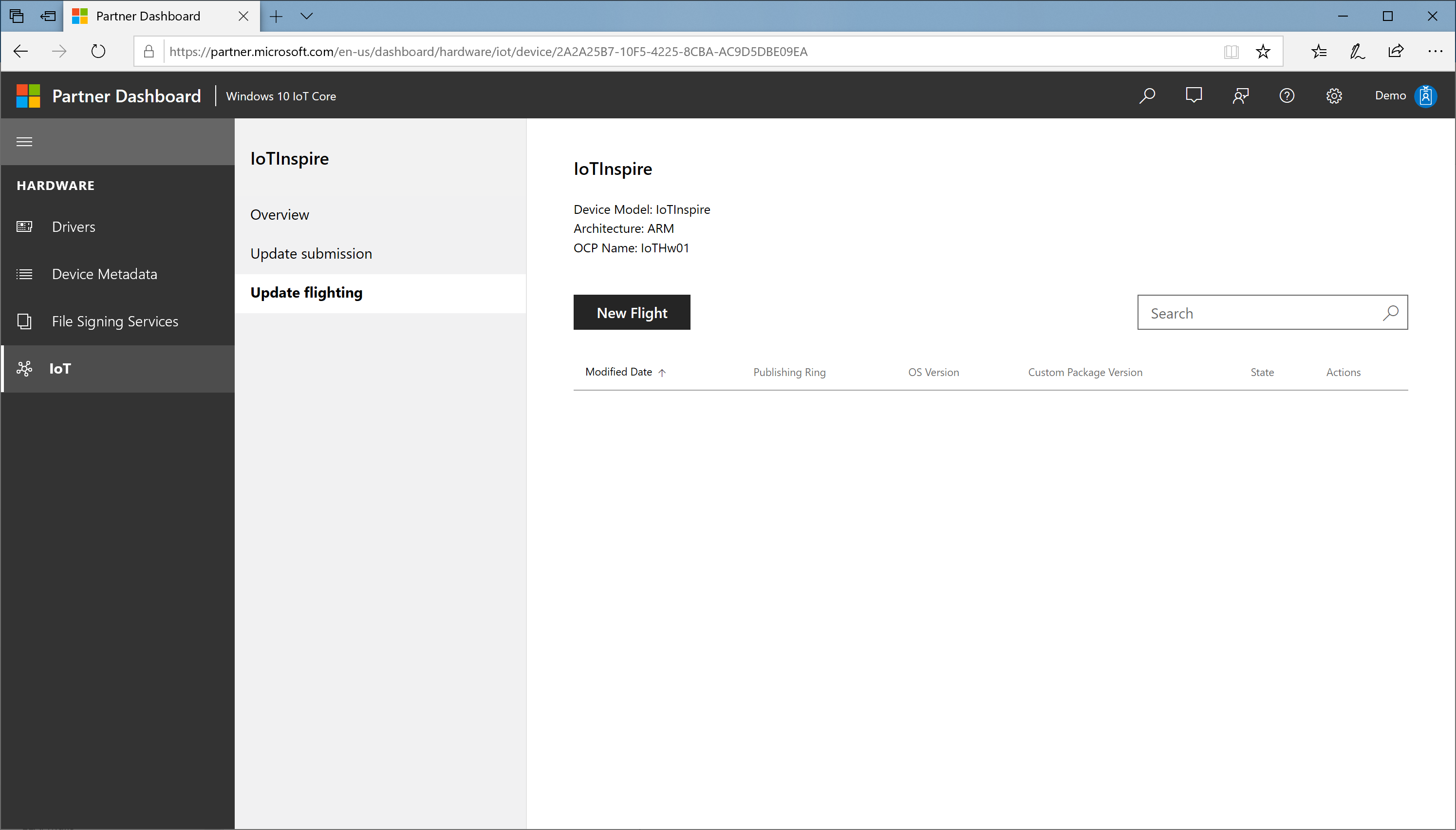

Sélectionnez Mettre à jour la version d’évaluation, puis sélectionnez Nouvelle version d’évaluation.

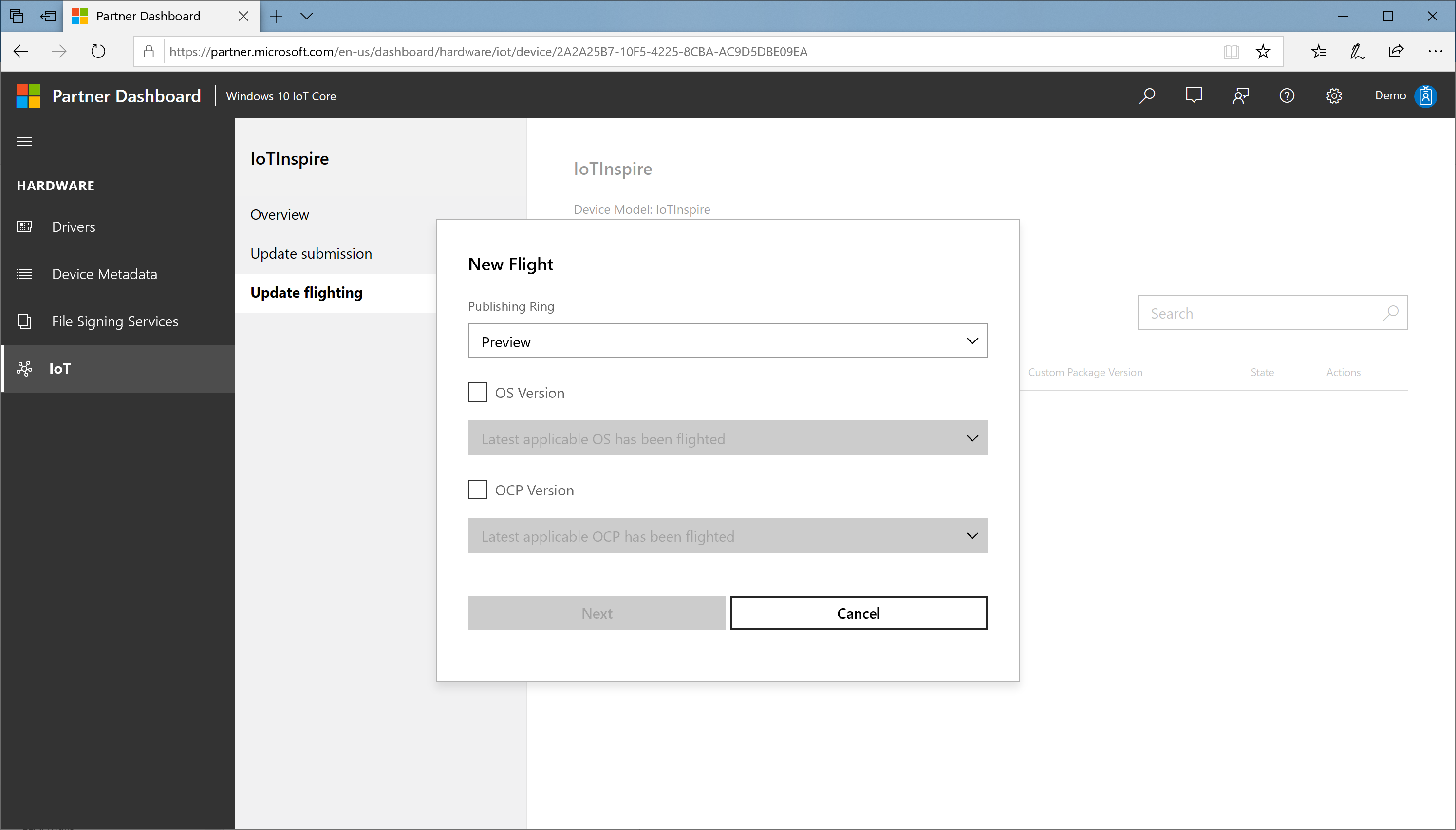

Dans la boîte de dialogue Nouveau vol :

a. Spécifiez l’anneau (

Preview/ /EarlyAdopterGeneralAvailability), par exemple Aperçu. Notez que le fichier xml téléchargé et inclus dans l’image définit cette valeur sur GeneralAvailability par défaut.Anneau d’aperçu : met à jour un ensemble limité d’appareils, principalement dans le labo

Anneau EarlyAdopter : met à jour un nombre modéré d’appareils dans l’environnement utilisateur, y compris les appareils auto-hôtes

Anneau de disponibilité générale : met à jour tous les appareils du marché

b. Cochez la case Version du système d’exploitation si vous souhaitez spécifier la nouvelle version du système d’exploitation, puis sélectionnez la version requise du système d’exploitation.

c. Sélectionnez la zone Version du package personnalisé OEM si vous souhaitez spécifier la nouvelle version du package personnalisé OEM, puis sélectionnez la version de package personnalisé OEM requise, par exemple, a.b.c.d

d. Sélectionnez Suivant.

Notes

Mettez d’abord à jour la version du système d’exploitation vers atleast 10.0.17763.615 pour prendre en charge la signature SHA-2. Pour plus d’informations, consultez la section Dépréciation de SHA1 pour IoT Core ci-dessous.

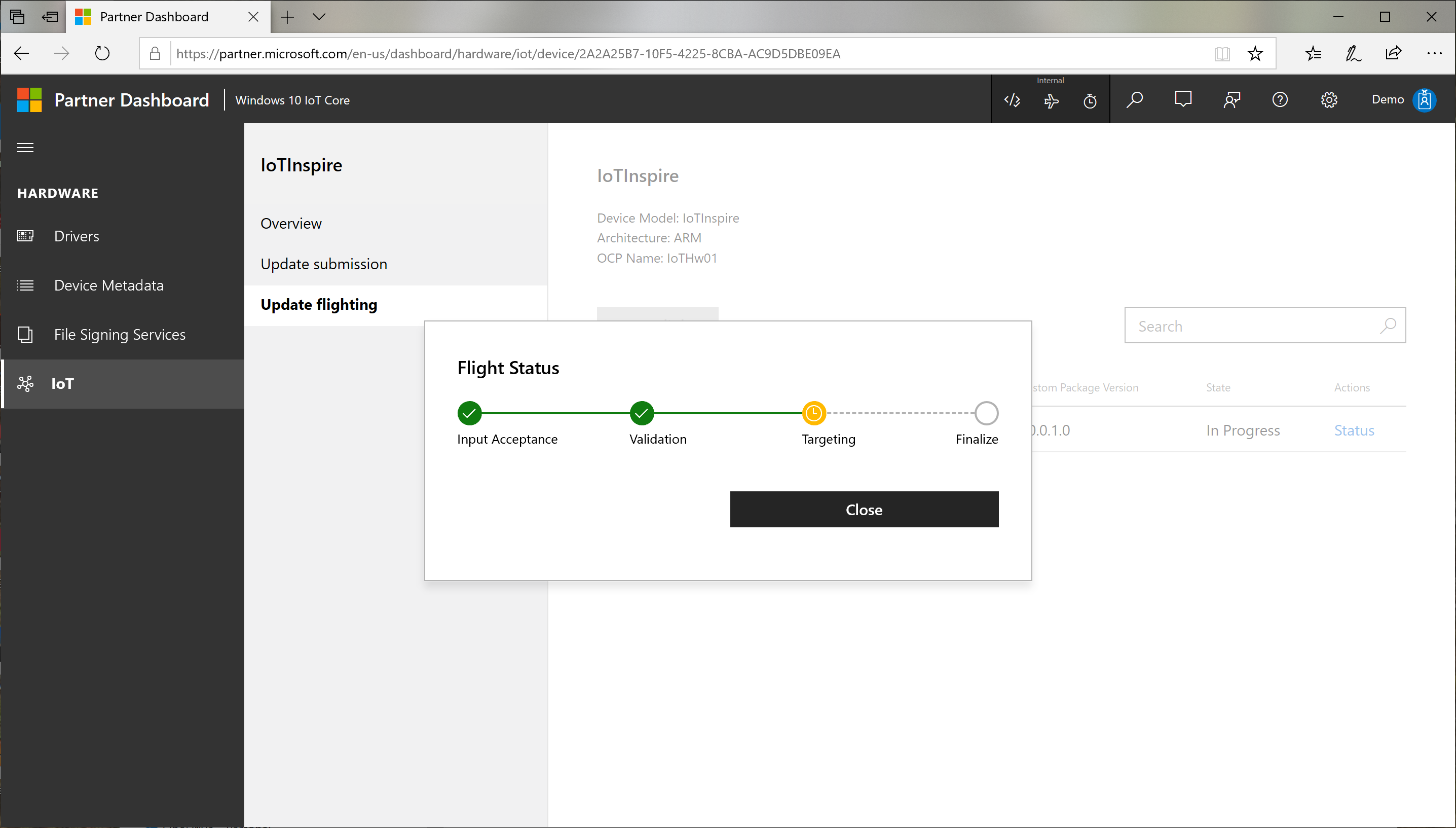

Dans la boîte de dialogue Confirmer la version d’évaluation , sélectionnez Publier. La soumission de ciblage passe par un processus consistant en

Validation : vérification de l’exactitude des règles de ciblage

Ciblage : configurations réelles définies sur le Windows Update

Finaliser : finalisation du processus de ciblage

Vous pouvez case activée la status du processus de publication en cliquant sur le lien État.

À ce stade, le système Windows Update est configuré pour remettre les packages de mise à jour requis à l’appareil. La propogation des paramètres peut prendre quelques heures.

Étape 6 : Valider les mises à jour sur l’appareil

Maintenant que les mises à jour sont disponibles sur la mise à jour Windows, vous pouvez maintenant valider les mises à jour sur l’appareil. Les anneaux sont fournis pour permettre le déploiement intermédiaire des mises à jour, en commençant par Préversion, EarlyAdopter, puis GeneralAvailability.

Configurez votre appareil pour prévisualiser l’anneau. Cela peut être défini à l’aide de l’API Azure DM ou de l’API De mise à jour UWP

Laissez l’appareil rechercher la mise à jour. L’appareil détecte la mise à jour publiée, le télécharge et l’installe automatiquement (en fonction des stratégies de mise à jour configurées).

Ce processus peut prendre 24 heures ou plus en fonction des paramètres de temps d’analyse et d’heures d’activité.

Dépréciation de SHA1 pour IoT Core

La dépréciation de SHA1 pour Windows 10 IoT Standard système d’exploitation a été déployée et la prise en charge de SHA-2 uniquement est activée à partir Windows 10 mise à jour ioTCore version 1809 de juillet (10.0.17763.615). À compter de novembre 2019, tous les packages personnalisés OEM seront signés avec des signatures SHA-2 uniquement et tous les appareils doivent d’abord être mis à jour vers Windows 10 mise à jour de juillet 1809 (10.0.17763.615) ou version ultérieure pour pouvoir cibler les packages personnalisés OEM signés SHA-2.

Notes

Les mises à jour signées SHA-2 ne pourront pas s’installer dans les versions de système d’exploitation antérieures à 10.0.17763.611. Nous vous recommandons de mettre à jour le système d’exploitation de votre appareil vers cette version, puis de cibler les mises à jour du package personnalisé OEM.

Pour les appareils exécutant Windows 10 IoTCore, version 1803, vous devez effectuer une mise à jour vers Windows 10 ioTCore version 1803 mise à jour de juillet (10.0.17134.885). Nous vous recommandons vivement de mettre à jour les appareils 1803 également vers la mise à jour de juillet 1809.

Expiration des racines de signature OEM et de certificat croisé

Les certificats racines signés entre eux sont SHA1 et seront pris en charge jusqu’à leur date d’expiration. Cette expiration n’a pas d’impact sur les pilotes déjà signés dans l’image et a un impact sur la signature des nouveaux pilotes après la date d’expiration.

Important

À compter de Windows 10 IoT Standard version 1809 du 10 novembre 2020 (17763.1577), la signature du pilote du noyau OEM est prise en charge. Avec cela, le certificat de signature de code ne nécessite pas d’être chaîné à la racine signée croisée. La signature OEM nécessite l’activation des fonctionnalités de démarrage sécurisé et de protection des appareils pour les images de vente au détail et de test. Consultez La branche IoT-ADK-AddonKit 17763-v7 pour connaître les mises à jour des outils et les exemples de certificats.

Pour plus d’informations sur la dépréciation de SHA1, consultez les liens suivants :