Provisionner l’accès en lecture au Stockage Azure à l’aide de stratégies de propriétaire de données Microsoft Purview (préversion)

Importante

Cette fonctionnalité est actuellement en préversion. Les conditions d’utilisation supplémentaires pour les préversions de Microsoft Azure incluent des conditions juridiques supplémentaires qui s’appliquent aux fonctionnalités Azure qui sont en version bêta, en préversion ou qui ne sont pas encore publiées en disponibilité générale.

Les stratégies de propriétaire de données sont un type de stratégies d’accès Microsoft Purview. Ils vous permettent de gérer l’accès aux données utilisateur dans les sources qui ont été inscrites pour la gestion de l’utilisation des données dans Microsoft Purview. Ces stratégies peuvent être créées directement dans le portail de gouvernance Microsoft Purview et, après la publication, elles sont appliquées par la source de données.

Ce guide explique comment un propriétaire de données peut déléguer dans Microsoft Purview la gestion de l’accès aux jeux de données stockage Azure. Actuellement, ces deux sources de stockage Azure sont prises en charge :

- Stockage d’objets blob

- Azure Data Lake Storage (ADLS) Gen2

Configuration requise

Un compte Azure avec un abonnement actif. Créez un compte gratuitement.

Un compte Microsoft Purview nouveau ou existant. Suivez ce guide de démarrage rapide pour en créer un.

Prise en charge des régions

- Toutes les régions Microsoft Purview sont prises en charge.

- Les comptes de stockage dans les régions suivantes sont pris en charge sans nécessiter de configuration supplémentaire. Toutefois, les comptes de stockage redondant interzone (ZRS) ne sont pas pris en charge.

- USA Est

- USA Est2

- USA Centre Sud

- USA Ouest 2

- Canada Centre

- Europe Nord

- Europe Ouest

- France Centre

- Sud du Royaume-Uni

- Asie Sud-Est

- Australie Est

- Les comptes de stockage dans d’autres régions du cloud public sont pris en charge après la définition de l’indicateur de fonctionnalité AllowPurviewPolicyEnforcement, comme indiqué dans la section suivante. Les comptes de stockage ZRS nouvellement créés sont pris en charge, s’ils sont créés après la définition de l’indicateur de fonctionnalité AllowPurviewPolicyEnforcement.

Si nécessaire, vous pouvez créer un compte de stockage en suivant ce guide.

Configurer l’abonnement dans lequel réside le compte de stockage Azure pour les stratégies de Microsoft Purview

Cette étape n’est nécessaire que dans certaines régions (voir la section précédente). Pour permettre à Microsoft Purview de gérer les stratégies d’un ou de plusieurs comptes de stockage Azure, exécutez les commandes PowerShell suivantes dans l’abonnement dans lequel vous allez déployer votre compte stockage Azure. Ces commandes PowerShell permettent à Microsoft Purview de gérer les stratégies sur tous les comptes de stockage Azure de cet abonnement.

Si vous exécutez ces commandes localement, veillez à exécuter PowerShell en tant qu’administrateur. Vous pouvez également utiliser le Cloud Shell Azure dans le Portail Azure : https://shell.azure.com.

# Install the Az module

Install-Module -Name Az -Scope CurrentUser -Repository PSGallery -Force

# Login into the subscription

Connect-AzAccount -Subscription <SubscriptionID>

# Register the feature

Register-AzProviderFeature -FeatureName AllowPurviewPolicyEnforcement -ProviderNamespace Microsoft.Storage

Si la sortie de la dernière commande indique RegistrationState comme Inscrit, votre abonnement est activé pour les stratégies d’accès. Si la sortie est En cours d’inscription, attendez au moins 10 minutes, puis réessayez la commande. Ne continuez pas, sauf si RegistrationState s’affiche comme Enregistré.

Configuration de Microsoft Purview

Inscrire la source de données dans Microsoft Purview

Avant de pouvoir créer une stratégie dans Microsoft Purview pour une ressource de données, vous devez inscrire cette ressource de données dans Microsoft Purview Studio. Vous trouverez les instructions relatives à l’inscription de la ressource de données plus loin dans ce guide.

Remarque

Les stratégies Microsoft Purview s’appuient sur le chemin d’accès ARM de la ressource de données. Si une ressource de données est déplacée vers un nouveau groupe de ressources ou un nouvel abonnement, elle doit être désinscrit, puis ré-inscrite dans Microsoft Purview.

Configurer les autorisations pour activer la gestion de l’utilisation des données sur la source de données

Une fois qu’une ressource est inscrite, mais avant qu’une stratégie puisse être créée dans Microsoft Purview pour cette ressource, vous devez configurer les autorisations. Un ensemble d’autorisations est nécessaire pour activer la gestion de l’utilisation des données. Cela s’applique aux sources de données, aux groupes de ressources ou aux abonnements. Pour activer la gestion de l’utilisation des données, vous devez disposer de privilèges iam (Identity and Access Management) spécifiques sur la ressource, ainsi que des privilèges Microsoft Purview spécifiques :

Vous devez disposer de l’une des combinaisons de rôles IAM suivantes sur le chemin d’accès azure Resource Manager de la ressource ou sur n’importe quel parent de celui-ci (c’est-à-dire, en utilisant l’héritage d’autorisation IAM) :

- Propriétaire IAM

- Contributeur IAM et Administrateur de l’accès utilisateur IAM

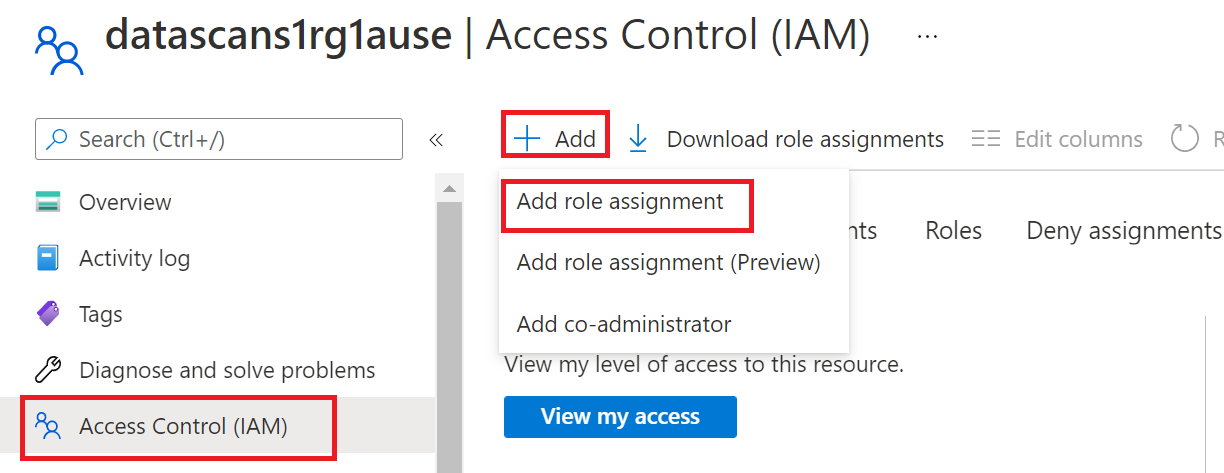

Pour configurer les autorisations de contrôle d’accès en fonction du rôle (RBAC) Azure, suivez ce guide. La capture d’écran suivante montre comment accéder à la section Access Control dans la Portail Azure de la ressource de données pour ajouter une attribution de rôle.

Remarque

Le rôle Propriétaire IAM pour une ressource de données peut être hérité d’un groupe de ressources parent, d’un abonnement ou d’un groupe d’administration d’abonnement. Vérifiez quels utilisateurs, groupes et principaux de service Azure AD détiennent ou héritent du rôle Propriétaire IAM pour la ressource.

Vous devez également disposer du rôle d’administrateur de source de données Microsoft Purview pour la collection ou une collection parente (si l’héritage est activé). Pour plus d’informations, consultez le guide sur la gestion des attributions de rôles Microsoft Purview.

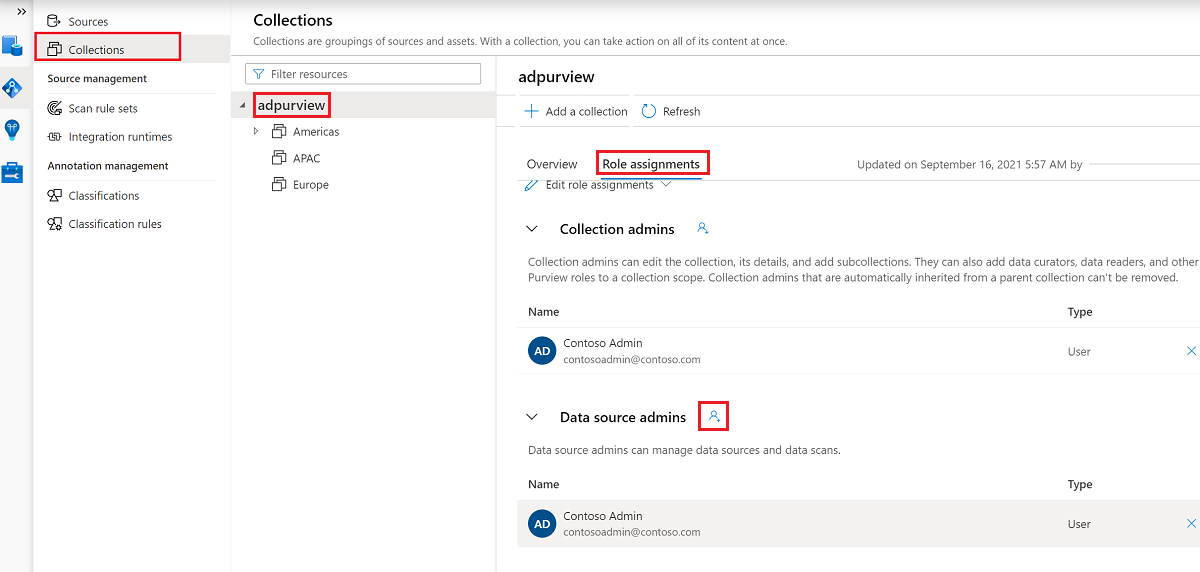

La capture d’écran suivante montre comment attribuer le rôle d’administrateur de source de données au niveau de la collection racine.

Configurer des autorisations Microsoft Purview pour créer, mettre à jour ou supprimer des stratégies d’accès

Pour créer, mettre à jour ou supprimer des stratégies, vous devez obtenir le rôle auteur de stratégie dans Microsoft Purview au niveau de la collection racine :

- Le rôle Auteur de stratégie peut créer, mettre à jour et supprimer des stratégies DevOps et Propriétaire des données.

- Le rôle Auteur de stratégie peut supprimer des stratégies d’accès en libre-service.

Pour plus d’informations sur la gestion des attributions de rôles Microsoft Purview, consultez Créer et gérer des regroupements dans le Mappage de données Microsoft Purview.

Remarque

Le rôle d’auteur de stratégie doit être configuré au niveau de la collection racine.

En outre, pour rechercher facilement des utilisateurs ou des groupes Azure AD lors de la création ou de la mise à jour de l’objet d’une stratégie, vous pouvez grandement tirer parti de l’obtention de l’autorisation Lecteurs d’annuaire dans Azure AD. Il s’agit d’une autorisation courante pour les utilisateurs d’un locataire Azure. Sans l’autorisation Lecteur d’annuaire, l’auteur de la stratégie doit taper le nom d’utilisateur ou l’e-mail complet pour tous les principaux inclus dans l’objet d’une stratégie de données.

Configurer des autorisations Microsoft Purview pour publier des stratégies de propriétaire des données

Les stratégies de propriétaire des données permettent des vérifications et des équilibres si vous attribuez les rôles d’auteur de stratégie Microsoft Purview et d’administrateur de source de données à différentes personnes dans le organization. Avant qu’une stratégie de propriétaire de données ne prenne effet, une deuxième personne (administrateur de source de données) doit l’examiner et l’approuver explicitement en la publiant. Cela ne s’applique pas aux stratégies d’accès DevOps ou libre-service, car la publication est automatique pour ces stratégies lors de la création ou de la mise à jour de ces stratégies.

Pour publier une stratégie de propriétaire de données, vous devez obtenir le rôle Administrateur de source de données dans Microsoft Purview au niveau de la collection racine.

Pour plus d’informations sur la gestion des attributions de rôles Microsoft Purview, consultez Créer et gérer des regroupements dans le Mappage de données Microsoft Purview.

Remarque

Pour publier des stratégies de propriétaire de données, le rôle d’administrateur de source de données doit être configuré au niveau de la collection racine.

Déléguer la responsabilité du provisionnement de l’accès aux rôles dans Microsoft Purview

Une fois qu’une ressource a été activée pour la gestion de l’utilisation des données, tout utilisateur Microsoft Purview disposant du rôle d’auteur de stratégie au niveau de la collection racine peut provisionner l’accès à cette source de données à partir de Microsoft Purview.

Remarque

Tout administrateur de collection racine Microsoft Purview peut attribuer de nouveaux utilisateurs aux rôles d’auteur de stratégie racine. Tout administrateur de collection peut affecter de nouveaux utilisateurs à un rôle d’administrateur de source de données sous le regroupement. Réduisez et vérifiez soigneusement les utilisateurs qui détiennent les rôles d’administrateur de collection Microsoft Purview, d’administrateur de source de données ou d’auteur de stratégie .

Si un compte Microsoft Purview avec des stratégies publiées est supprimé, ces stratégies cesseront d’être appliquées dans un délai qui dépend de la source de données spécifique. Cette modification peut avoir des implications sur la sécurité et la disponibilité de l’accès aux données. Les rôles Contributeur et Propriétaire dans IAM peuvent supprimer des comptes Microsoft Purview. Vous pouvez case activée ces autorisations en accédant à la section Contrôle d’accès (IAM) de votre compte Microsoft Purview et en sélectionnant Attributions de rôles. Vous pouvez également utiliser un verrou pour empêcher la suppression du compte Microsoft Purview via des verrous Resource Manager.

Inscrire les sources de données dans Microsoft Purview pour la gestion de l’utilisation des données

Les ressources stockage Azure doivent d’abord être inscrites auprès de Microsoft Purview pour définir ultérieurement des stratégies d’accès.

Pour inscrire vos ressources, suivez les sections Prérequis et Inscription de ces guides :

Inscrire et analyser un objet blob stockage Azure - Microsoft Purview

Inscrire et analyser Azure Data Lake Storage (ADLS) Gen2 - Microsoft Purview

Une fois que vous avez inscrit vos ressources, vous devez activer la gestion de l’utilisation des données. La gestion de l’utilisation des données a besoin de certaines autorisations et peut affecter la sécurité de vos données, car elle délègue à certains rôles Microsoft Purview pour gérer l’accès aux sources de données. Passez en revue les pratiques sécurisées liées à la gestion de l’utilisation des données dans ce guide : Comment activer la gestion de l’utilisation des données

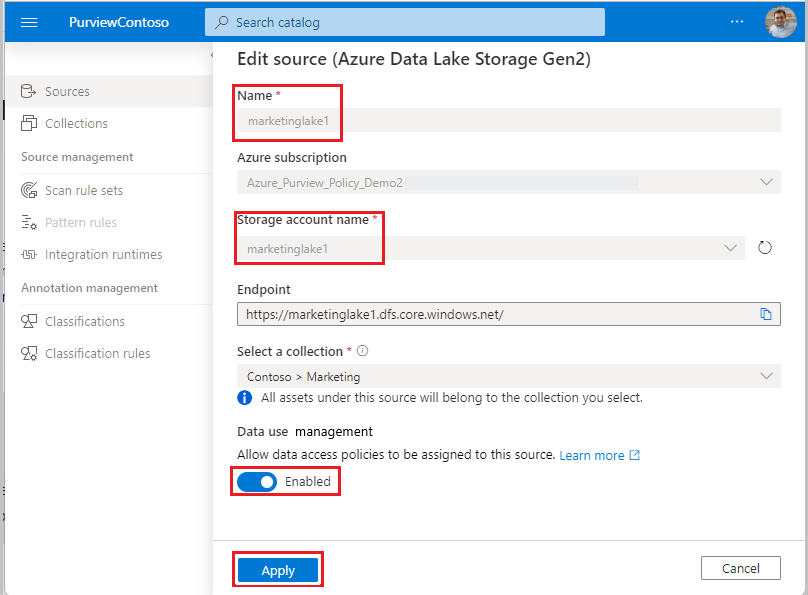

Une fois que le bouton bascule Gestion de l’utilisation des données est activé pour votre source de données, il ressemble à cette capture d’écran :

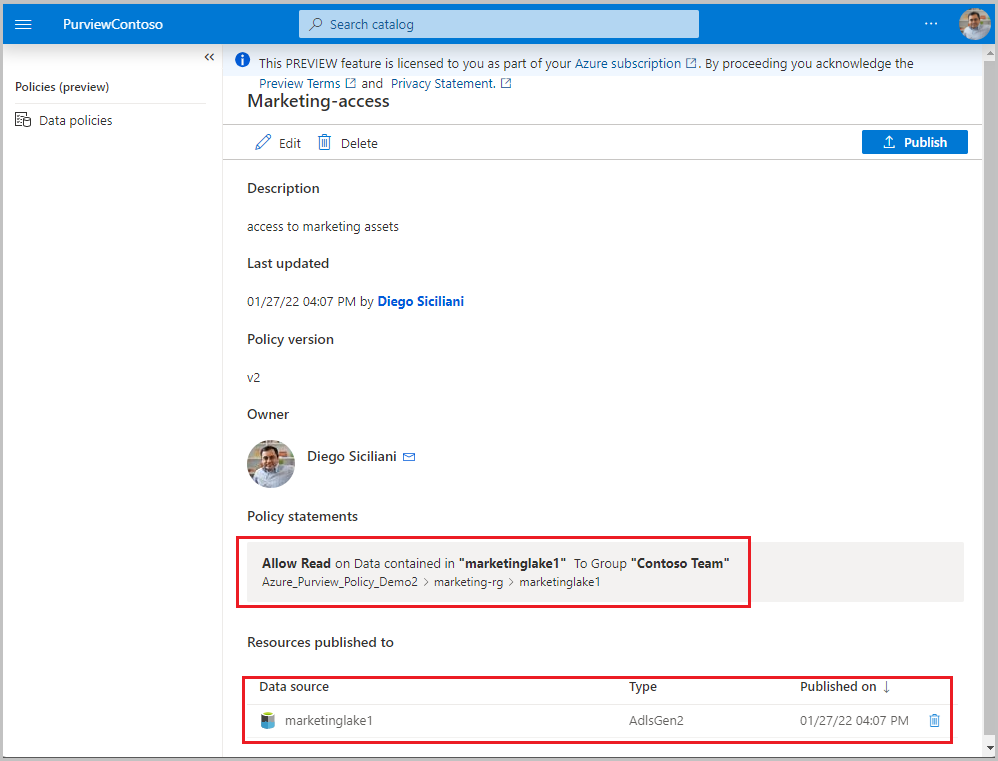

Créer et publier une stratégie de propriétaire des données

Exécutez les étapes décrites dans les sections Créer une stratégie et Publier une stratégie du didacticiel de création de stratégie de propriétaire de données. Le résultat est une stratégie de propriétaire de données similaire à l’exemple illustré dans l’image : une stratégie qui fournit un accès en lecture au groupe Contoso Team au compte de stockage marketinglake1 :

Importante

- La publication est une opération en arrière-plan. Les comptes stockage Azure peuvent prendre jusqu’à 2 heures pour refléter les modifications.

Annuler la publication d’une stratégie de propriétaire de données

Suivez ce lien pour connaître les étapes permettant d’annuler la publication d’une stratégie de propriétaire de données dans Microsoft Purview.

Mettre à jour ou supprimer une stratégie de propriétaire de données

Suivez ce lien pour connaître les étapes de mise à jour ou de suppression d’une stratégie de propriétaire de données dans Microsoft Purview.

Consommation de données

- Le consommateur de données peut accéder au jeu de données demandé à l’aide d’outils tels que Power BI ou Azure Synapse’espace de travail Analytics.

- Les commandes Copier et Cloner dans Explorateur Stockage Azure nécessitent des autorisations IAM supplémentaires pour fonctionner en plus de la stratégie Autoriser la modification à partir de Purview. Fournissez l’autorisation Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action dans IAM au principal Azure AD.

- Accès au sous-conteneur : les instructions de stratégie définies sous le niveau du conteneur sur un compte de stockage sont prises en charge. Toutefois, les utilisateurs ne pourront pas accéder à la ressource de données à l’aide du navigateur de stockage ou de l’outil Explorateur Stockage Microsoft Azure de Portail Azure si l’accès est accordé uniquement au niveau du fichier ou du dossier du compte de stockage Azure. Cela est dû au fait que ces applications tentent d’analyser la hiérarchie en commençant au niveau du conteneur, et que la demande échoue car aucun accès n’a été accordé à ce niveau. Au lieu de cela, l’application qui demande les données doit exécuter un accès direct en fournissant un nom complet à l’objet de données. Les documents suivants montrent des exemples d’exécution d’un accès direct. Consultez également les blogs de la section Étapes suivantes de ce guide pratique.

Informations supplémentaires

- La création d’une stratégie au niveau du compte de stockage permet aux sujets d’accéder aux conteneurs système, par exemple $logs. Si cela n’est pas souhaité, commencez par analyser la ou les sources de données, puis créez des stratégies plus précises pour chacune d’elles (c’est-à-dire, au niveau du conteneur ou du sous-conteneur).

- L’objet blob racine dans un conteneur sera accessible aux principaux Azure AD dans une stratégie RBAC de type autorisé Microsoft Purview si l’étendue de cette stratégie est un abonnement, un groupe de ressources, un compte de stockage ou un conteneur dans le compte de stockage.

- Le conteneur racine d’un compte de stockage est accessible aux principaux Azure AD dans une stratégie RBAC de type d’autorisation Microsoft Purview si l’étendue de cette stratégie est un abonnement, un groupe de ressources ou un compte de stockage.

Limites

- La limite pour les stratégies Microsoft Purview qui peuvent être appliquées par les comptes de stockage est de 100 Mo par abonnement, ce qui équivaut à environ 5 000 stratégies.

Problèmes connus

Problèmes connus liés à la création de stratégie

- Ne créez pas d’instructions de stratégie basées sur des ensembles de ressources Microsoft Purview. Même si elles sont affichées dans l’interface utilisateur de création de stratégie Microsoft Purview, elles ne sont pas encore appliquées. En savoir plus sur les jeux de ressources.

Mappage des actions de stratégie

Cette section contient une référence sur la façon dont les actions des stratégies de données Microsoft Purview sont mappées à des actions spécifiques dans stockage Azure.

| Action de stratégie Microsoft Purview | Actions spécifiques à la source de données |

|---|---|

| Read | Microsoft.Storage/storageAccounts/blobServices/containers/read |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read | |

| Modify | Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/move/action | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete | |

| Microsoft.Storage/storageAccounts/blobServices/containers/read | |

| Microsoft.Storage/storageAccounts/blobServices/containers/write | |

| Microsoft.Storage/storageAccounts/blobServices/containers/delete | |

Prochaines étapes

Consultez le blog, la démonstration et les tutoriels associés :

- Démonstration de la stratégie d’accès pour Stockage Azure

- Doc : Concepts pour les stratégies de propriétaire de données Microsoft Purview

- Doc : Approvisionner l’accès à toutes les sources de données dans un abonnement ou un groupe de ressources

- Blog : Nouveautés de Microsoft Purview à Microsoft Ignite 2021

- Blog : Accès aux données lorsque l’autorisation au niveau du dossier est accordée

- Blog : Accès aux données lorsque l’autorisation au niveau du fichier est accordée

- Blog : Accorder aux utilisateurs l’accès aux ressources de données de votre entreprise via l’API

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour