Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

![]()

L’identité est le plan de contrôle clé permettant de gérer l’accès au lieu de travail moderne et est essentiel à l’implémentation de Confiance Zéro. Les solutions d’identité prennent en charge la confiance zéro par le biais de stratégies d’authentification et d’accès fortes, d’accès le moins privilégié avec une autorisation et un accès granulaires, ainsi que des contrôles et des stratégies qui gèrent l’accès aux ressources sécurisées et réduisent le rayon d’attaques.

Ce guide d’intégration explique comment les éditeurs de logiciels indépendants (ISV) et les partenaires technologiques peuvent s’intégrer à Microsoft Entra ID pour créer des solutions Confiance Zéro sécurisées pour les clients.

Guide d'intégration de Zero Trust pour la gestion des identités

Ce guide d’intégration couvre l’ID Microsoft Entra ainsi qu’Azure Active Directory B2C.

Microsoft Entra ID est le service de gestion des identités et des accès cloud de Microsoft. Il fournit l’authentification unique, l’accès conditionnel, l’authentification sans mot de passe et multifacteur, l’approvisionnement automatique d’utilisateurs et de nombreuses autres fonctionnalités qui permettent aux entreprises de protéger et d’automatiser les processus d’identité à grande échelle.

Azure Active Directory B2C est une solution de gestion des accès aux identités client (CIAM) que les clients utilisent pour implémenter des solutions d’authentification d’étiquette blanche sécurisées qui s’adaptent facilement et s’intègrent aux expériences d’application web et mobile personnalisées. Les conseils d’intégration sont disponibles dans la section Azure Active Directory B2C.

Microsoft Entra ID

Il existe de nombreuses façons d’intégrer votre solution à l’ID Microsoft Entra. Les intégrations fondamentales concernent la protection de vos clients à l’aide des fonctionnalités de sécurité intégrées de Microsoft Entra ID. Les intégrations avancées effectueront votre solution une étape plus loin avec des fonctionnalités de sécurité améliorées.

Intégrations fondamentales

Les intégrations fondamentales protègent vos clients avec les fonctionnalités de sécurité intégrées de Microsoft Entra ID.

Activer l’authentification unique et la vérification de l’éditeur

Pour activer l’authentification unique, nous vous recommandons de publier votre application dans la galerie d’applications. Cela augmente la confiance des clients, car ils savent que votre application a été validée comme compatible avec l’ID Microsoft Entra, et vous pouvez devenir un éditeur vérifié afin que les clients soient certains que vous êtes l’éditeur de l’application qu’ils ajoutent à leur locataire.

La publication dans la galerie d’applications permet aux administrateurs informatiques d’intégrer facilement la solution à leur locataire avec l’inscription automatisée des applications. Les inscriptions manuelles sont une cause courante de problèmes de support avec les applications. L’ajout de votre application à la galerie évite ces problèmes avec votre application.

Pour les applications mobiles, nous vous recommandons d’utiliser la Bibliothèque d’authentification Microsoft et le navigateur système pour mettre en œuvre l’authentification unique.

Intégrer l’approvisionnement d’utilisateurs

La gestion des identités et des accès pour les organisations avec des milliers d’utilisateurs est difficile. Si votre solution sera utilisée par de grandes organisations, envisagez de synchroniser les informations sur les utilisateurs et l’accès entre votre application et l’ID Microsoft Entra. Cela permet de maintenir l’accès utilisateur cohérent lorsque des modifications se produisent.

SCIM (System for Cross-Domain Identity Management) est un standard ouvert pour échanger des informations d’identité utilisateur. Vous pouvez utiliser l’API de gestion des utilisateurs SCIM pour approvisionner automatiquement des utilisateurs et des groupes entre votre application et l’ID Microsoft Entra.

Notre tutoriel sur le sujet, développer un point de terminaison SCIM pour l’approvisionnement d’utilisateurs vers des applications à partir de Microsoft Entra ID, décrit comment créer un point de terminaison SCIM et s’intégrer au service de provisionnement Microsoft Entra.

Intégrations avancées

Les intégrations avancées augmenteront encore davantage la sécurité de votre application.

Contexte d’authentification de l’accès conditionnel

contexte d’authentification d’accès conditionnel permet aux applications de déclencher l’application de la stratégie lorsqu’un utilisateur accède à des données ou actions sensibles, ce qui rend les utilisateurs plus productifs et vos ressources sensibles sécurisées.

Évaluation continue de l’accès

l’évaluation continue de l’accès (CAE) autorise la révocation des jetons d’accès en fonction des événements critiques et de l’évaluation de stratégie plutôt que de s’appuyer sur l’expiration du jeton en fonction de la durée de vie. Pour certaines API de ressources, car les risques et la stratégie sont évalués en temps réel, cela peut augmenter la durée de vie des jetons jusqu’à 28 heures, ce qui rend votre application plus résiliente et performante.

API de sécurité

Dans notre expérience, de nombreux éditeurs de logiciels indépendants ont constaté que ces API seraient particulièrement utiles.

API d’utilisateur et de groupe

Si votre application doit effectuer des mises à jour des utilisateurs et des groupes dans le locataire, vous pouvez utiliser les API d’utilisateurs et de groupes par le biais de Microsoft Graph pour réécrire dans le locataire Microsoft Entra. Pour plus d’informations sur l’utilisation de l’API, consultez la référence de l’API REST Microsoft Graph v1.0 et la documentation de référence pour le type de ressource utilisateur.

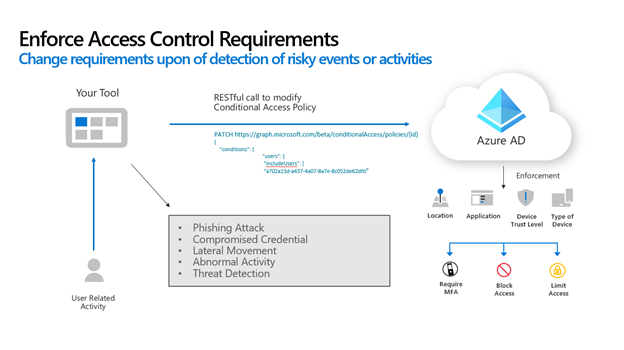

API d’accès conditionnel

l’accès conditionnel est une partie essentielle de la confiance zéro, car elle permet de s’assurer que l’utilisateur approprié a le droit d’accéder aux ressources appropriées. L’activation de l’accès conditionnel permet à Microsoft Entra ID de prendre une décision d’accès en fonction des risques calculés et des stratégies préconfigurées.

Les fournisseurs de logiciels indépendants peuvent tirer parti de l’accès conditionnel en exposant l’option permettant d’appliquer des stratégies d’accès conditionnel en cas de pertinence. Par exemple, si un utilisateur est particulièrement risqué, vous pouvez suggérer au client d’activer l’accès conditionnel pour cet utilisateur via votre interface utilisateur et de l’activer par programmation dans l’ID Microsoft Entra.

Pour plus d'informations, consultez l'exemple intitulé configuration des stratégies d'accès conditionnel en utilisant l'API Microsoft Graph sur GitHub.

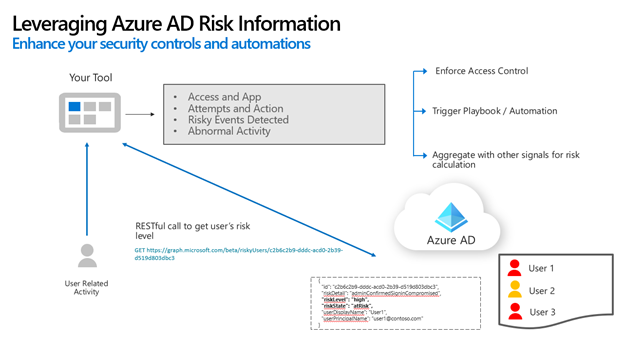

API Confirmer la compromission et Utilisateur à risque

Parfois, les fournisseurs de logiciels indépendants peuvent se rendre compte de compromission qui se trouve en dehors de l’étendue de l’ID Microsoft Entra. Pour tout événement de sécurité, en particulier ceux incluant la compromission de compte, Microsoft et le fournisseur de logiciels indépendant peuvent collaborer en partageant des informations des deux parties. L'API de confirmation de compromission vous permet de définir le niveau de risque d’un utilisateur ciblé à élevé. Cela permet à Microsoft Entra ID de répondre de manière appropriée, par exemple en demandant à l’utilisateur de réauthentifier ou en limitant son accès aux données sensibles.

Dans l’autre sens, Microsoft Entra ID évalue continuellement les risques des utilisateurs en fonction des différents signaux et du Machine Learning. L’API Utilisateur à risque fournit un accès par programmation à tous les utilisateurs à risque dans le locataire Microsoft Entra de l’application. Les fournisseurs de logiciels indépendants peuvent utiliser cette API pour s’assurer qu’ils gèrent les utilisateurs de manière appropriée à leur niveau de risque actuel. Type de ressource riskyUser.

Scénarios de produit uniques

Les conseils suivants concernent les fournisseurs de logiciels indépendants qui proposent des types de solutions spécifiques.

Intégrations d’accès hybride sécurisé De nombreuses applications métier ont été créées pour fonctionner à l’intérieur d’un réseau d’entreprise protégé, et certaines de ces applications utilisent des méthodes d’authentification héritées. À mesure que les entreprises cherchent à créer une stratégie Confiance Zéro et à prendre en charge des environnements de travail hybrides et cloud, elles ont besoin de solutions qui connectent des applications à Microsoft Entra ID et fournissent des solutions d’authentification modernes pour les applications héritées. Utilisez ce guide pour créer des solutions qui fournissent une authentification cloud moderne pour les applications locales héritées.

Devenir un fournisseur de clés de sécurité FIDO2 compatible avec Microsoft les clés de sécurité FIDO2 peuvent remplacer les informations d’identification faibles par des informations d’identification de clé publique/privée soutenues par du matériel qui ne peuvent pas être réutilisées, relecturées ou partagées entre les services. Vous pouvez devenir un fournisseur de clés de sécurité FIDO2 compatible avec Microsoft en suivant le processus de ce document.

Azure Active Directory B2C

Azure Active Directory B2C est une solution de gestion des identités et des accès client (CIAM) capable de prendre en charge des millions d’utilisateurs et des milliards d’authentifications par jour. Il s’agit d’une solution d’authentification avec étiquette blanche qui permet aux expériences utilisateur qui se mélangent avec des applications web et mobiles de marque.

Comme avec Microsoft Entra ID, les partenaires peuvent s’intégrer à Azure Active Directory B2C à l’aide de Microsoft Graph et des API de sécurité clés telles que l’accès conditionnel, confirmer la compromission et les API utilisateur risquées. Vous pouvez en savoir plus sur ces intégrations dans la section Microsoft Entra ID ci-dessus.

Cette section comprend plusieurs autres opportunités d’intégration que les partenaires indépendants du fournisseur de logiciels peuvent prendre en charge.

Remarque

Nous recommandons vivement aux clients qui utilisent Azure Active Directory B2C (et les solutions qui y sont intégrées) d'activer Identity Protection et l'accès conditionnel dans Azure Active Directory B2C.

Intégration à des points de terminaison RESTful

Les fournisseurs de logiciels indépendants peuvent intégrer leurs solutions via des points de terminaison RESTful pour activer l’authentification multifacteur (MFA) et le contrôle d’accès en fonction du rôle (RBAC), activer la vérification et la vérification des identités, améliorer la sécurité avec la détection des bots et la protection contre les fraudes, et répondre aux exigences de la directive 2 (PSD2) sur l’authentification client sécurisée (SCA).

Nous mettons à votre disposition des conseils sur l’utilisation de nos points de terminaison RESTful ainsi que des exemples détaillés de procédures pas à pas des partenaires qui ont effectué une intégration avec les API RESTful :

- vérification et preuve des identités, ce qui permet aux clients de valider l’identité de leurs utilisateurs finaux

- contrôle d’accès en fonction du rôle, qui permet le contrôle d’accès granulaire aux utilisateurs finaux

- Sécuriser l’accès hybride à l’application locale, permettant aux utilisateurs finaux d’accéder aux applications locales et héritées avec des protocoles d’authentification modernes

- de protection contre les fraudes, ce qui permet aux clients de protéger leurs applications et les utilisateurs finaux contre les tentatives de connexion frauduleuses et les attaques par bot

Pare-feu d’applications web

Le pare-feu d’applications web (WAF) fournit une protection centralisée pour les applications web contre les attaques et vulnérabilités courantes. Azure Active Directory B2C permet aux fournisseurs de logiciels indépendants d’intégrer leur service WAF afin que tout le trafic vers des domaines personnalisés Azure Active Directory B2C (par exemple, login.contoso.com) passe toujours par le service WAF, fournissant une couche supplémentaire de sécurité.

L’implémentation d’une solution WAF nécessite de configurer des domaines personnalisés Azure Active Directory B2C. Vous pouvez lire comment procéder dans notre didacticiel sur l’activation de domaines personnalisés. Vous pouvez également voir les partenaires existants qui ont créé des solutions WAF qui s’intègrent à Azure Active Directory B2C.