Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

À l’aide de l’analyseur de modernisation SharePoint, vous pouvez préparer vos sites classiques à la modernisation. SharePoint Modernization Scanner vous aidera à préparer les étapes de modernisation suivantes :

- Optimisation de l’utilisation des listes et bibliothèques modernes

- Connecter ces sites à un groupe Microsoft 365

- Moderniser les pages de composants WebPart et wiki en créant des pages de site modernes

- Reconstruire les portails de publication classiques en tant que portails de publication modernes

- Comprendre l’utilisation des pages de blog classiques

Ce scanneur est un outil clé à utiliser si vous voulez préparer la modernisation de vos sites classiques, car il vous donnera des données factuelles sur la facilité de modernisation de vos sites. À l’aide des tableaux de bord générés par le scanneur, vous serez en mesure d’explorer la « préparation à la modernisation » de vos sites et de planifier le travail de correction nécessaire si nécessaire.

Remarque

- L’évaluation de votre workflow 2013 et de l’utilisation InfoPath Forms Services doit être effectuée à l’aide de l’outil d’évaluation Microsoft 365. Cet outil remplacera pas à pas les fonctionnalités toujours pertinentes de l’analyseur de modernisation

- L’analyseur de modernisation SharePoint prend uniquement en charge l’exécution sur SharePoint Online. Pour analyser SharePoint local, vous pouvez envisager d’utiliser l’outil d’évaluation de la migration SharePoint (SMAT) ou microsoft Consulting Services open source version du scanneur de flux de travail local.

Importante

Les outils de modernisation et tous les autres composants PnP sont des outils open source bénéficiant d’une prise en charge par une communauté active. Il n’existe aucun contrat de niveau de service pour la prise en charge des outils open source des canaux de support Microsoft officiels.

Étape 1 : Obtenir la dernière version de SharePoint Modernization Scanner

Comme SharePoint Online évolue continuellement et que de plus en plus de fonctionnalités modernes sont ajoutées, il est important de toujours télécharger la dernière version du scanneur. Téléchargez le fichier exécutable SharePoint Modernization Scanner et lancez-vous. Cette page et les autres pages associées contiennent toutes les informations pour vous aider à démarrer, ainsi que tous les détails du rapport et un FAQ.

Étape 2 : Préparer une analyse

Étant donné qu’une analyse classique doit être en mesure d’analyser toutes les collections de sites, il est recommandé d’utiliser un principal d’application uniquement avec des autorisations étendues au locataire pour l’analyse. Cette approche garantit que le scanneur a toujours accès. Si vous utilisez un compte (par exemple, votre compte d’administrateur de locataire SharePoint), le scanneur peut uniquement accéder aux sites auxquels cet utilisateur a également accès. Vous pouvez utiliser une application Azure AD ou un principal d’application SharePoint pour l’accès à l’application uniquement. Les liens ci-dessous décrivent l’approche manuelle de la configuration. Comme l’approche recommandée est Azure AD App-Only, vous pouvez facilement configurer votre application Azure AD à l’aide de l’applet de commande PowerShellRegister-PnPAzureADApp PnP. Pour plus d’informations, consultez le chapitre Utilisation de Register-PnPAzureADApp pour configurer Azure application AD uniquement.

- Accorder l’accès via le mode Application Azure AD uniquement (recommandé)

- Accorder l’accès via le mode Application SharePoint uniquement

Importante

Si vous choisissez Azure application AD uniquement, les instructions mentionnées ci-dessus accordent à l’application Azure AD les autorisations Sites.FullControl.All, qui sont nécessaires si vous souhaitez exécuter tous les composants d’analyse. Si vous n’êtes pas intéressé par l’analyse de flux de travail, vous pouvez également utiliser Sites.Read.All comme autorisation (à compter de la version 2.6). Si vous souhaitez créer des rapports sur des collections de sites qui ont une équipe Teams liée, vous devez également ajouter l’autorisation Group.Read.All (à compter de la version 2.7).

Une fois le travail de préparation terminé, continuons avec une analyse.

Utilisation de Register-PnPAzureADApp pour configurer Azure App-Only AD

Pour configurer Azure AD App uniquement à l'aide de PnP PowerShell, procédez comme suit:

Installez PnP PowerShell ou le mettre à jour en avril 2020 ou une version plus récente

Utilisez le

Register-PnPAzureADAppcmdet pour configurer une application AD Azure :Register-PnPAzureADApp -ApplicationName "ModernizationScannerApp" -Tenant "contoso.onmicrosoft.com" -OutPath "C:\temp" -CertificatePassword (ConvertTo-SecureString -String "password" -AsPlainText -Force) -SharePointApplicationPermissions "Sites.FullControl.All" -GraphApplicationPermissions "Group.Read.All"Vous serez invité à vous authentifier. Vérifiez que vous vous authentifiez auprès d’un utilisateur qui est administrateur de locataire

L’applet de commande configure une application AD Azure et attend 60 secondes pour laisser à Azure AD le temps nécessaire pour gérer la création de l’application

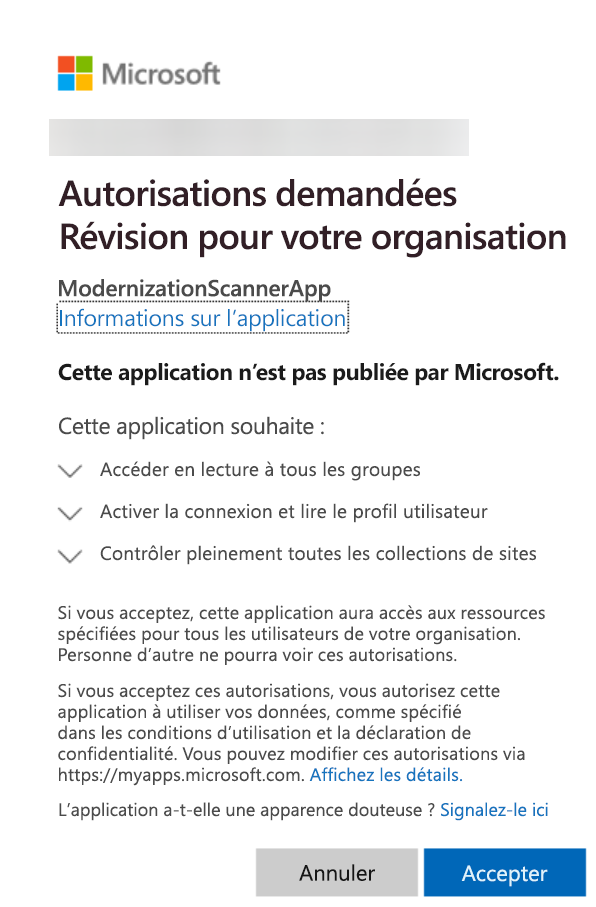

Vous êtes invité à donner votre consentement aux autorisations accordées à l’application AZURE AD créée :

- Tout d’abord, vous serez invité à vous reconnecter et à utiliser un compte d’administrateur client

- Nex,t la boîte de dialogue de consentement s’affiche avec les autorisations demandées (voir la capture d’écran ci-dessous). Cliquez Accepter

Stockez l’AzureAppId retourné, le fichier PFX créé et le mot de passe à un endroit sûr. Vous devez l’utiliser comme décrit dans le titre Authentifier via Azure AD app uniquement

Étape 3 : Lancer une analyse en utilisant l’option d’interface utilisateur

L’approche la plus simple consiste à lancer SharePoint.Modernization.Scanner.exe car le scanneur possède une interface utilisateur. Vous pouvez également démarrer une invite de commandes (PowerShell) et accéder à ce dossier pour pouvoir utiliser le scanneur via la ligne de commande. Ce chapitre vous guide tout au long de l’option d’interface utilisateur, en effectuant une analyse complète classique. Commencez par lancer le fichier SharePoint.Modernization.Scanner.exe.

Page 1 : Configuration de l’authentification du scanneur

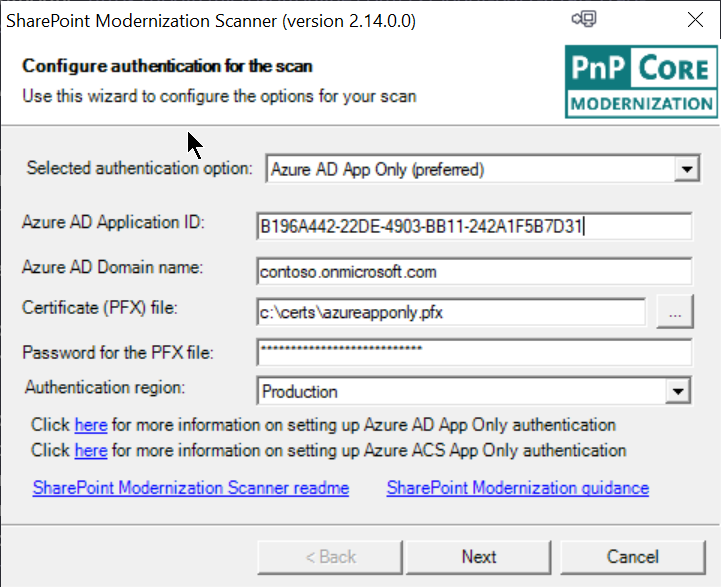

Authentifier via le mode Application Azure AD uniquement

La première page de l’Assistant du scanneur de modernisation vous demande des informations d’authentification. Le scanneur prend en charge quatre options : sélectionnez celle dont vous avez besoin et renseignez les informations nécessaires, comme décrit ci-dessous. Dans l’idéal, vous utilisez un modèle d’application uniquement, car cela garantit que le scanneur a accès à tous les sites qu’il doit analyser.

Si vous avez accès à la configuration via Azure AD uniquement, vous avez bien créé une application Azure et configuré un certificat pour y accéder. Les informations suivantes doivent être fournies à l’outil :

- Azure AD Application ID : ID de l’application créée dans votre environnement Azure AD

-

Azure AD Domain name : nom de domaine par défaut de votre environnement Azure AD. Vous pouvez le trouver sur la page de présentation du centre administratif de l'AD d'Azur. En règle générale, ce domaine est au

*.onmicrosoft.comformat , par exemple, contoso.onmicrosoft.com. - Fichier de certificat : certificat auquel vous avez accordé un accès application uniquement à l’application Azure AD ; il doit être présenté sous la forme d’un fichier PFX protégé par mot de passe

- Password for the PFX file : mot de passe utilisé pour sécuriser le fichier PFX précédemment fourni.

- Région d’authentification : si votre locataire se trouve dans l’environnement cloud US Government (ITAR), Allemagne ou Chine, sélectionnez la région respective

Remarque

Vous pouvez également choisir d’installer le certificat sur votre ordinateur et de le référencer via le paramètre de ligne de -w commande. Pour référencer le certificat, vous devez utiliser cette valeur pour le -w paramètre My|CurrentUser|1FG498B468AV3895E7659C8A6F098FB701C8CDB1. Vous pouvez utiliser My/Root et CurrentUser/LocalMachine pour identifier le magasin. Le dernier argument est l'empreinte numérique du certificat. Cette option est disponible à partir de la version 2.7. Si vous utilisez LocalMachine, sachez que vous devrez vous assurer que le scanner a les autorisations nécessaires pour lire dans le magasin LocalMachine. Pour ce faire, exécutez le processus du scanneur sous des privilèges d’administration ou accordez au compte que vous utilisez pour exécuter les autorisations d’analyse de modernisation pour lire la clé privée du certificat stocké dans le magasin LocalMachine.

Importante

- Les instructions par défaut mentionnées pour accorder à l’application Azure AD les autorisations Sites.FullControl.All sont nécessaires si vous souhaitez exécuter tous les composants d’analyse. Si vous n’êtes pas intéressé par l’analyse de flux de travail, vous pouvez également utiliser Sites.Read.All comme autorisation à partir de la version 2.6 du Scanneur de modernisation SharePoint.

- Azure AD App-Only est la seule option d’authentification prise en charge pour les locataires dans l’environnement cloud US Government (ITAR), Allemagne ou Chine.

Authentification via le mode Application SharePoint AD uniquement

Si vous avez utilisé l’approche SharePoint App-Only « classique », vous devez spécifier :

- Azure ACS Client ID : ID du principal d’application uniquement

- Azure ACS Client Secret : secret que vous avez rencontré lors de la création du principal d’application

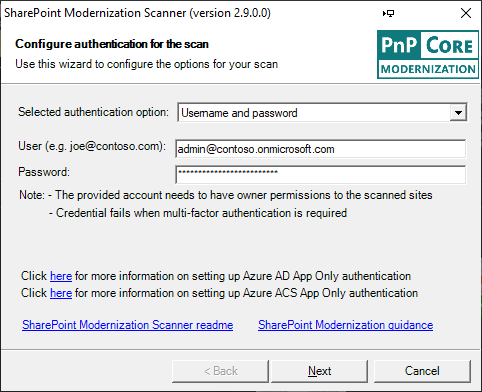

Authentification via les informations d’identification

L'utilisation d'une combinaison utilisateur/mot de passe normale fonctionne également, à condition que l'utilisateur fourni ait les autorisations nécessaires. À compter de la version 2.9 du scanneur, l’authentification basée sur l’utilisateur/mot de passe ne repose plus sur l’authentification héritée activée sur le locataire analysé. La seule raison pour laquelle ce type d’authentification ne fonctionne pas est que le compte de l’utilisateur nécessite une authentification multifacteur. Si c'est le cas, veuillez utiliser l'option Multi Factor Auth introduite à partir de la version 2.9.

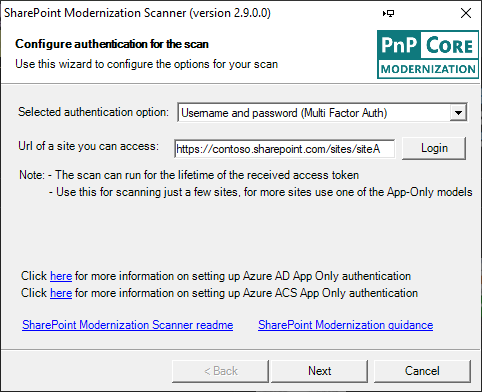

Authentification par authentification multi-facteurs (à partir de la version 2.9)

Selon le locataire et le compte que vous utilisez, votre administrateur peut avoir besoin d’une authentification multifacteur pour se connecter à SharePoint Online. Si c’est le cas, vous devez utiliser cette option si vous souhaitez utiliser le scanneur via les informations d’identification de l’utilisateur. L’utilisation d’une approche d’application uniquement est toujours recommandée, mais si vous ne disposez pas des autorisations nécessaires pour configurer l’application uniquement, cette approche vous permettra d’analyser les collections de sites pour lesquelles vous, en tant qu’utilisateur, disposez d’autorisations. Pour l'utiliser, vous en aurez besoin :

- Entrez l'URL d'un site que vous voulez scanner (n'importe quel site auquel vous avez accès sera parfait)

- Cliquez sur le bouton Connexion pour déclencher le flux d’authentification multifacteur

Remarque

L’authentification multifacteur donne au scanneur un jeton d’accès une fois que vous êtes connecté. Étant donné qu'un jeton d'accès a une durée de vie limitée (généralement 1 heure), cela signifie que l'analyse ne pourra accéder aux sites SharePoint que tant que le jeton est encore valide.

Page 2 : Configuration de l’étendue de sites du scanneur

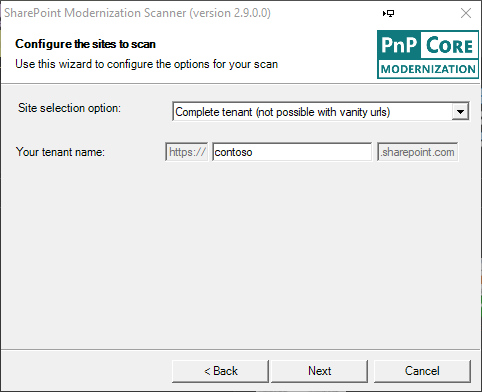

Analyse complète du locataire

Cette page permet de définir les sites à analyser. Le scanneur prend en charge l’analyse complète du locataire jusqu’aux collections de sites sélectionnées individuellement.

L’analyse complète du locataire est souvent l’approche recommandée, car elle vous permettra d'obtenir des rapports de modernisation pour tous. Si c’est votre choix, il vous suffit de renseigner le nom de votre locataire. Cette approche ne fonctionne pas si votre locataire utilise des URL qui ne se terminent pas sur sharepoint.com, si c’est le cas, vous devez utiliser l’une des deux options ci-dessous.

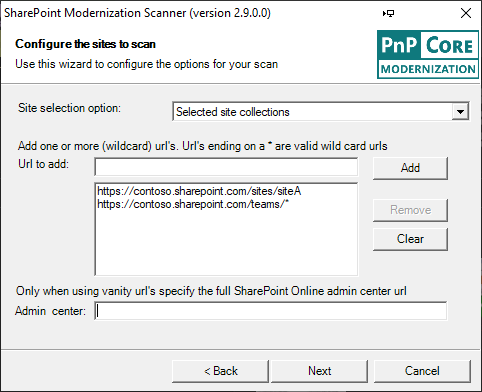

Analyse d’une liste définie de collections de sites

Cette option permet de sélectionner une ou plusieurs collections de sites soit en fournissant

- L’URL complet (fully qualified URL) des collections de sites à analyser

- URL générique : en ajoutant une URL qui se termine par une étoile, vous incluez tous les sites qui correspondent à ce filtre. Le seul caractère générique pris en charge se termine par un astérisque

Si vous utilisez des URL qui ne se terminent pas sur sharepoint.com (url de messagerie), vous devez également spécifier l’URL de votre site centre d’administration client (par exemple, https://contoso-admin.contoso.com).

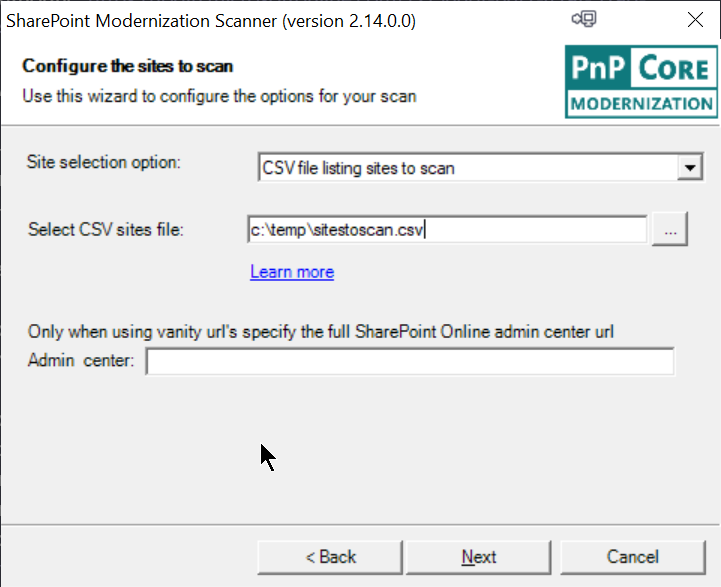

Analyse d’une liste des collections de sites définies dans un fichier CSV

En guise de troisième option, vous pouvez fournir au scanneur un fichier CSV répertoriant les collections de sites à analyser. Ce fichier CSV est une liste simple de collections de sites ; le fichier n’a pas d’en-tête, comme illustré dans cet exemple :

https://contoso.sharepoint.com/sites/hrteam

https://contoso.sharepoint.com/sites/funatwork

https://contoso.sharepoint.com/sites/opensourcerocks

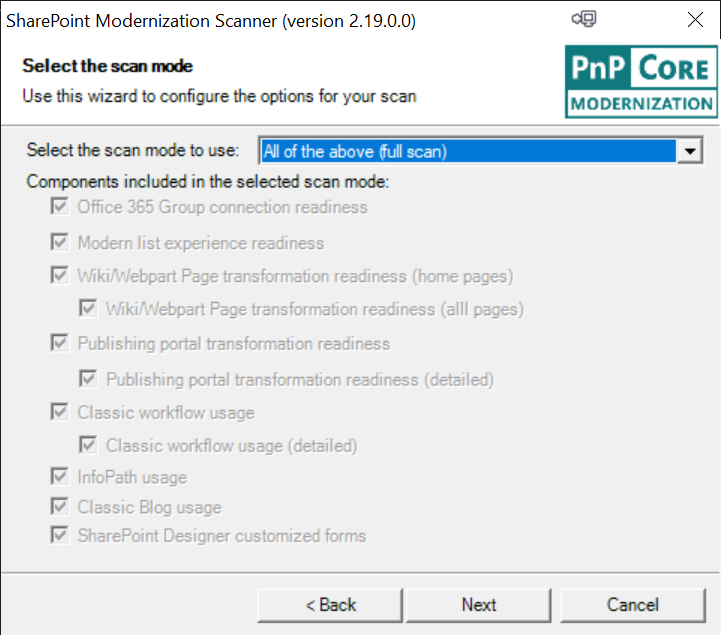

Page 3 : Configuration du mode scanner

Le scanner de modernisation SharePoint prend en charge plusieurs modes, selon votre mode de modernisation, vous pouvez vouloir étendre le scan à une certaine zone ou, au contraire, exécuter un scan complet.

Sélectionnez l’option souhaitée dans la liste déroulante, et les cases à cocher afficheront les composants qui seront inclus dans l’analyse. Le composant "Microsoft 365 group connection readiness" est le composant principal qui sera inclus dans tous les modes de balayage.

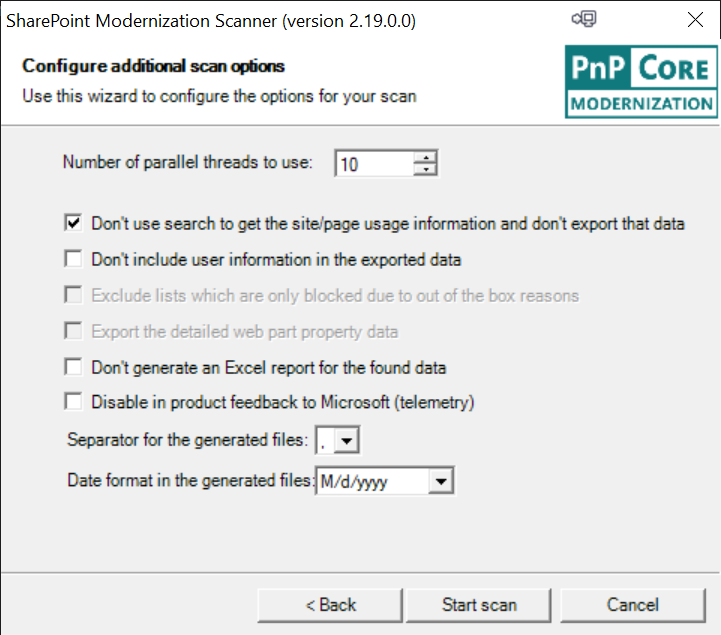

Page 4 : Options du scanneur

La dernière étape consiste à ajuster les options du scanneur. Selon le mode de balayage choisi précédemment, certaines options peuvent être désactivées.

Les options d’analyse suivantes sont disponibles :

- Number of threads (Nombre de threads) : l’analyse est multi-thread. La valeur par défaut est 10, mais pour les analyses plus étendues, 20 ou 30 threads offrent de meilleures performances d’analyse (votre vitesse peut varier).

- Ne pas utiliser la recherche : si les informations d’utilisation relatives aux pages ou aux sites vous intéressent, vous pouvez désélectionner cette option. Comme cela ajoute une requête de recherche par collection de site, l’analyse sera un peu plus lente

- Ne pas inclure d'informations sur l'utilisateur: cochez cette case si vous n'êtes pas intéressé à voir les informations sur les utilisateurs (noms d'utilisateurs) dans le cadre des données produites

- Listes d'exclusion: Pour l'analyse "Expérience de liste et de bibliothèque moderne", vous pouvez exclure des listes qui ne sont bloquées que pour une raison OOB

- Détails de la page d'exportation: Par défaut, le scan n'exporte pas les informations détaillées de la partie web (propriétés de la partie web) car cet ensemble de données peut être énorme. Cochez cette case si vous souhaitez obtenir les données complètes des options de la partie web

- Ne produisez pas de rapports: par défaut, vous obtenez des tableaux de bord basés sur Excel comme sortie de scan, mais vous pouvez les ignorer si vous n'êtes intéressé que par les fichiers CSV bruts

- Désactiver le retour d'information: le scanner enverra un retour d'information à Microsoft pour l'aider à améliorer le scanner. Si vous n'aimez pas cela, alors n'hésitez pas à cocher cette case

- Séparateur : le séparateur par défaut pour les fichiers CSV générés est une virgule, mais vous pouvez le remplacer par un point-virgule si vous préférez que

- Date format (Format de date) : le format de date par défaut dans les fichiers CSV générés est mois/jour/année. Vous pouvez remplacer ce format par jour/mois/année.

Étape 3 (option alternative) : Lancer une analyse à l’aide d’une ligne de commande

L'option ci-dessous est l'utilisation par défaut de l'outil pour la plupart des clients : vous indiquez le mode, votre nom de locataire, ainsi que l'identifiant et le secret du client créé :

SharePoint.Modernization.Scanner.exe -t <tenant> -i <clientid> -s <clientsecret>

Un exemple réel :

SharePoint.Modernization.Scanner.exe -t contoso -i 7a5c1615-997a-4059-a784-db2245ec7cc1 -s eOb6h+s805O/V3DOpd0dalec33Q6ShrHlSKkSra1FFw=

L’exemple ci-dessus exécutera toutes les options d’analyse, mais vous pouvez également réduire l’analyse via le paramètre Mode (-m) :

SharePoint.Modernization.Scanner.exe -m <mode> -t <tenant> -i <clientid> -s <clientsecret>

Un exemple réel :

SharePoint.Modernization.Scanner.exe -m GroupifyOnly -t contoso -i 7a5c1615-997a-4059-a784-db2245ec7cc1 -s eOb6h+s805O/V3DOpd0dalec33Q6ShrHlSKkSra1FFw=

Modes de scanneur pris en charge

| Mode | Description |

|---|---|

Full |

Tous les composants seront inclus. L’omission de -m fournit le même résultat. |

GroupifyOnly |

Utilisez uniquement le composant de préparation à la connexion du groupe Microsoft 365, ce composant fait partie de chaque scan |

ListOnly |

Comprend une analyse approfondie de la liste + inclut le composant de préparation à la connexion au groupe Microsoft 365 |

HomePageOnly |

Comprend une analyse des pages d'accueil du wiki et des pages WebPart + comprend le composant de préparation à la connexion de groupe Microsoft 365 |

PageOnly |

Comprend un balayage des pages du wiki et de la partie web + inclut le composant de préparation à la connexion au groupe Microsoft 365 |

PublishingOnly |

Comprend un balayage classique du portail de publication au niveau du site et du web + inclut le composant de préparation à la connexion au groupe Microsoft 365 |

PublishingWithPagesOnly |

Comprend un balayage classique du portail de publication au niveau du site, du web et de la page + inclut le composant de préparation à la connexion au groupe Microsoft 365 |

InfoPathOnly |

Inclut le scan InfoPath + inclut le composant de préparation à la connexion au groupe Microsoft 365 |

BlogOnly |

Inclut le scan du blog + inclut le composant de préparation à la connexion au groupe Microsoft 365 |

CustomizedFormsOnly |

Inclut le scan des formulaires personnalisés + inclut le composant de préparation à la connexion de groupe Microsoft 365 |

Remarque

L'évaluation de votre utilisation de Workflow 2013 doit être effectuée à l'aide de l'outil d'évaluation Microsoft 365.

Aperçu des paramètres de la ligne de commande

SharePoint PnP Modernization scanner 2.19.0.0

Copyright (C) 2020 SharePoint PnP

==========================================================

See the sp-dev-modernization repo for more information at:

https://github.com/SharePoint/sp-dev-modernization/tree/master/Tools/SharePoint.Modernization

Let the tool figure out your urls (works only for SPO MT):

==========================================================

Using Azure AD app-only:

SharePoint.Modernization.Scanner.exe -t <tenant> -i <your client id> -z <Azure AD domain> -f <PFX file> -x <PFX file

password>

e.g. SharePoint.Modernization.Scanner.exe -t contoso -i e5808e8b-6119-44a9-b9d8-9003db04a882 -z conto.onmicrosoft.com

-f apponlycert.pfx -x pwd

Using app-only:

SharePoint.Modernization.Scanner.exe -t <tenant> -i <your client id> -s <your client secret>

e.g. SharePoint.Modernization.Scanner.exe -t contoso -i 7a5c1615-997a-4059-a784-db2245ec7cc1 -s

eOb6h+s805O/V3DOpd0dalec33Q6ShrHlSKkSra1FFw=

Using credentials:

SharePoint.Modernization.Scanner.exe -t <tenant> -u <your user id> -p <your user password>

e.g. SharePoint.Modernization.Scanner.exe -t contoso -u spadmin@contoso.onmicrosoft.com -p pwd

Specifying url to your sites and tenant admin (needed for SPO with vanity urls):

================================================================================

Using Azure AD app-only:

SharePoint.Modernization.Scanner.exe -r <wildcard urls> -a <tenant admin site> -i <your client id> -z <Azure AD

domain> -f <PFX file> -x <PFX file password>

e.g. SharePoint.Modernization.Scanner.exe -r "https://teams.contoso.com/sites/*,https://my.contoso.com/personal/*" -a

https://contoso-admin.contoso.com -i e5808e8b-6119-44a9-b9d8-9003db04a882 -z conto.onmicrosoft.com -f apponlycert.pfx

-x pwd

Using app-only:

SharePoint.Modernization.Scanner.exe -r <wildcard urls> -a <tenant admin site> -i <your client id> -s <your client

secret>

e.g. SharePoint.Modernization.Scanner.exe -r "https://teams.contoso.com/sites/*,https://my.contoso.com/personal/*" -a

https://contoso-admin.contoso.com -i 7a5c1615-997a-4059-a784-db2245ec7cc1 -s

eOb6h+s805O/V3DOpd0dalec33Q6ShrHlSKkSra1FFw=

Using credentials:

SharePoint.Modernization.Scanner.exe -r <wildcard urls> -a <tenant admin site> -u <your user id> -p <your user

password>

e.g. SharePoint.Modernization.Scanner.exe -r "https://teams.contoso.com/sites/*,https://my.contoso.com/personal/*" -a

https://contoso-admin.contoso.com -u spadmin@contoso.com -p pwd

-i, --clientid Client ID of the app-only principal used to scan your site collections

-s, --clientsecret Client Secret of the app-only principal used to scan your site collections

-u, --user User id used to scan/enumerate your site collections

-p, --password Password of the user used to scan/enumerate your site collections

-z, --azuretenant Azure tenant (e.g. contoso.microsoftonline.com)

-y, --azureenvironment (Default: Production) Azure environment (only works for Azure AD Cert

auth!). Possible values: Production, USGovernment, Germany, China

-f, --certificatepfx Path + name of the pfx file holding the certificate to authenticate

-x, --certificatepfxpassword Password of the pfx file holding the certificate to authenticate

-a, --tenantadminsite Url to your tenant admin site (e.g. https://contoso-admin.contoso.com): only

needed when your not using SPO MT

-t, --tenant Tenant name, e.g. contoso when your sites are under

https://contoso.sharepoint.com/sites. This is the recommended model for

SharePoint Online MT as this way all site collections will be scanned

-r, --urls List of (wildcard) urls (e.g.

https://contoso.sharepoint.com/*,https://contoso-my.sharepoint.com,https://co

ntoso-my.sharepoint.com/personal/*) that you want to get scanned. Ignored if

-t or --tenant are provided.

-o, --includeod4b (Default: False) Include OD4B sites in the scan

-v, --csvfile CSV file name (e.g. input.csv) which contains the list of site collection

urls that you want to scan

-h, --threads (Default: 10) Number of parallel threads, maximum = 100

-e, --separator (Default: ,) Separator used in output CSV files (e.g. ";")

-m, --mode (Default: Full) Execution mode. Use following modes: Full, GroupifyOnly,

ListOnly, PageOnly, HomePageOnly, PublishingOnly, PublishingWithPagesOnly,

WorkflowOnly, WorkflowWithDetailsOnly, InfoPathOnly, BlogOnly or CustomizedFormsOnly. Omit or use

full for a full scan

-b, --exportwebpartproperties (Default: False) Export the web part property data

-c, --skipusageinformation (Default: False) Don't use search to get the site/page usage information and

don't export that data

-j, --skipuserinformation (Default: False) Don't include user information in the exported data

-k, --skiplistsonlyblockedbyoobreaons (Default: False) Exclude lists which are blocked due to out of the box

reasons: base template, view type of field type

-d, --skipreport (Default: False) Don't generate an Excel report for the found data

-g, --exportpaths List of paths (e.g. c:\temp\636529695601669598,c:\temp\636529695601656430)

containing scan results you want to add to the report

-n, --disabletelemetry (Default: False) We use telemetry to make this a better tool...but you're

free to disable that

-q, --dateformat (Default: M/d/yyyy) Date format to use for date export in the CSV files. Use

M/d/yyyy or d/M/yyyy

-w, --storedcertificate (Default: ) Path to stored certificate in the form of

StoreName|StoreLocation|Thumbprint. E.g.

My|LocalMachine|3FG496B468BE3828E2359A8A6F092FB701C8CDB1

--help Display this help screen.