Activer la prise en charge TLS et SSL dans SharePoint 2013

S’APPLIQUE À : 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint dans Microsoft 365

SharePoint dans Microsoft 365

La prise en charge des protocoles TLS version 1.1 et 1.2 n’est pas activée par défaut dans SharePoint Server 2013. Pour activer la prise en charge, vous devez installer les mises à jour et modifier les paramètres de configuration une fois dans chacun des emplacements suivants :

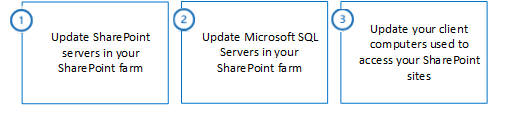

Serveurs SharePoint dans votre batterie SharePoint

Serveurs Microsoft SQL Server dans votre batterie SharePoint

Ordinateurs clients utilisés pour accéder à vos sites SharePoint

Importante

Si vous n'actualisez pas chacun de ces emplacements, il se peut que les systèmes ne parviennent pas à se connecter à l'aide de TLS 1.1 ou TLS 1.2. Au lieu de cela, les systèmes se replient sur un ancien protocole de sécurité ; et si les anciens protocoles de sécurité sont désactivés, les systèmes risquent de ne pas pouvoir se connecter du tout. > Exemple : Les serveurs SharePoint risquent de ne pas réussir à se connecter à des bases de données SQL Server ou des ordinateurs clients risquent de ne pas réussir à se connecter à vos sites SharePoint.

Découvrez le chiffrement des données dans OneDrive et SharePoint dans Microsoft 365.

Résumé du processus de mise à jour

L’image suivante illustre le processus en trois étapes nécessaire pour activer la prise en charge de TLS 1.1 et TLS 1.2 sur vos serveurs SharePoint, les serveurs SQL Server et les ordinateurs clients.

Étape 1 : Mettez à jour les serveurs SharePoint dans votre batterie SharePoint

Procédez comme suit pour mettre à jour votre serveur SharePoint.

| Étapes pour SharePoint Server | Windows Server 2008 R2 | Windows Server 2012 | Windows Server 2012 R2 |

|---|---|---|---|

|

1.1 - Activer TLS 1.1 et TLS 1.2 dans Windows Schannel |

Obligatoire |

N/D |

S/O |

|

1.2 - Activer la prise en charge de TLS 1.1 et TLS 1.2 dans WinHTTP |

Obligatoire |

Obligatoire |

S/O |

|

1.3 - Activer la prise en charge TLS 1.1 et TLS 1.2 dans Internet Explorer |

Obligatoire |

Obligatoire |

S/O |

|

1.4 - Installer la mise à jour de SQL Server 2008 R2 Native Client pour la prise en charge de TLS 1.2 |

Obligatoire |

Obligatoire |

Obligatoire |

|

1.5 - Installer .NET Framework 4.6 ou version ultérieure |

Obligatoire |

Obligatoire |

Obligatoire |

|

1.6 - Activer la cryptographie forte dans .NET Framework 4.6 ou version ultérieure |

Obligatoire |

Obligatoire |

Obligatoire |

| Les étapes suivantes sont recommandées. Bien qu’elles ne soient pas directement requises par SharePoint Server 2013, elles peuvent être nécessaires pour d’autres logiciels qui s’intègrent à SharePoint Server 2013. |

|||

|

1.7 - Installer la mise à jour de .NET Framework 3.5 pour la prise en charge de TLS 1.1 et TLS 1.2 |

Recommandé |

Recommandé |

Recommandé |

|

1.8 - Activer la cryptographie forte dans .NET Framework 3.5 |

Recommandé |

Recommandé |

Recommandé |

| L’étape suivante est facultative. Vous pouvez choisir d’effectuer cette étape en fonction des exigences de conformité et de sécurité de votre organisation. |

|||

|

1.9 - Désactiver les versions antérieures de SSL et TLS dans Windows Schannel |

Facultatif |

Facultatif |

Facultatif |

1.1 - Activer TLS 1.1 et TLS 1.2 dans Windows Schannel

La prise en charge de SSL et TLS est activée ou désactivée dans Windows Schannel en modifiant le Registre Windows. Chaque version du protocole SSL et TLS peut être activée ou désactivée séparément. Vous n'avez pas besoin d'activer ou de désactiver une version de protocole pour activer ou désactiver une autre version de protocole.

La valeur de Registre Enabled définit si la version du protocole peut être utilisée. Si la valeur est définie sur 0, la version du protocole ne peut pas être utilisée, même si elle est activée par défaut, ou si l'application demande explicitement cette version du protocole. Si la valeur est définie sur 1, la version du protocole peut être utilisée si elle est activée par défaut ou si l’application demande explicitement cette version du protocole. Si la valeur n'est pas définie, elle utilise une valeur par défaut déterminée par le système d'exploitation.

La valeur de Registre DisabledByDefault définit si la version du protocole est utilisée par défaut. Ce paramètre s'applique uniquement lorsque l'application ne demande pas de manière explicite les versions de protocole à utiliser. Si la valeur est définie sur 0, la version du protocole est utilisée par défaut. Si la valeur est définie sur 1, la version du protocole n’est pas utilisée par défaut. Si la valeur n’est pas définie, elle utilise une valeur par défaut déterminée par le système d’exploitation.

Pour activer la prise en charge de TLS 1.1 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls11-enable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Enregistrez le fichier tls11-enable.reg.

Double-cliquez sur le fichier tls11-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour activer la prise en charge de TLS 1.2 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls12-enable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Enregistrez le fichier tls12-enable.reg.

Double-cliquez sur le fichier tls12-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

1.2 - Activer la prise en charge de TLS 1.1 et TLS 1.2 dans WinHTTP

WinHTTP n’hérite pas ses valeurs par défaut de version de protocole de chiffrement SSL et TLS de la valeur de Registre Windows Schannel DisabledByDefault. WinHTTP utilise ses propres valeurs par défaut de version de protocole de chiffrement SSL et TLS, qui varient selon le système d’exploitation. Pour remplacer les valeurs par défaut, vous devez installer une mise à jour de la base de connaissances et configurer les clés de Registre Windows.

La valeur de Registre WinHTTP ** DefaultSecureProtocols ** est un champ de bits qui accepte plusieurs valeurs en les ajoutant pour former une seule valeur. Vous pouvez utiliser la calculatrice Windows (Calc.exe) en mode programmeur pour ajouter les valeurs hexadécimales suivantes comme vous le souhaitez.

| Valeur DefaultSecureProtocols | Description |

|---|---|

| 0x00000008 |

Activer SSL 2.0 par défaut |

| 0x00000020 |

Activer SSL 3.0 par défaut |

| 0x00000080 |

Activer TLS 1.0 par défaut |

| 0x00000200 |

Activer TLS 1.1 par défaut |

| 0x00000800 |

Activer TLS 1.2 par défaut |

Par exemple, vous pouvez activer TLS 1.0, TLS 1.1 et TLS 1.2 par défaut en ajoutant les valeurs 0x00000080, 0 x 00000200 et 0x00000800 pour former la valeur 0x00000A80.

Pour installer la mise à jour de la base de connaissances WinHTTP, suivez les instructions de l'article de la base de connaissances relatif à la mise à jour pour activer TLS 1.1 et TLS 1.2 comme protocoles sécurisés par défaut dans WinHTTP dans Windows

Pour activer TLS 1.0, TLS 1.1 et TLS 1.2 par défaut dans WinHTTP

À partir de Notepad.exe, créez un fichier texte nommé winhttp-tls10-tls12-enable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80Enregistrez le fichier winhttp-tls10-tls12-enable.reg.

Double-cliquez sur le fichier winhttp-tls10-tls12-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

1.3 - Activer la prise en charge de TLS 1.1 et TLS 1.2 dans Internet Explorer

Les version d’Internet Explorer antérieures à Internet Explorer 11 n’ont pas activé la prise en charge de TLS 1.1 ou TLS 1.2 par défaut. La prise en charge de TLS 1.1 et TLS 1.2 est activée par défaut à partir d’Internet Explorer 11.

Pour activer la prise en charge de TLS 1.1 et TLS 1.2 dans Internet Explorer

Dans Internet Explorer, cliquez sur Outils>Options> Internetavancées ou sur

> InternetAvancéesd’InternetExplorer>.

> InternetAvancéesd’InternetExplorer>.Dans la section Security, vérifiez que les cases à cocher suivantes sont sélectionnées, sinon cliquez dessus :

Utiliser TLS 1.1

Utiliser TLS 1.2

- Si vous le souhaitez, si vous souhaitez désactiver la prise en charge pour des versions antérieures du protocole de sécurité, désactivez les cases à cocher suivantes :

Utiliser SSL 2.0

Utiliser SSL 3.0

Utiliser TLS 1.0

Notes

La désactivation de TLS 1.0 peut générer des problèmes de compatibilité avec des sites qui ne prennent pas en charge les nouvelles versions du protocole de sécurité. Les clients doivent tester cette modification avant de l'effectuer en production.

- Cliquez sur OK.

1.4 - Installer la mise à jour de SQL Server 2008 R2 Native Client pour la prise en charge de TLS 1.2

SQL Server 2008 R2 Native Client ne prend pas en charge TLS 1.1 ou TLS 1.2 par défaut. Vous devez installer la mise à jour de SQL Server 2008 R2 Native Client pour la prise en charge de TLS 1.2.

Pour installer la mise à jour SQL Server 2008 R2 Native Client, consultez Mises à jour SQL 2008 et 2008 R2 TLS 1.2 SQL Native Client non disponibles dans le catalogue Windows.

1.5 - Installer .NET Framework 4.6 ou version ultérieure

SharePoint 2013 nécessite .NET Framework 4.6, .NET Framework 4.6.1 ou .NET Framework 4.6.2 pour prendre en charge TLS 1.2. Microsoft recommande d'installer la dernière version de .NET Framework pour les dernières améliorations de fiabilité et de fonctionnalité.

Pour installer .NET Framework 4.6.2, voir l'article de la base de connaissances relatif à Microsoft .NET Framework 4.6.2 (programme d'installation Web) pour Windows

Pour installer .NET Framework 4.6.1, voir l'article de la base de connaissances relatif au programme d'installation Web Microsoft .NET Framework 4.6.1 pour Windows

Pour installer .NET Framework 4.6, voir l'article de la base de connaissances relatif à Microsoft .NET Framework 4.6 (programme d'installation Web) pour Windows

1.6 - Activer la cryptographie forte dans .NET Framework 4.6 ou version ultérieure

.NET Framework 4.6 et version ultérieure n'hérite pas ses valeurs par défaut de version de protocole de chiffrement SSL et TLS de la valeur de Registre Windows Schannel DisabledByDefault. Au lieu de cela, il utilise ses propres valeurs par défaut de version de protocole de chiffrement SSL et TLS. Pour remplacer les valeurs par défaut, vous devez configurer les clés de Registre Windows.

La valeur de Registre SchUseStrongCrypto change la valeur par défaut de la version du protocole de chiffrement de .NET Framework 4.6 et version ultérieure de SSL 3.0 ou TLS 1.0 en TLS 1.0 ou TLS 1.1 ou TLS 1.2. En outre, il limite l'utilisation des algorithmes de chiffrement avec TLS qui sont considérés comme faibles comme RC4.

Les applications compilées pour .NET Framework 4.6 ou version ultérieure se comporteront comme si la valeur de registre SchUseStrongCrypto était définie sur 1, même si ce n'est pas le cas. Pour garantir que toutes les applications .NET Framework utiliseront la cryptographie forte, vous devez configurer cette valeur de Registre Windows.

Pour activer la cryptographie forte dans .NET Framework 4.6 ou version ultérieure

À partir de Notepad.exe, créez un fichier texte nommé net46-strong-crypto-enable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Enregistrez le fichier net46-strong-crypto-enable.reg.

Double-cliquez sur le fichier net46-strong-crypto-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

1.7 - Installer la mise à jour de .NET Framework 3.5 pour la prise en charge de TLS 1.1 et TLS 1.2

.NET framework 3.5 ne prend pas en charge TLS 1.1 ou TLS 1.2 par défaut. Pour ajouter la prise en charge de TLS 1.1 et TLS 1.2, vous devez installer une mise à jour de la base de connaissances et configurer manuellement les clés de Registre Windows.

SharePoint 2013 repose sur .NET Framework 4.x et n'utilise pas .NET Framework 3.5. Toutefois, certains composants prérequis et logiciels tiers qui s'intègrent avec SharePoint 2013 peuvent utiliser .NET Framework 3.5. Microsoft recommande d'installer et de configurer cette mise à jour pour améliorer la compatibilité avec TLS 1.2.

La valeur de Registre SystemDefaultTlsVersions définit les valeurs par défaut de la version du protocole de sécurité qui seront utilisées par .NET Framework 3.5. Si la valeur est définie sur 0, la valeur par défaut de .NET Framework 3.5 sera SSL 3.0 or TLS 1.0. Si la valeur est définie sur 1, .NET Framework 3.5 héritera ses valeurs par défaut des valeurs de Registre Windows Schannel DisabledByDefault. Si la valeur n'est pas définie, il se comportera comme si la valeur était définie sur 0.

** For Windows Server 2008 R2 **

Pour installer la mise à jour de .NET Framework 3.5.1 pour Windows Server 2008 R2, voir l'article de la base de connaissances relatif à la prise en charge pour les versions par défaut du système TLS incluses dans .NET Framework 3.5.1 sous Windows 7 SP1 et Server 2008 R2 SP1

Après avoir installé la mise à jour de la base de connaissances, configurez manuellement les clés de Registre.

For Windows Server 2012

Pour installer la mise à jour de .NET Framework 3.5 pour Windows Server 2012, voir l'article de la base de connaissances relatif à la prise en charge pour les versions par défaut du système TLS incluses dans .NET Framework 3.5 sur Windows Server 2012

Après avoir installé la mise à jour de la base de connaissances, configurez manuellement les clés de Registre.

For Windows Server 2012 R2

Pour installer la mise à jour de .NET Framework 3.5 SP1 pour Windows Server 2012 R2, voir l'article de la base de connaissances relatif à la prise en charge pour les versions par défaut du système TLS incluses dans .NET Framework 3.5 sur Windows 8.1 et Windows Server 2012 R2

Après avoir installé la mise à jour de la base de connaissances, configurez manuellement les clés de Registre.

To manually configure the registry keys, do the following:

À partir de Notepad.exe, créez un fichier texte nommé net35-tls12-enable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001Enregistrez le fichier net35-tls12-enable.reg.

Double-cliquez sur le fichier net35-tls12-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

1.8 - Activer la cryptographie forte dans .NET Framework 3.5

La valeur de Registre SchUseStrongCrypto limite l'utilisation des algorithmes de chiffrement avec TLS qui sont considérés comme faibles comme RC4.

Microsoft a publié une mise à jour de sécurité facultative pour .NET Framework 3.5 qui configurera automatiquement les clés de Registre Windows.

Windows Server 2008 R2

Pour activer la cryptographie forte dans .NET Framework 3.5.1 sur Windows Server 2008 R2, voir l'article de la base de connaissances Description de la mise à jour de sécurité pour .NET Framework 3.5.1 sous Windows 7 Service Pack 1 et Windows Server 2008 R2 Service Pack 1 datée du 13 mai 2014

Windows Server 2012

Pour activer la cryptographie forte dans .NET Framework 3.5.1 sur Windows Server 2012, voir l'article de la base de connaissances Description de la mise à jour de sécurité pour .NET Framework 3.5 sous Windows 8 et Windows Server 2012 datée du 13 mai 2014

Windows Server 2012 R2

Pour activer la cryptographie forte dans .NET Framework 3.5.1 sur Windows Server 2012 R2, voir l'article de la base de connaissances Description de la mise à jour de sécurité pour .NET Framework 3.5 sous Windows 8.1 et Windows Server 2012 R2 datée du 13 mai 2014

1.9 - Désactiver les versions antérieures de SSL et TLS dans Windows Schannel

La prise en charge de SSL et TLS est activée ou désactivée dans Windows Schannel en modifiant le Registre Windows. Chaque version du protocole SSL et TLS peut être activée ou désactivée séparément. Vous n’avez pas besoin d’activer ou de désactiver une version de protocole pour activer ou désactiver une autre version de protocole.

Importante

Microsoft recommande de désactiver SSL 2.0 et SSL 3.0 en raison de problèmes de sécurité graves dans ces versions de protocole. > Les clients peuvent également choisir de désactiver TLS 1.0 et TLS 1.1 pour s’assurer que seule la version de protocole la plus récente est utilisée. Toutefois, cela peut entraîner des problèmes de compatibilité avec les logiciels qui ne prennent pas en charge la dernière version du protocole TLS. Les clients doivent tester cette modification avant de l'effectuer en production.

La valeur de Registre Enabled définit si la version du protocole peut être utilisée. Si la valeur est définie sur 0, la version du protocole ne peut pas être utilisée, même si elle est activée par défaut, ou si l'application demande explicitement cette version du protocole. Si la valeur est définie sur 1, la version du protocole peut être utilisée si elle est activée par défaut ou si l’application demande explicitement cette version du protocole. Si la valeur n'est pas définie, elle utilise une valeur par défaut déterminée par le système d'exploitation.

La valeur de Registre DisabledByDefault définit si la version du protocole est utilisée par défaut. Ce paramètre s'applique uniquement lorsque l'application ne demande pas de manière explicite les versions de protocole à utiliser. Si la valeur est définie sur 0, la version du protocole est utilisée par défaut. Si la valeur est définie sur 1, la version du protocole n’est pas utilisée par défaut. Si la valeur n’est pas définie, elle utilise une valeur par défaut déterminée par le système d’exploitation.

Pour désactiver la prise en charge de SSL 2.0 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé ssl20-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier ssl20-disable.reg.

Double-cliquez sur le fichier ssl20-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour désactiver la prise en charge de SSL 3.0 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé ssl30-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier ssl30-disable.reg.

Double-cliquez sur le fichier ssl30-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour désactiver la prise en charge de TLS 1.0 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls10-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier tls10-disable.reg.

Double-cliquez sur le fichier tls10-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour désactiver la prise en charge de TLS 1.1 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls11-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier tls11-disable.reg.

Double-cliquez sur le fichier tls11-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Étape 2 : Mettez à jour vos serveurs Microsoft SQL Server dans votre batterie SharePoint

Procédez comme suit pour mettre à jour vos serveurs SQL Server dans votre batterie SharePoint.

| Étapes pour vos serveurs SQL Server | Windows Server 2008 R2 | Windows Server 2012 | Windows Server 2012 R2 |

|---|---|---|---|

|

2.1 - Activer TLS 1.1 et TLS 1.2 dans Windows Schannel |

Obligatoire |

N/D |

S/O |

|

2.2 - Activer la prise en charge de TLS 1.1 et TLS 1.2 dans Microsoft SQL Server |

Obligatoire |

Obligatoire |

Obligatoire |

| L’étape suivante est facultative. Effectuez cette étape en fonction des exigences de conformité et de sécurité de votre organisation. |

|||

|

2.3 - Désactiver les versions antérieures de SSL et TLS dans Windows Schannel |

Facultatif |

Facultatif |

Facultatif |

2.1 - Activer TLS 1.1 et TLS 1.2 dans Windows Schannel

La prise en charge de SSL et TLS est activée ou désactivée dans Windows Schannel en modifiant le Registre Windows. Chaque version du protocole SSL et TLS peut être activée ou désactivée séparément. Vous n'avez pas besoin d'activer ou de désactiver une version de protocole pour activer ou désactiver une autre version de protocole.

La valeur de Registre Enabled définit si la version du protocole peut être utilisée. Si la valeur est définie sur 0, la version du protocole ne peut pas être utilisée, même si elle est activée par défaut, ou si l'application demande explicitement cette version du protocole. Si la valeur est définie sur 1, la version du protocole peut être utilisée si elle est activée par défaut ou si l’application demande explicitement cette version du protocole. Si la valeur n'est pas définie, elle utilise une valeur par défaut déterminée par le système d'exploitation.

La valeur de Registre DisabledByDefault définit si la version du protocole est utilisée par défaut. Ce paramètre s'applique uniquement lorsque l'application ne demande pas de manière explicite les versions de protocole à utiliser. Si la valeur est définie sur 0, la version du protocole est utilisée par défaut. Si la valeur est définie sur 1, la version du protocole n’est pas utilisée par défaut. Si la valeur n’est pas définie, elle utilise une valeur par défaut déterminée par le système d’exploitation.

Pour activer la prise en charge de TLS 1.1 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls11-enable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Enregistrez le fichier tls11-enable.reg.

Double-cliquez sur le fichier tls11-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour activer la prise en charge de TLS 1.2 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls12-enable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Enregistrez le fichier tls12-enable.reg.

Double-cliquez sur le fichier tls12-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

2.2 - Activer la prise en charge de TLS 1.1 et TLS 1.2 dans Microsoft SQL Server

Les versions de SQL Server antérieures à SQL Server 2016 ne prennent pas en charge TLS 1.1 ou TLS 1.2 par défaut. Pour ajouter la prise en charge pour TLS 1.1 et TLS 1.2, vous devez installer les mises à jour pour SQL Server.

Pour activer la prise en charge de TLS 1.1 et TLS 1.2 dans SQL Server, suivez les instructions de l'article de la base de connaissances relatif à la prise en charge de TLS 1.2 pour Microsoft SQL Server

2.3 - Désactiver les versions antérieures de SSL et TLS dans Windows Schannel

La prise en charge de SSL et TLS est activée ou désactivée dans Windows Schannel en modifiant le Registre Windows. Chaque version du protocole SSL et TLS peut être activée ou désactivée séparément. Vous n’avez pas besoin d’activer ou de désactiver une version de protocole pour activer ou désactiver une autre version de protocole.

Importante

Microsoft recommande de désactiver SSL 2.0 et SSL 3.0 en raison de problèmes de sécurité graves dans ces versions de protocole. > Les clients peuvent également choisir de désactiver TLS 1.0 et TLS 1.1 pour s’assurer que seule la version de protocole la plus récente est utilisée. Toutefois, cela peut entraîner des problèmes de compatibilité avec les logiciels qui ne prennent pas en charge la dernière version du protocole TLS. Les clients doivent tester cette modification avant de l'effectuer en production.

La valeur de Registre Enabled définit si la version du protocole peut être utilisée. Si la valeur est définie sur 0, la version du protocole ne peut pas être utilisée, même si elle est activée par défaut, ou si l'application demande explicitement cette version du protocole. Si la valeur est définie sur 1, la version du protocole peut être utilisée si elle est activée par défaut ou si l’application demande explicitement cette version du protocole. Si la valeur n'est pas définie, elle utilise une valeur par défaut déterminée par le système d'exploitation.

La valeur de Registre DisabledByDefault définit si la version du protocole est utilisée par défaut. Ce paramètre s'applique uniquement lorsque l'application ne demande pas de manière explicite les versions de protocole à utiliser. Si la valeur est définie sur 0, la version du protocole est utilisée par défaut. Si la valeur est définie sur 1, la version du protocole n’est pas utilisée par défaut. Si la valeur n’est pas définie, elle utilise une valeur par défaut déterminée par le système d’exploitation.

Pour désactiver la prise en charge de SSL 2.0 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé ssl20-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier ssl20-disable.reg.

Double-cliquez sur le fichier ssl20-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour désactiver la prise en charge de SSL 3.0 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé ssl30-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier ssl30-disable.reg.

Double-cliquez sur le fichier ssl30-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour désactiver la prise en charge de TLS 1.0 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls10-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier tls10-disable.reg.

Double-cliquez sur le fichier tls10-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour désactiver la prise en charge de TLS 1.1 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls11-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier tls11-disable.reg.

Double-cliquez sur le fichier tls11-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Étape 3 : Mettez à jour vos ordinateurs client utilisés pour accéder à vos sites SharePoint

Procédez comme suit pour mettre à jour vos ordinateurs clients qui accèdent à votre site SharePoint.

| Étapes pour vos ordinateurs clients | Windows 7 | Windows 8.1 | Windows 10 |

|---|---|---|---|

|

3.1 - Activer TLS 1.1 et TLS 1.2 dans Windows Schannel |

Obligatoire |

N/D |

S/O |

|

3.2 - Activer la prise en charge de TLS 1.1 et TLS 1.2 dans WinHTTP |

Obligatoire |

N/D |

S/O |

|

3.3 - Activer la prise en charge de TLS 1.1 et TLS 1.2 dans Internet Explorer |

Obligatoire |

N/D |

S/O |

|

3.4 - Activer la cryptographie forte dans .NET Framework 4.5 ou version ultérieure |

Obligatoire |

Obligatoire |

Obligatoire |

|

3.5 - Installer la mise à jour de .NET Framework 3.5 pour la prise en charge de TLS 1.1 et TLS 1.2 |

Obligatoire |

Obligatoire |

Obligatoire |

| L’étape suivante est recommandée. Bien qu’elles ne soient pas directement requises par SharePoint Server 2013, elles offrent une meilleure sécurité en limitant l’utilisation d’algorithmes de chiffrement faibles. |

|||

|

3.6 - Activer la cryptographie forte dans .NET Framework 3.5 |

Recommandé |

Recommandé |

Recommandé |

| L’étape suivante est facultative. Vous pouvez choisir d’effectuer cette étape en fonction des exigences de conformité et de sécurité de votre organisation. |

|||

|

3.7 - Désactiver les versions antérieures de SSL et TLS dans Windows Schannel |

Facultatif |

Facultatif |

Facultatif |

3.1 - Activer TLS 1.1 et TLS 1.2 dans Windows Schannel

La prise en charge de SSL et TLS est activée ou désactivée dans Windows Schannel en modifiant le Registre Windows. Chaque version du protocole SSL et TLS peut être activée ou désactivée séparément. Vous n'avez pas besoin d'activer ou de désactiver une version de protocole pour activer ou désactiver une autre version de protocole.

La valeur de Registre Enabled définit si la version du protocole peut être utilisée. Si la valeur est définie sur 0, la version du protocole ne peut pas être utilisée, même si elle est activée par défaut, ou si l'application demande explicitement cette version du protocole. Si la valeur est définie sur 1, la version du protocole peut être utilisée si elle est activée par défaut ou si l’application demande explicitement cette version du protocole. Si la valeur n'est pas définie, elle utilise une valeur par défaut déterminée par le système d'exploitation.

La valeur de Registre DisabledByDefault définit si la version du protocole est utilisée par défaut. Ce paramètre s'applique uniquement lorsque l'application ne demande pas de manière explicite les versions de protocole à utiliser. Si la valeur est définie sur 0, la version du protocole est utilisée par défaut. Si la valeur est définie sur 1, la version du protocole n’est pas utilisée par défaut. Si la valeur n’est pas définie, elle utilise une valeur par défaut déterminée par le système d’exploitation.

Pour activer la prise en charge de TLS 1.1 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls11-enable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Enregistrez le fichier tls11-enable.reg.

Double-cliquez sur le fichier tls11-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour activer la prise en charge de TLS 1.2 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls12-enable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Enregistrez le fichier tls12-enable.reg.

Double-cliquez sur le fichier tls12-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

3.2 - Activer la prise en charge de TLS 1.1 et TLS 1.2 dans WinHTTP

WinHTTP n'hérite pas ses valeurs par défaut de version de protocole de chiffrement SSL et TLS de la valeur de Registre Windows Schannel DisabledByDefault. WinHTTP utilise ses propres valeurs par défaut de version de protocole de chiffrement SSL et TLS, qui varient selon le système d’exploitation. Pour remplacer les valeurs par défaut, vous devez installer une mise à jour de la base de connaissances et configurer les clés de Registre Windows.

La valeur de Registre WinHTTP ** DefaultSecureProtocols ** est un champ de bits qui accepte plusieurs valeurs en les ajoutant pour former une seule valeur. Vous pouvez utiliser la calculatrice Windows (Calc.exe) en mode programmeur pour ajouter les valeurs hexadécimales suivantes comme vous le souhaitez.

Valeurs hexadécimales

| Valeur DefaultSecureProtocols | Description |

|---|---|

| 0x00000008 |

Activer SSL 2.0 par défaut |

| 0x00000020 |

Activer SSL 3.0 par défaut |

| 0x00000080 |

Activer TLS 1.0 par défaut |

| 0x00000200 |

Activer TLS 1.1 par défaut |

| 0x00000800 |

Activer TLS 1.2 par défaut |

Par exemple, vous pouvez activer TLS 1.0, TLS 1.1 et TLS 1.2 par défaut en ajoutant les valeurs 0x00000080, 0 x 00000200 et 0x00000800 pour former la valeur 0x00000A80.

Pour installer la mise à jour de la base de connaissances WinHTTP, suivez les instructions de l'article de la base de connaissances relatif à la mise à jour pour activer TLS 1.1 et TLS 1.2 comme protocoles sécurisés par défaut dans WinHTTP dans Windows

Pour activer TLS 1.0, TLS 1.1 et TLS 1.2 par défaut dans WinHTTP

À partir de Notepad.exe, créez un fichier texte nommé winhttp-tls10-tls12-enable.reg.

Copiez puis collez le texte suivant.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80For 32-bit operating system

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80Enregistrez le fichier winhttp-tls10-tls12-enable.reg.

Double-cliquez sur le fichier winhttp-tls10-tls12-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

3.3 - Activer la prise en charge de TLS 1.1 et TLS 1.2 dans Internet Explorer

Les version d’Internet Explorer antérieures à Internet Explorer 11 n’ont pas activé la prise en charge de TLS 1.1 ou TLS 1.2 par défaut. La prise en charge de TLS 1.1 et TLS 1.2 est activée par défaut à partir d’Internet Explorer 11.

Pour activer la prise en charge de TLS 1.1 et TLS 1.2 dans Internet Explorer

Dans Internet Explorer, cliquez sur Outils>Options> Internetavancées ou sur

> InternetAvancéesd’InternetExplorer>.

> InternetAvancéesd’InternetExplorer>.Dans la section Security, vérifiez que les cases à cocher suivantes sont sélectionnées. Si ce n'est pas le cas, cliquez sur les cases à cocher suivantes :

Utiliser TLS 1.1

Utiliser TLS 1.2

- Si vous le souhaitez, si vous souhaitez désactiver la prise en charge pour des versions antérieures du protocole de sécurité, désactivez les cases à cocher suivantes :

Utiliser SSL 2.0

Utiliser SSL 3.0

Utiliser TLS 1.0

Notes

La désactivation de TLS 1.0 peut générer des problèmes de compatibilité avec des sites qui ne prennent pas en charge les nouvelles versions du protocole de sécurité. Les clients doivent tester cette modification avant de l'effectuer en production.

- Cliquez sur OK.

3.4 - Activer la cryptographie forte dans .NET Framework 4.5 ou version ultérieure

.NET Framework 4.5 et version ultérieure n'hérite pas ses valeurs par défaut de version de protocole de chiffrement SSL et TLS de la valeur de Registre Windows Schannel DisabledByDefault. Au lieu de cela, il utilise ses propres valeurs par défaut de version de protocole de chiffrement SSL et TLS. Pour remplacer les valeurs par défaut, vous devez configurer les clés de Registre Windows.

La valeur de Registre SchUseStrongCrypto change la valeur par défaut de la version du protocole de sécurité de .NET Framework 4.5 et version ultérieure de SSL 3.0 ou TLS 1.0 en TLS 1.0 ou TLS 1.1 ou TLS 1.2. En outre, il limite l'utilisation des algorithmes de chiffrement avec TLS qui sont considérés comme faibles comme RC4.

Les applications compilées pour .NET Framework 4.6 ou version ultérieure se comporteront comme si la valeur de registre SchUseStrongCrypto était définie sur 1, même si ce n'est pas le cas. Pour garantir que toutes les applications .NET Framework utiliseront la cryptographie forte, vous devez configurer cette valeur de Registre Windows.

Microsoft a publié une mise à jour de sécurité facultative pour .NET Framework 4.5, 4.5.1 et 4.5.2 qui configurera automatiquement les clés de Registre Windows. Aucune mise à jour n’est disponible pour .NET Framework 4.6 ou version ultérieure. Vous devez configurer manuellement les clés de Registre Windows sur .NET Framework 4.6 ou version ultérieure.

For Windows 7 and Windows Server 2008 R2

Pour activer le chiffrement fort dans .NET Framework 4.5 et 4.5.1 sur Windows 7 et Windows Server 2008 R2, Consultez MS14-026 : Une vulnérabilité dans le .NET Framework pourrait permettre une élévation de privilège : 13 mai 2014 (anciennement publié en tant qu’article de la Base de connaissances 2938782, « Description de la mise à jour de sécurité pour .NET Framework 4.5 et .NET Framework 4.5.1 sur Windows 7 Service Pack 1 et Windows Server 2008 R2 Service Pack 1 : 13 mai 2014").

Pour activer la cryptographie forte dans .NET Framework 4.5.2 sur Windows 7 et Windows Server 2008 R2, voir l'article de la base de connaissances Description de la mise à jour de sécurité pour .NET Framework 4.5.2 sous Windows 7 Service Pack 1 et Windows Server 2008 R2 Service Pack 1 datée du 13 mai 2014.

For Windows Server 2012

Pour activer la cryptographie forte dans .NET Framework 4.5, 4.5.1 et 4.5.2 sur Windows Server 2012, voir l'article de la base de connaissances Description de la mise à jour de sécurité pour .NET Framework 4.5, .NET Framework 4.5.1 et .NET Framework 4.5.2 sous Windows 8, Windows RT et Windows Server 2012 datée du 13 mai 2014.

Windows 8.1 and Windows Server 2012 R2

Pour activer la cryptographie forte dans .NET Framework 4.5.1 et 4.5.2 sur Windows 8.1 et Windows Server 2012 R2, voir l'article de la base de connaissances Description de la mise à jour de sécurité pour .NET Framework 4.5.1 et .NET Framework 4.5.2 sous Windows 8.1, Windows RT 8.1 et Windows Server 2012 R2 datée du 13 mai 2014.

Pour activer la cryptographie forte dans .NET Framework 4.6 ou version ultérieure

À partir de Notepad.exe, créez un fichier texte nommé net46-strong-crypto-enable.reg.

Copiez puis collez le texte suivant.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001For 32-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Enregistrez le fichier net46-strong-crypto-enable.reg.

Double-cliquez sur le fichier net46-strong-crypto-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

3.5 - Installer la mise à jour de .NET Framework 3.5 pour la prise en charge de TLS 1.1 et TLS 1.2

.NET framework 3.5 ne prend pas en charge TLS 1.1 ou TLS 1.2 par défaut. Pour ajouter la prise en charge de TLS 1.1 et TLS 1.2, vous devez installer une mise à jour de la base de connaissances et configurer manuellement les clés de Registre Windows pour chaque système d'exploitation indiqué dans cette section.

La valeur de Registre SystemDefaultTlsVersions définit les valeurs par défaut de la version du protocole de sécurité qui seront utilisées par .NET Framework 3.5. Si la valeur est définie sur 0, la valeur par défaut de .NET Framework 3.5 sera SSL 3.0 or TLS 1.0. Si la valeur est définie sur 1, .NET Framework 3.5 héritera ses valeurs par défaut des valeurs de Registre Windows Schannel DisabledByDefault. Si la valeur n'est pas définie, il se comportera comme si la valeur était définie sur 0.

Pour activer .NET Framework 3.5 afin qu'il hérite ses valeurs par défaut de protocole de chiffrement de Windows

Windows 7 and Windows Server 2008 R2

Pour installer la mise à jour de .NET Framework 3.5.1 pour Windows 7 et Windows Server 2008 R2, voir l'article de la base de connaissances relatif à la prise en charge pour les versions par défaut du système TLS incluses dans .NET Framework 3.5.1 sur Windows 7 SP1 et Server 2008 R2 SP1 .

Après avoir installé la mise à jour de la base de connaissances, configurez manuellement les clés de Registre.

For Windows Server 2012

Pour installer la mise à jour de .NET Framework 3.5 pour Windows Server 2012, voir l'article de la base de connaissances relatif à la prise en charge pour les versions par défaut du système TLS incluses dans .NET Framework 3.5 sur Windows Server 2012

Après avoir installé la mise à jour de la base de connaissances, configurez manuellement les clés de Registre.

Windows 8.1 and Windows Server 2012 R2

Pour installer la mise à jour de .NET Framework 3.5 SP1 pour Windows 8.1 et Windows Server 2012 R2, voir l'article de la base de connaissances relatif à la prise en charge pour les versions par défaut du système TLS incluses dans .NET Framework 3.5 sur Windows 8.1 et Windows Server 2012 R2

Après avoir installé la mise à jour de la base de connaissances, configurez manuellement les clés de Registre.

Windows 10 (Version 1507)

- Cette fonctionnalité n'est pas disponible dans Windows 10 Version 1507. Vous devez effectuer une mise à niveau vers Windows 10 Version 1511 puis installer la Mise à jour cumulative pour Windows 10 version 1511 et Windows Server 2016 Technical Preview 4 datée du 10 mai 2016, ou effectuez une mise à niveau vers Windows 10 Version 1607 ou une version ultérieure.

Windows 10 (Version 1511)

Pour installer la Mise à jour cumulative pour Windows 10 Version 1511 et Windows Server 2016 Technical Preview 4 datée du 10 mai 2016, voir Mise à jour cumulative pour Windows 10 version 1511 et Windows Server 2016 Technical Preview 4 datée du 10 mai 2016.

Après avoir installé la mise à jour de la base de connaissances, configurez manuellement les clés de Registre.

Windows 10 (Version 1607) and Windows Server 2016

Aucune mise à jour ne doit être installée. Configurez les clés de Registre Windows comme décrit ci-dessous.

To manually configure the registry keys, do the following:

À partir de Notepad.exe, créez un fichier texte nommé net35-tls12-enable.reg.

Copiez puis collez le texte suivant.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001For 32-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001Enregistrez le fichier net35-tls12-enable.reg.

Double-cliquez sur le fichier net35-tls12-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

3.6 - Activer la cryptographie forte dans .NET Framework 3.5

La valeur de Registre SchUseStrongCrypto limite l'utilisation des algorithmes de chiffrement avec TLS qui sont considérés comme faibles comme RC4.

Microsoft a publié une mise à jour de sécurité facultative pour .NET Framework 3.5 sur des systèmes d'exploitation de version antérieure à Windows 10 qui configurera automatiquement les clés de Registre Windows. Aucune mise à jour n’est disponible pour Windows 10. Vous devez configurer manuellement les clés de Registre Windows sur Windows 10.

Windows 7 and Windows Server 2008 R2

Pour activer la cryptographie forte dans .NET Framework 3.5.1 sur Windows 7 et Windows Server 2008 R2, voir l'article de la base de connaissances Description de la mise à jour de sécurité pour .NET Framework 3.5.1 sous Windows 7 Service Pack 1 et Windows Server 2008 R2 Service Pack 1 datée du 13 mai 2014

For Windows Server 2012

Pour activer la cryptographie forte dans .NET Framework 3.5.1 sur Windows Server 2012, voir l'article de la base de connaissances Description de la mise à jour de sécurité pour .NET Framework 3.5 sous Windows 8 et Windows Server 2012 datée du 13 mai 2014

Windows 8.1 and Windows Server 2012 R2

Pour activer la cryptographie forte dans.NET Framework 3.5 sur Windows 8.1 et Windows Server 2012 R2, voir l'article de la base de connaissances Description de la mise à jour de sécurité pour .NET Framework 3.5 sous Windows 8.1 et Windows Server 2012 R2 datée du 13 mai 2014

To enable strong cryptography in .NET Framework 3.5 on Windows 10 and Windows Server 2016

À partir de Notepad.exe, créez un fichier texte nommé net35-strong-crypto-enable.reg.

Copiez puis collez le texte suivant.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001For 32-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001Enregistrez le fichier net35-strong-crypto-enable.reg.

Double-cliquez sur le fichier net35-strong-crypto-enable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

3.7 - Désactiver les versions antérieures de SSL et TLS dans Windows Schannel

La prise en charge de SSL et TLS est activée ou désactivée dans Windows Schannel en modifiant le Registre Windows. Chaque version du protocole SSL et TLS peut être activée ou désactivée séparément. Vous n’avez pas besoin d’activer ou de désactiver une version de protocole pour activer ou désactiver une autre version de protocole.

Importante

Microsoft recommande de désactiver SSL 2.0 et SSL 3.0 en raison de problèmes de sécurité graves dans ces versions de protocole. > Les clients peuvent également choisir de désactiver TLS 1.0 et TLS 1.1 pour s’assurer que seule la version de protocole la plus récente est utilisée. Toutefois, cela peut entraîner des problèmes de compatibilité avec les logiciels qui ne prennent pas en charge la dernière version du protocole TLS. Les clients doivent tester cette modification avant de l'effectuer en production.

La valeur de Registre Enabled définit si la version du protocole peut être utilisée. Si la valeur est définie sur 0, la version du protocole ne peut pas être utilisée, même si elle est activée par défaut, ou si l'application demande explicitement cette version du protocole. Si la valeur est définie sur 1, la version du protocole peut être utilisée si elle est activée par défaut ou si l’application demande explicitement cette version du protocole. Si la valeur n'est pas définie, elle utilise une valeur par défaut déterminée par le système d'exploitation.

La valeur de Registre DisabledByDefault définit si la version du protocole est utilisée par défaut. Ce paramètre s'applique uniquement lorsque l'application ne demande pas de manière explicite les versions de protocole à utiliser. Si la valeur est définie sur 0, la version du protocole est utilisée par défaut. Si la valeur est définie sur 1, la version du protocole n’est pas utilisée par défaut. Si la valeur n’est pas définie, elle utilise une valeur par défaut déterminée par le système d’exploitation.

Pour désactiver la prise en charge de SSL 2.0 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé ssl20-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier ssl20-disable.reg.

Double-cliquez sur le fichier ssl20-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour désactiver la prise en charge de SSL 3.0 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé ssl30-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier ssl30-disable.reg.

Double-cliquez sur le fichier ssl30-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour désactiver la prise en charge de TLS 1.0 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls10-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier tls10-disable.reg.

Double-cliquez sur le fichier tls10-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.

Pour désactiver la prise en charge de TLS 1.1 dans Windows Schannel

À partir de Notepad.exe, créez un fichier texte nommé tls11-disable.reg.

Copiez puis collez le texte suivant.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Enregistrez le fichier tls11-disable.reg.

Double-cliquez sur le fichier tls11-disable.reg.

Cliquez sur Yes pour mettre à jour le Registre Windows avec ces modifications.

Redémarrez l'ordinateur pour que la modification soit prise en compte.