Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Utilisez la fonctionnalité de mappage des identités de l’outil d’évaluation de la migration SharePoint pour faciliter votre migration d’identité.

Remarque

Pour télécharger l’outil de migration SharePoint, sélectionnez : Télécharger l’outil d’évaluation de la migration SharePoint

Introduction

Identity Migration est le processus de mappage des identités de l’environnement local SharePoint à l’état cible Microsoft Entra ID.

Étant donné que la synchronisation des utilisateurs et des groupes entre AD et Microsoft Entra ID est nouvelle pour de nombreux clients, il est essentiel d’affecter les ressources appropriées. Effectuez toute la planification interne et exécutez toutes les tâches liées à la migration des identités à l’unisson de votre plan de migration local global.

L’objectif le plus important du projet d’identité est de vérifier que tous les utilisateurs et groupes nécessaires sont synchronisés avec Microsoft Entra ID. Si vous migrez sans effectuer cette analyse au préalable, les utilisateurs risquent de perdre l’accès au contenu.

Pour plus d’informations sur le processus, les rôles et les responsabilités, les artefacts et les contrôles associés au processus de migration d’identité unique, reportez-vous à ce document.

Vue d’ensemble

L’objectif de la migration d’identité est de synchroniser tous les utilisateurs possibles et de supprimer tous les enregistrements non mappés restants avec une justification quant à la raison pour laquelle ils ne sont pas synchronisés. Ce processus de synchronisation et de destruction doit être terminé avant la préparation du test d’acceptation de l’utilisateur, c’est-à-dire l’exécution sèche 1. Tous les enregistrements non mappés doivent avoir une justification valide et être approuvés par l’équipe de projet Microsoft.

Exécutez trois analyses différentes pour effectuer le mappage d’identité :

Outil de mappage d’identité de migration SharePoint : analyse de l’identité SharePoint

Outil de mappage d’identité de migration SharePoint : analyse de l’identité Active Directory

Outil de mappage des identités de migration SharePoint : analyse des identités Microsoft Entra

Processus

Utilisez ce processus pour les utilisateurs et les groupes qui ont accès à SharePoint dans le rapport FullIdentityReport.csv.

Veillez à ce que tous les utilisateurs et groupes requis soient inclus dans la synchronisation Microsoft Entra. Si le contenu SharePoint appartient à des utilisateurs qui n’ont pas été migrés, leurs autorisations utilisateur ne seront pas migrées.

L’objectif est de synchroniser 100 % des identités qui ont accès à l’environnement SharePoint source ou de fournir des raisons pour toutes les identités qui ne sont pas synchronisées.

La préparation initiale de tous les utilisateurs et groupes est nécessaire pour déterminer les utilisateurs et les groupes à migrer.

Dans l’idéal, typeOfMatch est défini sur ExactMatch ou PartialMatch pour tous les utilisateurs et groupes.

S’il existe des exceptions, prenez des notes dans le champ MappingRationale du fichier FullIdentityReport.csv à des fins de suivi.

Escalier:

Téléchargez l’outil d’évaluation sur un ordinateur de votre batterie de serveurs SharePoint. Pour télécharger, accédez ici : Outil d’évaluation de la migration SharePoint

Donnez votre consentement pour autoriser l’outil à accéder à votre Microsoft Entra ID.

Exécuter : SMAT.exe -GenerateIdentityMapping

Ouvrez FullIdentityReport.csv dans Excel.

Filtre sur TypeOfMatch = NoMatch. Ces utilisateurs et groupes n’auront pas accès au contenu après la migration. Par exemple, contoso\johndoe est répertorié comme NoMatch. AclExists a la valeur True. Après la migration, tout contenu auquel contoso\johndoe avait accès sur la source ne fonctionnera pas pour ce compte après la migration. Un propriétaire de site doit rajouter le compte Microsoft Entra de contoso\johndoe dans les autorisations pour résoudre le problème.

Filtrez sur TypeOfMatch = PartialMatch. Vérifiez que les correspondances que nous avons trouvées sont correctes. Il est possible que les correspondances partielles soient incorrectes si plusieurs personnes ont les mêmes noms d’affichage ou si les noms d’utilisateur principaux sont modifiés de la source à la cible.

Créez un plan pour corriger les lacunes. Par exemple, si vous utilisez des identités Windows et qu’il existe des utilisateurs et des groupes dont TypeOfMatch est défini sur NoMatch ou PartialMatch, vous souhaiterez généralement synchroniser ces autres utilisateurs et groupes pour Microsoft Entra ID et réexécuter le processus de mappage d’identité.

Synchronisez d’autres utilisateurs et groupes sur Microsoft Entra ID.

Répétez cette opération jusqu’à obtenir un FullIdentityReport.csv qui représente correctement vos attentes après la migration.

Vérifications de validation préliminaires

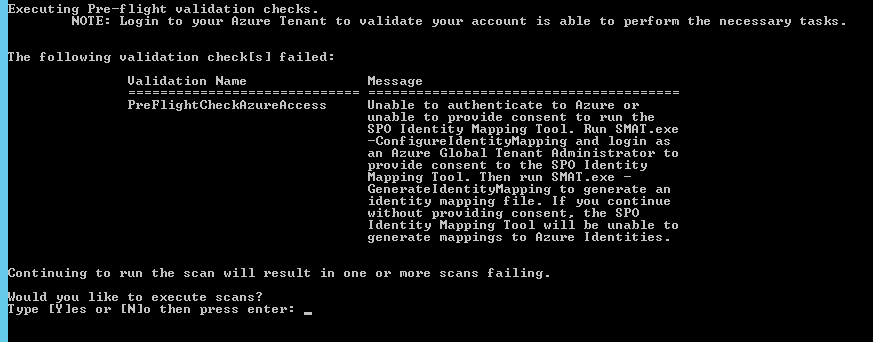

L’outil effectue une case activée de validation préliminaire pour s’assurer que l’opérateur a accès à Microsoft Entra ID. L’accès à Microsoft Entra ID est requis pour effectuer le processus de mappage d’identité.

Lorsque vous y êtes invité, entrez Microsoft Entra informations d’identification. Si nécessaire, l’invite de connexion demande le consentement. Le consentement de l’administrateur du locataire Azure est requis pour que cette application lise Microsoft Entra ID.

Si votre connexion échoue ou si vous ne parvenez pas à donner votre consentement, vous verrez l’échec suivant :

Si vous dites non à l’invite, l’outil se ferme sans effectuer d’analyse de mappage d’identité.

Si vous choisissez de poursuivre le processus de mappage des identités, vous recevrez une autre invite lors de l’exécution de l’analyse Microsoft Entra ID. Si vous ne parvenez pas à vous authentifier ou à donner votre consentement à ce stade, l’analyse Microsoft Entra ID échoue. Vous recevrez toujours les rapports, mais le mappage n’est pas effectué. La sortie obtenue est représentative de toutes les identités qui ont accès à l’environnement SharePoint source.

Fichier de configuration

Les analyses de mappage d’identité peuvent être configurées dans le fichier ScanDef.json . Ce fichier se trouve dans le même répertoire que SMAT.exe.

Consentement pour lire les données d’annuaire

Pour générer les rapports de mappage d’identité, vous devez donner votre consentement pour autoriser l’outil d’évaluation à lire votre répertoire Microsoft Entra. Deux méthodes sont disponibles.

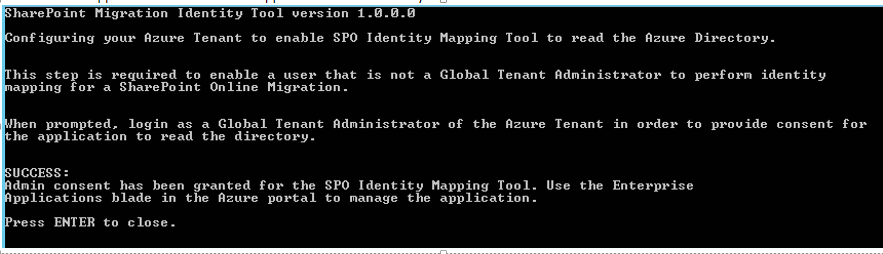

Option 1 : Exécutez l’outil d’évaluation avec le commutateur -ConfigureIdentityMapping.

Cette option permet à l’outil d’évaluation d’accéder à la section Applications d’entreprise de votre locataire. Il permet à toute personne de votre locataire d’exécuter l’outil pour effectuer le mappage d’identité pour la migration dans Microsoft 365.

Téléchargez l’outil d’évaluation ici : Outil d’évaluation de la migration SharePoint

Exécuter : SMAT.exe -ConfigureIdentityMapping

Remarque

Il n’est pas nécessaire d’exécuter cette étape sur l’environnement SharePoint. Vous pouvez exécuter la commande ci-dessus sur n’importe quel ordinateur qui a accès au locataire Azure.

Lorsque vous êtes invité à entrer la boîte de dialogue de connexion Azure, entrez vos informations d’identification d’administrateur de locataire Azure.

Lorsque vous êtes invité à donner votre consentement, sélectionnez Accepter.

L'SMAT.exe'application indique que l’application a été inscrite avec succès. Un administrateur SharePoint peut désormais exécuter le processus de mappage d’identité.

Option 2 : Exécutez l’outil d’évaluation en tant qu’utilisateur disposant des droits de Administration de locataire Azure.

Il est possible pour un utilisateur disposant de droits d’administrateur de locataire Azure d’exécuter l’outil et de fournir son consentement uniquement pour lui-même.

Téléchargez l’outil d’évaluation ici : Outil d’évaluation de la migration SharePoint

Sur la ligne de commande, tapez

Run SMAT.exe -GenerateIdentityMappingLorsque vous êtes invité à entrer la boîte de dialogue de connexion Azure, entrez les informations d’identification de votre locataire Azure Administration.

Lorsque vous êtes invité à donner votre consentement, sélectionnez OK. Cela donne son consentement uniquement à l’application pour la connexion fournie.

Le mappage d’identité s’exécute et génère les rapports nécessaires.

Supprimer le consentement

Suivez les étapes ci-dessous pour supprimer le consentement pour l’application de mappage d’identités SharePoint de votre locataire Azure. Une fois ces étapes effectuées, il est nécessaire de fournir le consentement lors de la prochaine exécution du processus de mappage d’identité.

Parcourir https://portal.azure.com

Connectez-vous en tant qu’administrateur organization.

Recherchez les applications d’entreprise.

Sélectionnez Toutes les applications.

Dans la liste des applications, sélectionnez Outil de mappage des identités SharePoint, puis Supprimer.

Rapports générés

Deux rapports sont générés par le commutateur -GenerateIdentityMapping. Chaque rapport est utilisé dans le cadre du processus de mappage d’identité.

Les deux rapports indiquent que les utilisateurs ont accordé des autorisations au contenu SharePoint.

FullIdentityReport.csv

Le FullIdentityReport.csv contient un vidage de toutes les données d’identité que nous avons découvertes sur les utilisateurs et les groupes répertoriés comme actifs dans l’environnement SharePoint. L’objectif de ce rapport est de comprendre tous les utilisateurs et groupes qui ont accès à SharePoint et si ces identités ont une identité Microsoft Entra associée.

Si l’identité est introuvable dans Active Directory, les champs Active Directory sont vides. Le champ FoundInAD a la valeur false et ReasonNotFoundInAD contient un code de raison.

Si l’identité est introuvable dans Microsoft Entra ID, les champs Microsoft Entra ID sont vides. Le champ FoundInAzureAD aura la valeur false et ReasonNotFoundInAzureAD contiendra un code de raison.

| Nom de colonne | Source | Description |

|---|---|---|

| UniqueID |

SharePoint |

Pour les comptes Windows, il s’agit d’un identificateur de sécurité (SID). Pour les comptes non-Windows, il s’agit de la revendication utilisée pour ACL SharePoint. |

| TypeOfMatch |

Outil d’évaluation |

ExactMatch : l’identité source est un compte Windows et nous avons pu faire correspondre le SID dans SharePoint à OnPremisesSecurityIdentifier dans Microsoft Entra ID. PartialMatch : la correspondance était basée sur UserPrincipalName, Email ou Display Name. Pour les groupes, nous ne correspondons qu’en partie au nom d’affichage. NoMatch : impossible de faire correspondre l’identité à des informations. |

| IsGroup |

SharePoint |

True si l’identité est un groupe. |

| ACLExists |

SharePoint |

True si l’identité est associée à des autorisations dans SharePoint. Cela indique que l’identité a accès à un élément de contenu. |

| MySiteExists |

SharePoint |

Cette propriété a la valeur True si l’identité est un utilisateur et que l’utilisateur a un mon site/OneDrive associé à son profil. |

| ClaimType |

SharePoint |

Type de mode d’authentification de revendication associé à l’identité. Il s’agit de l’une des valeurs suivantes Classic - Il s’agit de comptes Windows classiques. Aucune revendication n’est impliquée et l’utilisateur a été acl’utilisant un identificateur de Sécurité Windows [SID]. Windows - Revendications Windows. TrustedSTS : fournisseur de revendications SAML. Forms : l’authentification Forms est utilisée. ASPNetMembership : fournisseur d’appartenance .NET. ASPNetRole : fournisseur de rôles .NET. ClaimProvider : fournisseur basé sur les revendications. LocalSTS : service de jeton SharePoint local. https://social.technet.microsoft.com/wiki/contents/articles/13921.sharepoint-20102013-claims-encoding.aspx |

| SharePointLoginName |

SharePoint |

Nom de connexion associé à l’identité trouvée dans SharePoint. |

| SharePointDisplayName |

SharePoint |

Nom d’affichage associé à l’identité trouvée dans SharePoint. |

| SharePointProfileEmail |

SharePoint |

Email adresse associée à l’utilisateur. Cette option est renseignée uniquement si l’identité est un utilisateur, si l’utilisateur a un profil SharePoint et si ce profil a un ensemble de courriers électroniques. |

| ActiveDirectoryDisplayName |

Active Directory |

Nom d’affichage trouvé dans Active Directory. |

| ActiveDirectoryDomain |

Active Directory |

Nom de domaine dans lequel se trouvait l’identité. |

| SamAccountName |

Active Directory |

Nom du compte pour l’identité. Cette valeur sera vide pour les groupes. |

| GroupType |

Active Directory |

Type de groupe. Ce champ est vide pour les utilisateurs. |

| GroupMemberCount |

Active Directory |

Nombre de membres dans le groupe. Cela ne reflète pas le nombre de groupes imbriqués. Par exemple, s’il existe un groupe qui contient trois autres groupes, cela s’affiche sous la forme 3. Cette valeur est vide pour les utilisateurs. |

| DistinguishedName |

Active Directory |

Nom unique associé à l’identité dans Active Directory. Exemple : CN=Bob Smith,OU=UserAccounts,DC=contoso,DC=com |

| AccountEnabled |

Active Directory |

True si le compte est activé dans Active Directory. Ce champ est vide pour les groupes. |

| LastLoginTimeInAD |

Active Directory |

Date et heure de la dernière connexion du compte d’utilisateur à Active Directory. Cela n’indique pas que la connexion a été associée à SharePoint, mais peut être utilisée pour déterminer s’il s’agit d’un compte d’utilisateur actif. Ce champ est vide pour les groupes. |

| FoundInAD |

Active Directory |

True si l’identité a été trouvée dans Active Directory. |

| ReasonNotFoundInAD |

Active Directory |

Raison pour laquelle nous n’avons pas trouvé le compte dans Active Directory. Il s’agit de l’un des éléments suivants : BadCredentials : le nom d’utilisateur/mot de passe fourni n’était pas valide pour le domaine. DomainSidMatchNotFound : le SID trouvé dans SharePoint a un SID de domaine qui ne correspond à aucun des domaines situés. InvalidSecurityIdentifier : le SID trouvé dans SharePoint n’est pas valide. OnPremisesSidTranslationFailed : le SID semblait non valide, nous avons essayé de forcer une traduction et cela a échoué. UnableToConnect : impossible de se connecter aux domaines. UnableToDetermine : nous n’avons pas pu déterminer les propriétés AD retournées à partir du domaine. UnknownException : une erreur inattendue s’est produite. Les détails sont enregistrés dans le fichier SMAT.log. UserNotFoundInRemoteAd : nous avons trouvé un domaine valide, mais nous n’avons pas pu localiser l’identité à l’aide du SID. Si FoundInAD a la valeur true, cela est vide. |

| AzureObjectID |

Active Directory |

ID d’objet de l’identité dans Microsoft Entra ID. |

| AzureUserPrincipalName |

Active Directory |

Nom d’utilisateur principal de l’identité. Ce champ n’est rempli que pour les utilisateurs. |

| AzureDisplayName |

Active Directory |

Nom d’affichage associé à l’identité dans Microsoft Entra ID. |

| FoundInAzureAD |

Active Directory |

True si l’identité se trouvait dans Microsoft Entra ID. |

| ReasonNotFoundInAzureAD |

Active Directory |

La raison pour laquelle nous n’avons pas trouvé le compte dans Microsoft Entra ID. La raison peut être : PrincipalNotFound - Impossible de localiser l’identité dans Microsoft Entra ID. AdalExceptionFound : échec de l’authentification à Microsoft Entra ID. UnknownException : une erreur inattendue s’est produite. Les détails se trouvent dans le fichier SMAT.log. Cette valeur est vide si FoundInAzureAd a la valeur true. |

| MappingRationale |

Active Directory |

Utilisez ce champ de notes ouvert pour suivre les utilisateurs non mappés. |

| SanID |

Outil d’évaluation |

Identificateur unique d’une exécution particulière du processus de mappage d’identité. Chaque fois que vous exécutez l’outil, il génère un ID distinct. |

IdentityMapping.csv

IdentityMapping.csv est un fichier de mappage d’identité prégénéré. Toutes les identités sont représentées dans le fichier. Les identités non mappées ont des valeurs vides pour TargetIdentity.

| Nom de colonne | Description |

|---|---|

| UniqueIdentity |

Valeur unique pour identifier l’objet dans l’environnement source. Pour les identités Windows, il s’agit de l’identificateur de sécurité (SID). Pour tous les autres types d’identité, il s’agit de la revendication trouvée dans SharePoint. |

| TargetIdentity |

Identité à laquelle mapper l’identité source. Pour les utilisateurs, cette valeur est le nom d’utilisateur principal de l’utilisateur dans Microsoft Entra ID. Pour les groupes, cette valeur est l’ID d’objet du groupe dans Microsoft Entra ID. |

| IsGroup |

True si la ligne représente un groupe. |