Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier les répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer de répertoire.

S’applique à : SQL Server 2022 (16.x)

Le chiffrement de connexion strict applique les bonnes pratiques de sécurité et permet aux appliances réseau standard de gérer le trafic SQL Server.

Dans cet article, découvrez comment vous connecter à SQL Server 2022 (16.x) et versions ultérieures à l’aide du type de connexion strict.

Prérequis

- SQL Server 2022 (16.x) ou version ultérieure

- Pilote ODBC ou OLE DB Driver pour SQL Server

- Pilote ODBC pour SQL Server, version 18.1.2.1 ou ultérieure

- OLE DB Driver pour SQL Server, version 19.2.0 ou ultérieure

- Créez et installez un certificat TLS sur SQL Server. Pour plus d’informations, consultez Activer des connexions chiffrées dans le moteur de base de données

Se connecter à SQL Server avec une application .NET

Pour plus d’informations sur la connexion à SQL Server avec le type de chiffrement strict, consultez Syntaxe de la chaîne de connexion pour savoir comment créer la chaîne de connexion. Pour plus d’informations sur les nouvelles propriétés de chaîne de connexion, consultez Changements supplémentaires des propriétés de chiffrement de chaîne de connexion.

Se connecter avec un nom de source de données (DSN) ODBC

Vous pouvez tester une connexion avec le type de chiffrement de connexion Strict en utilisant un DSN ODBC sur SQL Server.

Recherchez l’application Sources de données ODBC dans Windows.

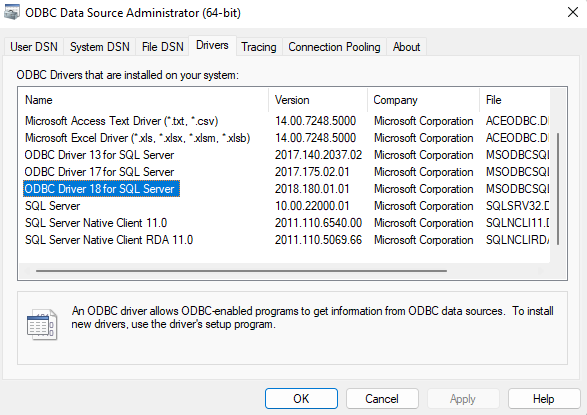

Vérifiez que vous avez le dernier pilote ODBC sous l’onglet Pilotes de l’administrateur de source de données ODBC.

Sous l’onglet DSN système, sélectionnez Ajouter pour créer un DSN. Sélectionnez ensuite ODBC Driver 18 for SQL Server. Sélectionnez Terminer. Nous l’utilisons pour tester notre connexion.

Dans la fenêtre Créer une source de données pour SQL Server, indiquez un nom pour cette source de données et ajoutez le nom de votre serveur SQL Server 2022 (16.x)dans Serveur. Cliquez sur Suivant.

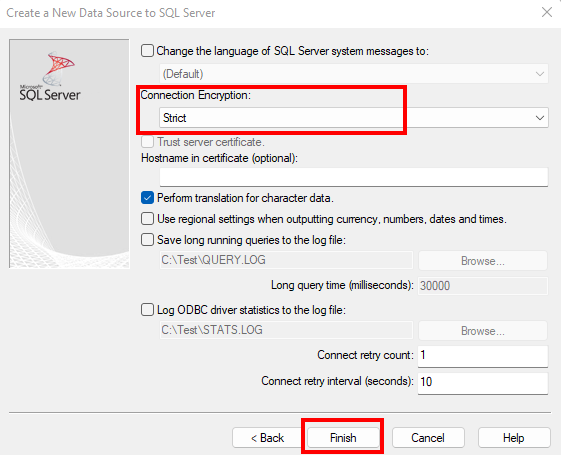

Utilisez toutes les valeurs par défaut pour tous les paramètres jusqu’à l’écran Chiffrement de connexion. Sélectionnez Strict. Si le nom de serveur que vous avez entré diffère de celui du certificat ou si l’adresse IP est utilisée à la place, définissez le Nom d’hôte du certificat sur celui utilisé dans votre certificat. Sélectionnez Terminer.

Quand la boîte de dialogue Configuration du pilote ODBC pour Microsoft SQL Server s’affiche, sélectionnez le bouton Tester la source de données... pour tester la connexion. Cela doit appliquer la connexion

strictà SQL Server pour ce test.

Se connecter avec Universal Data Link

Vous pouvez également tester la connexion à SQL Server avec le chiffrement strict en utilisant OLE DB Driver avec Universal Data Link (UDL).

Pour créer un fichier UDL afin de tester votre connexion, cliquez avec le bouton droit sur votre bureau et sélectionnez Nouveau>Document texte. Vous devez remplacer l’extension

txtparudl. Vous pouvez donner au fichier le nom de votre choix.Remarque

Vous devez voir le nom de l’extension pour remplacer

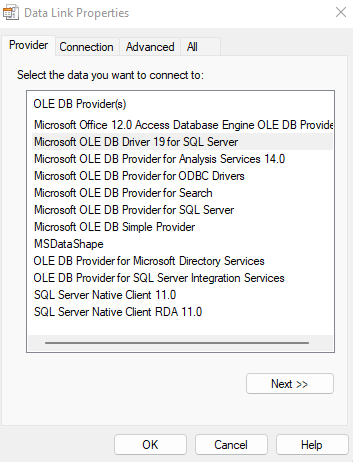

txtparudl. Si vous ne voyez pas l’extension, vous pouvez activer l’affichage de l’extension en ouvrant l’Explorateur de fichiers>Affichage>Afficher>Extensions de nom de fichier.Ouvrez le fichier UDL que vous avez créé et accédez à l’onglet Fournisseur pour sélectionner Microsoft OLE DB Driver 19 for SQL Server. Cliquez sur Suivant>>.

Sous l’onglet Connexion, entrez le nom de votre serveur SQL, puis sélectionnez la méthode d’authentification que vous utilisez pour vous connecter à SQL Server.

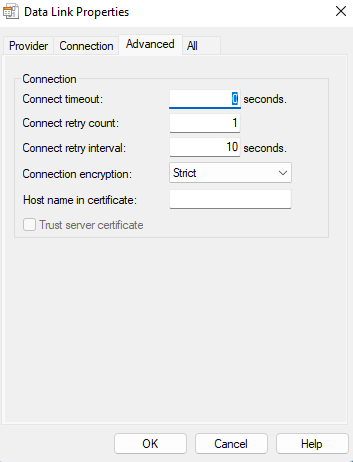

Sous l’onglet Avancé, sélectionnez Strict pour Chiffrement de connexion. Si le nom de serveur que vous avez entré diffère de celui du certificat ou si l’adresse IP est utilisée à la place, définissez le Nom d’hôte du certificat sur celui utilisé dans votre certificat. Retournez dans l’onglet Connexion une fois terminé.

Sélectionnez Tester la connexion pour tester la connexion avec le chiffrement de connexion

strict.

Se connecter avec SSMS

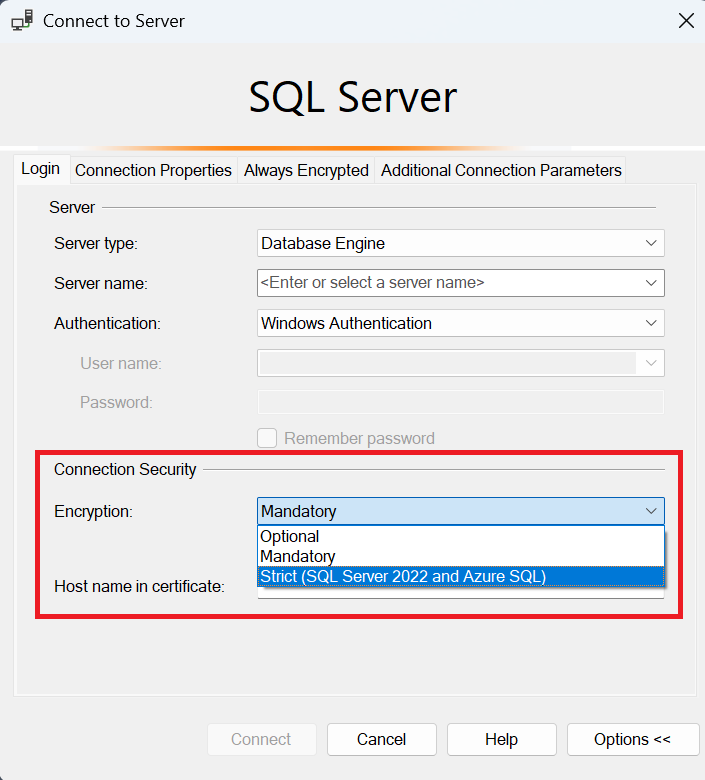

À compter de la version 20, vous pouvez appliquer un chiffrement strict dans SQL Server Management Studio (SSMS) sous l’onglet Connexions de la boîte de dialogue Se connecter au serveur :

Se connecter à un groupe de disponibilité Always On

À compter de SQL Server 2025 (17.x), vous pouvez chiffrer la communication entre le cluster de basculement Windows Server et un réplica d'un groupe de disponibilité Always On à l’aide du type de chiffrement de connexion Strict ou Mandatory. Votre groupe de disponibilité ne peut appliquer le chiffrement que s’il est basé sur un cluster de basculement Windows Server. D’autres types de groupes de disponibilité ne prennent pas en charge le chiffrement strict.

Les étapes diffèrent selon que votre disponibilité existe déjà.

Pour forcer le chiffrement strict à un nouveau groupe de disponibilité, procédez comme suit :

- Si ce n’est déjà fait, importez le certificat TLS dans chaque réplica du groupe de disponibilité, tel que défini par les exigences de certificat. Redémarrez chaque instance SQL Server après avoir importé le certificat.

- Testez les connexions à chaque réplica SQL Server à l’aide de l’une des méthodes mentionnées dans cet article qui applique le chiffrement.

-

CREATE AVAILABILITY GROUP avec la

Encryptpropriété définieStrictdans laCLUSTER_CONNECTION_OPTIONSclause du groupe de disponibilité. Cela garantit que toutes les connexions au groupe de disponibilité utilisent le type de chiffrement spécifié. - Si le groupe de disponibilité est actuellement en ligne, basculez le groupe de disponibilité vers un réplica secondaire pour appliquer les nouveaux paramètres de chiffrement au groupe de disponibilité. Si le groupe de disponibilité ne parvient pas à être en ligne, il peut s’agir

ClusterConnectionOptionsdu paramètre incorrect. Vérifiez les cluster.log pour les erreurs ODBC liées au cluster qui ne parviennent pas à se connecter au réplica SQL Server. Si vous le souhaitez, vous pouvez restaurer le groupe de disponibilité vers le réplica principal d’origine une fois que le nouveau réplica secondaire est en ligne et connecté au groupe de disponibilité. - (Facultatif) Vous pouvez appliquer davantage le chiffrement en définissant l’option

Yesdans les propriétés du Gestionnaire de configuration SQL Server pour le protocole de connexion pour chaque réplica. Ce paramètre garantit que toutes les connexions aux réplicas du groupe de disponibilité utilisent un chiffrement strict. Redémarrez chaque réplica SQL Server après avoir modifié ce paramètre.

Se connecter à une instance de cluster de basculement

À compter de SQL Server 2025 (17.x), vous pouvez chiffrer les communications entre votre cluster de basculement Windows Server et une instance de cluster de basculement Always On à l’aide du type de chiffrement de connexion Strict ou Mandatory. Pour ce faire, procédez comme suit :

- Si ce n’est déjà fait, importez le certificat TLS sur chaque nœud du cluster de basculement, tel que défini par les exigences de certificat. Redémarrez l’instance SQL Server après avoir importé le certificat.

- Testez les connexions à l’instance de cluster de basculement à l’aide de l’une des méthodes mentionnées dans cet article qui applique le chiffrement.

-

ALTER SERVER CONFIGURATION avec la

CLUSTER_CONNECTION_OPTIONSclause pour définir laEncryptpropriété surMandatoryouStrict. Cela garantit que toutes les connexions à l’instance de cluster de basculement utilisent le type de chiffrement spécifié. - Basculez l’instance vers un nœud secondaire pour appliquer les nouveaux paramètres de chiffrement à l’instance de cluster de basculement. Si l’instance de cluster de basculement ne parvient pas à être en ligne, elle peut être

ClusterConnectionOptionsdéfinie correctement. Vérifiez les cluster.log pour leserreurs ODBC liées au cluster qui ne parviennent pas à se connecter à l’instance SQL Server. Si vous le souhaitez, vous pouvez restaurer l’instance vers le nœud principal d’origine une fois le nouveau nœud secondaire en ligne et connecté à l’instance de cluster de basculement. - (Facultatif) Vous pouvez appliquer davantage le chiffrement en définissant l’option

Yesdans les propriétés du Gestionnaire de configuration SQL Server pour le protocole de connexion de chaque nœud du cluster. Ce paramètre garantit que toutes les connexions à l’instance de cluster de basculement utilisent un chiffrement strict. Apportez cette modification sur le nœud secondaire, basculez l’instance sur celui-ci, puis apportez-lui la modification sur le nœud principal.

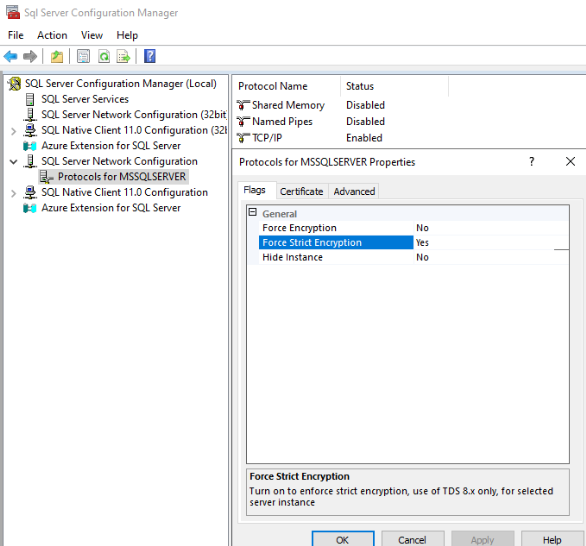

Forcer le chiffrement strict avec le Gestionnaire de configuration SQL Server

Vous pouvez appliquer un chiffrement strict à l’aide du Gestionnaire de configuration SQL Server à partir de SQL Server 2022 (16.x). Pour ce faire, procédez comme suit :

Ouvrez le Gestionnaire de configuration SQL Server.

Dans le volet gauche, développez Configuration réseau SQL Server, puis sélectionnez Protocoles pour [InstanceName].

Cliquez avec le bouton droit sur TCP/IP, puis sélectionnez Propriétés.

Dans la boîte de dialogue Propriétés TCP/IP , accédez à l’onglet Indicateurs , puis sélectionnez Oui pour l’option Forcer le chiffrement strict :

Redémarrez l’instance SQL Server pendant une fenêtre de maintenance pour appliquer les modifications.

Notes

Si vous voyez SSL certificate validation failed, vérifiez que :

- Le certificat de serveur est valide sur la machine que vous utilisez pour le test

- Au moins un des éléments suivants est vrai :

- Le fournisseur SQL Server correspond au nom de l’autorité de certification ou à un des noms DNS du certificat.

- La propriété de chaîne de connexion

HostNameInCertificatecorrespond au nom de l’autorité de certification ou à un des noms DNS du certificat.