Autorisations (moteur de base de données)

S’applique à : SQL Server

Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Analytics Platform System (PDW)

Chaque élément sécurisable de SQL Server dispose d’autorisations associées qui peuvent être accordées aux principaux. Les autorisations dans le moteur de base de données sont gérées au niveau du serveur attribué aux connexions et aux rôles de serveur, et au niveau de la base de données attribuée aux utilisateurs de base de données et aux rôles de base de données. Le modèle pour Azure SQL Database a le même système pour les autorisations de base de données, mais les autorisations de niveau serveur ne sont pas disponibles. Cet article contient la liste complète des autorisations. Pour une implémentation classique des autorisations, consultez Getting Started with Database Engine Permissions.

Le nombre total d’autorisations pour SQL Server 2022 (16.x) est de 292. Azure SQL Database expose 292 autorisations. La plupart des autorisations s’appliquent à toutes les plateformes, mais ce n’est pas le cas pour certaines d’entre elles. Par exemple, des autorisations de niveau serveur ne peuvent pas être accordées sur Azure SQL Database, et seules quelques autorisations sont pertinentes sur Azure SQL Database. De nouvelles autorisations sont introduites progressivement avec de nouvelles versions. SQL Server 2019 (15.x) expose 248 autorisations. SQL Server 2017 (14.x) a exposé 238 autorisations. SQL Server 2016 (13.x) a exposé 230 autorisations. SQL Server 2014 (12.x) a exposé 219 autorisations. SQL Server 2012 (11.x) a exposé 214 autorisations. SQL Server 2008 R2 (10.50.x) a exposé 195 autorisations. L’article sys.fn_builtin_permissions spécifie les permissions qui sont nouvelles dans les versions récentes.

Une fois que vous avez compris les autorisations requises, vous pouvez appliquer les autorisations au niveau du serveur aux connexions ou aux rôles serveur, et les autorisations au niveau de la base de données aux utilisateurs ou aux rôles de base de données, en utilisant les instructions GRANT, REVOKE et DENY. Par exemple :

GRANT SELECT ON SCHEMA::HumanResources TO role_HumanResourcesDept;

REVOKE SELECT ON SCHEMA::HumanResources TO role_HumanResourcesDept;

Pour des conseils sur la conception d’un système d’autorisations, consultez Bien démarrer avec les autorisations du moteur de base de données.

Conventions de noms d'autorisations

La section ci-après décrit les conventions générales qui sont suivies pour affecter des noms aux autorisations.

CONTROL

Confère des fonctionnalités de type propriété au bénéficiaire de l'autorisation. Le bénéficiaire dispose effectivement de toutes les autorisations définies sur l'élément sécurisable. Un principal qui dispose de l'autorisation CONTROL peut aussi accorder des autorisations sur l'élément sécurisable. Le modèle de sécurité de SQL Server étant hiérarchique, l’autorisation CONTROL sur une portée particulière étend implicitement CONTROL à tous les éléments sécurisables inclus dans cette portée. Par exemple, CONTROL sur une base de données implique toutes les autorisations sur la base de données, toutes les autorisations sur tous les assemblys de la base de données, toutes les autorisations sur tous les schémas de la base de données et toutes les autorisations sur les objets de tous les schémas de la base de données.

ALTER

Confère la capacité de modifier les propriétés, excepté l'appartenance, d'un élément sécurisable particulier. Lorsque ALTER est accordé sur une portée, ALTER octroie également la capacité de modifier, de créer ou de supprimer tous les éléments sécurisables contenus dans cette portée. Par exemple, l'autorisation ALTER sur un schéma inclut la capacité de créer, de modifier et de supprimer les objets du schéma.

ALTER ANY <Élément sécurisable du serveur>, où Élément sécurisable du serveur désigne n’importe quel élément sécurisable du serveur.

Confère la capacité de créer, de modifier ou de supprimer des instances individuelles de l' Élément sécurisable du serveur. Par exemple, ALTER ANY LOGIN confère la capacité de créer, de modifier ou de supprimer n'importe quelle connexion dans l'instance.

ALTER ANY <Élément sécurisable de base de données>, où Élément sécurisable de base de données désigne n’importe quel élément sécurisable au niveau de la base de données.

Confère la capacité de créer, de modifier ou de supprimer des instances individuelles de l' Élément sécurisable de base de données. Par exemple, ALTER ANY SCHEMA confère la capacité de créer, de modifier ou de supprimer n'importe quel schéma dans la base de données.

TAKE OWNERSHIP

Permet au bénéficiaire d'obtenir la propriété de l'élément sécurisable sur lequel cette autorisation est accordée.

IMPERSONATE <Connexion>

Permet au bénéficiaire d'emprunter l'identité impliquée dans la connexion.

IMPERSONATE <Utilisateur>

Permet au bénéficiaire d'emprunter l'identité de l'utilisateur.

CREATE <Élément sécurisable du serveur>

Confère au bénéficiaire la capacité de créer l' Élément sécurisable du serveur.

CREATE <Élément sécurisable de base de données>

Confère au bénéficiaire la capacité de créer l' Élément sécurisable de base de données.

CREATE <Élément sécurisable contenu dans le schéma>

Confère la capacité de créer l'élément sécurisable contenu dans le schéma. Toutefois, l'autorisation ALTER sur le schéma est requise pour créer l'élément sécurisable dans un schéma particulier.

VIEW DEFINITION

Permet au bénéficiaire d'accéder aux métadonnées.

REFERENCES

L'autorisation REFERENCES sur une table est obligatoire pour pouvoir créer une contrainte FOREIGN KEY qui référence cette table.

L'autorisation REFERENCES est obligatoire sur un objet pour pouvoir créer une FONCTION ou une VUE avec la clause

WITH SCHEMABINDINGqui référence cet objet.

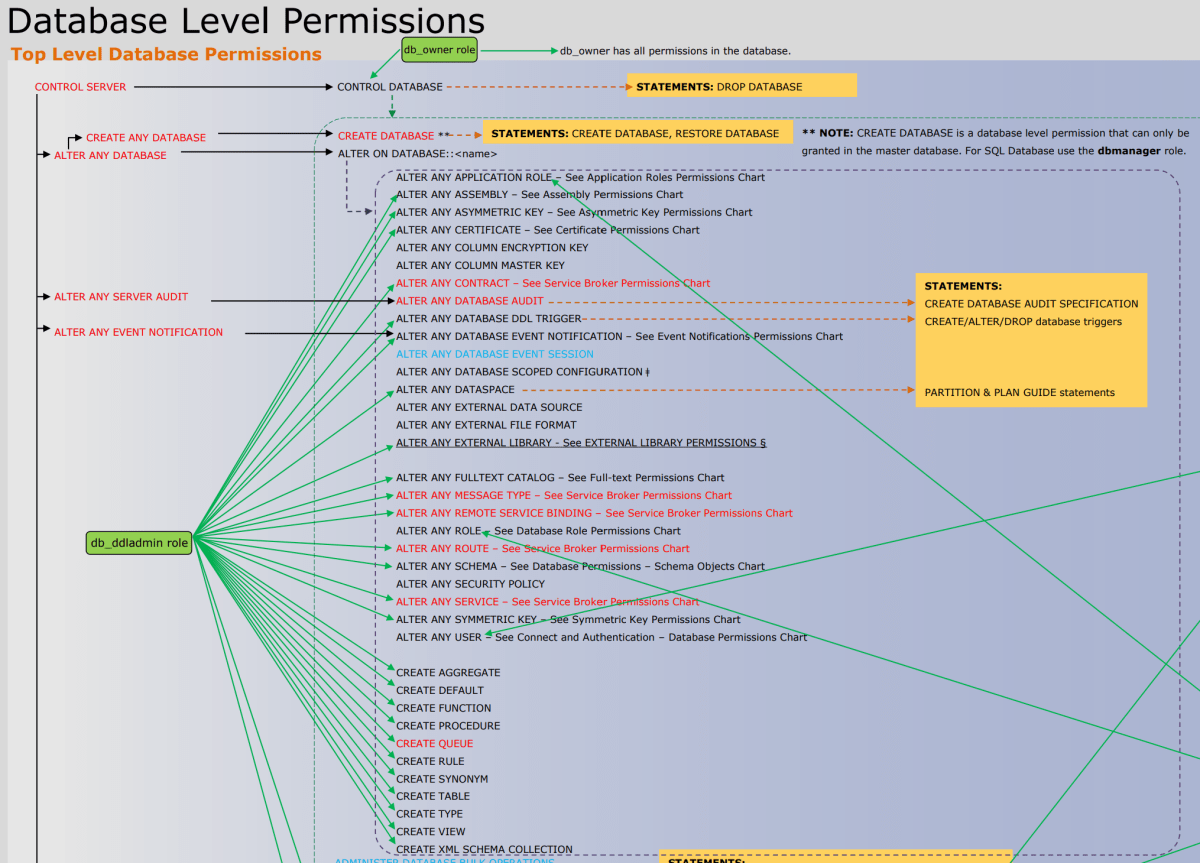

Graphique des autorisations SQL Server

L'image suivante illustre les autorisations et leurs relations. Certaines des autorisations de niveau supérieur (telles que CONTROL SERVER) figurent plusieurs fois. Dans cet article, l’affiche est trop petite pour être lue correctement. Vous pouvez télécharger le Poster des autorisations du moteur de base de données au format PDF.

Autorisations applicables à des éléments sécurisables spécifiques

Le tableau ci-dessous répertorie les principales classes d’autorisations et les types d’éléments sécurisables auxquels elles peuvent s’appliquer.

| Autorisation | S’applique à |

|---|---|

| ALTER | Toutes les classes d’objets, à l’exception de TYPE. |

| CONTROL | Toutes les classes d’objets : AGGREGATE, APPLICATION ROLE, ASSEMBLY, ASYMMETRIC KEY, AVAILABILITY GROUP, CERTIFICATE, CONTRACT, INFORMATIONS D’IDENTIFICATION, DATABASE, DATABASE SCOPED CREDENTIAL, DEFAULT, ENDPOINT, FULLTEXT CATALOG, FULLTEXT STOPLIST, FUNCTION, LOGIN, MESSAGE TYPE, PROCEDURE, QUEUE, REMOTE SERVICE BINDING, ROLE, ROUTE, RULE, SCHEMA, SEARCH PROPERTY LIST, SERVER, SERVER ROLE, SERVICE, SYMMETRIC KEY, SYNONYM, TABLE, TYPE, USER, VIEW et XML SCHEMA COLLECTION |

| DELETE | Toutes les classes d’objets, à l’exception de DATABASE SCOPED CONFIGURATION, SERVER et TYPE. |

| Exécutez | Types CLR, scripts externes, procédures (Transact-SQL et CLR), fonctions scalaires et d’agrégation (Transact-SQL et CLR) et synonymes |

| IMPERSONATE | Connexions et utilisateurs |

| INSERT | Synonymes, tables et colonnes, vues et colonnes. l’autorisation peut être accordée au niveau de la base de données, du schéma ou de l’objet. |

| RECEIVE | Files d’attente Service Broker |

| REFERENCES | AGGREGATE, ASSEMBLY, ASYMMETRIC KEY, CERTIFICATE, CONTRACT, CREDENTIAL (s’applique à SQL Server 2022 (16.x) et versions ultérieures), DATABASE, DATABASE SCOPED CREDENTIAL, FULLTEXT CATALOG, FULLTEXT STOPLIST, FUNCTION, MESSAGE TYPE, PROCEDURE, QUEUE, RULE, SCHEMA, SEARCH PROPERTY LIST, SEQUENCE OBJECT, SYMMETRIC KEY, TABLE, TYPE, VIEW et XML SCHEMA COLLECTION |

| SELECT | Synonymes, tables et colonnes, vues et colonnes. l’autorisation peut être accordée au niveau de la base de données, du schéma ou de l’objet. |

| TAKE OWNERSHIP | Toutes les classes d’objets, à l’exception de DATABASE SCOPED CONFIGURATION, LOGIN, SERVER et USER. |

| UPDATE | Synonymes, tables et colonnes, vues et colonnes. l’autorisation peut être accordée au niveau de la base de données, du schéma ou de l’objet. |

| VIEW CHANGE TRACKING | Schémas et tables |

| VIEW DEFINITION | Toutes les classes d’objets, à l’exception de DATABASE SCOPED CONFIGURATION et SERVER. |

Attention

Les autorisations par défaut accordées aux objets système au moment de l’installation sont soigneusement évaluées en fonction des menaces possibles et ne doivent pas être modifiées dans le cadre de la sécurisation renforcée de l’installation de SQL Server. Les modifications apportées aux autorisations sur les objets système peuvent limiter ou rompre le fonctionnement et pourraient potentiellement laisser votre installation de SQL Server dans un état non pris en charge.

Autorisations SQL Server

Le tableau ci-dessous fournit la liste complète des autorisations SQL Server. Les autorisations de base de données Azure SQL sont uniquement disponibles pour les éléments sécurisables de base pris en charge. Les autorisations de niveau serveur ne peuvent pas être accordées dans la base de données Azure SQL ; toutefois, dans certains cas, les autorisations de base de données sont disponibles à la place.

| Élément sécurisable de base | Autorisations granulaires sur les éléments sécurisables de base | Code du type d’autorisation | Élément sécurisable qui contient un élément sécurisable de base | Autorisation sur l'élément sécurisable conteneur, qui implique une autorisation granulaire sur l'élément sécurisable de base |

|---|---|---|---|---|

| APPLICATION ROLE | ALTER | AL | DATABASE | ALTER ANY APPLICATION ROLE |

| APPLICATION ROLE | CONTROL | CL | DATABASE | CONTROL |

| APPLICATION ROLE | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| ASSEMBLY | ALTER | AL | DATABASE | ALTER ANY ASSEMBLY |

| ASSEMBLY | CONTROL | CL | DATABASE | CONTROL |

| ASSEMBLY | REFERENCES | RF | DATABASE | REFERENCES |

| ASSEMBLY | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| ASSEMBLY | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| ASYMMETRIC KEY | ALTER | AL | DATABASE | ALTER ANY ASYMMETRIC KEY |

| ASYMMETRIC KEY | CONTROL | CL | DATABASE | CONTROL |

| ASYMMETRIC KEY | REFERENCES | RF | DATABASE | REFERENCES |

| ASYMMETRIC KEY | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| ASYMMETRIC KEY | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| AVAILABILITY GROUP | ALTER | AL | SERVER | ALTER ANY AVAILABILITY GROUP |

| AVAILABILITY GROUP | CONTROL | CL | SERVER | CONTROL SERVER |

| AVAILABILITY GROUP | TAKE OWNERSHIP | TO | SERVER | CONTROL SERVER |

| AVAILABILITY GROUP | VIEW DEFINITION | VW | SERVER | VIEW ANY DEFINITION |

| CERTIFICATE | ALTER | AL | DATABASE | ALTER ANY CERTIFICATE |

| CERTIFICATE | CONTROL | CL | DATABASE | CONTROL |

| CERTIFICATE | REFERENCES | RF | DATABASE | REFERENCES |

| CERTIFICATE | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| CERTIFICATE | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| CONTRACT | ALTER | AL | DATABASE | ALTER ANY CONTRACT |

| CONTRACT | CONTROL | CL | DATABASE | CONTROL |

| CONTRACT | REFERENCES | RF | DATABASE | REFERENCES |

| CONTRACT | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| CONTRACT | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| CREDENTIAL | CONTROL | CL | SERVER | CONTROL SERVER |

| CREDENTIAL | REFERENCES | RF | SERVER | ALTER ANY CREDENTIAL |

| DATABASE | ADMINISTER DATABASE BULK OPERATIONS | DABO | SERVER | CONTROL SERVER |

| DATABASE | ALTER | AL | SERVER | ALTER ANY DATABASE |

| DATABASE | ALTER ANY APPLICATION ROLE | ALAR | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY ASSEMBLY | ALAS | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY ASYMMETRIC KEY | ALAK | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY CERTIFICATE | ALCF | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY COLUMN ENCRYPTION KEY | ALCK S’applique à SQL Server (SQL Server 2016 (13.x) jusqu’à la version actuelle), Azure SQL Database. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY COLUMN MASTER KEY | ALCM S’applique à SQL Server (SQL Server 2016 (13.x) jusqu’à la version actuelle), Azure SQL Database. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY CONTRACT | ALSC | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY DATABASE AUDIT | ALDA | SERVER | ALTER ANY SERVER AUDIT |

| DATABASE | ALTER ANY DATABASE DDL TRIGGER | ALTG | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY DATABASE EVENT NOTIFICATION | ALED | SERVER | ALTER ANY EVENT NOTIFICATION |

| DATABASE | ALTER ANY DATABASE EVENT SESSION | AADS | SERVER | ALTER ANY EVENT SESSION |

| DATABASE | ALTER ANY DATABASE EVENT SESSION ADD EVENT | LDAE | SERVER | ALTER ANY EVENT SESSION ADD EVENT |

| DATABASE | ALTER ANY DATABASE EVENT SESSION ADD TARGET | LDAT | SERVER | ALTER ANY EVENT SESSION ADD TARGET |

| DATABASE | ALTER ANY DATABASE EVENT SESSION DISABLE | DDES | SERVER | ALTER ANY EVENT SESSION DISABLE |

| DATABASE | ALTER ANY DATABASE EVENT SESSION DROP EVENT | LDDE | SERVER | ALTER ANY EVENT SESSION DROP EVENT |

| DATABASE | ALTER ANY DATABASE EVENT SESSION DROP TARGET | LDDT | SERVER | ALTER ANY EVENT SESSION DROP TARGET |

| DATABASE | ALTER ANY DATABASE EVENT SESSION ENABLE | EDES | SERVER | ALTER ANY EVENT SESSION ENABLE |

| DATABASE | ALTER ANY DATABASE EVENT SESSION OPTION | LDSO | SERVER | ALTER ANY EVENT SESSION OPTION |

| DATABASE | ALTER ANY DATABASE SCOPED CONFIGURATION | ALDC S’applique à SQL Server (SQL Server 2016 (13.x) jusqu’à la version actuelle), Azure SQL Database. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY DATASPACE | ALDS | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL DATA SOURCE | AEDS | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL FILE FORMAT | AEFF | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL JOB | AESJ | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL LANGUAGE | ALLA | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL LIBRARY | ALEL | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY EXTERNAL STREAM | AEST | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY FULLTEXT CATALOG | ALFT | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY MASK | AAMK S’applique à SQL Server (SQL Server 2016 (13.x) jusqu’à la version actuelle), Azure SQL Database. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY MESSAGE TYPE | ALMT | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY REMOTE SERVICE BINDING | ALSB | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY ROLE | ALRL | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY ROUTE | ALRT | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY SCHEMA | ALSM | SERVER | CONTROL SERVER |

| DATABASE | MODIFIER UNE STRATÉGIE DE SÉCURITÉ | ALSP S’applique à SQL Server (SQL Server 2016 (13.x) jusqu’à la version actuelle), Azure SQL Database. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY SENSITIVITY CLASSIFICATION | AASC S’applique à SQL Server (SQL Server 2019 (15.x) jusqu’à la version actuelle), Azure SQL Database. |

SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY SERVICE | ALSV | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY SYMMETRIC KEY | ALSK | SERVER | CONTROL SERVER |

| DATABASE | ALTER ANY USER | ALUS | SERVER | CONTROL SERVER |

| DATABASE | MODIFIER LE REGISTRE | ALR | SERVER | CONTROL |

| DATABASE | ALTER LEDGER CONFIGURATION | ALC | SERVER | CONTROL SERVER |

| DATABASE | AUTHENTICATE | AUTH | SERVER | AUTHENTICATE SERVER |

| DATABASE | BACKUP DATABASE | BADB | SERVER | CONTROL SERVER |

| DATABASE | BACKUP LOG | BALO | SERVER | CONTROL SERVER |

| DATABASE | CHECKPOINT | CP | SERVER | CONTROL SERVER |

| DATABASE | CONNECT | CO | SERVER | CONTROL SERVER |

| DATABASE | CONNECT REPLICATION | CORP | SERVER | CONTROL SERVER |

| DATABASE | CONTROL | CL | SERVER | CONTROL SERVER |

| DATABASE | CREATE AGGREGATE | CRAG | SERVER | CONTROL SERVER |

| DATABASE | CREATE ANY DATABASE EVENT SESSION | CRDS | SERVER | CREATE ANY EVENT SESSION |

| DATABASE | CREATE ASSEMBLY | CRAS | SERVER | CONTROL SERVER |

| DATABASE | CREATE ASYMMETRIC KEY | CRAK | SERVER | CONTROL SERVER |

| DATABASE | CREATE CERTIFICATE | CRCF | SERVER | CONTROL SERVER |

| DATABASE | CREATE CONTRACT | CRSC | SERVER | CONTROL SERVER |

| DATABASE | CREATE DATABASE | CRDB | SERVER | CREATE ANY DATABASE |

| DATABASE | CREATE DATABASE DDL EVENT NOTIFICATION | CRED | SERVER | CREATE DDL EVENT NOTIFICATION |

| DATABASE | CREATE DEFAULT | CRDF | SERVER | CONTROL SERVER |

| DATABASE | CRÉER UN LANGAGE EXTERNE | CRLA | SERVER | CONTROL SERVER |

| DATABASE | CREATE EXTERNAL LIBRARY | CREL | SERVER | CONTROL SERVER |

| DATABASE | CREATE FULLTEXT CATALOG | CRFT | SERVER | CONTROL SERVER |

| DATABASE | CRÉER UNE FONCTION | CRFN | SERVER | CONTROL SERVER |

| DATABASE | CREATE MESSAGE TYPE | CRMT | SERVER | CONTROL SERVER |

| DATABASE | CREATE PROCEDURE | CRPR | SERVER | CONTROL SERVER |

| DATABASE | CREATE QUEUE | CRQU | SERVER | CONTROL SERVER |

| DATABASE | CREATE REMOTE SERVICE BINDING | CRSB | SERVER | CONTROL SERVER |

| DATABASE | CREATE ROLE | CRRL | SERVER | CONTROL SERVER |

| DATABASE | CREATE ROUTE | CRRT | SERVER | CONTROL SERVER |

| DATABASE | CREATE RULE | CRRU | SERVER | CONTROL SERVER |

| DATABASE | CREATE SCHEMA | CRSM | SERVER | CONTROL SERVER |

| DATABASE | CREATE SERVICE | CRSV | SERVER | CONTROL SERVER |

| DATABASE | CREATE SYMMETRIC KEY | CRSK | SERVER | CONTROL SERVER |

| DATABASE | CREATE SYNONYM | CRSN | SERVER | CONTROL SERVER |

| DATABASE | CREATE TABLE | CRTB | SERVER | CONTROL SERVER |

| DATABASE | CREATE TYPE | CRTY | SERVER | CONTROL SERVER |

| DATABASE | CREATE USER | CUSR | SERVER | CONTROL SERVER |

| DATABASE | CREATE VIEW | CRVW | SERVER | CONTROL SERVER |

| DATABASE | CREATE XML SCHEMA COLLECTION | CRXS | SERVER | CONTROL SERVER |

| DATABASE | DELETE | DL | SERVER | CONTROL SERVER |

| DATABASE | DROP ANY DATABASE EVENT SESSION | DRDS | SERVER | DROP ANY EVENT SESSION |

| DATABASE | ACTIVER LE REGISTRE | EL | SERVER | CONTROL |

| DATABASE | Exécutez | EX | SERVER | CONTROL SERVER |

| DATABASE | EXECUTE ANY EXTERNAL ENDPOINT | EAEE | SERVER | CONTROL SERVER |

| DATABASE | EXECUTE ANY EXTERNAL SCRIPT | EAES S’applique à SQL Server (de SQL Server 2016 (13.x) à la version actuelle). |

SERVER | CONTROL SERVER |

| DATABASE | INSERT | IN | SERVER | CONTROL SERVER |

| DATABASE | KILL DATABASE CONNECTION | KIDC S’applique à la base de données Azure SQL. Utilisez ALTER ANY CONNECTION dans SQL Server. |

SERVER | ALTER ANY CONNECTION |

| DATABASE | REFERENCES | RF | SERVER | CONTROL SERVER |

| DATABASE | SELECT | SL | SERVER | CONTROL SERVER |

| DATABASE | SHOWPLAN | SPLN | SERVER | ALTER TRACE |

| DATABASE | SUBSCRIBE QUERY NOTIFICATIONS | SUQN | SERVER | CONTROL SERVER |

| DATABASE | TAKE OWNERSHIP | TO | SERVER | CONTROL SERVER |

| DATABASE | UNMASK | UMSK S’applique à SQL Server (SQL Server 2016 (13.x) jusqu’à la version actuelle), Azure SQL Database. |

SERVER | CONTROL SERVER |

| DATABASE | UPDATE | UP | SERVER | CONTROL SERVER |

| DATABASE | VIEW ANY COLUMN ENCRYPTION KEY DEFINITION | VWCK S’applique à SQL Server (SQL Server 2016 (13.x) jusqu’à la version actuelle), Azure SQL Database. |

SERVER | VIEW SERVER STATE |

| DATABASE | VIEW ANY COLUMN MASTER KEY DEFINITION | VWCM S’applique à SQL Server (SQL Server 2016 (13.x) jusqu’à la version actuelle), Azure SQL Database. |

SERVER | VIEW SERVER STATE |

| DATABASE | VIEW ANY SENSITIVITY CLASSIFICATION | VASC | SERVER | CONTROL SERVER |

| DATABASE | VIEW CRYPTOGRAPHICALLY SECURED DEFINITION | VCD | SERVER | VIEW ANY CRYPTOGRAPHICALLY SECURED DEFINITION |

| DATABASE | AFFICHER L’ÉTAT DES PERFORMANCES DE LA BASE DE DONNÉES | VDP | SERVER | AFFICHER L’ÉTAT DES PERFORMANCES DU SERVEUR |

| DATABASE | VIEW DATABASE SECURITY AUDIT | VDSA | SERVER | CONTROL SERVER |

| DATABASE | AFFICHER L’ÉTAT DE SÉCURITÉ DE LA BASE DE DONNÉES | VDS | SERVER | AFFICHER L’ÉTAT DE SÉCURITÉ DU SERVEUR |

| DATABASE | VIEW DATABASE STATE | VWDS | SERVER | VIEW SERVER STATE |

| DATABASE | VIEW DEFINITION | VW | SERVER | VIEW ANY DEFINITION |

| DATABASE | VIEW LEDGER CONTENT | VLC | SERVER | CONTROL |

| DATABASE | VIEW SECURITY DEFINITION | VWS | SERVER | VIEW ANY SECURITY DEFINITION |

| DATABASE | AFFICHER LA DÉFINITION DES PERFORMANCES | VWP | SERVER | AFFICHER TOUTE DÉFINITION DES PERFORMANCES |

| DATABASE SCOPED CREDENTIAL | ALTER | AL | DATABASE | CONTROL |

| DATABASE SCOPED CREDENTIAL | CONTROL | CL | DATABASE | CONTROL |

| DATABASE SCOPED CREDENTIAL | REFERENCES | RF | DATABASE | REFERENCES |

| DATABASE SCOPED CREDENTIAL | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| DATABASE SCOPED CREDENTIAL | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| ENDPOINT | ALTER | AL | SERVER | ALTER ANY ENDPOINT |

| ENDPOINT | CONNECT | CO | SERVER | CONTROL SERVER |

| ENDPOINT | CONTROL | CL | SERVER | CONTROL SERVER |

| ENDPOINT | TAKE OWNERSHIP | TO | SERVER | CONTROL SERVER |

| ENDPOINT | VIEW DEFINITION | VW | SERVER | VIEW ANY DEFINITION |

| FULLTEXT CATALOG | ALTER | AL | DATABASE | ALTER ANY FULLTEXT CATALOG |

| FULLTEXT CATALOG | CONTROL | CL | DATABASE | CONTROL |

| FULLTEXT CATALOG | REFERENCES | RF | DATABASE | REFERENCES |

| FULLTEXT CATALOG | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| FULLTEXT CATALOG | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| FULLTEXT STOPLIST | ALTER | AL | DATABASE | ALTER ANY FULLTEXT CATALOG |

| FULLTEXT STOPLIST | CONTROL | CL | DATABASE | CONTROL |

| FULLTEXT STOPLIST | REFERENCES | RF | DATABASE | REFERENCES |

| FULLTEXT STOPLIST | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| FULLTEXT STOPLIST | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| Connexion | ALTER | AL | SERVER | ALTER ANY LOGIN |

| Connexion | CONTROL | CL | SERVER | CONTROL SERVER |

| Connexion | IMPERSONATE | IM | SERVER | CONTROL SERVER |

| Connexion | VIEW DEFINITION | VW | SERVER | VIEW ANY DEFINITION |

| MESSAGE TYPE | ALTER | AL | DATABASE | ALTER ANY MESSAGE TYPE |

| MESSAGE TYPE | CONTROL | CL | DATABASE | CONTROL |

| MESSAGE TYPE | REFERENCES | RF | DATABASE | REFERENCES |

| MESSAGE TYPE | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| MESSAGE TYPE | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| OBJECT | ALTER | AL | SCHEMA | ALTER |

| OBJECT | CONTROL | CL | SCHEMA | CONTROL |

| OBJECT | DELETE | DL | SCHEMA | DELETE |

| OBJECT | Exécutez | EX | SCHEMA | Exécutez |

| OBJECT | INSERT | IN | SCHEMA | INSERT |

| OBJECT | RECEIVE | RC | SCHEMA | CONTROL |

| OBJECT | REFERENCES | RF | SCHEMA | REFERENCES |

| OBJECT | SELECT | SL | SCHEMA | SELECT |

| OBJECT | TAKE OWNERSHIP | TO | SCHEMA | CONTROL |

| OBJECT | UNMASK | UMSK | SCHEMA | UNMASK |

| OBJECT | UPDATE | UP | SCHEMA | UPDATE |

| OBJECT | VIEW CHANGE TRACKING | VWCT | SCHEMA | VIEW CHANGE TRACKING |

| OBJECT | VIEW DEFINITION | VW | SCHEMA | VIEW DEFINITION |

| REMOTE SERVICE BINDING | ALTER | AL | DATABASE | ALTER ANY REMOTE SERVICE BINDING |

| REMOTE SERVICE BINDING | CONTROL | CL | DATABASE | CONTROL |

| REMOTE SERVICE BINDING | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| REMOTE SERVICE BINDING | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| ROLE | ALTER | AL | DATABASE | ALTER ANY ROLE |

| ROLE | CONTROL | CL | DATABASE | CONTROL |

| ROLE | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| ROLE | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| ROUTE | ALTER | AL | DATABASE | ALTER ANY ROUTE |

| ROUTE | CONTROL | CL | DATABASE | CONTROL |

| ROUTE | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| ROUTE | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| SCHEMA | ALTER | AL | DATABASE | ALTER ANY SCHEMA |

| SCHEMA | CONTROL | CL | DATABASE | CONTROL |

| SCHEMA | CREATE SEQUENCE | CRSO | DATABASE | CONTROL |

| SCHEMA | DELETE | DL | DATABASE | DELETE |

| SCHEMA | Exécutez | EX | DATABASE | Exécutez |

| SCHEMA | INSERT | IN | DATABASE | INSERT |

| SCHEMA | REFERENCES | RF | DATABASE | REFERENCES |

| SCHEMA | SELECT | SL | DATABASE | SELECT |

| SCHEMA | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| SCHEMA | UNMASK | UMSK | DATABASE | UNMASK |

| SCHEMA | UPDATE | UP | DATABASE | UPDATE |

| SCHEMA | VIEW CHANGE TRACKING | VWCT | DATABASE | VIEW CHANGE TRACKING |

| SCHEMA | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| SEARCH PROPERTY LIST | ALTER | AL | SERVER | ALTER ANY FULLTEXT CATALOG |

| SEARCH PROPERTY LIST | CONTROL | CL | SERVER | CONTROL |

| SEARCH PROPERTY LIST | REFERENCES | RF | SERVER | REFERENCES |

| SEARCH PROPERTY LIST | TAKE OWNERSHIP | TO | SERVER | CONTROL |

| SEARCH PROPERTY LIST | VIEW DEFINITION | VW | SERVER | VIEW DEFINITION |

| SERVER | ADMINISTER BULK OPERATIONS | ADBO | Non applicable | Non applicable |

| SERVER | ALTER ANY AVAILABILITY GROUP | ALAG | Non applicable | Non applicable |

| SERVER | ALTER ANY CONNECTION | ALCO | Non applicable | Non applicable |

| SERVER | ALTER ANY CREDENTIAL | ALCD | Non applicable | Non applicable |

| SERVER | ALTER ANY DATABASE | ALDB | Non applicable | Non applicable |

| SERVER | ALTER ANY ENDPOINT | ALHE | Non applicable | Non applicable |

| SERVER | ALTER ANY EVENT NOTIFICATION | ALES | Non applicable | Non applicable |

| SERVER | ALTER ANY EVENT SESSION | AAES | Non applicable | Non applicable |

| SERVER | ALTER ANY EVENT SESSION ADD EVENT | LSAE | Non applicable | Non applicable |

| SERVER | ALTER ANY EVENT SESSION ADD TARGET | LSAT | Non applicable | Non applicable |

| SERVER | ALTER ANY EVENT SESSION DISABLE | DES | Non applicable | Non applicable |

| SERVER | ALTER ANY EVENT SESSION DROP EVENT | LSDE | Non applicable | Non applicable |

| SERVER | ALTER ANY EVENT SESSION DROP TARGET | LSDT | Non applicable | Non applicable |

| SERVER | ALTER ANY EVENT SESSION ENABLE | EES | Non applicable | Non applicable |

| SERVER | ALTER ANY EVENT SESSION OPTION | LESO | Non applicable | Non applicable |

| SERVER | ALTER ANY LINKED SERVER | ALLS | Non applicable | Non applicable |

| SERVER | ALTER ANY LOGIN | ALLG | Non applicable | Non applicable |

| SERVER | ALTER ANY SERVER AUDIT | ALAA | Non applicable | Non applicable |

| SERVER | ALTER ANY SERVER ROLE | ALSR | Non applicable | Non applicable |

| SERVER | ALTER RESOURCES | ALRS | Non applicable | Non applicable |

| SERVER | ALTER SERVER STATE | ALSS | Non applicable | Non applicable |

| SERVER | ALTER SETTINGS | ALST | Non applicable | Non applicable |

| SERVER | ALTER TRACE | ALTR | Non applicable | Non applicable |

| SERVER | AUTHENTICATE SERVER | AUTH | Non applicable | Non applicable |

| SERVER | CONNECT ANY DATABASE | CADB | Non applicable | Non applicable |

| SERVER | CONNECT SQL | COSQ | Non applicable | Non applicable |

| SERVER | CONTROL SERVER | CL | Non applicable | Non applicable |

| SERVER | CREATE ANY DATABASE | CRDB | Non applicable | Non applicable |

| SERVER | CREATE AVAILABILITY GROUP | CRAC | Non applicable | Non applicable |

| SERVER | CREATE DDL EVENT NOTIFICATION | CRDE | Non applicable | Non applicable |

| SERVER | CREATE ENDPOINT | CRHE | Non applicable | Non applicable |

| SERVER | CREATE SERVER ROLE | CRSR | Non applicable | Non applicable |

| SERVER | CREATE TRACE EVENT NOTIFICATION | CRTE | Non applicable | Non applicable |

| SERVER | EXTERNAL ACCESS ASSEMBLY | XA | Non applicable | Non applicable |

| SERVER | IMPERSONATE ANY LOGIN | IAL | Non applicable | Non applicable |

| SERVER | SELECT ALL USER SECURABLES | SUS | Non applicable | Non applicable |

| SERVER | SHUTDOWN | SHDN | Non applicable | Non applicable |

| SERVER | UNSAFE ASSEMBLY | XU | Non applicable | Non applicable |

| SERVER | VIEW ANY DATABASE | VWDB | Non applicable | Non applicable |

| SERVER | VIEW ANY DEFINITION | VWAD | Non applicable | Non applicable |

| SERVER | VIEW SERVER STATE | VWSS | Non applicable | Non applicable |

| SERVER ROLE | ALTER | AL | SERVER | ALTER ANY SERVER ROLE |

| SERVER ROLE | CONTROL | CL | SERVER | CONTROL SERVER |

| SERVER ROLE | TAKE OWNERSHIP | TO | SERVER | CONTROL SERVER |

| SERVER ROLE | VIEW DEFINITION | VW | SERVER | VIEW ANY DEFINITION |

| SERVICE | ALTER | AL | DATABASE | ALTER ANY SERVICE |

| SERVICE | CONTROL | CL | DATABASE | CONTROL |

| SERVICE | SEND | SN | DATABASE | CONTROL |

| SERVICE | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| SERVICE | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| SYMMETRIC KEY | ALTER | AL | DATABASE | ALTER ANY SYMMETRIC KEY |

| SYMMETRIC KEY | CONTROL | CL | DATABASE | CONTROL |

| SYMMETRIC KEY | REFERENCES | RF | DATABASE | REFERENCES |

| SYMMETRIC KEY | TAKE OWNERSHIP | TO | DATABASE | CONTROL |

| SYMMETRIC KEY | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| TYPE | CONTROL | CL | SCHEMA | CONTROL |

| TYPE | Exécutez | EX | SCHEMA | Exécutez |

| TYPE | REFERENCES | RF | SCHEMA | REFERENCES |

| TYPE | TAKE OWNERSHIP | TO | SCHEMA | CONTROL |

| TYPE | VIEW DEFINITION | VW | SCHEMA | VIEW DEFINITION |

| Utilisateur | ALTER | AL | DATABASE | ALTER ANY USER |

| Utilisateur | CONTROL | CL | DATABASE | CONTROL |

| Utilisateur | IMPERSONATE | IM | DATABASE | CONTROL |

| Utilisateur | VIEW DEFINITION | VW | DATABASE | VIEW DEFINITION |

| XML SCHEMA COLLECTION | ALTER | AL | SCHEMA | ALTER |

| XML SCHEMA COLLECTION | CONTROL | CL | SCHEMA | CONTROL |

| XML SCHEMA COLLECTION | Exécutez | EX | SCHEMA | Exécutez |

| XML SCHEMA COLLECTION | REFERENCES | RF | SCHEMA | REFERENCES |

| XML SCHEMA COLLECTION | TAKE OWNERSHIP | TO | SCHEMA | CONTROL |

| XML SCHEMA COLLECTION | VIEW DEFINITION | VW | SCHEMA | VIEW DEFINITION |

Nouvelles autorisations granulaires ajoutées à SQL Server 2022

Les autorisations suivantes sont ajoutées à SQL Server 2022 :

10 nouvelles autorisations ont été ajoutées pour autoriser l’accès aux métadonnées système.

18 nouvelles autorisations ont été ajoutées pour les événements étendus.

9 nouvelles autorisations ont été ajoutées en ce qui concerne les objets liés à la sécurité.

4 autorisations ont été ajoutées pour le registre.

3 autorisations de base de données supplémentaires.

Pour plus d’informations, consultez Nouvelles autorisations granulaires pour SQL Server 2022 et Azure SQL afin d’améliorer l’adhésion à PoLP.

Accès aux autorisations de métadonnées système

Au niveau du serveur :

- VIEW ANY SECURITY DEFINITION

- AFFICHER TOUTE DÉFINITION DES PERFORMANCES

- AFFICHER L’ÉTAT DE SÉCURITÉ DU SERVEUR

- AFFICHER L’ÉTAT DES PERFORMANCES DU SERVEUR

- VIEW ANY CRYPTOGRAPHICALLY SECURED DEFINITION

Au niveau de la base de données :

- AFFICHER L’ÉTAT DE SÉCURITÉ DE LA BASE DE DONNÉES

- AFFICHER L’ÉTAT DES PERFORMANCES DE LA BASE DE DONNÉES

- VIEW SECURITY DEFINITION

- AFFICHER LA DÉFINITION DES PERFORMANCES

- VIEW CRYPTOGRAPHICALLY SECURED DEFINITION

Autorisations d’événements étendus

Au niveau du serveur :

- CREATE ANY EVENT SESSION

- DROP ANY EVENT SESSION

- ALTER ANY EVENT SESSION OPTION

- ALTER ANY EVENT SESSION ADD EVENT

- ALTER ANY EVENT SESSION DROP EVENT

- ALTER ANY EVENT SESSION ENABLE

- ALTER ANY EVENT SESSION DISABLE

- ALTER ANY EVENT SESSION ADD TARGET

- ALTER ANY EVENT SESSION DROP TARGET

Toutes ces autorisations sont sous la même autorisation parente : ALTER ANY EVENT SESSION

Au niveau de la base de données :

- CREATE ANY DATABASE EVENT SESSION

- DROP ANY DATABASE EVENT SESSION

- ALTER ANY DATABASE EVENT SESSION OPTION

- ALTER ANY DATABASE EVENT SESSION ADD EVENT

- ALTER ANY DATABASE EVENT SESSION DROP EVENT

- ALTER ANY DATABASE EVENT SESSION ENABLE

- ALTER ANY DATABASE EVENT SESSION DISABLE

- ALTER ANY DATABASE EVENT SESSION ADD TARGET

- ALTER ANY DATABASE EVENT SESSION DROP TARGET

Toutes ces autorisations sont sous la même autorisation parente : ALTER ANY DATABASE EVENT SESSION

Autorisations relatives à l’objet lié à la sécurité

- CONTROL (CREDENTIAL)

- CREATE LOGIN

- CREATE USER

- REFERENCES (CREDENTIAL)

- UNMASK (OBJECT)

- UNMASK (SCHEMA)

- VIEW ANY ERROR LOG

- VIEW SERVER SECURITY AUDIT

- VIEW DATABASE SECURITY AUDIT

Sélectionner les autorisations

- MODIFIER LE REGISTRE

- ALTER LEDGER CONFIGURATION

- ACTIVER LE REGISTRE

- VIEW LEDGER CONTENT

Autres autorisations de base de données

- ALTER ANY EXTERNAL JOB

- ALTER ANY EXTERNAL STREAM

- EXECUTE ANY EXTERNAL ENDPOINT

Synthèse sur l’algorithme de vérification des autorisations

La vérification des autorisations peut être complexe. L'algorithme de vérification des autorisations englobe les membres de groupes qui se chevauchent et le chaînage des propriétés, l'autorisation explicite et implicite, et peut être affecté par les autorisations sur les classes sécurisables qui contiennent l'entité sécurisable. Le processus général de l'algorithme consiste à collecter toutes les autorisations pertinentes. Si aucun blocage DENY n'est rencontré, l'algorithme recherche une instruction GRANT fournissant un accès suffisant. L'algorithme contient trois éléments essentiels : le contexte de sécurité, l' espace d'autorisationet l' autorisation requise.

Remarque

Vous ne pouvez pas accorder, refuser ou révoquer des autorisations à sa, dbo, le propriétaire de l'entité (entity owner), information_schema, sys ou à vous-même.

Contexte de sécurité

Il s'agit du groupe de principaux qui apporte les autorisations à la vérification d'accès. Ces autorisations sont liées à la connexion ou à l'utilisateur actif, à moins que le contexte de sécurité n'ait été modifié au profit d'une autre connexion ou d'un autre utilisateur par le biais de l'instruction EXECUTE AS. Le contexte de sécurité se compose des principaux suivants :

la connexion ;

L’utilisateur

les appartenances aux rôles ;

les appartenances aux groupes Windows ;

si la signature de module est utilisée, toute connexion ou compte d'utilisateur du certificat utilisé pour signer le module actuellement exécuté par l'utilisateur, ainsi que les appartenances aux rôles associées de ce principal.

Espace d’autorisation

Correspond à l'entité sécurisable et aux classes sécurisables qui contiennent l'élément sécurisable. Par exemple, une table (entité sécurisable) est contenue par la classe sécurisable de schéma et par la classe sécurisable de base de données. L'accès peut être affecté par des autorisations de niveau table, schéma, base de données et serveur. Pour plus d’informations, consultez Hiérarchie des autorisations (moteur de base de données).

Autorisation obligatoire

Correspond au type d'autorisation requise. Il peut s'agir, par exemple, d'une autorisation INSERT, UPDATE, DELETE, SELECT, EXECUTE, ALTER, CONTROL, etc.

L'accès peut nécessiter plusieurs autorisations, comme l'illustrent les exemples suivants :

Une procédure stockée peut nécessiter une autorisation EXECUTE sur la procédure stockée et une autorisation INSERT sur plusieurs tables référencées par la procédure stockée.

Une vue de gestion dynamique peut nécessiter à la fois une autorisation VIEW SERVER STATE et une autorisation SELECT sur la vue.

Étapes générales de l’algorithme

Au moment de déterminer si l'accès à un élément sécurisable doit être autorisé, l'algorithme peut suivre différentes étapes en fonction des principaux et des éléments sécurisables concernés. Cependant, l'algorithme exécute les étapes générales suivantes :

Contournement de la procédure de vérification des autorisations si la connexion est membre du rôle serveur fixe sysadmin ou si l'utilisateur est l'utilisateur dbo dans la base de données active.

Autorisation de l'accès si le chaînage des propriétés est applicable et si la vérification de l'accès sur l'objet plus tôt dans la chaîne a passé avec succès le contrôle de sécurité.

Agrégation des identités de niveau serveur, base de données et du module signé qui sont associées à l'appelant pour créer le contexte de sécurité.

Pour ce contexte de sécurité, collecte de toutes les autorisations accordées ou refusées pour l' espace d'autorisation. L'autorisation peut être explicitement déclarée comme une autorisation GRANT, GRANT WITH GRANT ou DENY ; les autorisations peuvent également correspondre à une autorisation implicite ou couvrante GRANT ou DENY. Par exemple, l'autorisation CONTROL sur un schéma implique une autorisation CONTROL sur une table. Et une autorisation CONTROL sur une table implique une autorisation SELECT. Par conséquent, si l'autorisation CONTROL a été accordée sur le schéma, l'autorisation SELECT l'est également sur la table. Si l'autorisation CONTROL a été refusée sur la table, l'autorisation SELECT l'est tout autant sur la table.

Remarque

Une instruction GRANT associée à une autorisation au niveau colonne se substitue à une instruction DENY au niveau objet. Vous pouvez en savoir plus ici : DENY, autorisations sur un objet (Transact-SQL).

Identification de l' autorisation requise.

Échec de la vérification des autorisations si l' autorisation requise est directement ou implicitement refusée à l'une des identités dans le contexte de sécurité pour les objets contenus dans l' espace d'autorisation.

Succès de la vérification des autorisations si l’autorisation requise n’a pas été refusée et si l’autorisation requise contient une autorisation GRANT ou GRANT WITH GRANT directement ou implicitement accordée à l’une des identités dans le contexte de sécurité pour un objet contenu dans l’espace d’autorisation.

Considérations spéciales relatives aux autorisations au niveau des colonnes

Les autorisations au niveau des colonnes sont accordées avec la syntaxe <table_name>(<column _name>). Par exemple :

GRANT SELECT ON OBJECT::Customer(CustomerName) TO UserJoe;

Une instruction DENY sur la table est remplacée par une instruction GRANT sur une colonne. Toutefois, une instruction DENY ultérieure sur la table supprime la colonne GRANT.

Exemples

Les exemples de cette section montrent comment récupérer des informations relatives aux autorisations.

A. Retourner la liste complète des autorisations accordées

L’instruction suivante retourne toutes les autorisations du moteur de base de données à l’aide de la fonction fn_builtin_permissions. Pour plus d’informations, consultez sys.fn_builtin_permissions (Transact-SQL).

SELECT * FROM fn_builtin_permissions(default);

GO

B. Retour des autorisations sur une classe d’objets particulière

L'exemple suivant utilise la fonction fn_builtin_permissions pour consulter toutes les autorisations disponibles pour une catégorie d'élément sécurisable donnée. L'exemple retourne les autorisations sur les assemblys.

SELECT * FROM fn_builtin_permissions('assembly');

GO

C. Retour des autorisations accordées au principal en cours d’exécution sur un objet

L'exemple suivant utilise la fonction fn_my_permissions pour retourner la liste des autorisations effectives détenues par le principal appelant sur un élément sécurisable spécifié. L'exemple retourne les autorisations sur un objet nommé Orders55. Pour plus d’informations, consultez sys.fn_my_permissions (Transact-SQL).

SELECT * FROM fn_my_permissions('Orders55', 'object');

GO

D. Retour des autorisations applicables à un objet spécifié

L'exemple suivant retourne les autorisations applicables à un objet nommé Yttrium. Notez que la fonction intégrée OBJECT_ID est utilisée pour récupérer l’identificateur de l’objet Yttrium.

SELECT * FROM sys.database_permissions

WHERE major_id = OBJECT_ID('Yttrium');

GO

Contenu connexe

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour