Guide pratique pour configurer et utiliser l’intégration Active Directory pour l’affectation des agents

Important

Cette version d’Operations Manager a atteint la fin du support. Nous vous recommandons de mettre à niveau vers Operations Manager 2022.

System Center Operations Manager vous permet de tirer pleinement profit de vos services de domaine Active Directory (AD DS) en vous donnant la possibilité de les utiliser pour affecter des ordinateurs gérés par agent à des groupes d’administration. Cet article vous aide à créer et à gérer la configuration du conteneur dans Active Directory, et l’affectation des agents de serveurs d’administration à laquelle les agents doivent se rapporter.

Créer un conteneur de services de domaine Active Directory pour un groupe d’administration

Vous pouvez utiliser la syntaxe de ligne de commande et la procédure suivantes pour créer un conteneur des services de domaine Active Directory (AD DS) pour un groupe d’administration System Center - Operations Manager. MOMADAdmin.exe est réservé à cet effet et est installé avec le serveur d’administration Operations Manager. MOMADAdmin.exe doit être exécuté par un administrateur du domaine spécifié.

Syntaxe de ligne de commande :

<path>\MOMADAdmin.exe <ManagementGroupName> <MOMAdminSecurityGroup> <RunAsAccount> <Domain>

Important

Vous devez indiquer une valeur entre les guillemets doubles si la valeur contient un espace.

ManagementGroupName est le nom du groupe d’administration pour lequel un conteneur AD est en cours de création.

MOMAdminSecurityGroup est un groupe de sécurité de domaine, au format domaine\groupe_sécurité, membre du rôle de sécurité Administrateurs Operations Manager pour le groupe d’administration.

RunAsAccount : il s’agit du compte de domaine qui sera utilisé par le serveur d’administration pour lire, écrire et supprimer des objets dans AD. Utilisez le format domaine\nom_utilisateur.

Domain est le nom du domaine dans lequel le conteneur de groupe d’administration va être créé. MOMADAdmin.exe peut s'exécuter sur plusieurs domaines uniquement s'il existe une approbation bidirectionnelle entre eux.

Pour que l’intégration Active Directory fonctionne, le groupe de sécurité doit être soit un groupe de sécurité global (si l’intégration Active Directory doit fonctionner dans plusieurs domaines avec des approbations bidirectionnelles), soit un groupe de domaine local (si l’intégration Active Directory n’est utilisée que dans un domaine).

Pour ajouter un groupe de sécurité au groupe Administrateurs Operations Manager, effectuez la procédure suivante.

Dans la console Opérateur, sélectionnez Administration.

Dans l’espace de travail Administration, sélectionnez Rôles d’utilisateur sous Sécurité.

Dans Rôles d’utilisateur, sélectionnez Administrateurs Operations Manager et sélectionnez l’action Propriétés ou cliquez avec le bouton droit sur Administrateurs Operations Manager , puis sélectionnez Propriétés.

Sélectionnez Ajouter pour ouvrir la boîte de dialogue Sélectionner un groupe .

Sélectionnez le groupe de sécurité souhaité, puis sélectionnez OK pour fermer la boîte de dialogue.

Sélectionnez OK pour fermer les propriétés du rôle utilisateur.

Notes

Pour le rôle Administrateurs Operations Manager, il est recommandé d’opter pour un groupe de sécurité unique qui peut contenir plusieurs groupes. Ainsi, les groupes et les membres de groupe peuvent être ajoutés à des groupes ou en être supprimés sans qu'il soit nécessaire à un administrateur de domaine de leur affecter manuellement les autorisations de lecture et de supprimer des enfants sur le conteneur Groupe d'administration.

Pour créer le conteneur AD DS, effectuez la procédure suivante.

Ouvrez une invite de commandes en tant qu’administrateur.

À l’invite, par exemple, entrez les éléments suivants :

"C:\Program Files\Microsoft System Center 2016\Operations Manager\Server\MOMADAdmin.exe" "Message Ops" MessageDom\MessageOMAdmins MessageDom\MessageADIntAcct MessageDom**

Notes

Le chemin par défaut est C:\Program Files\Microsoft System Center 2016\Operations Manager.

Notes

Le chemin par défaut est C:\Program Files\Microsoft System Center\Operations Manager.

L'exemple de ligne de commande précédent fonctionne comme suit :

Exécutez l'utilitaire MOMADAdmin.exe à partir de la ligne de commande.

Créez le conteneur AD DS du groupe d’administration « Message Ops » à la racine du schéma AD DS du domaine MessageDom. Pour créer le même conteneur AD DS du groupe d'administration dans des domaines supplémentaires, exécutez MOMADAdmin.exe pour chaque domaine.

Ajoutez le compte d’utilisateur de domaine MessageDom\MessageADIntAcct au groupe de sécurité AD DS MessageDom\MessageOMAdmins et affectez au groupe de sécurité AD DS les droits nécessaires pour gérer le conteneur AD DS.

Comment utiliser les services de domaine Active Directory pour affecter des ordinateurs à des serveurs d’administration

L’Assistant Affectation et basculement des agents d’Operations Manager crée une règle d’affectation d’agent qui utilise les services de domaine Active Directory (AD DS) pour affecter des ordinateurs à un groupe d’administration et affecter leur serveur d’administration principal et leurs serveurs d’administration secondaires. Utilisez les procédures suivantes pour démarrer et utiliser l'Assistant.

Important

Le conteneur de services de domaine Active Directory pour le groupe d’administration doit être créé avant l’exécution de l’Assistant Affectation et basculement des agents.

L’Assistant Affectation et basculement de l’agent ne déploie pas l’agent. Vous devez déployer manuellement l’agent sur les ordinateurs à l’aide de MOMAgent.msi.

En cas de modification de la règle d’affectation d’agent, il est possible que les ordinateurs ne soient plus affectés au groupe d’administration et, par conséquent, plus analysés par celui-ci. L’état de ces ordinateurs devient alors critique, car les ordinateurs n’envoient plus de pulsations au groupe d’administration. Ces ordinateurs peuvent être supprimés du groupe d’administration et, si l’ordinateur n’est pas affecté à d’autres groupes d’administration, l’agent Operations Manager peut être désinstallé.

Pour démarrer l’Assistant Affectation et basculement des agents d’Operations Manager

Connectez-vous à l’ordinateur avec un compte membre du rôle Administrateurs Operations Manager.

Dans la console Opérateur, sélectionnez Administration.

Dans l’espace de travail Administration, sélectionnez Serveurs d’administration.

Dans le volet Serveurs d’administration , cliquez avec le bouton droit sur le serveur d’administration ou le serveur de passerelle pour être serveur d’administration principal pour les ordinateurs retournés par les règles que vous allez créer dans la procédure suivante, puis sélectionnez Propriétés.

Notes

Les serveurs de passerelle fonctionnent comme des serveurs d’administration dans ce contexte.

Dans la boîte de dialogue Propriétés du serveur d’administration , sélectionnez l’onglet Affectation de l’agent automatique , puis sélectionnez Ajouter pour démarrer l’Assistant Affectation de l’agent et basculement.

Dans l’Assistant Affectation et basculement de l’agent, dans la page Introduction , sélectionnez Suivant.

Notes

La page Introduction ne s’affiche pas si l’Assistant a été exécuté et que l’option Ne plus afficher cette page a été sélectionnée.

Dans la page Domaine, procédez comme suit :

Notes

Pour affecter des ordinateurs de différents domaines à un groupe d’administration, exécutez l’Assistant Affectation et basculement des agents pour chaque domaine.

Sélectionnez le domaine des ordinateurs dans la liste déroulante Nom de domaine . Le serveur d’administration et tous les ordinateurs du pool de ressources Affectation d’agent AD doivent pouvoir résoudre le nom de domaine.

Important

Le serveur d’administration et les ordinateurs que vous voulez administrer doivent se trouver dans des domaines approuvés bidirectionnels.

Définissez Sélectionnez un profil d’identification sur le profil d’identification associé au compte d’identification fourni lors de l’exécution de MOMADAdmin.exe pour le domaine. Le compte par défaut utilisé pour effectuer l’affectation des agents est le compte d’action par défaut spécifié pendant l’installation, également appelé compte d’affectation des agents basé sur Active Directory. Ce compte représente les informations d’identification utilisées lors de la connexion au compte Active Directory du domaine spécifié et de la modification des objets Active Directory. Il doit correspondre au compte spécifié lors de l’exécution de MOMAdmin.exe. S’il ne s’agit pas du compte utilisé pour exécuter MOMADAdmin.exe, sélectionnez Utiliser un autre compte pour effectuer l’affectation de l’agent dans le domaine spécifié, puis sélectionnez ou créez le compte dans la liste déroulante Sélectionner un profil d’identification . Le profil de compte d’affectation d’agent Basé sur Active Directory doit être configuré pour utiliser un compte d’administrateur Operations Manager, qui est distribué à tous les serveurs du pool de ressources Affectation d’agent AD.

Notes

Pour plus d’informations sur les profils et les comptes d’identification, consultez Gestion des comptes et des profils d’identification.

Dans la page Critères d’inclusion , tapez la requête LDAP pour affecter des ordinateurs à ce serveur d’administration dans la zone de texte, puis sélectionnez Suivant, ou sélectionnez Configurer. Si vous sélectionnez Configurer, procédez comme suit :

Dans la boîte de dialogue Rechercher des ordinateurs , entrez les critères souhaités pour affecter des ordinateurs à ce serveur d’administration ou entrez votre requête LDAP spécifique.

La requête LDAP suivante retourne uniquement les ordinateurs exécutant le système d’exploitation Windows Server, et exclut les contrôleurs de domaine.

(&(objectCategory=computer)(operatingsystem=*server*))Cet exemple de requête LDAP renvoie uniquement les ordinateurs exécutant le système d'exploitation Windows Server. Il exclut les contrôleurs de domaine et les serveurs hébergeant le rôle de serveur de gestion Operations Manager ou Service Manager.

(&(objectCategory=computer)(operatingsystem=*server*)(!(userAccountControl:1.2.840.113556.1.4.803:=8192)(!(servicePrincipalName=*MSOMHSvc*))))Pour plus d’informations sur les requêtes LDAP, consultez Création d’un filtre de requête et la rubrique relative aux filtres de syntaxe LDAP dans Active Directory.

Sélectionnez OK, puis Suivant.

Dans la page Critères d’exclusion , tapez le nom de domaine complet des ordinateurs que vous souhaitez explicitement empêcher d’être gérés par ce serveur d’administration, puis sélectionnez Suivant.

Important

Vous devez séparer les noms de domaine complets des ordinateurs que vous tapez à l'aide d'un point-virgule, de deux-points ou d'une nouvelle ligne (CTRL+ENTRÉE).

Dans la page Basculement de l’agent , sélectionnez Gérer automatiquement le basculement et Sélectionnez Créer ou Configurer manuellement le basculement. Si vous sélectionnez Configurer manuellement le basculement, procédez comme suit :

Effacez les zones case activée des serveurs d’administration vers lesquels vous ne souhaitez pas que les agents basculent.

Sélectionnez Create (Créer).

Notes

Avec l’option Configurer manuellement le basculement, vous devez réexécuter l’Assistant si vous envisagez d’ajouter un serveur d’administration au groupe d’administration et que vous voulez que les agents basculent sur ce nouveau serveur d’administration.

Dans la boîte de dialogue Propriétés du serveur d’administration , sélectionnez OK.

Notes

La propagation du paramètre d'affectation d'agent dans les services de domaine Active Directory peut prendre jusqu'à une heure.

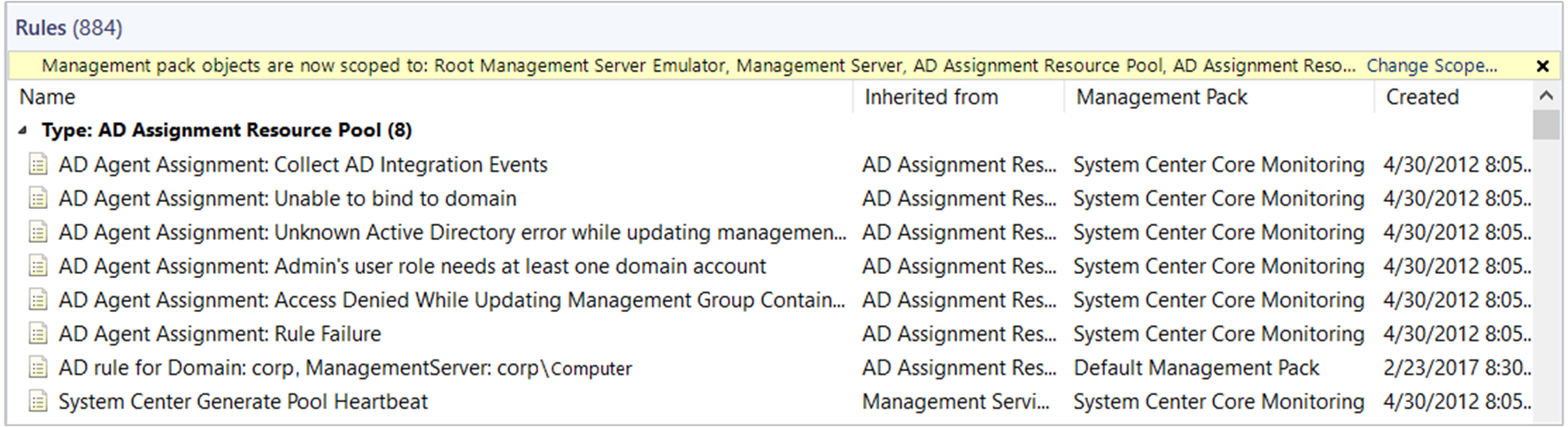

Quand vous avez terminé, la règle suivante est créée dans le groupe d’administration et cible la classe Pool de ressources Affectation Active Directory.

Cette règle inclut les informations de configuration de l’affectation d’agent spécifié dans l’Assistant Affectation et basculement des agents, telles que les requêtes LDAP.

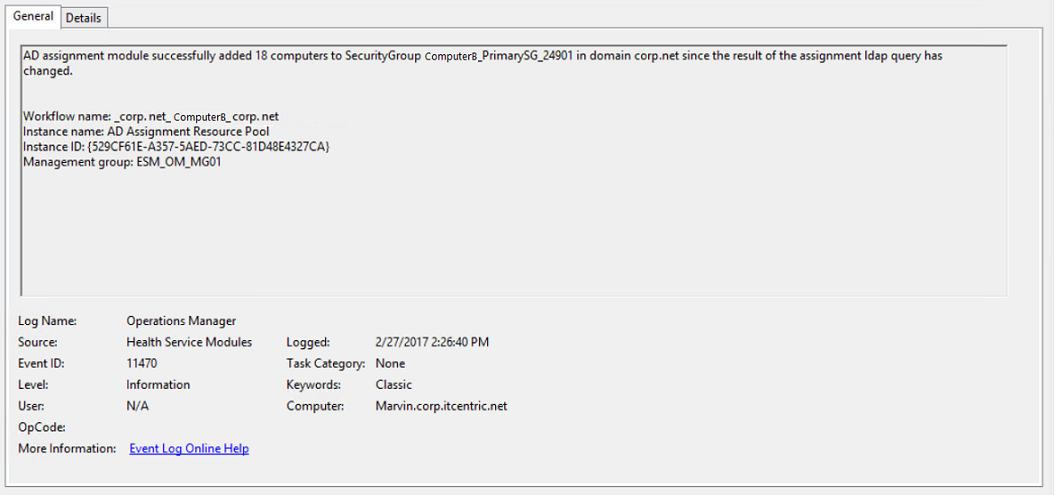

Pour vérifier si le groupe d’administration a correctement publié ses informations dans Active Directory, recherchez l’ID d’événement 11470 à partir de modules Service de contrôle d’intégrité sources dans le journal des événements Operations Manager sur le serveur d’administration sur lequel la règle d’affectation d’agent a été définie. Dans la description, il doit indiquer qu’il a correctement ajouté tous les ordinateurs qui ont été ajoutés à la règle d’affectation de l’agent.

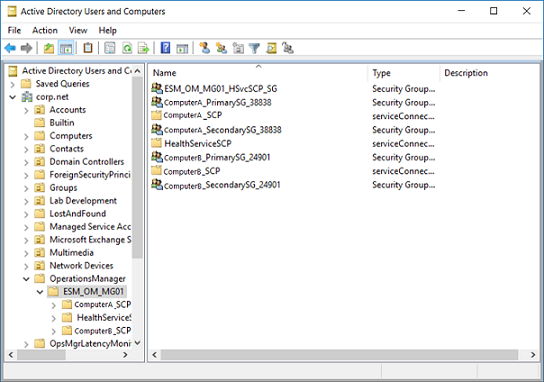

Dans Active Directory, sous le conteneur Operations Manager <ManagementGroupName>, vous devez voir les objets de point de connexion de service créés, semblables à ceux présentés dans l’exemple suivant.

La règle crée également deux groupes de sécurité portant le nom du serveur d’administration NetBIOS : le premier avec le suffixe « _PrimarySG<nombre> aléatoire » et le second « _SecondarySG<nombre> aléatoire ». Dans cet exemple, deux serveurs d’administration sont déployés dans le groupe d’administration et le groupe de sécurité principal ComputerB_Primary_SG_24901'appartenance inclut les ordinateurs qui correspondent à la règle d’include définie dans votre règle d’affectation d’agent et le groupe de sécurité ComputerA_Secondary_SG_38838 l’appartenance inclut le groupe principal ComputerB_Primary_SG-29401 groupe de sécurité contenant le compte d’ordinateur des agents qui basculeraient vers ce serveur d’administration secondaire dans le cas où le serveur d’administration principal ne répond pas. Le nom de point de connexion de service (SCP) est le nom NetBIOS du serveur management portant le suffixe « _SCP ».

Notes

Dans cet exemple, il affiche uniquement les objets d’un seul groupe d’administration et non d’autres groupes d’administration qui peuvent exister et qui sont également configurés avec l’intégration AD.

Déploiement manuel d’agents avec le paramètre d’intégration Active Directory

Vous trouverez ci-dessous un exemple de la ligne de commande permettant d’installer manuellement l’agent Windows avec l’intégration Active Directory activée.

%WinDir%\System32\msiexec.exe /i path\Directory\MOMAgent.msi /qn USE_SETTINGS_FROM_AD=1 USE_MANUALLY_SPECIFIED_SETTINGS=0 ACTIONS_USE_COMPUTER_ACCOUNT=1 AcceptEndUserLicenseAgreement=1

Modification du paramètre d’intégration Active Directory d’un agent

Vous pouvez utiliser la procédure suivante pour modifier le paramètre d'intégration Active Directory pour un agent.

Sur l’ordinateur géré par l’agent, dans le Panneau de configuration, double-cliquez sur Microsoft Monitoring Agent.

Dans l’onglet Operations Manager, cochez ou décochez Mettre à jour les affectations de groupe d’administration depuis AD DS. Si vous sélectionnez cette option, au démarrage de l'agent, l'agent interroge Active Directory pour obtenir une liste de groupes d'administration auxquels il a été affecté. Ces groupes d'administration, le cas échéant, seront ajoutés à la liste. Si vous désactivez cette option, tous les groupes d'administration affectés à l'agent dans Active Directory seront supprimés de la liste.

Sélectionnez OK.

Intégrer Active Directory avec un domaine non approuvé

- Créez un utilisateur dans un domaine non approuvé avec des autorisations de lecture, d’écriture et de suppression d’objets dans AD.

- Créez un groupe de sécurité (domaine local ou global). Ajoutez l’utilisateur (créé à l’étape 1) à ce groupe.

- Exécutez MOMAdAdmin.exe dans le domaine non approuvé avec les paramètres suivants : path>\MOMADAdmin.exe <ManagementGroupName><MOMAdminSecurityGroup><RunAsAccount><Domain>

- Créer un compte d’identification dans Operations Manager ; utilisez le compte créé à l’étape 1. Assurez-vous que le nom de domaine est fourni avec le nom de domaine complet, et non avec le nom NetBIOS (par exemple : CONTOSO.COM\ADUser).

- Distribuez le compte au pool de ressources d’affectation AD.

- Créez un profil d’identification dans le pack d’administration par défaut. Si ce profil est créé dans un autre pack d’administration, veillez à sceller le pack d’administration pour pouvoir le référencer dans un autre pack d’administration.

- Ajoutez le compte d’identification nouvellement créé à ce profil et ciblez-le sur le pool de ressources d’affectation AD

- Créez les règles d’intégration Active Directory dans Operations Manager.

Notes

Après l’intégration à un domaine non approuvé, chaque serveur d’administration affiche le message d’avertissement La base de données de sécurité sur le serveur n’a pas de compte d’ordinateur pour cette relation d’approbation de station de travail indiquant que la validation du compte d’identification utilisé par l’attribution AD a échoué. L’ID d’événement 7000 ou 1105 est généré dans le journal des événements Operations Manager. Toutefois, cette alerte n’a aucun effet sur l’attribution AD dans un domaine non approuvé.

Étapes suivantes

Pour comprendre comment installer l’agent Windows à partir de la console Opérateur, consultez Installer l’agent sur Windows à l’aide de l’Assistant Détection. Pour savoir comment l’installer à partir de la ligne de commande, consultez Installer l’agent Windows manuellement à l’aide de MOMAgent.msi.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour