Surveillance du fichier journal Linux dans System Center Operations Manager

Important

Cette version d’Operations Manager a atteint la fin du support. Nous vous recommandons de mettre à niveau vers Operations Manager 2022.

Notes

System Center Operations Manager ne prend pas en charge la surveillance des fichiers journaux fluentD lors de la mise hors service de l’agent OMS prévue pour août 2024.

System Center Operations Manager offre désormais des fonctionnalités améliorées d’analyse du fichier journal pour les serveurs Linux grâce à l’utilisation de la version la plus récente de l’agent basée sur Fluentd. Cette mise à jour intègre les améliorations suivantes par rapport à l’analyse de fichier journal précédente :

- Caractères génériques dans le nom du fichier journal et le chemin.

- Nouveaux modèles de correspondance pour la recherche dans les journaux personnalisable, comme la correspondance simple, la correspondance exclusive, la correspondance corrélée, la corrélation répétée et la corrélation exclusive.

- Prise en charge des plug-ins Fluentd génériques publiés par la communauté Fluentd.

Fonctionnement de base

Le fonctionnement de base de l'analyse du fichier journal dans Linux comprend les étapes suivantes :

- L'enregistrement est inscrit dans un journal sur un agent Linux.

- Fluentd collecte l’enregistrement et crée un événement en cas de correspondance du modèle.

- L’événement est envoyé au service OMED sur le serveur d’administration et enregistré dans le journal des événements du service OMED System Center sur le serveur d’administration. (Le journal des événements du service OMED System Center est créé uniquement lorsqu’un événement a été envoyé avec succès à partir d’un agent Fluentd)

- Les règles et analyses d'un pack d’administration personnalisé collectent les événements et créent des alertes dans Operations Manager.

Vue d'ensemble de la configuration

Les étapes suivantes sont nécessaires pour activer l’analyse du fichier journal sur les agents Linux. Chacune de ces étapes est décrite en détail dans les sections suivantes.

- Importez le pack d’administration Linux le plus récent.

- Installez la version la plus récente de l’agent Linux sur chaque ordinateur Linux à surveiller.

- Créez un fichier de configuration Fluentd pour collecter les journaux.

- Copiez le fichier de configuration sur les agents Linux.

- Créez des règles et des analyses en utilisant l’exemple de pack d’administration pour collecter les événements à partir du journal et pour créer des alertes.

Installer la version la plus récente de l'agent Linux

La dernière version de l’agent Linux prend en charge Fluentd, qui est nécessaire à l’analyse améliorée du fichier journal. Vous pouvez obtenir des détails et le processus d’installation du nouvel agent dans la section Installer un agent sur des ordinateurs UNIX et Linux à partir de la ligne de commande.

Configurer l'analyse du fichier journal Linux

Le groupement de packs d’administration Linux contient le dernier agent Operations Manager (avec Fluentd). Pour configurer l’analyse du fichier journal Linux, les utilisateurs doivent effectuer les opérations suivantes :

- Importer le dernier pack d’administration Linux à l’aide du processus standard d’installation d’un pack d’administration.

- Installer le nouvel agent Linux sur les serveurs Linux (cette opération peut être effectuée via l’Assistant Détection ou manuellement).

- Activer le service OMED sur chaque serveur d’administration dans le pool de ressources qui gère les agents Linux.

Le service OMED collecte les événements de Fluentd et les convertit en événements Operations Manager. Les utilisateurs doivent importer un pack d’administration personnalisé, qui peut générer des alertes en fonction des événements reçus des serveurs Linux.

Vous activez le service OMED à partir de la console Opérateur ou manuellement sur le serveur d’administration ou un serveur de passerelle.

À partir de la console Opérateur

- Dans la console Opérateur, accédez à AnalyseOperations ManagerManagement ServerÉtat des serveurs d’administration.

- Sélectionnez le serveur d’administration dans le volet d'état Serveurs d’administration.

- Dans le volet Tâches, sélectionnez Tâches du service de contrôle d'intégritéActiver le serveur OMED System Center.

Manuellement

- Sélectionnez Démarrer, dans la zone Démarrer la recherche , entrez services.msc , puis appuyez sur Entrée.

- Dans le volet d’informations, cliquez avec le bouton droit sur le service System Center Operations Manager External DataSource Service, puis sélectionnez Propriétés.

- Sous l’onglet Général , dans Type de démarrage , sélectionnez Automatique, puis OK.

- Dans le volet d’informations, cliquez avec le bouton droit sur le service, puis sélectionnez Démarrer.

Créer le fichier de configuration FluentD

Vous configurez l'opération Fluentd avec un fichier de configuration. Pour l’analyse du journal, vous devez créer un fichier de configuration qui inclut des informations telles que le nom du fichier journal source, le chemin d’accès et les filtres qui définissent les données à collecter.

Le fichier de configuration maître Fluentd omsagent.conf se trouve dans /etc/opt/microsoft/omsagent/scom/conf/. Vous pouvez ajouter une configuration d'analyse de fichier journal directement dans ce fichier, mais vous devez créer un fichier de configuration distinct pour mieux gérer les différents paramètres. Vous utilisez ensuite une directive @include dans le fichier maître pour inclure votre fichier personnalisé.

Par exemple, si vous avez créé logmonitoring.conf dans /etc/opt/microsoft/omsagent/scom/conf/omsagent.d, vous devez ajouter une des lignes suivantes à fluent.conf :

#Include all configuration files

@include omsagent.d/*.conf

ou

#include single configuration file

@include omsagent.d/logmonitoring.conf

Vous pouvez obtenir plus d’informations sur les fichiers de configuration Fluentd dans la section Syntaxe du fichier de configuration Fluentd. Les sections suivantes décrivent les paramètres dans les directives différents du fichier de configuration spécifique à l’analyse du fichier journal. Chaque section comprend des exemples de paramètres que vous pouvez coller dans un fichier de configuration puis modifier selon vos besoins.

Un exemple complet de fichier de configuration pour la surveillance du journal est disponible, que vous pouvez examiner et évaluer avant de créer votre propre fichier.

Source

La directive Source définit la source des données que vous collectez. Il s’agit de l'emplacement où vous définissez les détails de votre fichier journal. Fluentd récupère chaque enregistrement inscrit dans la source et envoie un événement pour celui-ci dans le moteur de routage Fluentd. Vous devez spécifier une balise à cet endroit dans cette directive. La balise est une chaîne utilisée comme instructions pour permettre au moteur de routage interne Fluentd de mettre en corrélation les directives différentes.

Cet exemple montre des enregistrements syslog collectés et marqués pour le traitement par Operations Manager.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag scom.log.syslog

format /(?<message>.*)/

</source>

Correspond

La directive match indique comment traiter les événements collectés à partir de la source avec les balises correspondantes. Seuls les événements comportant une balise correspondant au modèle sont envoyés à la destination de sortie. Si plusieurs modèles sont répertoriés dans une balise de correspondance, les événements peuvent correspondre à n'importe lequel de ces modèles. Le paramètre type spécifie le plug-in à utiliser pour ces événements.

Cet exemple traite les événements dont les balises correspondent à scom.log.** et scom.alert (** correspond à aucune ou plusieurs parties de la balise). Il spécifie le plug-in out_scom , qui permet aux événements d’être collectés par le pack d’administration Operations Manager.

<match scom.log.** scom.event>

# Output plugin to use

type out_scom

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_scom_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Notes

Pour désactiver l’authentification du serveur sur les ordinateurs Linux qui utilisent la communication Fluentd, ajoutez un paramètre enable_server_auth false au plug-in SCOM pour Fluentd, par exemple en procédant ainsi :

<match scom.log.** scom.event>

type out_scom

max_retry_wait 9m

enable_server_auth false

</match>

Filtrer

La directive de filtre a la même syntaxe que la correspondance , mais permet un filtrage plus complexe des données à traiter. Les événements collectés doivent correspondre aux critères de tous les filtres à ajouter à la sortie.

Il existe six plug-ins de filtrage pour l’analyse du fichier journal décrite ici. Utilisez un ou plusieurs de ces filtres pour définir les événements que vous souhaitez collecter à partir de votre fichier journal.

Correspondance simple : filter_scom_simple_match

Accepte jusqu'à 20 modèles d’entrée. Envoie un événement à Operations Manager chaque fois qu’un modèle est mis en correspondance.

<filter tag>

type filter_scom_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Correspondance exclusive : filter_scom_excl_match

Accepte deux modèles d’entrée. Envoie un événement à Operations Manager lorsqu’un enregistrement unique correspond au modèle 1, mais ne correspond pas au modèle 2.

<filter tag>

type filter_scom_excl_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

</filter>

Corrélation répétée : filter_scom_repeated_cor

Prend trois entrées : un modèle, un intervalle de temps et de nombreuses occurrences. Lorsqu’une correspondance est trouvée pour le premier modèle, un minuteur est déclenché. Un événement est envoyé à Operations Manager si le modèle correspondant au nombre de fois spécifié avant la fin du minuteur.

<filter tag>

type filter_scom_repeated_cor

regexp <key> <pattern>

event_id <event ID>

time_interval <interval in seconds>

num_occurences <number of occurrences>

</filter>

Correspondance corrélée : filter_scom_cor_match

Accepte trois entrées : deux modèles et un intervalle de temps. Lorsqu’une correspondance est trouvée pour le premier modèle, un minuteur est déclenché. Un événement est envoyé à Operations Manager s’il existe une correspondance pour le deuxième modèle avant la fin du minuteur.

<filter tag>

type filter_scom_cor_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Corrélation exclusive : filter_scom_excl_correlation

Accepte trois entrées : deux modèles et un intervalle de temps. Lorsqu’une correspondance est trouvée pour le premier modèle, un minuteur est déclenché. Un événement est envoyé à Operations Manager s’il n’existe aucune correspondance pour le deuxième modèle avant la fin du minuteur.

<filter tag>

type filter_scom_excl_correlation

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Convertisseur Operations Manager : filter_scom_converter

Envoie un événement à Operations Manager pour tous les enregistrements qu’il reçoit. Envoie l’ID d’événement spécifié et une description avec l’événement.

<filter tag>

type filter_scom_converter

event_id <event ID>

event_desc <event description>

</filter>

Copier le fichier de configuration dans l’agent

Le fichier de configuration fluentd doit être copié dans /etc/opt/microsoft/omsagent/scom/conf/omsagent.d sur tous les ordinateurs Linux que vous souhaitez surveiller. Vous devez également ajouter une directive @include dans le fichier de configuration maître, comme décrit ci-dessus.

Créer des règles et des analyses

Le MP Linux ne fournit pas de modules pour collecter des événements à partir de FluentD. Le pack d’administration Linux est fourni avec l’agent Linux. Il s’agit du module fluentd de l’agent Linux et du service OMED sur le serveur de gestion et de passerelle qui fournit les fonctionnalités de surveillance améliorée des fichiers journaux.

Vous devez créer votre propre pack d’administration avec des règles et des moniteurs personnalisés qui utilisent le module Microsoft.Linux.OMED.EventDataSource, qui collecte les événements de Fluentd.

Le tableau suivant répertorie les paramètres de Microsoft.Linux.OMED.EventDataSource.

| Paramètre | Type | Description |

|---|---|---|

| ComputerName | String | Obligatoire. Spécifie le nom de l’ordinateur Linux pour lequel des événements doivent être lus. Le paramètre ComputerName est généralement transmis au module à l’aide de la notation $Target, même s'il peut être spécifié comme n’importe quelle chaîne. Ce module tente de lire les événements générés par l’ordinateur Linux donné. |

| ManagedEntityId | String | Obligatoire. Spécifie l’ID d'entité gérée de l’entité analysée. Le paramètre ManagedEntityId est généralement transmis au module à l’aide de $Target\Id$. |

| EventNumber | Integer | Optionnel. Indique le nombre d’événements à récupérer. Si cette option est omise, le module retourne tous les événements générés pour cet ordinateur et cette entité managée. |

Vue d'ensemble de la configuration

Les étapes suivantes sont nécessaires pour activer l’analyse du fichier journal sur les agents Linux. Chacune de ces étapes est décrite en détail dans les sections suivantes.

- Importez le pack d’administration Linux le plus récent.

- Installez la version la plus récente de l’agent Linux sur chaque ordinateur Linux à surveiller.

- Créez un fichier de configuration Fluentd pour collecter les journaux.

- Copiez le fichier de configuration sur les agents Linux.

- Créez des règles et des analyses en utilisant l’exemple de pack d’administration pour collecter les événements à partir du journal et pour créer des alertes.

Installer la version la plus récente de l'agent Linux

La dernière version de l’agent Linux prend en charge Fluentd, qui est nécessaire à l’analyse améliorée du fichier journal. Vous pouvez obtenir des détails et le processus d’installation du nouvel agent dans la section Installer un agent sur des ordinateurs UNIX et Linux à partir de la ligne de commande.

Configurer l'analyse du fichier journal Linux

Le groupement de packs d’administration Linux contient le dernier agent Operations Manager (avec Fluentd). Pour configurer l’analyse du fichier journal Linux, les utilisateurs doivent effectuer les opérations suivantes :

- Importer le dernier pack d’administration Linux à l’aide du processus standard d’installation d’un pack d’administration.

- Installer le nouvel agent Linux sur les serveurs Linux (cette opération peut être effectuée via l’Assistant Détection ou manuellement).

- Activer le service OMED sur chaque serveur d’administration dans le pool de ressources qui gère les agents Linux.

Le service OMED collecte les événements de Fluentd et les convertit en événements Operations Manager. Les utilisateurs doivent importer un pack d’administration personnalisé, qui peut générer des alertes en fonction des événements reçus des serveurs Linux.

Vous activez le service OMED à partir de la console Opérateur ou manuellement sur le serveur d’administration ou un serveur de passerelle.

À partir de la console Opérateur

- Dans la console Opérateur, accédez à AnalyseOperations ManagerManagement ServerÉtat des serveurs d’administration.

- Sélectionnez le serveur d’administration dans le volet d'état Serveurs d’administration.

- Dans le volet Tâches, sélectionnez Tâches du service de contrôle d'intégritéActiver le serveur OMED System Center.

Manuellement

- Sélectionnez Démarrer, dans la zone Démarrer la recherche , entrez services.msc , puis appuyez sur Entrée.

- Dans le volet d’informations, cliquez avec le bouton droit sur le service System Center Operations Manager External DataSource Service, puis sélectionnez Propriétés.

- Sous l’onglet Général , dans Type de démarrage , sélectionnez Automatique, puis SÉLECTIONNEZ OK.

- Dans le volet d’informations, cliquez avec le bouton droit sur le service, puis sélectionnez Démarrer.

Créer le fichier de configuration FluentD

Vous configurez l'opération Fluentd avec un fichier de configuration. Pour l’analyse du journal, vous devez créer un fichier de configuration qui inclut des informations telles que le nom du fichier journal source, le chemin d’accès et les filtres qui définissent les données à collecter.

Le fichier de configuration maître Fluentd omsagent.conf se trouve dans /etc/opt/microsoft/omsagent/scom/conf/. Vous pouvez ajouter une configuration d'analyse de fichier journal directement dans ce fichier, mais vous devez créer un fichier de configuration distinct pour mieux gérer les différents paramètres. Vous utilisez ensuite une directive @include dans le fichier maître pour inclure votre fichier personnalisé.

Par exemple, si vous avez créé logmonitoring.conf dans /etc/opt/microsoft/omsagent/scom/conf/omsagent.d, vous devez ajouter une des lignes suivantes à fluent.conf :

#Include all configuration files

@include omsagent.d/*.conf

ou

#include single configuration file

@include omsagent.d/logmonitoring.conf

Vous pouvez obtenir plus d’informations sur les fichiers de configuration Fluentd dans la section Syntaxe du fichier de configuration Fluentd. Les sections suivantes décrivent les paramètres dans les directives différents du fichier de configuration spécifique à l’analyse du fichier journal. Chaque section comprend des exemples de paramètres que vous pouvez coller dans un fichier de configuration puis modifier selon vos besoins.

Un exemple complet de fichier de configuration pour la surveillance du journal est disponible, que vous pouvez examiner et évaluer avant de créer votre propre fichier.

Source

La directive Source définit la source des données que vous collectez. Il s’agit de l'emplacement où vous définissez les détails de votre fichier journal. Fluentd récupère chaque enregistrement inscrit dans la source et envoie un événement pour celui-ci dans le moteur de routage Fluentd. Vous devez spécifier une balise à cet endroit dans cette directive. La balise est une chaîne utilisée comme instructions pour permettre au moteur de routage interne Fluentd de mettre en corrélation les directives différentes.

Cet exemple montre des enregistrements syslog collectés et marqués pour le traitement par Operations Manager.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag scom.log.syslog

format /(?<message>.*)/

</source>

Correspond

La directive match indique comment traiter les événements collectés à partir de la source avec les balises correspondantes. Seuls les événements comportant une balise correspondant au modèle sont envoyés à la destination de sortie. Si plusieurs modèles sont répertoriés dans une balise de correspondance, les événements peuvent correspondre à n'importe lequel de ces modèles. Le paramètre type spécifie le plug-in à utiliser pour ces événements.

Cet exemple traite les événements dont les balises correspondent à scom.log.** et scom.alert (** correspond à aucune ou plusieurs parties de la balise). Il spécifie le plug-in out_scom , qui permet aux événements d’être collectés par le pack d’administration Operations Manager.

<match scom.log.** scom.event>

# Output plugin to use

type out_scom

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_scom_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Notes

Pour désactiver l’authentification du serveur sur les ordinateurs Linux qui utilisent la communication Fluentd, ajoutez un paramètre enable_server_auth false au plug-in SCOM pour Fluentd, par exemple en procédant ainsi :

<match scom.log.** scom.event>

type out_scom

max_retry_wait 9m

enable_server_auth false

</match>

Filtrer

La directive de filtre a la même syntaxe que match , mais permet un filtrage plus complexe des données à traiter. Les événements collectés doivent correspondre aux critères de tous les filtres à ajouter à la sortie.

Il existe six plug-ins de filtrage pour l’analyse du fichier journal décrite ici. Utilisez un ou plusieurs de ces filtres pour définir les événements que vous souhaitez collecter à partir de votre fichier journal.

Correspondance simple : filter_scom_simple_match

Accepte jusqu'à 20 modèles d’entrée. Envoie un événement à Operations Manager chaque fois qu’un modèle est mis en correspondance.

<filter tag>

type filter_scom_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Correspondance exclusive : filter_scom_excl_match

Accepte deux modèles d’entrée. Envoie un événement à Operations Manager lorsqu’un enregistrement unique correspond au modèle 1, mais ne correspond pas au modèle 2.

<filter tag>

type filter_scom_excl_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

</filter>

Corrélation répétée : filter_scom_repeated_cor

Prend trois entrées : un modèle, un intervalle de temps et de nombreuses occurrences. Lorsqu’une correspondance est trouvée pour le premier modèle, un minuteur est déclenché. Un événement est envoyé à Operations Manager si le modèle correspondant au nombre de fois spécifié avant la fin du minuteur.

<filter tag>

type filter_scom_repeated_cor

regexp <key> <pattern>

event_id <event ID>

time_interval <interval in seconds>

num_occurences <number of occurrences>

</filter>

Correspondance corrélée : filter_scom_cor_match

Accepte trois entrées : deux modèles et un intervalle de temps. Lorsqu’une correspondance est trouvée pour le premier modèle, un minuteur est déclenché. Un événement est envoyé à Operations Manager s’il existe une correspondance pour le deuxième modèle avant la fin du minuteur.

<filter tag>

type filter_scom_cor_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Corrélation exclusive : filter_scom_excl_correlation

Accepte trois entrées : deux modèles et un intervalle de temps. Lorsqu’une correspondance est trouvée pour le premier modèle, un minuteur est déclenché. Un événement est envoyé à Operations Manager s’il n’existe aucune correspondance pour le deuxième modèle avant la fin du minuteur.

<filter tag>

type filter_scom_excl_correlation

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Convertisseur Operations Manager : filter_scom_converter

Envoie un événement à Operations Manager pour tous les enregistrements qu’il reçoit. Envoie l’ID d’événement spécifié et une description avec l’événement.

<filter tag>

type filter_scom_converter

event_id <event ID>

event_desc <event description>

</filter>

Copier le fichier de configuration dans l’agent

Le fichier de configuration fluentd doit être copié dans /etc/opt/microsoft/omsagent/scom/conf/omsagent.d sur tous les ordinateurs Linux que vous souhaitez surveiller. Vous devez également ajouter une directive @include dans le fichier de configuration maître, comme décrit ci-dessus.

Créer des règles et des analyses

Le mp linux ne fournit pas de modules pour collecter des événements à partir de FluentD. Le pack d’administration Linux est fourni avec l’agent Linux. C’est le module fluentd dans l’agent Linux et le service OMED sur le serveur de gestion et de passerelle qui fournit les fonctionnalités pour une surveillance améliorée des fichiers journaux.

Vous devez créer votre propre pack d’administration avec des règles et des moniteurs personnalisés qui utilisent le module Microsoft.Linux.OMED.EventDataSource, qui collecte les événements de Fluentd.

Le tableau suivant répertorie les paramètres de Microsoft.Linux.OMED.EventDataSource.

| Paramètre | Type | Description |

|---|---|---|

| ComputerName | String | Obligatoire. Spécifie le nom de l’ordinateur Linux pour lequel des événements doivent être lus. Le paramètre ComputerName est généralement transmis au module à l’aide de la notation $Target, même s'il peut être spécifié comme n’importe quelle chaîne. Ce module tente de lire les événements générés par l’ordinateur Linux donné. |

| ManagedEntityId | String | Obligatoire. Spécifie l’ID d'entité gérée de l’entité analysée. Le paramètre ManagedEntityId est généralement transmis au module à l’aide de $Target\Id$. |

| EventNumber | Integer | Optionnel. Indique le nombre d’événements à récupérer. Si cette option est omise, le module retourne tous les événements générés pour cet ordinateur et cette entité managée. |

Vue d'ensemble de la configuration

La surveillance des fichiers journaux nécessite les étapes suivantes. Les informations détaillées sont fournies dans les sections suivantes :

- Importez le dernier pack d’administration Linux System Center Operations Manager 2019.

- Installez la version la plus récente de l’agent Linux sur chaque ordinateur Linux à surveiller.

- Installez la dernière version d’OMSAgent sur chaque ordinateur Linux à surveiller.

- Créez un fichier de configuration Fluentd pour collecter les journaux.

- Copiez le fichier de configuration sur les agents Linux.

- Créez des règles et des analyses en utilisant l’exemple de pack d’administration pour collecter les événements à partir du journal et pour créer des alertes.

- Importez le dernier pack d’administration Linux System Center Operations Manager 2022.

- Installez la version la plus récente de l’agent Linux sur chaque ordinateur Linux à surveiller.

- Installez la dernière version d’OMSAgent sur chaque ordinateur Linux à surveiller.

- Créez un fichier de configuration Fluentd pour collecter les journaux.

- Copiez le fichier de configuration sur les agents Linux.

- Créez des règles et des analyses en utilisant l’exemple de pack d’administration pour collecter les événements à partir du journal et pour créer des alertes.

Installer le pack d’administration de la supervision de journal

Installez le pack d’administration Microsoft.Linux.Log.Monitoring pour activer l’analyse des fichiers journaux Linux.

Notes

Si vous avez configuré l’agent OMS et que vous essayez de désinstaller l’agent UNIX et LINUX de la console, le composant OMS ne sera pas désinstallé de l’agent.

Configurer la supervision du fichier journal Linux

Pour configurer l’analyse des fichiers journaux Linux, procédez comme suit :

Importez le dernier pack d’administration Linux System Center Operations Manager 2019 à l’aide du processus standard d’installation d’un pack d’administration.

Installez le nouvel agent Linux sur les serveurs Linux manuellement ou en [à l’aide de l’Assistant Découverte](/system-center/System Center Operations Manager/manage-deploy-crossplat-agent-console).

Installez la dernière version d’OMSAgent sur chaque ordinateur Linux que vous souhaitez surveiller. Utilisez les commandes suivantes :

# Download latest OMS Agent from GitHub wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh # Run onboarding script sh onboard_agent.shEffectuez les étapes suivantes sur l’agent Linux :

Importez le dernier pack d’administration System Center Operations Manager 2022 Linux à l’aide du processus standard d’installation d’un pack d’administration.

Installez le nouvel agent Linux sur les serveurs Linux manuellement ou en [à l’aide de l’Assistant Découverte](/system-center/System Center Operations Manager/manage-deploy-crossplat-agent-console).

Installez la dernière version d’OMSAgent sur chaque ordinateur Linux que vous souhaitez surveiller. Utilisez les commandes suivantes :

# Download latest OMS Agent from GitHub wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh # Run onboarding script sh onboard_agent.shEffectuez les étapes suivantes sur l’agent Linux :

Créez les dossiers dans les chemins d’accès suivants avec les commandes ci-dessous :

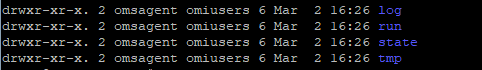

# Create omsagent.d folder mkdir -p /etc/opt/microsoft/omsagent/scom/conf/omsagent.d # Create certs folder mkdir /etc/opt/microsoft/omsagent/scom/certs # Create log folder mkdir -p /var/opt/microsoft/omsagent/scom/log # Create run folder mkdir /var/opt/microsoft/omsagent/scom/run # Create state folder mkdir /var/opt/microsoft/omsagent/scom/state # Create tmp folder mkdir /var/opt/microsoft/omsagent/scom/tmp # Create fluent-logging folder (used for log file position file, this location is flexible) mkdir -p /home/omsagent/fluent-loggingDéfinissez la propriété sur chacun des dossiers ci-dessus sur

omsagent:omiusers:# Change owner of System Center Operations Manager folder chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom # Change owner of log folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/log # Change owner of run folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/run # Change owner of state folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/state # Change owner of tmp folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/tmp # Change owner of fluent-logging folder (used for log file position file, this location is flexible) chown omsagent:omiusers /home/omsagent/fluent-logging

Créez des fichiers omsagent et omsconfig :

# Create omsadmin.conf file touch /etc/opt/microsoft/omsagent/scom/conf/omsadmin.conf # Create omsagent.conf file touch /etc/opt/microsoft/omsagent/scom/conf/omsagent.confDéfinissez la propriété sur chacun des fichiers ci-dessus sur

omsagent:omiusers:# Change owner of omsadmin.conf file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/conf/omsadmin.conf # Change owner of omsagent.conf file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/conf/omsagent.confModifiez le fichier

/etc/opt/microsoft/omsagent/scom/conf/omsadmin.conf, puis ajoutez les informations suivantes après avoir modifié les informations en surbrillance.WORKSPACE_ID=scom System Center Operations Manager_ENDPOINT=https://<mark>\<MSFQDN\></mark>:8886 MONITORING_ID={274F8D7B-DBCA-8FC3-1451-8DCD55092156}Redémarrez OMSAgent :

/opt/microsoft/omsagent/bin/service_control restartVérifiez le status dans le journal omsagent :

tail -100 /var/opt/microsoft/omsagent/scom/log/omsagent.log

Activer le service OMED

Activez le service OMED sur chaque serveur d’administration dans le pool de ressources qui gère les agents Linux.

Le service OMED collecte les événements de Fluentd et les convertit en événements Operations Manager. Vous importez un pack d’administration personnalisé qui peut générer des alertes basées sur les événements reçus des serveurs Linux.

Vous pouvez activer le service OMED à partir de la console Opérateur ou manuellement sur le serveur d’administration ou un serveur de passerelle.

- Dans la console Opérateur, accédez à SupervisionOperations ManagerServeur d’administrationÉtat des serveurs d’administration.

- Sélectionnez le serveur d’administration dans Serveurs d’administration.

- Dans Tâches, sélectionnez Tâches du service de contrôle d’intégritéActiver le serveur OMED System Center.

Ajouter une règle de pare-feu OMED

Pour activer la règle de pare-feu OMED, vous avez deux options : ajouter le port (TCP/8886) automatiquement via PowerShell ou manuellement.

- Ajouter automatiquement une règle avec PowerShell

- Ajouter manuellement une règle avec le Pare-feu Windows

Procédez comme suit pour ajouter automatiquement une règle avec PowerShell :

La commande suivante vous permet d’ajouter automatiquement la règle de pare-feu :

Set-NetFirewallRule -DisplayName "System Center Operations Manager External DataSource Service" -Direction Inbound -Action Allow -Protocol TCP -LocalPort 8886

Affecter un certificat client pour OMSAgent

Vous disposez de deux options lors de l’attribution du certificat client pour OMSAgent.

- Lien vers le certificat signé à partir de l’agent OMI.

- Générez manuellement un certificat client pour l’agent OMS.

Sélectionnez l’onglet requis pour les étapes permettant d’établir un lien vers le certificat signé à partir de l’agent OMI ou de générer manuellement un certificat client à partir de l’agent OMS :

Définissez la propriété sur le

omi.pemfichier etomikey.pemsuromsagent:omiusers:# Change owner of System Center Operations Manager-cert.pem file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/certs/scom-cert.pem # Change owner of System Center Operations Manager-key.pem file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/certs/scom-key.pemExécutez la commande suivante sur votre ordinateur Linux pour définir le certificat client de l’agent OMS sur le certificat OMI (certificat d’agent Linux Operations Manager) :

# Link file omi.pem to System Center Operations Manager-cert.pem ln -s /etc/opt/omi/ssl/omi.pem /etc/opt/microsoft/omsagent/scom/certs/scom-cert.pem # Link file omikey.pem to System Center Operations Manager-key.pem ln -s /etc/opt/omi/ssl/omikey.pem /etc/opt/microsoft/omsagent/scom/certs/scom-key.pem

Créer le fichier de configuration de FluentD

Vous configurez l’opération Fluentd avec un fichier de configuration. Pour utiliser la surveillance des journaux, vous devez créer un fichier de configuration. Le fichier de configuration inclut des informations telles que le nom du fichier journal source, le chemin d’accès et les filtres pour définir les données à collecter.

Le fichier de configuration master Fluentd omsagent.conf se trouve dans /etc/opt/microsoft/omsagent/scom/conf/. Vous pouvez ajouter une configuration de supervision de fichier journal directement à ce fichier, mais vous devez créer un fichier de configuration distinct pour mieux gérer les différents paramètres. Vous utilisez ensuite une directive @include dans le fichier maître pour inclure votre fichier personnalisé.

Par exemple, si vous avez créé logmonitoring.conf dans /etc/opt/microsoft/omsagent/scom/conf/omsagent.d, vous devez ajouter l’une des lignes suivantes au fichier omsagent.d :

# Include all configuration files

@include omsagent.d/*.conf

ou

# Include single configuration file

@include omsagent.d/logmonitoring.conf

Pour plus d’informations sur les fichiers de configuration de Fluentd, consultez la syntaxe du fichier de configuration de Fluentd.

Les sections suivantes décrivent les paramètres de différentes directives du fichier de configuration spécifique de la supervision de fichier journal. Chaque section comprend des exemples de paramètres que vous pouvez coller dans un fichier de configuration puis modifier selon vos besoins.

Un exemple complet de fichier de configuration pour la surveillance du journal est disponible, que vous pouvez examiner et évaluer avant de créer votre propre fichier.

Source

La directive Source définit la source des données que vous collectez, où vous définissez les détails de votre fichier journal. Fluentd récupère chaque enregistrement inscrit dans la source et envoie un événement pour celui-ci dans le moteur de routage Fluentd. Spécifiez une balise ici dans cette directive. La balise est une chaîne utilisée comme instruction pour permettre au moteur de routage interne de Fluentd de mettre en corrélation des directives différentes.

L’exemple suivant montre des enregistrements syslog collectés et marqués pour le traitement par Operations Manager.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in\_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag System Center Operations Manager.log.syslog

format /(?<message>.*)/

</source>

Filtrer

La directive de filtre a la même syntaxe que Match , mais permet un filtrage plus complexe des données à traiter. Les événements collectés doivent correspondre aux critères de tous les filtres à ajouter à la sortie.

Il existe six plug-ins de filtrage pour l’analyse du fichier journal décrite ici. Utilisez un ou plusieurs de ces filtres pour définir les événements que vous souhaitez collecter à partir de votre fichier journal.

- Correspondance simple : filter_System Center Operations Manager_simple_match

- Correspondance exclusive : filter_System Center Operations Manager_excl_match

- Corrélation répétée : filter_System Center Operations Manager_repeated_cor

- Correspondance corrélée : filter_System Center Operations Manager_cor_match

- Corrélation exclusive : filter_System Center Operations Manager_excl_correlation

- Convertisseur Operations Manager : filter_System Center Operations Manager_converter

Sélectionnez l’onglet requis pour copier le code du plug-in de filtre correspondant :

- Correspondance simple

- Correspondance exclusive

- Corrélation répétée

- Correspondance corrélée

- Corrélation exclusive

- Convertisseur Operations Manager

Accepte jusqu'à 20 modèles d’entrée. Envoie un événement à Operations Manager chaque fois qu’un modèle est mis en correspondance.

<filter tag>

type filter_System Center Operations Manager_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Correspond

La directive match indique comment traiter les événements collectés à partir de la source avec les balises correspondantes. Seuls les événements avec une balise correspondant au modèle sont envoyés à la destination de sortie. Si plusieurs modèles sont répertoriés dans une balise de correspondance, les événements peuvent correspondre à n'importe lequel de ces modèles. Le paramètre type spécifie le type à utiliser pour ces événements.

Cet exemple traite les événements avec des étiquettes correspondant à System Center Operations Manager.log. ** et System Center Operations Manager.alert (** correspond à zéro ou plusieurs parties de balise). Il spécifie le plug-in Operations Manager out_System Center , qui permet aux événements d’être collectés par le pack d’administration Operations Manager.

<match System Center Operations Manager.log.** System Center Operations Manager.event>

# Output plugin to use

type out_System Center Operations Manager

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_System Center Operations Manager_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Notes

Pour désactiver l’authentification du serveur sur les ordinateurs Linux qui utilisent la communication Fluentd, ajoutez un paramètre enable_server_auth false au plug-in Operations Manager pour Fluentd, par exemple :

<match System Center Operations Manager.log.** System Center Operations Manager.event>

type out_System Center Operations Manager

max_retry_wait 9m

enable_server_auth false

</match>

Copier le fichier de configuration dans l’agent

Le fichier de configuration de Fluentd doit être copié dans /etc/opt/microsoft/omsagent/scom/conf/omsagent.d sur tous les ordinateurs Linux à superviser. Vous devez également ajouter une directive @include dans le fichier de configuration maître, comme décrit ci-dessus.

Redémarrer omsagent

Vous pouvez exécuter la commande suivante pour redémarrer l’omsagent :

/opt/microsoft/omsagent/bin/service_control restart

Vérifier status de l’espace de travail System Center Operations Manager

Exécutez la commande suivante pour case activée l’espace de travail System Center Operations Manager sur OMSAgent :

sh /opt/microsoft/omsagent/bin/omsadmin.sh -l

Notes

Sur le serveur d’administration exécutant le service OMED, vérifiez que le pare-feu sur le port 8886 est ouvert et que le magasin de certificats des autorités de certification intermédiaires contient uniquement des autorités de certification intermédiaires.

Journal des événements pour le service de source de données externe System Center Operations Manager

Le journal des événements du service OMED System Center est créé uniquement lorsqu’un événement est envoyé avec succès au service OMED (External DataSource Service) System Center Operations Manager.

Créer des règles et des analyses

Le pack d’administration Linux ne fournit pas de modules pour collecter des événements à partir de FluentD. Le pack d’administration Linux est fourni avec l’agent Linux. C’est le module fluentd dans l’agent Linux et le service OMED sur le serveur de gestion et de passerelle qui fournit les fonctionnalités pour une surveillance améliorée des fichiers journaux.

Vous devez créer votre propre pack d’administration avec des règles et des moniteurs personnalisés qui utilisent le module Microsoft.Linux.OMED.EventDataSource pour collecter les événements de Fluentd. N’oubliez pas que le nom de l’ordinateur dans l’événement envoyé via le journal des événements du service OMED System Center doit correspondre au nom de l’ordinateur dans votre vue Ordinateurs UNIX/Linux. Si le nom de l’ordinateur ne correspond pas, vous ne recevrez aucune alerte.

Le tableau suivant répertorie les paramètres de Microsoft.Linux.OMED.EventDataSource.

| Paramètre | Type | Description |

|---|---|---|

| ComputerName | String | Obligatoire. Spécifie le nom de l’ordinateur Linux pour lequel des événements doivent être lus. Le paramètre ComputerName est généralement transmis au module à l’aide de la notation $Target, même s'il peut être spécifié comme n’importe quelle chaîne. Ce module tente de lire les événements générés par l’ordinateur Linux donné. |

| ManagedEntityId | String | Obligatoire. Spécifie l’ID d'entité gérée de l’entité analysée. Le paramètre ManagedEntityId est généralement transmis au module à l’aide de $Target\Id$. |

| EventNumber | Integer | Optionnel. Indique le nombre d’événements à récupérer. Si cette option est omise, le module retourne tous les événements générés pour cet ordinateur et cette entité managée |

Étapes suivantes

Pour créer une vue personnalisé visant à consulter les données de surveillance à partir de votre pack d’administration de fichier journal personnalisé, passez en revue Utilisation d’affichages dans Operations Manager.

Pour savoir comment examiner les problèmes identifiés par votre pack d’administration de fichier journal personnalisé, consultez Affichage des alertes actives et des détails.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour