Découvrez comment les données Microsoft 365 sont chiffrées au repos

Tout le contenu client au repos dans Microsoft 365 est protégé par une ou plusieurs formes de chiffrement. BitLocker est utilisé sur les lecteurs de disque au niveau du volume, garantissant ainsi que toutes les données au repos sont chiffrées. Le chiffrement BitLocker est une fonctionnalité de protection des données intégrée à Windows qui intègre le système d’exploitation et atténue la menace de vol ou d’exposition des données à partir d’ordinateurs perdus, volés ou incorrectement mis hors service. En plus d’utiliser BitLocker pour le chiffrement au niveau du volume, les services Microsoft 365 intègrent une autre couche de chiffrement au niveau de l’application pour protéger davantage les données client.

Chiffrement au niveau du volume BitLocker

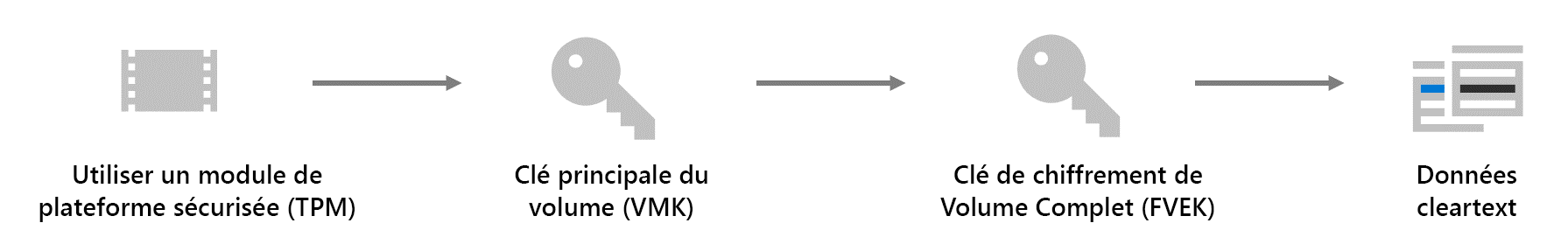

BitLocker est déployé avec le chiffrement AES (Advanced Encryption Standard) 256 bits sur les disques contenant les données client. Les secteurs de disque sont chiffrés à l’aide d’une clé de chiffrement de volume (FVEK), qui est elle-même chiffrée avec la clé VMK (volume Master Key), qui est à son tour liée au module de plateforme sécurisée (TPM) sur le serveur. Étant donné que la VMK protège directement la FVEK, la protection de la VMK à l’aide du TPM est essentielle pour empêcher tout accès non autorisé à la FVEK. BitLocker utilise des algorithmes compatibles FIPS pour garantir que les clés de chiffrement ne sont pas stockées ou envoyées sur le réseau en texte clair. L’implémentation Microsoft 365 de la protection des données client au repos ne diffère pas de l’implémentation par défaut de BitLocker.

BitLocker prend en charge les clés qui se trouvent dans deux catégories de gestion :

- Les clés gérées par BitLocker, qui sont généralement éphémères et liées à la durée de vie d’une instance de système d’exploitation installée sur un serveur ou sur un disque donné. Ces clés sont supprimées et réinitialisées pendant la réinstallation du serveur ou la mise en forme du disque.

- Les clés de récupération BitLocker, gérées en dehors de BitLocker, sont utilisées pour le déchiffrement de disque. BitLocker utilise les clés de récupération pour le scénario dans lequel un système d’exploitation est réinstallé et les disques de données chiffrés existent déjà. Les clés de récupération sont également utilisées par les sondes de surveillance de la disponibilité gérée dans Exchange Online où un répondeur peut avoir besoin de déverrouiller un disque.

La gestion de clés BitLocker protège les clés de récupération utilisées pour déverrouiller et récupérer des disques chiffrés dans un centre de données Microsoft. Microsoft 365 stocke les clés principales dans un partage sécurisé, uniquement accessible aux personnes qui ont été filtrées et approuvées. Les informations d’identification pour les clés sont stockées dans un référentiel sécurisé pour les données de contrôle d’accès (ce que nous appelons « magasin de secret »), ce qui nécessite un niveau élevé d’approbations d’élévation et de gestion à l’aide d’un outil d’élévation d’accès juste-à-temps.

Chiffrement au niveau du service

Exchange Online, Microsoft Teams, SharePoint Online et OneDrive Entreprise utilisent tous le chiffrement de niveau de service pour fournir une couche supplémentaire de sécurité pour les données client au repos.

Exchange Online utilise BitLocker pour chiffrer toutes les données de boîte aux lettres, y compris Skype Entreprise données générées par l’utilisateur, au niveau de la boîte aux lettres. Les fichiers clients dans SharePoint Online sont protégés par des clés par fichier uniques qui sont toujours exclusives à un seul locataire. Pendant le chargement, chaque fichier (y compris chaque fichier mis à jour) est divisé en blocs et est chiffré individuellement avec sa propre clé AES 256 bits unique. Les blocs sont ensuite stockés en tant qu’objets blob dans stockage Azure, distribués de manière aléatoire entre différents conteneurs d’objets blob. Les blocs, les clés et la carte utilisés pour reconstruire les fichiers lors du téléchargement sont tous stockés dans des emplacements distincts. Le stockage Azure n’a pas accès aux données chiffrées. Plusieurs charges de travail Microsoft 365, y compris Microsoft Teams et OneDrive Entreprise, tirent parti de SharePoint Online pour stocker les données client.

Les clients ont deux options pour la gestion des clés de chiffrement au niveau du service :

- Clés gérées Microsoft : dans l’implémentation par défaut pour les clients qui n’utilisent pas de Clé client, Microsoft gère toutes les clés cryptographiques utilisées pour le chiffrement de service. Cette option est actuellement activée par défaut pour Exchange Online, SharePoint Online et OneDrive Entreprise. Les Clés gérées Microsoft fournissent un chiffrement de service par défaut sauf si un client intègre une Clé client.

- Clé client : cette option permet aux clients d’utiliser leurs propres clés racine pour chiffrer les données client. Les Clés client sont chargées vers ou générées dans Azure Key Vault, ce qui permet aux clients de contrôler la possibilité par les services Microsoft de déchiffrer et traiter les données client. Cette option est actuellement disponible pour Exchange Online, SharePoint Online, OneDrive Entreprise et les fichiers dans Microsoft Teams.

Quelle que soit l’option de gestion de clé sélectionnée, les clés racine sont utilisées pour protéger les hiérarchies de clé utilisées par le chiffrement de service. Toutes les clés utilisées pour le chiffrement de service sont stockées de façon sécurisée dans des référentiels privés, tels que Azure Key Vault, où elles peuvent être utilisées par le code de service automatisé sans que le personnel de Microsoft puisse y accéder directement. Le chiffrement de service inclut une rotation régulière des clés en vue d’assurer leur sécurité. La rotation des clés se produit via le code de service automatisé à des horaires définis en interne en fonction du type de clé. Les clients utilisant la Clé client sont chargés de la rotation de leur Clé client racine en fonction de leurs propres exigences de conformité et de sécurité. Les deux unités suivantes couvrent ces deux options plus en détail.