Comprendre l’accès privilégié

Accès permanent zero (ZSA)

Microsoft envisage l’accès privilégié à l’aide du principe de ZSA. ZSA signifie que, par défaut, le personnel de Microsoft ne dispose pas d'un accès privilégié permanent aux environnements de production. Lorsque l'accès est fourni par le biais d'un accès juste-à-temps (JAT), il s'agit du strict minimum, avec un accès juste suffisant pour la tâche spécifique à accomplir. ZSA prend au sérieux la possibilité de compromettre un compte et s'assure qu'un compte compromis ne peut pas être utilisé pour exécuter des commandes privilégiées dans l'environnement de production ou accéder au contenu du client.

ZSA est rendu possible par l’architecture des produits et services Microsoft 365. Le code de service automatisé gère les opérations de routine dans Microsoft 365. Ainsi, nos ingénieurs peuvent prendre en charge le service sans privilèges d’administration permanents ni accéder au contenu des clients. Cependant, il arrive que nos ingénieurs aient besoin de privilèges élevés pour fournir un support opportun aux clients ou résoudre les problèmes dans les environnements de production Microsoft 365. Lorsque les ingénieurs d’équipe de service ont besoin d’un accès privilégié, Microsoft 365 utilise un modèle d’accès JIT pour fournir un accès limité dans le temps.

Juste-à-temps (JIT) et juste-assez-accès (JEA)

Microsoft 365 utilise un modèle d’accès JIT pour offrir aux ingénieurs d’équipe de service un accès privilégié temporaire aux environnements de production lorsque cet accès est requis pour prendre en charge Microsoft 365. Le modèle d’accès JIT remplace l’accès administratif traditionnel et persistant avec un processus permettant aux ingénieurs de demander une élévation temporaire des rôles privilégiés lorsque nécessaire.

JIT dans Microsoft 365 est activé par le Lockbox. Lockbox est un outil qui applique le flux de travail juste-à-pas et offre une gestion granulaire des privilèges. La boîte de saisie sécurisée restreint l’accès élevé aux privilèges, ressources et temps nécessaires à l’exécution de la tâche attribuée. Il s’agit de l’implémentation d’un privilège juste-assez-accès (JEA) au moins. Lockbox implémente JEA pour toutes les demandes d’accès JIT en forçant les ingénieurs à spécifier l’étendue de l’accès dans leurs demandes et à justifier la nécessité d’un accès.

Les critères d’éligibilité et les rôles Lockbox fonctionnent ensemble pour s’assurer que les demandes JIT sont limitées au JEA. Les ingénieurs peuvent uniquement demander un accès aux ressources dans l’étendue des éligibilités de leur compte d’équipe de service. Par exemple, un ingénieur prenant en charge un service ou une fonctionnalité dans Microsoft 365 aura le droit de demander un accès aux ressources liées à cette fonctionnalité. De plus, les ingénieurs peuvent uniquement demander un accès pour effectuer des actions permises par leur rôle approuvé Lockbox. Tous les ingénieurs n’exigent pas un accès aux mêmes types de tâches administratives et les rôles Lockbox limitent les ingénieurs aux seuls types de demandes JIT nécessaires pour leurs responsabilités professionnelles. Lockbox rejette automatiquement les demandes JIT en dehors de l’étendue des critères d’éligibilité de l’ingénieur et des rôles Lockbox, ainsi que les demandes qui excèdent les seuils autorisés.

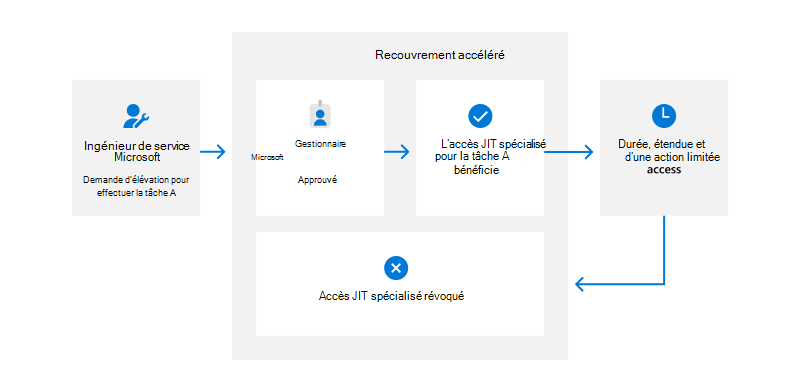

Le flux de travail JIT utilise Lockbox pour lancer des demandes JIT, faciliter l’évaluation par des approbateurs de Lockbox, accorder ou refuser l’accès en fonction des décisions de l’approbateur et auditer les demandes JIT. Le diagramme suivant illustre le flux de travail de la Lockbox lorsqu’un ingénieur demande l’accès JIT.

Un ingénieur de service ayant besoin d’un accès privilégié aux ressources de production demande l’accès via Lockbox. La demande spécifie le rôle privilégié, les ressources et le temps nécessaire pour effectuer la tâche. Elle inclut également une justification professionnelle de la raison pour laquelle la tâche est nécessaire. Les ingénieurs peuvent uniquement demander une élévation à des rôles privilégiés autorisés par leur appartenance à des groupes de sécurité et peuvent uniquement spécifier des ressources dans l’étendue pour leurs éligibilités de compte d’équipe de service.

Lockbox envoie la demande JIT à l’approbateur d’un accès désigné qui examine la demande et prend la décision d’accorder ou de refuser l’accès. Les ingénieurs ne peuvent pas approuver leurs propres demandes de JAT. Si l’approbateur Access refuse la demande ou autorise l’expiration de la demande sans action, l’accès n’est pas accordé.

Si l’approbateur d’accès approuve la demande, l’ingénieur dispose d’un accès temporaire spécifiquement limité aux ressources spécifiées dans la demande.

L’ingénieur utilise ces privilèges temporaires pour se connecter à l’environnement de production à l’aide de l’authentification multifacteur (MFA) via une station de travail d’accès sécurisé (SAW). L’utilisation du compte temporaire est automatiquement contrôlée et journalisée afin de garantir les responsabilités et de détecter les comportements anormaux. Une fois que la durée spécifiée dans la demande a expiré, l’accès temporaire est automatiquement révoqué.

Le modèle d'accès JAT limite l'impact d'un compte d'équipe de service compromis en garantissant que les comptes d'équipe de service n'ont pas d'accès privilégié permanent aux environnements de production. De plus, l’accès temporaire privilégié accordé via Lockbox est limité à l’étendue et expire après la durée spécifiée. Cela signifie qu'une compromission n'accorderait pas à un attaquant un accès illimité ou persistant aux ressources de production. L’utilisation d’une station de travail d’accès sécurisé (SAW) pour se connecter à l’environnement de production limite davantage l’impact potentiel d’un compte compromis.