Présentation de la gestion des vulnérabilités microsoft 365

Chez Microsoft, la vision de la sécurité des services est basée sur une logique de présomption de violation. La présomption de violation consiste à réduire le niveau de confiance envers les applications, les services, les identités et les réseaux en les considérant tous (internes et externes) comme non sécurisés et déjà compromis. Ces principes contribuent à limiter l’impact des failles de sécurité en réduisant les dommages qu’un adversaire peut causer et en favorisant la détection rapide et la réaction aux menaces de sécurité.

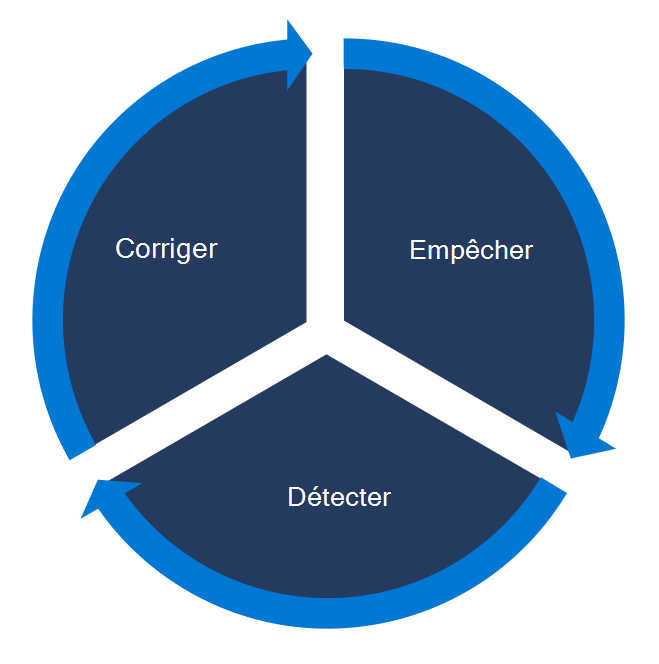

Microsoft 365 est conçue dans une optique de sécurité pour prévenir les vulnérabilités qui y sont liées, bien que cela ne signifie pas que nous tenions pour acquis que nos services sont sûrs. Nous appliquons notre logique de présomption de violation à la gestion des vulnérabilités en mettant en place divers systèmes complémentaires pour analyser de manière proactive nos environnements dans le but détecter les vulnérabilités et mettre en place une action de correction rapide. Notre programme de gestion des vulnérabilités valide continuellement la situation de la sécurité de l’environnement afin d’empêcher, de détecter et de corriger les vulnérabilités avant qu’elles ne puissent être exploitées par la partie adverse.

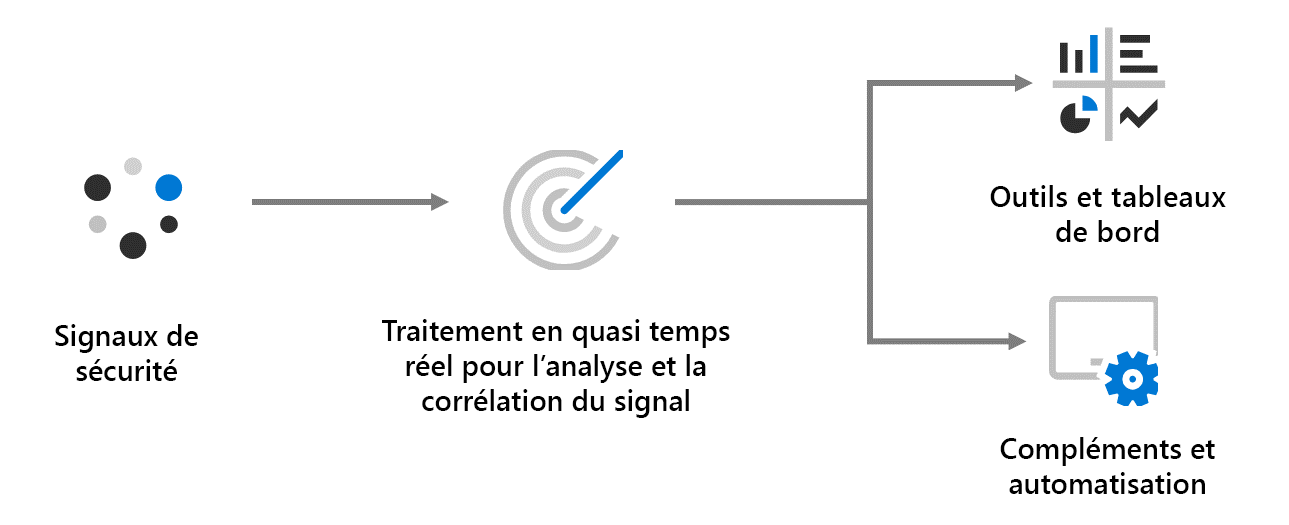

Nous admettons que des systèmes, même hautement sécurisés, peuvent être compromis. Par conséquent, nous mettons également en place une surveillance de la sécurité complète et continue dans le but de détecter et de répondre rapidement aux menaces de sécurité dans Microsoft 365. Notre surveillance de la sécurité utilise des outils automatisés, basés sur le cloud, conçus pour détecter et répondre aux incidents à l’échelle de Microsoft 365. Lorsqu’une activité indique qu’un incident potentiel est détecté, nos systèmes de surveillance de la sécurité déclenchent des contre-mesures automatisées et avertissent le personnel concerné. Les incidents de sécurité potentiels détectés par les activités de surveillance de la sécurité sont escaladés à l’équipe de sécurité Microsoft 365 et suivent le processus de réponse aux incidents de sécurité.

Microsoft 365 coordonne ses diverses activités de gestion des vulnérabilités et de surveillance de la sécurité pour offrir une défense en profondeur contre les menaces connues et inconnues. Ces activités incluent notamment l’analyse automatisée de l’état de l’ordinateur, la surveillance continue de la sécurité et les tests de pénétration et de simulation d’attaques constantes.