Exercice - Gérer la sécurité et Microsoft Defender pour le cloud

Dans cet exercice, vous allez vérifier si Microsoft Defender pour le cloud est activé, puis découvrir certaines des caractéristiques de chacune des fonctionnalités mentionnées dans l’unité précédente.

Configurer Microsoft Defender pour le cloud

Dans le portail Azure, accédez à votre serveur logique Azure SQL Database.

Dans le volet gauche, sous Sécurité, sélectionnez Microsoft Defender pour le cloud. Sélectionnez le lien Configurer près de l’État d’activation.

Vérifiez les sélections que vous avez faites pour votre serveur logique Azure SQL Database. Dans le même volet se trouvent des informations sur l’évaluation des vulnérabilités et Advanced Threat Protection.

Ce compte de stockage a été déployé avec le script de déploiement de votre base de données SQL Azure. Examinez les options et ajoutez votre adresse e-mail pour recevoir les résultats de l’analyse hebdomadaire. Désélectionnez Envoyer aussi une notification par e-mail aux administrateurs et aux propriétaires d’abonnement.

Tout comme vous pouvez configurer qui reçoit les résultats d’évaluation des vulnérabilités, vous pouvez configurer qui reçoit les alertes Advanced Threat Protection. Dans votre abonnement bac à sable (sandbox), vous n’avez pas accès à la définition des paramètres de messagerie au niveau de l’abonnement. Par conséquent, vous ne pourrez pas ajouter vos coordonnées aux paramètres de messagerie de l’abonnement dans Azure Security Center.

Une fois que vous avez mis à jour tous vos paramètres, sélectionnez Enregistrer.

En configurant ces paramètres, vous pouvez effectuer certaines des autres étapes incluses dans cette activité. Vous approfondirez plus tard l’évaluation des vulnérabilités et Advanced Threat Protection.

Découverte et classification des données

Revenez à la base de données

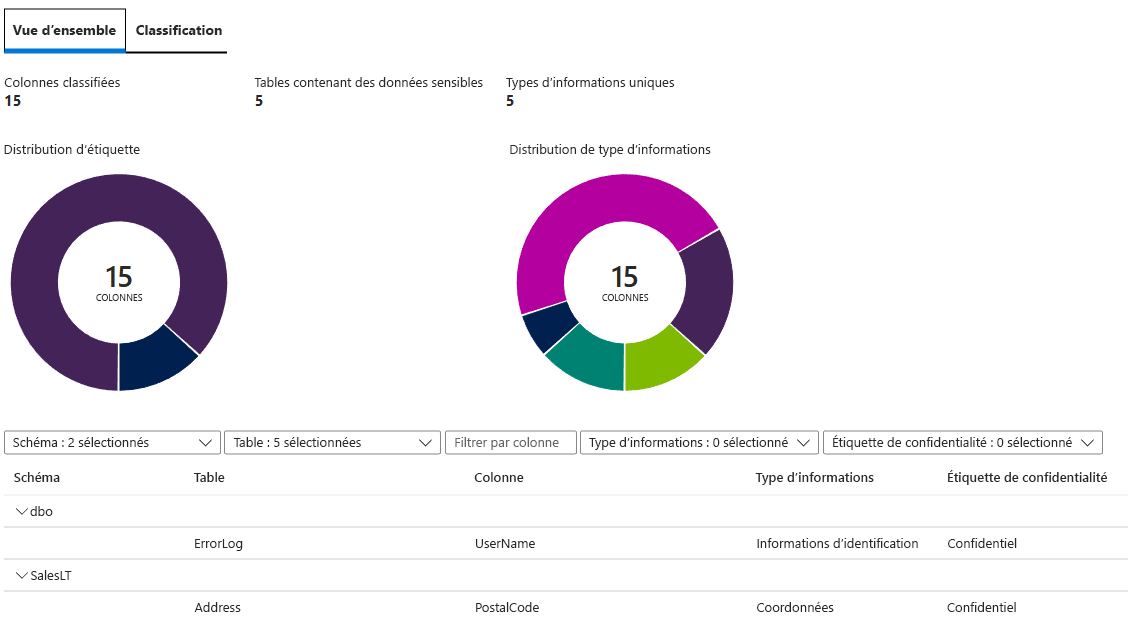

AdventureWorksdans le portail Azure. Dans le menu gauche, sous Sécurité, sélectionnez Découverte et classification des données.Examinez la découverte et classification des données qui offre des capacités avancées de découverte, de classement, d’étiquetage et de signalement des données sensibles dans votre base de données.

Cette vue de type Assistant est similaire (mais pas identique) à l’outil Découverte et classification des données dans SQL Server au travers de SQL Server Management Studio (SSMS). L’utilisation de l’Assistant SSMS n’est pas prise en charge pour Azure SQL Database. À l’aide du portail Azure, vous pouvez obtenir des fonctionnalités similaires qui sont prises en charge pour Azure SQL Database.

Vous pouvez utiliser le langage Transact-SQL avec toutes les options de déploiement pour ajouter ou supprimer des classifications de colonnes et pour récupérer des classifications.

Sélectionnez l’onglet Classification.

La découverte et classification des données tente d’identifier des données sensibles potentielles en se basant sur les noms de colonnes dans vos tables. Examinez certaines des étiquettes suggérées, puis choisissez Sélectionner tout>Accepter les recommandations sélectionnées.

Sélectionnez Enregistrer en haut à gauche du menu.

Enfin, sélectionnez l’onglet Vue d’ensemble pour afficher le tableau de bord de présentation et passez en revue les classifications que vous avez ajoutées.

Évaluation des vulnérabilités

Sélectionnez le paramètre Microsoft Defender pour le cloud sous Sécurité afin d’afficher le tableau de bord Microsoft Defender pour le cloud pour votre base de données

AdventureWorks.Pour commencer à examiner les fonctionnalités Évaluation des vulnérabilités, sous Résultats de l’évaluation des vulnérabilités, sélectionnez Afficher des résultats supplémentaires dans Évaluation des vulnérabilités.

Sélectionnez Analyser pour obtenir les résultats les plus récents de l’évaluation des vulnérabilités. Ce processus prend quelques instants pour permettre à l’évaluation des vulnérabilités d’analyser toutes les bases de données de votre serveur logique Azure SQL Database.

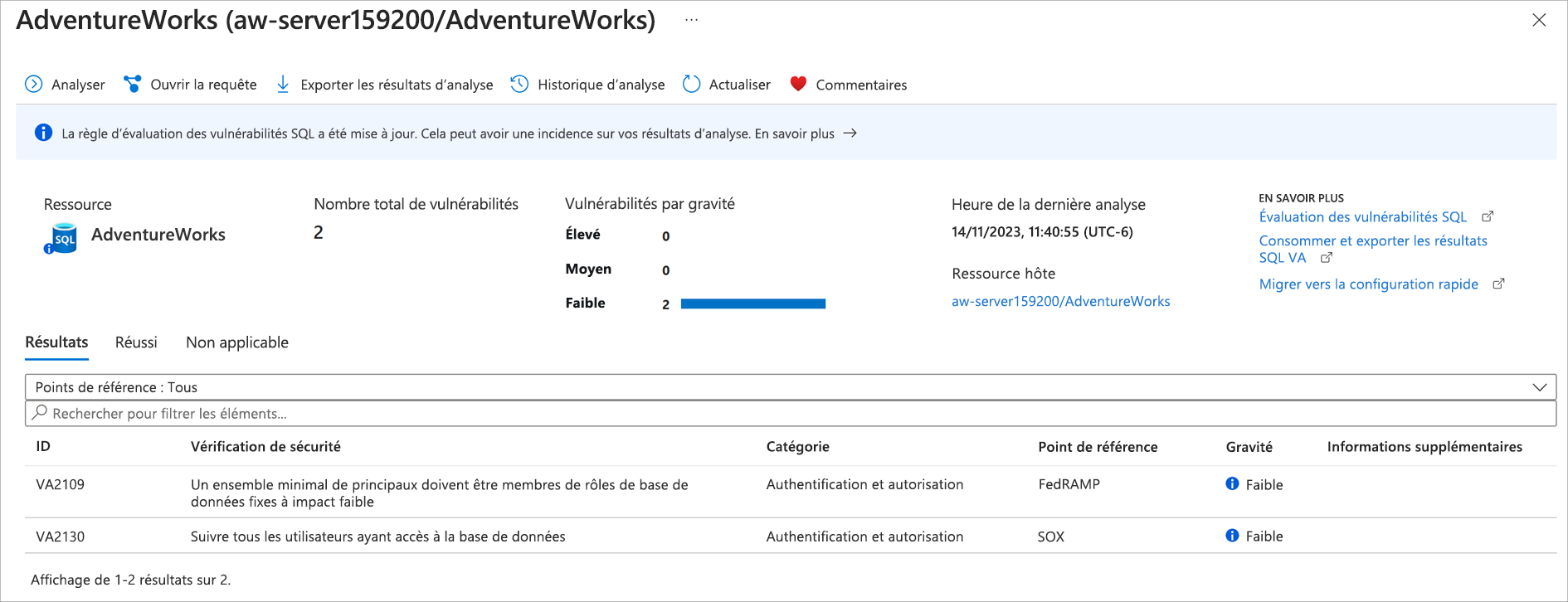

La vue obtenue ne sera pas exacte, mais devrait être similaire à celle présentée ici :

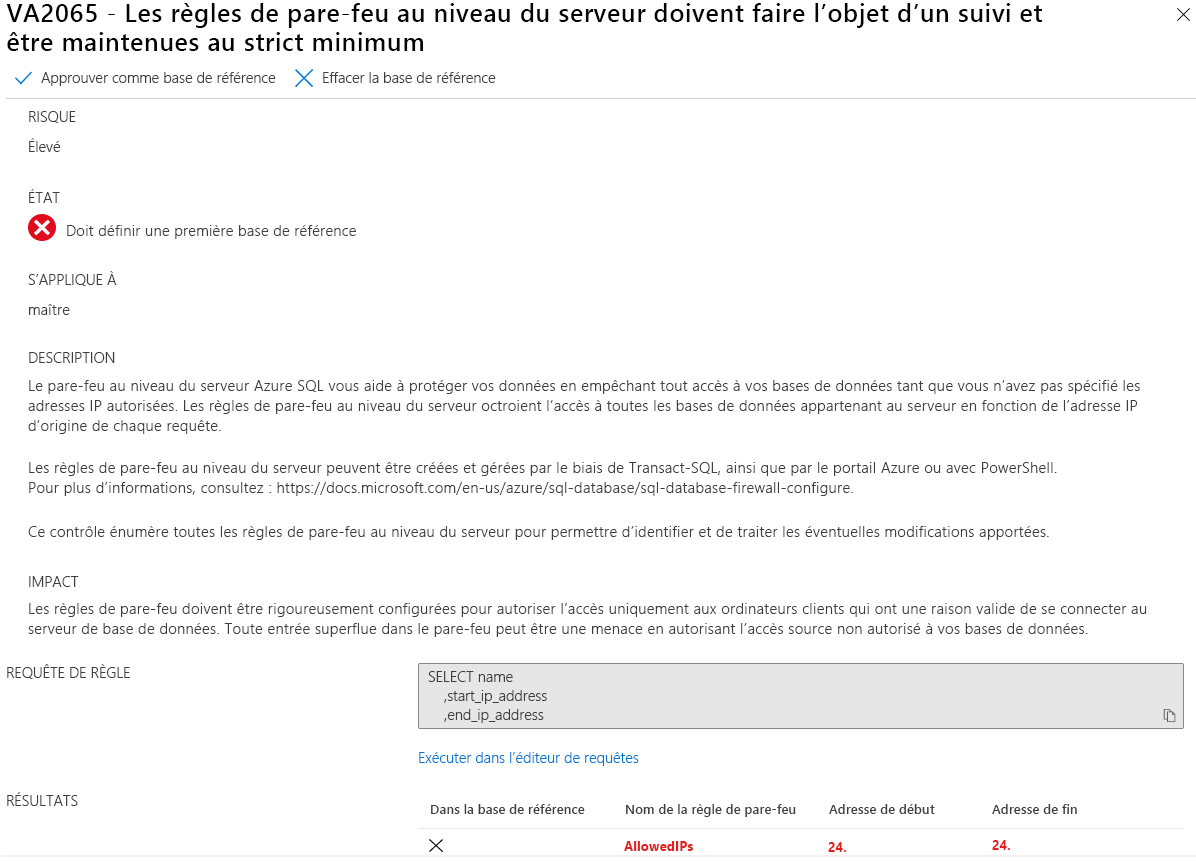

Chaque risque de sécurité est associé à un niveau de risque (élevé, moyen ou faible) et à des informations supplémentaires. Les règles en vigueur s’appuient sur des évaluations fournies par le Center For Internet Security. Sous l’onglet Résultats, sélectionnez une vulnérabilité. Dans notre exemple, nous sélectionnons l’ID de vérification de sécurité VA2065 pour obtenir une vue détaillée semblable à celle illustrée dans l’image suivante. Examinez le statut et les autres informations disponibles.

Notes

Si VA2065 n’échoue pas, vous pouvez effectuer un exercice similaire ultérieurement, en fonction des vérifications de sécurité qui ont échoué.

Dans cette illustration, l’évaluation des vulnérabilités vous suggère de configurer une base de référence qui identifie les règles de pare-feu définies. Une fois que vous avez cette base de référence, vous pouvez superviser et évaluer toutes les modifications.

En fonction du contrôle de sécurité, d’autres affichages et recommandations sont disponibles. Examinez les informations fournies. Pour cette vérification de sécurité, vous pouvez sélectionner le bouton Ajouter tous les résultats comme base de référence, puis sélectionner Oui pour définir la base de référence. À présent qu’une ligne de base est en place, ce contrôle de sécurité échouera lors des prochaines analyses dont les résultats s’écarteront de la ligne de base. Sélectionnez le bouton X dans le coin supérieur droit pour fermer le volet de la règle spécifique.

Dans notre exemple, nous avons effectué une autre analyse en sélectionnant Analyser et nous pouvons vérifiez que VA2065 apparaît comme une vérification de sécurité Réussie.

Si vous sélectionnez la vérification de sécurité réussie précédente, vous devez pouvoir voir la base de référence que vous avez configurée. Si quelque chose change à l’avenir, les analyses d’évaluation des vulnérabilités le détecteront et la vérification de sécurité échouera.

Advanced Threat Protection

Sélectionnez le X en haut à droite pour fermer le volet Évaluation des vulnérabilités et revenir au tableau de bord Microsoft Defender pour le cloud de votre base de données. Sous Incidents et alertes de sécurité, vous ne devriez rien voir. Cela signifie que Advanced Threat Protection n’a détecté aucun problème. Advanced Threat Protection détecte les activités anormales qui indiquent des tentatives d’accès ou d’exploitation inhabituelles et potentiellement dangereuses des bases de données.

À ce stade, ne vous attendez pas à voir des alertes de sécurité. À l’étape suivante, vous allez exécuter un test qui va déclencher une alerte afin de vous permettre de passer en revue les résultats dans Advanced Threat Protection.

Vous pouvez utiliser Advanced Threat Protection pour identifier les menaces et vous alerter en cas de survenue de l’un des événements suivants :

- Injection de code SQL

- Vulnérabilité à l’injection de code SQL

- Exfiltration de données

- Action non sécurisée

- Force brute

- Connexion cliente anormale

Dans cette section, vous allez découvrir comment une alerte sur une injection de code SQL peut être déclenchée au travers du SSMS. Les alertes d’injection de code SQL sont destinées aux applications personnalisées, pas à des outils standard comme SSMS. Par conséquent, pour déclencher une alerte par le biais de SSMS en guise de test pour une injection de code SQL, vous devez « définir » la valeur Nom d’application, qui est une propriété de connexion des clients se connectant à SQL Server ou à Azure SQL.

Pour profiter pleinement de cette section, vous avez besoin d’accéder à l’adresse e-mail que vous avez fournie pour les alertes Advanced Threat Protection dans la première partie de cet exercice (ce que vous ne pouvez pas faire dans ce bac à sable). Si vous avez besoin de la mettre à jour, faites-le avant de poursuivre.

Dans SSMS, sélectionnez Fichier>Nouveau>Requête de moteur de base de données pour créer une requête à l’aide d’une nouvelle connexion.

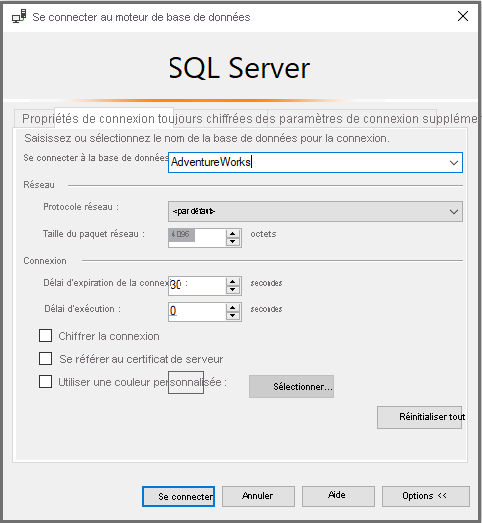

Dans la fenêtre de connexion principale, connectez-vous à AdventureWorks, comme vous le feriez habituellement, avec l’authentification SQL. Avant de vous connecter, sélectionnez Options>>>Propriétés de connexion. Tapez AdventureWorks pour l’option Connexion à une base de données.

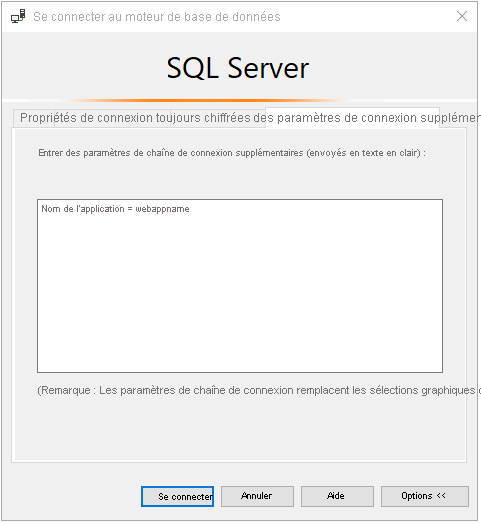

Sélectionnez l’onglet Paramètres de connexion supplémentaires, puis insérez la chaîne de connexion suivante dans la zone de texte :

Application Name=webappnameSélectionnez Se connecter.

Dans la nouvelle fenêtre de requête, collez la requête suivante et sélectionnez Exécuter :

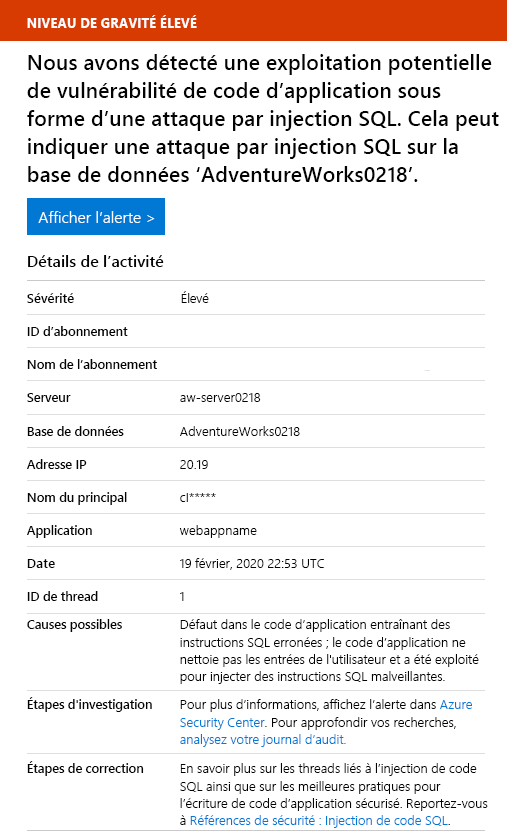

SELECT * FROM sys.databases WHERE database_id like '' or 1 = 1 --' and family = 'test1';Au bout de quelques minutes, si vous avez pu configurer les paramètres de messagerie (ce que vous ne pouvez pas faire dans le bac à sable), vous recevrez un e-mail similaire à ce qui suit :

Dans le portail Azure, accédez à votre base de données AdventureWorks. Dans le volet gauche, sous Sécurité, sélectionnez Microsoft Defender pour le cloud.

Sous Incidents et alertes de sécurité, sélectionnez Afficher des alertes supplémentaires sur d'autres ressources dans Defender pour le cloud.

Vous pouvez maintenant voir l’ensemble des alertes de sécurité.

Sélectionnez Injection de code SQL potentielle pour afficher des alertes plus spécifiques et recevoir des suggestions d’étapes d’investigation.

En guise d’étape de nettoyage, envisagez de fermer tous les éditeurs de requête dans SSMS et de supprimer toutes les connexions afin d’éviter de déclencher accidentellement des alertes supplémentaires dans l’exercice suivant.

Dans cette unité, vous avez appris à configurer et à appliquer certaines des fonctionnalités de sécurité pour Azure SQL Database. Dans l’unité suivante, vous allez approfondir ce que vous avez appris en combinant différentes fonctionnalités de sécurité, dans un scénario de bout en bout.