Élever les privilèges à l’aide de Microsoft Privileged Identity Management

Microsoft Entra Privileged Identity Management (PIM) permet aux organisations de gérer, contrôler et surveiller l’accès des utilisateurs. PIM fournit un accès aux ressources dans Microsoft Entra ID, aux ressources Azure et à d’autres services Microsoft Online Services comme Microsoft 365 et Microsoft Intune.

Microsoft Entra Identity Management offre aux organisations les avantages suivants :

- Il identifie les utilisateurs disposant de rôles privilégiés pour gérer les ressources Azure.

- Il identifie les utilisateurs auxquels des rôles d’administration sont attribués pour gérer les ressources Azure.

- Il permet un accès administratif « juste-à-temps » à la demande à :

- Microsoft Online Services tels que Microsoft 365 et Intune

- Ressources Azure

- Groupes de ressources

- Ressources individuelles telles que les machines virtuelles

- Consultez l’historique de l’activation des administrateurs, y compris les modifications apportées par les administrateurs aux ressources Azure.

- Obtenez des alertes sur les changements d'affectation des administrateurs.

- Il faut une approbation pour activer les rôles d'administrateur privilégié de Microsoft Entra.

- Revoir l'appartenance aux rôles administratifs et demander aux utilisateurs de justifier le maintien de leur appartenance.

Remarque

Vous examinez Privileged Identity Management plus en détail dans le parcours d’apprentissage intitulé Explorer les métriques de sécurité dans Microsoft Defender XDR.

Accès administrateur juste-à-temps

D’un point de vue historique, un administrateur attribue des utilisateurs à des rôles d’administrateur via le centre d’administration Microsoft Entra, d’autres portails Microsoft Online Services ou les applets de commande Microsoft Entra dans Windows PowerShell. Par conséquent, cet utilisateur devient un administrateur permanent, toujours actif dans le rôle attribué.

Outre ces rôles d’administrateur Microsoft 365 traditionnels, le service Azure AD Privileged Identity Management (PIM) introduit le concept d’administrateur éligible. Les administrateurs éligibles sont des utilisateurs qui ont besoin d’un accès privilégié régulièrement, mais pas toute la journée, tous les jours. Le rôle est inactif jusqu’à ce que l’utilisateur ait besoin d’accéder. À ce stade, l’utilisateur doit terminer un processus d’activation pour devenir administrateur actif pendant un laps de temps prédéterminé. Cette approche est de plus en plus courante pour les organisations afin de réduire ou d’éliminer l'« accès administrateur permanent » aux rôles privilégiés.

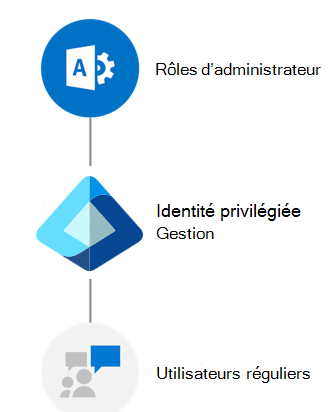

Le diagramme suivant montre comment un utilisateur standard peut utiliser PIM pour élever les privilèges aux rôles d’administration sélectionnés.

L’administrateur de rôle privilégié

L’administrateur de rôle privilégié (PRA) gère Microsoft Entra PIM et met à jour les attributions de rôles pour d’autres utilisateurs. Ce rôle est essentiel pour maintenir une gestion efficace des accès privilégiés et garantir la sécurité et l’intégrité des ressources et des données sensibles au sein d’une organisation. Les responsabilités et les fonctionnalités associées au rôle PRA sont les suivantes :

- Gestion des rôles privilégiés

- La PRA est responsable de la définition et de la gestion des rôles privilégiés au sein de l’organisation.

- Ils identifient les rôles qui nécessitent des privilèges élevés et déterminent les personnes ou groupes appropriés qui doivent détenir ces rôles.

- La PRA peut attribuer, modifier et supprimer des rôles privilégiés en fonction des exigences de l’entreprise et du principe du privilège minimum.

- Octroiement d’un accès juste-à-temps (JIT)

- L’accès JIT est une fonctionnalité de PIM qui permet une élévation temporaire de privilèges pour effectuer des tâches spécifiques pendant une durée limitée.

- La pra configure des stratégies JIT pour définir les tâches qui nécessitent un accès élevé et les conditions d’octroi de l’accès.

- Ils examinent et approuvent ou rejettent les demandes d’accès des utilisateurs qui ont besoin d’un accès privilégié temporaire.

- Surveillance et audit des contrôles d’accès

- La PRA est responsable de la surveillance et de l’audit de l’accès privilégié au sein de l’organisation.

- Ils examinent les journaux d’accès et les rapports pour garantir la conformité et identifier les activités non autorisées ou suspectes liées aux comptes privilégiés.

- La PRA prend les mesures nécessaires, telles que la révocation de l’accès ou la réalisation d’investigations supplémentaires, si l’organisation détecte des anomalies ou des incidents de sécurité.

- Sécurité et conformité

- La PRA aligne l’accès privilégié avec les stratégies de sécurité et de conformité.

- Ils collaborent avec les équipes de sécurité pour établir et appliquer des contrôles d’accès, des stratégies et des procédures liés aux comptes privilégiés.

- La PRA permet de réduire les risques de sécurité associés à l’accès privilégié et de maintenir un environnement sécurisé et conforme.

- Formation et documentation

- La PRA peut également créer de la documentation, des instructions et des supports de formation relatifs à la gestion des accès privilégiés.

- Ils informent les autres administrateurs et utilisateurs des meilleures pratiques, des mesures de sécurité et de l’utilisation appropriée des comptes et rôles privilégiés.

L’administrateur de rôle privilégié, en tant qu’administrateur désigné au sein de PIM, a l’autorité d’attribuer des rôles d’administrateur spécifiques aux utilisateurs au sein de l’organisation. La PRA gère et contrôle l’accès privilégié en définissant et en affectant des rôles via PIM. Ils déterminent quels utilisateurs ont besoin de privilèges élevés pour des tâches d’administration spécifiques et leur attribuent les rôles appropriés.

PIM offre une gamme de rôles intégrés pour les tâches d’administration courantes, telles que l’administrateur général, l’administrateur Exchange, l’administrateur SharePoint, etc. La PRA peut attribuer ces rôles prédéfinis aux utilisateurs ou créer des rôles personnalisés adaptés aux besoins spécifiques de l’organisation.

Via l’interface PIM, la PRA peut :

- Évaluez les demandes d’accès des utilisateurs.

- Approuver ou rejeter des demandes d’accès en fonction des stratégies établies.

- Définissez la durée pendant laquelle un utilisateur dispose de privilèges élevés.

La PRA garantit que les organisations respectent le principe des privilèges minimum, en accordant un accès élevé uniquement si nécessaire et pendant une durée limitée. L’unité suivante examine le principe du privilège minimum.

En résumé, l’administrateur de rôle privilégié au sein de PIM est responsable des éléments suivants :

- Attribution de rôles d’administrateur aux utilisateurs.

- Gestion des demandes d’accès utilisateur.

- Garantir la délégation sécurisée et contrôlée de l’accès privilégié dans Microsoft 365.

Lecture supplémentaire. Pour plus d’informations, consultez Attribuer des rôles d’annuaire aux utilisateurs à l’aide de Microsoft Entra PIM.

Demander l’activation du rôle

Si vous êtes éligible pour un rôle d’administrateur, vous devez activer l’attribution de rôle lorsque vous effectuerez des actions privilégiées. Par exemple, si vous gérez occasionnellement des fonctionnalités Microsoft 365, les administrateurs de rôle privilégié de votre organisation peuvent ne pas faire de vous un administrateur général permanent, car ce rôle a également un impact sur d’autres services. Au lieu de cela, ils vous rendra éligible aux rôles Microsoft Entra, tels que l’administrateur Exchange Online. Vous pouvez demander l’activation de ce rôle lorsque vous avez besoin de ses privilèges afin de disposer du contrôle administrateur pendant une période prédéterminée.

Importante

Lorsque la PRA active un rôle, Microsoft Entra PIM ajoute temporairement une attribution active pour le rôle. PIM crée une attribution active (affecte l’utilisateur à un rôle) en quelques secondes. Lorsque la désactivation (manuelle ou via l’expiration du délai d’activation) se produit, PIM supprime également l’affectation active en quelques secondes. L’application peut fournir un accès en fonction du rôle de l’utilisateur. Dans certains cas, l’accès à l’application peut ne pas refléter immédiatement le fait que l’utilisateur a reçu un rôle attribué ou supprimé. Si une application a précédemment mis en cache le fait que l’utilisateur n’a pas de rôle, il se peut que l’utilisateur ne reçoive pas l’accès lorsqu’il tente à nouveau d’accéder à l’application. De même, si une application a précédemment mis en cache le fait que l’utilisateur a un rôle, l’utilisateur peut toujours recevoir l’accès si le rôle est désactivé. Chaque situation spécifique dépend de l’architecture de l’application. Pour certaines applications, la déconnexion et la reconnnexion peuvent vous aider à ajouter ou supprimer l’accès.

Lorsque vous avez besoin d’assumer un rôle Microsoft Entra, vous pouvez demander l’activation en effectuant les étapes suivantes :

- Connectez-vous au centre d'administration de Microsoft Entra en tant qu'administrateur de rôle privilégié.

- Dans le centre d'administration Microsoft Entra, sous le groupe Gouvernance des identités dans le volet de navigation, sélectionnez Gestion des identités privilégiées.

- Sur la page Gestion des identités privilégiées | Démarrage rapide, dans le volet de navigation central, sous le groupe Tâches, sélectionnez Mes rôles.

- Sur la page Mes rôles, l'onglet Affectations éligibles est affiché par défaut. Cet onglet affiche la liste de vos rôles éligibles.

- Recherchez le rôle que vous souhaitez activer. Dans la colonne Action de ce rôle, sélectionnez Activer.

- Dans le volet Activer qui s’affiche, sélectionnez Vérification supplémentaire requise et suivez les instructions pour fournir la vérification de sécurité. Vous ne devez vous authentifier qu’une seule fois par session.

- Après l’authentification multifacteur, sélectionnez Activer avant de continuer.

- Si vous souhaitez spécifier une étendue réduite, sélectionnez Étendue pour ouvrir le volet de filtres. Dans le volet de filtres, vous pouvez spécifier les ressources Microsoft Entra auxquelles vous avez besoin d’accéder. Une bonne pratique consiste à demander l'accès au minimum de ressources dont vous avez besoin.

- Si nécessaire, spécifiez une heure de début d’activation personnalisée. Lorsque vous spécifiez une heure de début, le système active le rôle après l’heure sélectionnée.

- Dans la zone Raison, entrez le motif de la demande d’activation.

- Sélectionnez Activer.

- Si le rôle nécessite une approbation pour être activé, une notification s’affiche dans le coin supérieur droit de votre navigateur pour vous informer que la demande est en attente d’approbation.

Lecture supplémentaire. Pour plus d’informations, consultez Comment activer ou désactiver des rôles dans le gestionnaire des identités privilégiées.

Vérification des connaissances

Choisissez la meilleure réponse pour la question suivante. Ensuite, sélectionnez « Vérifiez vos réponses ».