Examiner les bonnes pratiques lors de la configuration des rôles d’administration

Cette unité décrit certaines des meilleures pratiques clés pour l'utilisation du contrôle d'accès basé sur les rôles Microsoft Entra. Microsoft a tiré ces bonnes pratiques de son expérience au fil des ans avec le contrôle d’accès en fonction du rôle et les expériences de sa clientèle.

1. Gérer au privilège minimum

Avant tout, lors de la planification de votre stratégie de contrôle d’accès, vous devez gérer les privilèges minimum. Le privilège minimum signifie que vous accordez exactement à vos administrateurs les autorisations dont ils ont besoin pour effectuer leur travail.

Il existe trois aspects à prendre en compte lors de l’attribution d’un rôle à vos administrateurs :

- un ensemble d’autorisations spécifique

- sur une étendue spécifique

- pour une période spécifique

Importante

Les organisations doivent éviter d’attribuer des rôles plus larges à des étendues plus larges, même s’il semble au départ plus pratique de le faire. En limitant les rôles et les étendues, les organisations limitent les ressources à risque si leur principe de sécurité est compromis.

Le contrôle d'accès basé sur les rôles Microsoft Entra prend en charge plus de 65 rôles intégrés. Il existe des rôles MicrosoftEscence pour gérer des objets d’annuaire tels que des utilisateurs, des groupes et des applications. Il existe d’autres rôles pour gérer les services Microsoft 365 tels qu’Exchange, SharePoint et Intune.

Pour mieux comprendre les rôles intégrés à Microsoft Manager, consultez Comprendre les rôles dans Microsoft. Si aucun rôle intégré ne répond à vos besoins, vous pouvez créer vos propres rôles personnalisés.

Suivez ces étapes pour vous aider à trouver le rôle approprié.

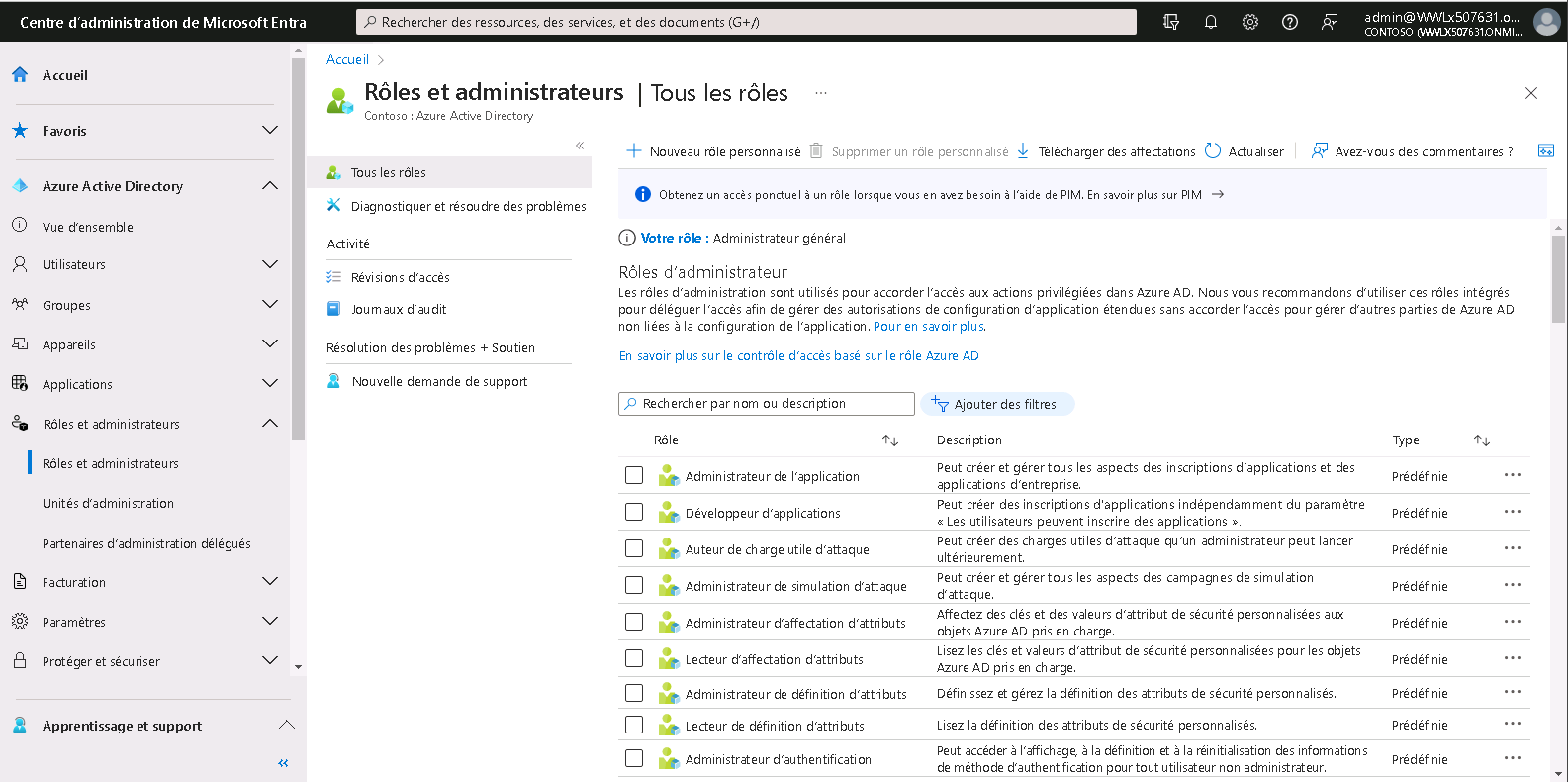

Connectez-vous au Centre d'administration Microsoft 365.

Dans le volet de navigation de gauche, sélectionnez Afficher tout.

Dans le volet de navigation de gauche, sélectionnez Rôles et administrateurs, puis, sous ce groupe, sélectionnez Rôles et administrateurs pour afficher la liste des rôles Microsoft Ainsi.

Dans Rôles et administrateurs | Tous les rôles, vous pouvez éventuellement utiliser la fonctionnalité Ajouter plus de filtres pour créer un filtre qui réduit la liste des rôles.

Reportez-vous à la documentation sur les rôles intégrés de Microsoft Entra. Le système répertorie ensemble les autorisations associées à chaque rôle pour une meilleure lisibilité. Pour comprendre la structure et la signification des autorisations de rôle, consultez Guide pratique pour comprendre les autorisations de rôle.

Lecture supplémentaire. Pour plus d’informations, consultez Rôle avec privilèges minimum par tâche.

2. Utiliser Gestion des identités privilégiées pour accorder l’accès juste-à-temps

L’un des principes du privilège minimum stipule que vous devez accorder l’accès uniquement pour une période spécifique. Microsoft Privileged Identity Management (PIM) vous permet d’accorder un accès juste-à-temps à vos administrateurs. Microsoft vous recommande d’activer PIM dans l’ID De Microsoft.

Dans PIM, vous pouvez faire d’un utilisateur un membre éligible d’un rôle Microsoft Programmes. L’utilisateur peut ensuite activer le rôle pendant une durée limitée si nécessaire. Les utilisateurs disposant du rôle d’administrateur de rôle privilégié peuvent gérer PIM et mettre à jour les attributions de rôles pour d’autres utilisateurs. L’administrateur général et le Administrateur de rôle privilégié peuvent attribuer des rôles d’administrateur. Toutefois, Microsoft encourage les organisations à disposer des Administrateur de rôle privilégié gérer les attributions de rôles d’administrateur par le biais de Microsoft Assistant PIM en fonction du principe des privilèges minimum.

PIM supprime automatiquement l’accès à l’expiration du délai. Vous pouvez également configurer les paramètres PIM pour exiger une approbation ou recevoir des e-mails de notification lorsqu’une personne active son attribution de rôle. Les notifications fournissent une alerte lorsque les administrateurs ajoutent de nouveaux utilisateurs à des rôles hautement privilégiés.

3. Activez l'authentification multifacteur pour tous vos comptes d'administrateur

D’après les études de Microsoft, les utilisateurs ont 99,9 % moins de chances d’être compromis s’ils utilisent l’authentification multifacteur (MFA).

Les organisations peuvent activer l’authentification multifacteur sur les rôles Microsoft Programmes à l’aide de deux méthodes :

- Paramètres de rôle dans Gestion des identités privilégiées

- Accès conditionnel

4. Configurer des évaluations d’accès périodiques pour révoquer les autorisations inutiles au fil du temps

Les révisions d’accès permettent aux organisations de réviser régulièrement l’accès de l’administrateur pour s’assurer que seules les bonnes personnes disposent d’un accès continu. Les organisations doivent régulièrement auditer leurs administrateurs. Cela est essentiel pour les raisons suivantes :

- Un acteur malveillant peut compromettre un compte.

- Des personnes passent souvent d’une équipe à l’autre au sein d’une entreprise. Si une organisation n’active pas l’audit, ses utilisateurs peuvent accumuler des accès inutiles au fil du temps.

Lecture supplémentaire. Pour plus d’informations sur les révisions d’accès pour les rôles, consultez Créer une révision d’accès des rôles MicrosoftCréé dans PIM.

Pour plus d’informations sur les révisions d’accès des groupes et des rôles attribués, consultez Créer une révision d’accès des groupes et des applications dans les révisions d’accès Microsoft Entra.

5. Limiter le nombre d’administrateurs généraux à moins de cinq

En guise de bonne pratique, Microsoft vous recommande d’attribuer le rôle Administrateur général à moins de cinq personnes dans votre organisation. Étant donné que les administrateurs généraux détiennent les clés du royaume, les organisations doivent limiter la surface d’attaque.

Importante

C’est d’autant plus la raison pour laquelle les organisations gèrent le moindre privilège et accordent uniquement à leurs administrateurs les autorisations exactes dont ils ont besoin pour faire leur travail.

Comme indiqué précédemment, les organisations doivent protéger tous les comptes d’utilisateur Administrateur général avec l’authentification multifacteur.

Par défaut, lorsqu’un utilisateur s’inscrit à un service cloud Microsoft, le système crée automatiquement un locataire Microsoft Permet de faire de l’utilisateur un membre du rôle Administrateurs généraux. Les utilisateurs affectés au rôle d'administrateur global peuvent lire et modifier tous les paramètres administratifs d'une organisation Microsoft Entra. À quelques exceptions près, les administrateurs généraux peuvent également lire et modifier tous les paramètres de configuration dans leur organisation Microsoft 365. Les administrateurs généraux peuvent également élever leur accès pour lire les données.

Conseil

Microsoft recommande aux organisations de conserver deux comptes de secours qu’elles attribuent définitivement au rôle d’administrateur général. Ils doivent également s’assurer que ces comptes ne nécessitent pas le même mécanisme d’authentification multifacteur que leurs comptes d’administration normaux pour se connecter, comme décrit dans Gérer les comptes d’accès d’urgence dans Microsoft.

6. Utiliser des groupes pour les attributions de rôles Microsoft Formations et déléguer l’attribution de rôle

Si vous disposez d’un système de gouvernance externe qui tire parti des groupes, vous devez envisager d’attribuer des rôles à des groupes Microsoft Programmes plutôt qu’à des utilisateurs individuels. Vous pouvez également gérer des groupes assignables à un rôle dans PIM pour vous assurer qu’il n’y a pas de propriétaires ou de membres permanents dans ces groupes privilégiés. Pour plus d’informations, consultez Gestion des identités privilégiées (PIM) pour les groupes (préversion).

Vous pouvez affecter un propriétaire à des groupes assignables à un rôle. Étant donné que le propriétaire décide qui est ajouté ou supprimé du groupe, il décide indirectement qui obtient l’attribution de rôle. De cette façon, un administrateur général ou un administrateur de rôle privilégié peut déléguer la gestion des rôles par rôle à l’aide de groupes. Pour plus d’informations, consultez Utiliser les groupes Microsoft Formations pour gérer les attributions de rôles.

7. Utiliser des comptes natifs cloud pour les rôles Microsoft Programmes

Les organisations doivent éviter d’utiliser des comptes synchronisés locaux pour les attributions de rôles Microsoft Ainsi. La raison de cette meilleure pratique est que si un compte local est compromis, il peut également compromettre les ressources Microsoft De l’entreprise.