Bloquer les appareils à risque

Contenez une menace en empêchant les appareils risqués d’accéder aux ressources de votre entreprise par le biais d’un accès conditionnel.

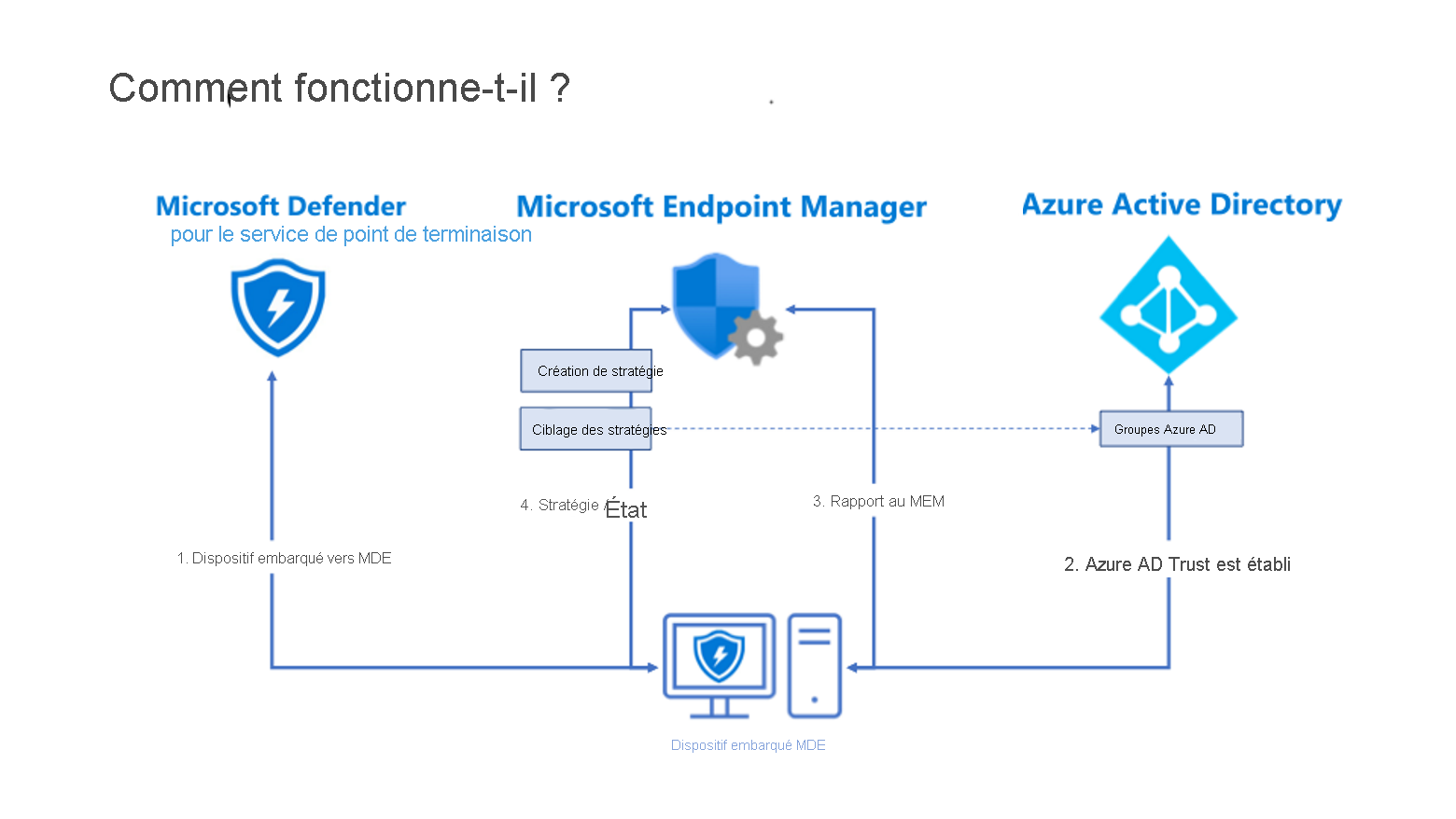

Vous aurez besoin d’un environnement Microsoft Endpoint Manager, avec Intune géré et des appareils Windows 10 ou version ultérieure joints à Azure AD.

Les rôles requis pour accéder à ces portails et implémenter un accès conditionnel :

Portail Microsoft Defender : vous devez vous connecter au portail avec un rôle d’administrateur général pour activer l’intégration.

Intune : vous devez vous connecter au portail avec des droits d’administrateur de sécurité avec des autorisations de gestion.

Portail Azure AD :Vous devrez vous connecter en tant qu’administrateur général, administrateur de sécurité ou administrateur de l’accès conditionnel.

Pour activer l’accès conditionnel, procédez comme suit :

Activez la connexion Microsoft Intune à partir de Microsoft Defender XDR.

Activez l’intégration de Defender pour Endpoint dans Endpoint Manager

Créer la stratégie de conformité dans Intune.

Affecter la stratégie

Créer une stratégie d’accès conditionnel Azure AD

Activer la connexion Microsoft Intune.

Dans le volet de navigation de Microsoft Defender XDR, sélectionnez Paramètres > Points de terminaison, puis sous la section Général, sélectionnez Fonctionnalités avancées.

Basculez le paramètre de connexion Microsoft Intune sur Activé.

Sélectionnez Enregistrer les préférences.

Activez l’intégration de Defender pour Endpoint dans Endpoint Manager

Connectez-vous au centre d’administration Microsoft Endpoint Manager https://endpoint.microsoft.com.

Sélectionnez Sécurité des points de terminaison > Microsoft Defender pour point de terminaison.

Définissez Autoriser Microsoft Defender pour point de terminaison à appliquer les configurations de sécurité de point de terminaison sur Activé.

Sélectionnez Enregistrer.

Créer la stratégie de conformité dans Endpoint Manager

Dans le centre d’administration Microsoft Endpoint Manager, sélectionnez Appareils, puis Stratégies de conformité.

Sélectionnez + Créer une stratégie.

Dans plateforme, choisissez Windows 10 et versions ultérieures, puis sélectionnez Créer.

Entrez un Nom et une Description, puis sélectionnez Suivant.

Dans les paramètres Intégrité de l’appareil, définissez Exiger que l’appareil se situe au niveau de menace d’appareil ou en dessous au niveau de votre choix :

- Sécurisé : ce niveau est le plus sûr. Si l’appareil fait l’objet de menaces, il ne peut pas accéder aux ressources de l’entreprise. Si des menaces sont détectées, l’appareil est évalué comme non conforme.

- Faible : l’appareil est conforme uniquement si les menaces détectées sont de niveau faible. Les appareils avec des niveaux de menace moyen ou élevé ne sont pas conformes.

- Moyenne : l’appareil est conforme si les menaces détectées sont de niveau faible ou moyen. Si des menaces de niveau élevé sont détectées, l’appareil est considéré comme non conforme.

- Élevée : ce niveau est le moins sûr et permet tous les niveaux de menace. Les appareils dont le niveau de menace est élevé, moyen ou faible sont donc considérés comme conformes.

Sélectionnez Suivant jusqu’à ce que vous puissiez choisir Créer, puis appuyez sur Créer pour enregistrer vos modifications (et créer la stratégie).

Affecter la stratégie dans Endpoint Manager

Dans le centre d’administration Microsoft Endpoint Manager, ouvrez la stratégie que vous avez créée à l’étape précédente, puis sélectionnez Propriétés.

Sous la section Affectations, sélectionnez Modifier.

Sélectionnez Affectations.

Incluez ou excluez vos groupes Azure AD pour leur affecter la stratégie.

Pour déployer la stratégie sur les groupes, sélectionnez Examiner + Enregistrer, puis Enregistrer. La conformité des appareils ciblés par la stratégie est évaluée.

Créer une stratégie d’accès conditionnel Azure AD

Dans le portail Azure, sélectionnez Accès conditionnel Azure AD dans le menu Services, puis la liste déroulante + Nouvelle stratégie et Créer une nouvelle stratégie.

Entrez un nom de stratégie, puis sélectionnez Utilisateurs ou entités de charge de travail. Utilisez les options Inclure ou Exclure pour ajouter vos groupes pour la stratégie.

Dans la zone Applications ou actions cloud, choisissez les applications à protéger. Par exemple, choisissez Sélectionner les applications, puis sélectionnez Office 365 SharePoint Online et Office 365 Exchange Online.

Dans la zone Conditions, faites votre sélection pour appliquer la stratégie aux applications clientes et aux navigateurs. Quand vous avez fini, sélectionnez Terminé.

Dans la zone Accorder, appliquez l’accès conditionnel basé sur la conformité de l’appareil. Par exemple, sélectionnez Accorder l’accès > Exiger que l’appareil soit marqué comme conforme. Choisissez Sélectionner pour enregistrer vos changements.

Sélectionnez Activer la stratégie, puis Créer pour enregistrer vos modifications.