Configurer les rôles d’administrateur

Il est important que le personnel informatique de Contoso puisse gérer les comptes d’utilisateurs administratifs qui peuvent effectuer les tâches administratives dans Microsoft Defender for Cloud Apps. Pour vous aider avec cette exigence, Defender for Cloud Apps implémente le contrôle d’accès basé sur un rôle (RBAC).

Qu'est-ce que le RBAC ?

Le RBAC est une approche de l’administration qui peut vous aider à sécuriser davantage votre organisation. Lorsque vous implémentez le RBAC, vous affectez des utilisateurs administratifs à un ou plusieurs rôles. Ces rôles ont uniquement le privilège nécessaire pour effectuer des tâches spécifiées.

Vous pouvez utiliser deux approches lors de la configuration du RBAC dans Defender for Cloud Apps. Il s’agit des éléments suivants :

- Utilisez les rôles RBAC intégrés d’Office 365 et de l’ID Microsoft Entra.

- Utiliser les rôles d’administrateur de Sécurité des applications cloud.

Utiliser les rôles Office 365 et Microsoft Entra dans Defender for Cloud Apps

Vous pouvez utiliser les rôles d’administrateur Office 365 et Microsoft Entra intégrés pour gérer Defender for Cloud Apps. Ces rôles sont décrits dans le tableau suivant.

| Role | Description |

|---|---|

| Administrateur général | Les administrateurs disposant d’un accès total disposent d’autorisations complètes dans Defender for Cloud Apps. Ils peuvent ajouter des administrateurs, ajouter des stratégies et des paramètres, charger des journaux et effectuer des actions de gouvernance. |

| Administrateur de sécurité | Les administrateurs disposant d’un accès total disposent d’autorisations complètes dans Defender for Cloud Apps. Ils peuvent ajouter des administrateurs, ajouter des stratégies et des paramètres, charger des journaux et effectuer des actions de gouvernance. |

| Administrateur de conformité | Dispose d'autorisations en lecture seule et peut gérer les alertes. Impossible d’accéder aux recommandations de sécurité pour les plateformes cloud. Peut créer et modifier des stratégies de fichiers, autoriser les actions de gouvernance des fichiers et afficher tous les rapports intégrés sous Gestion des données. |

| Administrateur de conformité des données | Dispose d’autorisations en lecture seule, peut créer et modifier des stratégies de fichier, autoriser les actions de gouvernance des fichiers et afficher tous les rapports de découverte. Impossible d’accéder aux recommandations de sécurité pour les plateformes cloud. |

| Opérateur de sécurité | Dispose d'autorisations en lecture seule et peut gérer les alertes. |

| Lecteur Sécurité | Dispose d'autorisations en lecture seule et peut gérer les alertes. Est également limité à l’exécution de certaines actions, notamment la création de stratégies, la modification et la modification de stratégies existantes, l’exécution d’actions de gouvernance, le chargement des journaux de découverte et l’interdiction ou l’approbation d’applications tierces. |

| Lecteur général | Dispose d’un accès complet en lecture seule à tous les aspects de Defender for Cloud Apps. Impossible de modifier les paramètres ou d’effectuer des actions. |

Remarque

Si vous sélectionnez Gérer l’accès des administrateurs à partir de Paramètres, les rôles ci-dessus ne s’affichent pas.

L’un des principaux avantages de l’utilisation des rôles Office 365 et Microsoft Entra est que vous pouvez gérer votre infrastructure RBAC au même endroit. Vous pouvez attribuer et gérer des rôles dans l’ID Microsoft Entra et les faire également efficaces dans Defender for Cloud Apps.

Utiliser les rôles d’administrateur de Sécurité des applications cloud

Vous pouvez également utiliser les rôles Defender for Cloud Apps. Cela vous permet de séparer l’ID Microsoft Entra et les rôles Office 365 de ceux dans Defender for Cloud Apps.

Importante

Seul l’administrateur général ou l’administrateur de la sécurité de l’ID Microsoft Entra peut attribuer d’autres rôles dans le portail Defender for Cloud Apps.

Ces rôles sont décrits dans le tableau suivant.

| Role | Description |

|---|---|

| Administrateur général | Dispose d’un accès complet à Defender for Cloud Apps. |

| Lecteur Sécurité | Dispose d’un accès en lecture seule et peut gérer les alertes. |

| Administrateur de mise en conformité | Dispose d’un accès en lecture seule, peut gérer les alertes et dispose d’un contrôle limité. |

| Administrateur d’application/d’instance | Dispose d’autorisations complètes ou en lecture seule sur toutes les données dans Defender for Cloud Apps qui traitent exclusivement de l’application ou de l’instance spécifique d’une application sélectionnée. |

| Administrateur du groupe d’utilisateurs | Dispose d’autorisations complètes ou en lecture seule sur toutes les données dans Defender for Cloud Apps qui traitent exclusivement des groupes spécifiques qui leur sont affectés. |

| Administrateur général Cloud Discovery | A l’autorisation d’afficher et de modifier tous les paramètres et données Cloud Discovery. |

| Administrateur de rapports Cloud Discovery | Dispose des autorisations nécessaires pour afficher toutes les données dans Defender for Cloud Apps qui traitent exclusivement des rapports Cloud Discovery spécifiques sélectionnés. |

Importante

Vous pouvez uniquement attribuer des autorisations d’administrateur de groupe d’utilisateurs aux groupes Microsoft Entra importés.

Remarque

Pour obtenir la liste complète des fonctionnalités d’administration, examinez le document suivant : Rôles d’administrateur de Sécurité des applications cloud intégrés.

Remplacer les autorisations d’administrateur

Si nécessaire, vous pouvez remplacer les autorisations d’un administrateur à partir de l’ID Microsoft Entra ou d’Office 365. Pour ce faire, ajoutez l’utilisateur à Defender for Cloud Apps, puis attribuez au compte d’utilisateur les autorisations requises.

Par exemple, Adele se voit attribuer le rôle Lecteur de sécurité dans l’ID Microsoft Entra. Vous décidez qu’Adele doit avoir un accès total dans Defender for Cloud Apps. Vous pouvez l’ajouter manuellement à Defender for Cloud Apps et lui attribuer un accès total pour remplacer son rôle et lui accorder les autorisations nécessaires dans Defender for Cloud Apps.

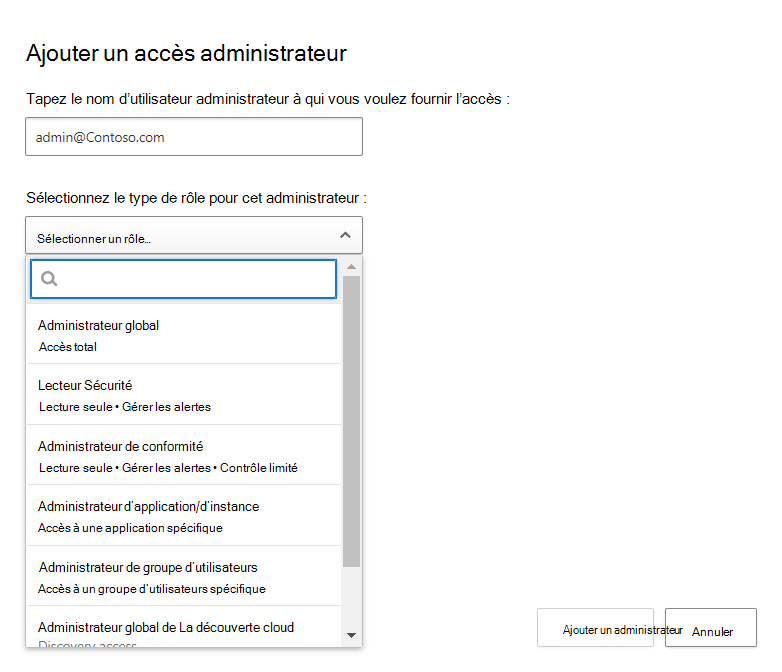

Ajouter d’autres administrateurs

Pour ajouter d’autres administrateurs, utilisez la procédure suivante :

- Accédez au portail Defender for Cloud Apps.

- Connectez-vous en tant qu’administrateur global dans votre client Microsoft 365.

- Dans le volet de navigation, sélectionnez Paramètres. Il s’agit rouage qui se trouve à côté de votre photo de profil.

- Sélectionnez Gérer l’accès des administrateurs.

- Dans la page Gérer l’accès des administrateur, sélectionnez le symbole +.

- Dans la boîte de dialogue Ajouter un accès administrateur , dans la zone de texte Taper UPN/adresse de courrier de l’administrateur , entrez le nom d’utilisateur principal ou l’adresse de courrier du compte à qui vous voulez attribuer des autorisations d’administrateur.

- Dans la liste Sélectionner le type de rôle pour cet administrateur, sélectionnez le rôle d’administrateur requis, puis sélectionnez Ajouter un administrateur.

Après avoir ajouté un utilisateur ayant un rôle, celui-ci figure dans la page Gérer l’accès administrateur.

Ajouter des administrateurs externes

Pour ajouter un administrateur externe, par exemple, à partir d’un fournisseur de services de sécurité géré (MSSP) en tant qu’administrateurs de votre Defender for Cloud Apps. Pour ajouter des utilisateurs externes, utilisez la procédure de niveau supérieur suivante :

- S’assurer que Defender for Cloud Apps est activé sur le client source

- Obtenir l’adresse de courrier externe appropriée auprès de votre MSSP

- Utilisez la procédure décrite ci-dessus pour ajouter l’administrateur externe à l’aide de l’adresse de messagerie que vous avez obtenue auprès de votre MSSP.

Configuration des rôles d’administrateur et du contrôle d’accès en fonction du rôle (RBAC) dans Microsoft Defender for Cloud Apps

La vidéo suivante montre comment configurer les rôles d’administrateur et gérer RBAC dans Defender for Cloud Apps :