Créer des sous-réseaux

Les sous-réseaux vous permettent d’implémenter des divisions logiques au sein de votre réseau virtuel. Votre réseau peut être segmenté en sous-réseaux pour améliorer la sécurité, augmenter les performances et faciliter la gestion.

Ce que vous devez savoir sur les sous-réseaux

Il existe certaines conditions pour les adresses IP dans un réseau virtuel quand vous appliquez une segmentation avec des sous-réseaux.

Chaque sous-réseau contient une plage d’adresses IP qui appartient à l’espace d’adressage du réseau virtuel.

La plage d’adresses d’un sous-réseau doit être unique dans l’espace d’adressage du réseau virtuel.

La plage d’un sous-réseau ne peut pas chevaucher d’autres plages d’adresses IP de sous-réseau dans le même réseau virtuel.

L’espace d’adressage IP d’un sous-réseau doit être spécifié en utilisant la notation CIDR.

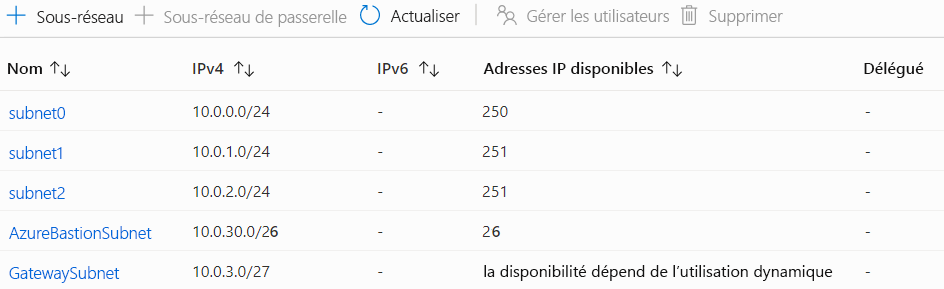

Vous pouvez segmenter un réseau virtuel en un ou plusieurs sous-réseaux dans le portail Azure. Les caractéristiques des adresses IP des sous-réseaux sont listées.

Adresses réservées

Pour chaque sous-réseau, Azure réserve cinq adresses IP. Les quatre premières adresses et la dernière adresse sont réservées.

Examinons les adresses réservées dans la plage d’adresses IP 192.168.1.0/24.

| Adresse réservée | Motif |

|---|---|

192.168.1.0 |

Cette valeur identifie l’adresse de réseau virtuel. |

192.168.1.1 |

Azure configure cette adresse comme passerelle par défaut. |

192.168.1.2 et 192.168.1.3 |

Azure mappe ces adresses IP Azure DNS à l’espace de réseau virtuel. |

192.168.1.255 |

Cette valeur fournit l’adresse de diffusion du réseau virtuel. |

Éléments à prendre en compte pendant l’utilisation de sous-réseaux

Quand vous prévoyez d’ajouter des segments de sous-réseau dans votre réseau virtuel, vous devez tenir compte de plusieurs facteurs. Passez en revue les scénarios suivants.

Tenez compte des exigences du service. Chaque service directement déployé sur un réseau virtuel a ses propres exigences concernant le routage, et le type de trafic entrant et sortant autorisé sur les sous-réseaux. Un service peut nécessiter ou créer son propre sous-réseau. Il doit y avoir suffisamment d’espace non alloué pour répondre aux exigences du service. Supposons que vous connectez un réseau virtuel à un réseau local en utilisant une passerelle VPN Azure. Le réseau virtuel doit avoir un sous-réseau dédié pour la passerelle.

Utilisez des appliances virtuelles réseau. Par défaut, Azure achemine le trafic réseau entre tous les sous-réseaux dans un réseau virtuel. Vous pouvez remplacer le routage Azure par défaut pour qu’il ne passe pas entre les sous-réseaux. Vous pouvez aussi remplacer le routage par défaut pour router le trafic entre sous-réseaux à travers une appliance virtuelle réseau. Si vous avez besoin que le trafic entre les ressources d’un même réseau virtuel transite par une appliance virtuelle réseau, déployez les ressources sur différents sous-réseaux.

Envisagez les points de terminaison de service. Vous pouvez limiter l’accès aux ressources Azure, comme un compte de stockage Azure ou une base de données Azure SQL, à des sous-réseaux spécifiques avec un point de terminaison de service de réseau virtuel. Vous pouvez également refuser l’accès aux ressources à partir d’Internet. Vous pouvez créer plusieurs sous-réseaux et activer un point de terminaison de service pour certains sous-réseaux et pas d’autres.

Envisagez les groupes de sécurité réseau. Vous pouvez associer zéro ou un groupe de sécurité réseau à chaque sous-réseau dans un réseau virtuel. Vous pouvez associer le même groupe de sécurité réseau, ou un autre, à chaque sous-réseau. Chaque groupe de sécurité réseau contient des règles qui autorisent ou refusent le trafic à destination et en provenance des sources et des destinations.

Utilisez des liaisons privées. Azure Private Link fournit une connectivité privée entre un réseau virtuel et la plateforme Azure en tant que service (PaaS), appartenant à un client ou à des services partenaires Microsoft. Private Link simplifie l’architecture réseau et sécurise la connexion entre points de terminaison dans Azure. Le service élimine l’exposition des données sur l’Internet public.