Gérer les rôles personnalisés Azure

Dans cette unité, vous allez découvrir qui peut gérer les rôles Azure personnalisés et comment.

Qui peut gérer les rôles personnalisés ?

En règle générale, les administrateurs disposant des rôles Propriétaire ou Administrateur de l’accès utilisateur ont les autorisations nécessaires pour créer et gérer des rôles personnalisés. Par défaut, ces rôles disposent de l’autorisation Microsoft.Authorization/roleDefinitions/write sur toutes les étendues d’attribution de rôle. Cette autorisation est nécessaire pour créer, supprimer ou mettre à jour des rôles personnalisés.

Les étendues d’attribution de rôles sont définies dans la définition de rôle personnalisé dans AssignableScopes. Comme mentionné dans l’unité 2, AssignableScopes peut désigner un ou plusieurs abonnements, groupes de ressources ou ressources.

Le tableau suivant répertorie les autorisations dont vous avez besoin pour créer, supprimer, mettre à jour ou visualiser des rôles personnalisés. Pour gérer les rôles personnalisés, vous devez être affecté à un rôle qui dispose des Actions et AssignableScopes associés dans la définition de rôle.

| Tâche | Actions | Description |

|---|---|---|

| Créer/Supprimer | Microsoft.Authorization/roleDefinitions/write |

Les utilisateurs peuvent créer ou supprimer des rôles personnalisés à utiliser dans des étendues. Par exemple : les propriétaires et administrateurs de l’accès utilisateur des abonnements, des groupes de ressources et des ressources. |

| Mettre à jour | Microsoft.Authorization/roleDefinitions/write |

Les utilisateurs peuvent mettre à jour des rôles personnalisés dans des étendues. Par exemple : les propriétaires et administrateurs de l’accès utilisateur des abonnements, des groupes de ressources et des ressources. |

| Visualiser | Microsoft.Authorization/roleDefinitions/read |

Les utilisateurs peuvent visualiser les rôles personnalisés qui peuvent être attribués au niveau d’une étendue. Tous les rôles intégrés permettent aux rôles personnalisés d’être disponibles pour l’attribution. |

Créer des rôles personnalisés

Dans la leçon précédente, vous avez créé un rôle personnalisé avec Azure CLI. Vous pouvez aussi créer un rôle personnalisé en utilisant le portail Azure ou Azure PowerShell.

Créer des rôles personnalisés en utilisant le portail Azure

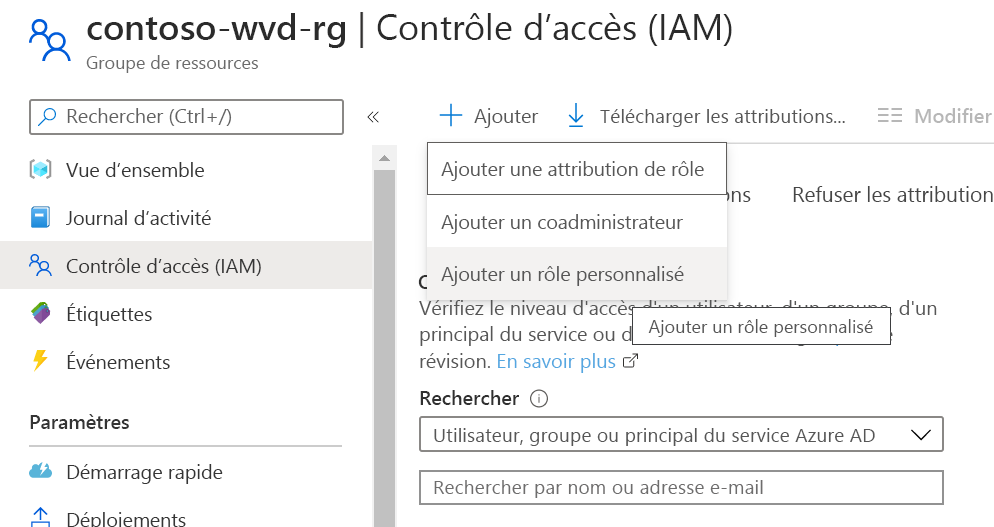

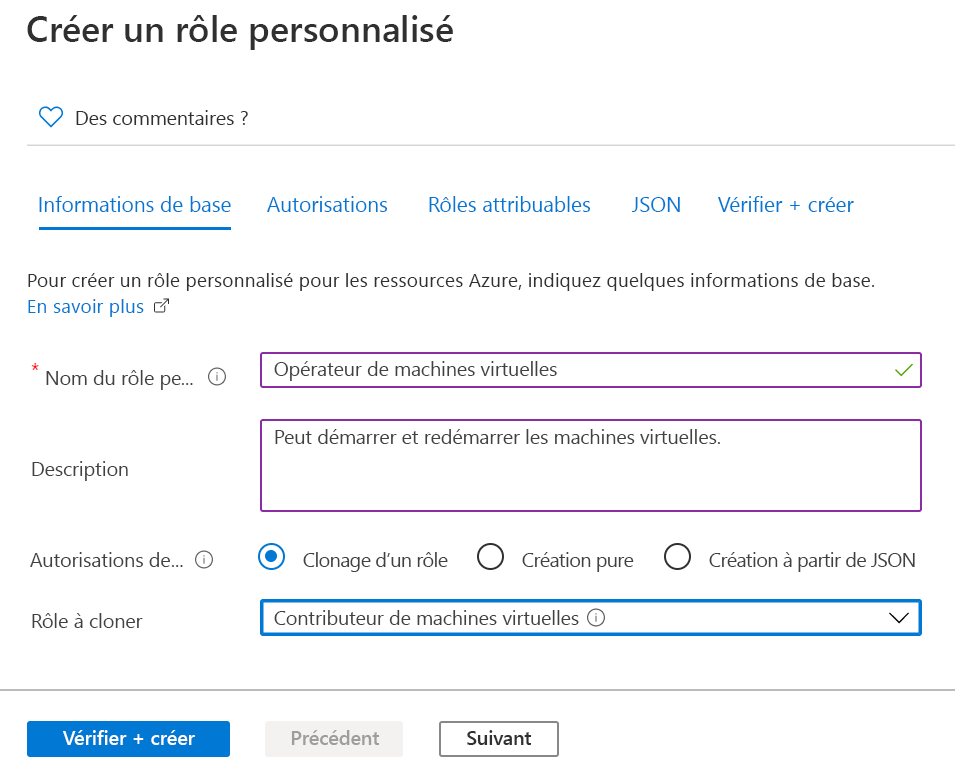

Dans le portail Azure, accédez à l’abonnement ou au groupe de ressources auquel vous souhaitez appliquer l’étendue du rôle personnalisé, puis accédez à Contrôle d’accès (IAM), puis sélectionnez Ajouter et Ajouter un rôle personnalisé.

Vous pouvez choisir de cloner un rôle existant ou de commencer à partir de zéro.

Avec l’une ou l’autre de ces sélections, vous pouvez modifier les autorisations, les étendues et le JSON résultant.

Créer un rôle personnalisé en utilisant Azure PowerShell

Les étapes impliquées dans la création d’un rôle avec Azure PowerShell sont similaires à ce que nous avons abordé dans les deux leçons précédentes. Une fois que vous avez défini le rôle personnalisé dans un fichier JSON, utilisez la commande suivante dans Azure CLI pour créer le rôle personnalisé :

az role definition create --role-definition vm-operator-role.json

Pour créer le rôle dans Azure PowerShell, exécutez la commande suivante :

New-AzRoleDefinition -InputFile "vm-operator-role.json"

Mettre à jour des rôles personnalisés

Pour mettre à jour un rôle personnalisé, vous pouvez utiliser Azure CLI ou Azure PowerShell. Dans l’unité suivante, vous allez suivre les étapes spécifiques de mise à jour de votre définition de rôle personnalisé, mais en général, après avoir mis à jour le fichier JSON avec vos modifications, vous devrez exécuter l’une des commandes suivantes.

Pour mettre à jour le rôle personnalisé avec Azure CLI, exécutez la commande suivante avec le chemin d’accès au fichier JSON qui contient vos mises à jour :

az role definition update --role-definition "<<path-to-json-file>>"

Dans Azure PowerShell, exécutez la commande suivante avec le chemin du fichier JSON mis à jour :

Set-AzRoleDefinition -InputFile "<<path-to-json-file>>"

Visualiser les rôles personnalisés

Dans la leçon suivante, vous verrez comment visualiser les rôles personnalisés dans le Portail Azure. Vous pouvez également obtenir une liste des rôles personnalisés avec Azure CLI ou PowerShell.

Pour lister tous les rôles personnalisés avec Azure CLI, utilisez la commande suivante :

az role definition list --custom-role-only true --output json | jq '.[] | {"roleName":.roleName, "roleType":.roleType}'

Notez que la commande demande seulement le nom du rôle et le type de rôle. Il est ainsi plus facile de visualiser de nombreux rôles.

Pour lister tous les rôles personnalisés avec Azure PowerShell, utilisez la commande suivante. Cette commande liste les rôles personnalisés qui peuvent être attribués dans l’abonnement. Si l’abonnement n’est pas dans les AssignableScopes du rôle, le rôle personnalisé ne figure pas dans la liste.

Get-AzRoleDefinition | ? {$_.IsCustom -eq $true} | FT Name, IsCustom

Visualiser la définition d’un rôle

Pour voir la définition complète d’un rôle spécifique, utilisez la commande Azure CLI suivante :

az role definition list --name "Virtual Machine Operator"

Pour voir la définition dans PowerShell, utilisez la commande suivante :

Get-AzRoleDefinition "Virtual Machine Operator"

Lister les attributions d’un rôle personnalisé

La commande suivante vous permet de voir qui est affecté au rôle personnalisé que vous avez créé dans Azure CLI :

az role assignment list --role "Virtual Machine Operator"

Pour PowerShell, utilisez la commande suivante :

Get-AzRoleAssignment -RoleDefinitionName "Virtual Machine Operator"

Supprimer des rôles personnalisés

Vous avez besoin du rôle personnalisé que vous avez créé dans la leçon précédente pour les exercices de la leçon suivante. Ne le supprimez donc pas encore. Commençons par parler de la façon dont vous supprimez un rôle personnalisé.

Supprimer les attributions de rôles

Si vous décidez que vous n’avez plus besoin du rôle personnalisé, vous devez supprimer les attributions de rôle avant de pouvoir supprimer le rôle.

Dans le portail Azure, vous pouvez supprimer les attributions en accédant à l’abonnement, au groupe de ressources ou à la ressource auxquels s’applique l’étendue du rôle personnalisé. Accédez ensuite à Contrôle d’accès (IAM)>Attributions de rôles. Filtrez par nom de rôle, sélectionnez tous les utilisateurs affectés au rôle, puis sélectionnez Supprimer.

Dans Azure CLI, utilisez la commande suivante avec le nom du rôle personnalisé :

az role assignment delete --role "role name"

Dans Azure PowerShell, utilisez l’applet de commande Remove-AzRoleAssignment. La commande peut se présenter ainsi :

Remove-AzRoleAssignment -ObjectId <object_id> -RoleDefinitionName "role name" -Scope /subscriptions/<subscription_id>

ObjectID est l’ObjectId Microsoft Entra de l’utilisateur, du groupe ou du principal de service.

Supprimer un rôle personnalisé

Vous pouvez supprimer un rôle personnalisé avec le portail Azure, Azure CLI ou Azure PowerShell.

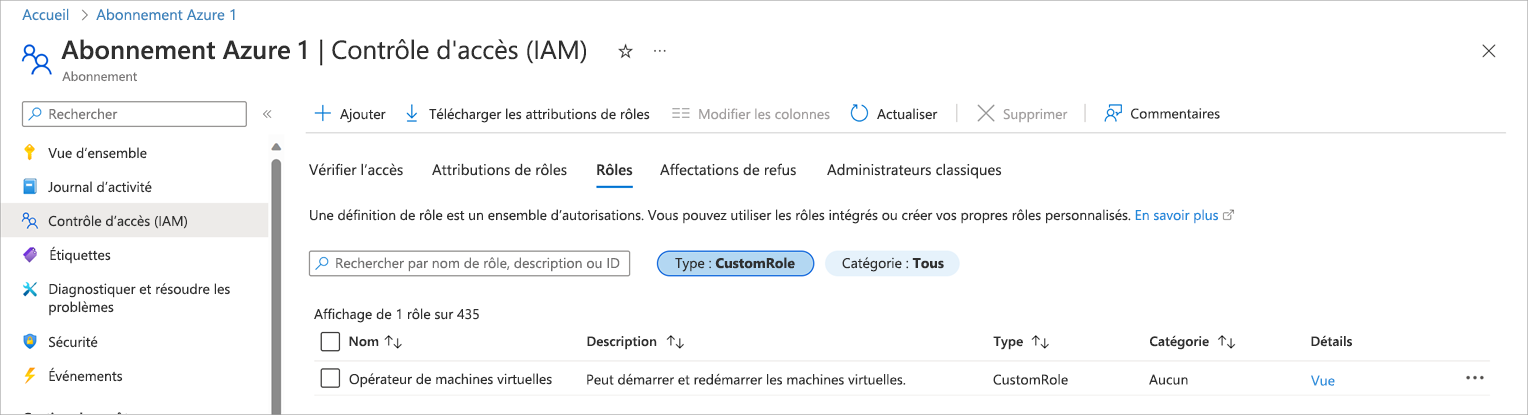

Dans le Portail Azure, accédez à l’abonnement, au groupe de ressources ou à la ressource à laquelle s’applique la portée du rôle personnalisé, puis accédez à Contrôle d’accès (IAM)>Rôles. Pour rechercher le rôle, sélectionnez Type>CustomRole.

Sélectionnez le rôle, puis Supprimer.

Dans la leçon suivante, vous utiliserez cette commande pour supprimer le rôle personnalisé avec Azure CLI :

az role definition delete --name "role name"

Dans PowerShell, utilisez la commande suivante pour supprimer un rôle :

Get-AzRoleDefinition "role name" | Remove-AzRoleDefinition