Décrire le modèle Confiance Zéro

La Confiance Zéro est un modèle de sécurité qui suppose le pire scénario et protège les ressources dans cette hypothèse. Le modèle Confiance Zéro suppose dès le départ qu’une violation est possible, puis vérifie chaque demande comme si elle provenait d’un réseau non contrôlé.

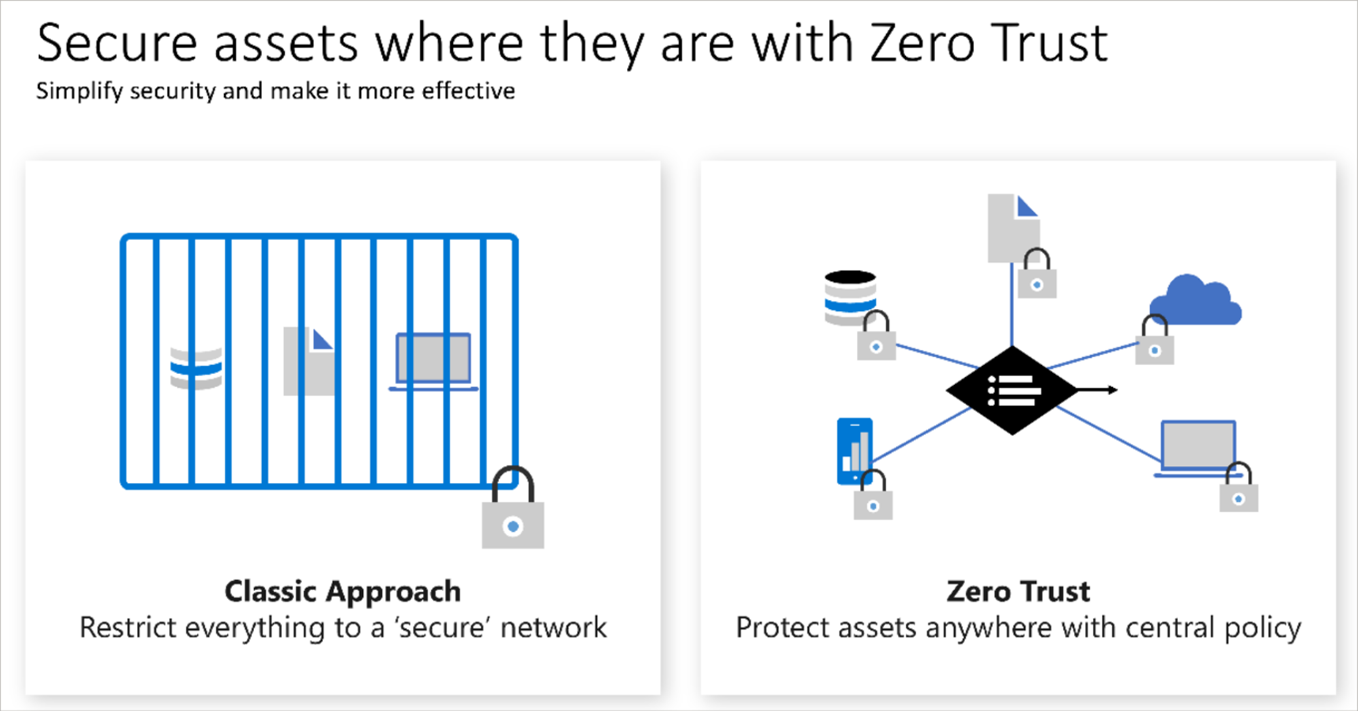

Aujourd’hui, les organisations ont besoin d’un nouveau modèle de sécurité qui s’adapte efficacement à la complexité de l’environnement moderne, prend en compte le personnel mobile et protège les personnes, les appareils, les applications et les données où qu’ils se trouvent.

Pour s’adapter à ce nouveau monde de l’informatique, Microsoft recommande fortement le modèle de sécurité Confiance Zéro, qui repose sur les principes suivants :

- Vérifier explicitement : authentifiez et autorisez systématiquement en fonction de tous les points de données disponibles.

- Utiliser l’accès avec le privilège minimum : limitez l’accès utilisateur avec l’accès juste-à-temps et juste suffisant (JIT/JEA), des stratégies adaptatives basées sur les risques et une protection des données.

- Envisager les violations de sécurité : réduisez le rayon d’explosion et segmentez l’accès. Vérifiez le chiffrement de bout en bout. Utilisez l’analytique pour obtenir de la visibilité, détecter les menaces et améliorer les défenses.

Ajustement au modèle Confiance Zéro

Traditionnellement, les réseaux d'entreprise étaient restreints, protégés et généralement considérés comme sûrs. Seuls les ordinateurs gérés pouvaient rejoindre le réseau, l’accès VPN était étroitement contrôlé et les appareils personnels étaient fréquemment restreints ou bloqués.

Le modèle Confiance Zéro bouleverse ce scénario. Au lieu de supposer qu’un appareil est sécurisé en raison de son appartenance au réseau d’entreprise, il exige que tout le monde s’authentifie. Il octroie ensuite l’accès en fonction de l’authentification plutôt que de l’emplacement.