Décrire la Gestion des vulnérabilités Microsoft Defender

Gestion des menaces et des vulnérabilités de Defender offre une visibilité des ressources, des évaluations intelligentes et des outils de correction intégrés pour les appareils Windows, macOS, Linux, Android, iOS et réseau.

S’appuyant sur la veille des menaces Microsoft, les prédictions de probabilité de violation, les contextes métier et les évaluations des appareils, Gestion des menaces et des vulnérabilités Defender hiérarchise rapidement et en permanence les plus grandes vulnérabilités sur vos ressources les plus critiques et fournit des recommandations de sécurité pour atténuer les risques.

Détection et surveillance continues des ressources

Les scanners intégrés et sans agent Gestion des menaces et des vulnérabilités Defender surveillent et détectent en permanence les risques dans votre organisation, même lorsque les appareils ne sont pas connectés au réseau d’entreprise.

Les inventaires consolidés fournissent une vue en temps réel des applications logicielles, des certificats numériques, du matériel, des microprogrammes, et des extensions de navigateur de votre organisation pour vous aider à surveiller et à évaluer toutes les ressources de votre organisation. Voici quelques exemples :

- Visibilité des logiciels et des vulnérabilités : affichez une vue de l’inventaire logiciel, des modifications logicielles de l’organisation, telles que les installations, les désinstallations et les correctifs.

- Évaluation du partage réseau : évaluez la configuration des partages réseau internes vulnérables avec des recommandations de sécurité exploitables.

- Évaluation des extensions de navigateur : affichez la liste des extensions de navigateur installées sur différents navigateurs de votre organisation. Affichez des informations sur les autorisations d’une extension et les niveaux de risque associés.

- Évaluation des certificats numériques : affichez la liste des certificats installés dans votre organisation dans une seule page centrale d’inventaire de certificats. Identifiez les certificats avant leur expiration et détectez les vulnérabilités potentielles dues à des algorithmes à faible signature.

- Et bien plus...

Hiérarchisation intelligente basée sur les risques

Gestion des menaces et des vulnérabilités Defender tire parti de la veille des menaces, des prédictions de probabilité de violation, des contextes métier et des évaluations des appareils de Microsoft pour hiérarchiser rapidement les plus grosses vulnérabilités de votre organisation.

La hiérarchisation intelligente basée sur les risques se concentre sur les menaces émergentes afin de faire correspondre la hiérarchisation des recommandations de sécurité avec les vulnérabilités actuellement exploitées dans la nature et les menaces émergentes qui posent le risque le plus élevé. La hiérarchisation intelligente basée sur les risques identifie également les violations actives et protège les ressources de valeur supérieure.

La vue unique des recommandations hiérarchisées de plusieurs flux de sécurité, ainsi que des détails critiques, y compris les vulnérabilités et les expositions courantes (CVC) associées et les appareils exposés, vous aide à corriger rapidement les plus grandes vulnérabilités de vos ressources les plus critiques.

Correction et suivi

La correction et le suivi permettent aux administrateurs de la sécurité et aux administrateurs informatiques de collaborer et de corriger en toute transparence les problèmes liés aux flux de travail intégrés.

- Requêtes de correction envoyées au service informatique : créez une tâche de correction dans Microsoft Intune à partir d’une recommandation de sécurité spécifique.

- Blocage des applications vulnérables : atténuez les risques avec la possibilité de bloquer les applications vulnérables pour des groupes d’appareils spécifiques.

- Autres atténuations : obtenez des aperçus sur d’autres atténuations, telles que les modifications de configuration qui peuvent réduire les risques associés aux vulnérabilités logicielles.

- État de correction en temps réel : surveillance en temps réel de l’état et de la progression des activités de correction au sein de l’organisation.

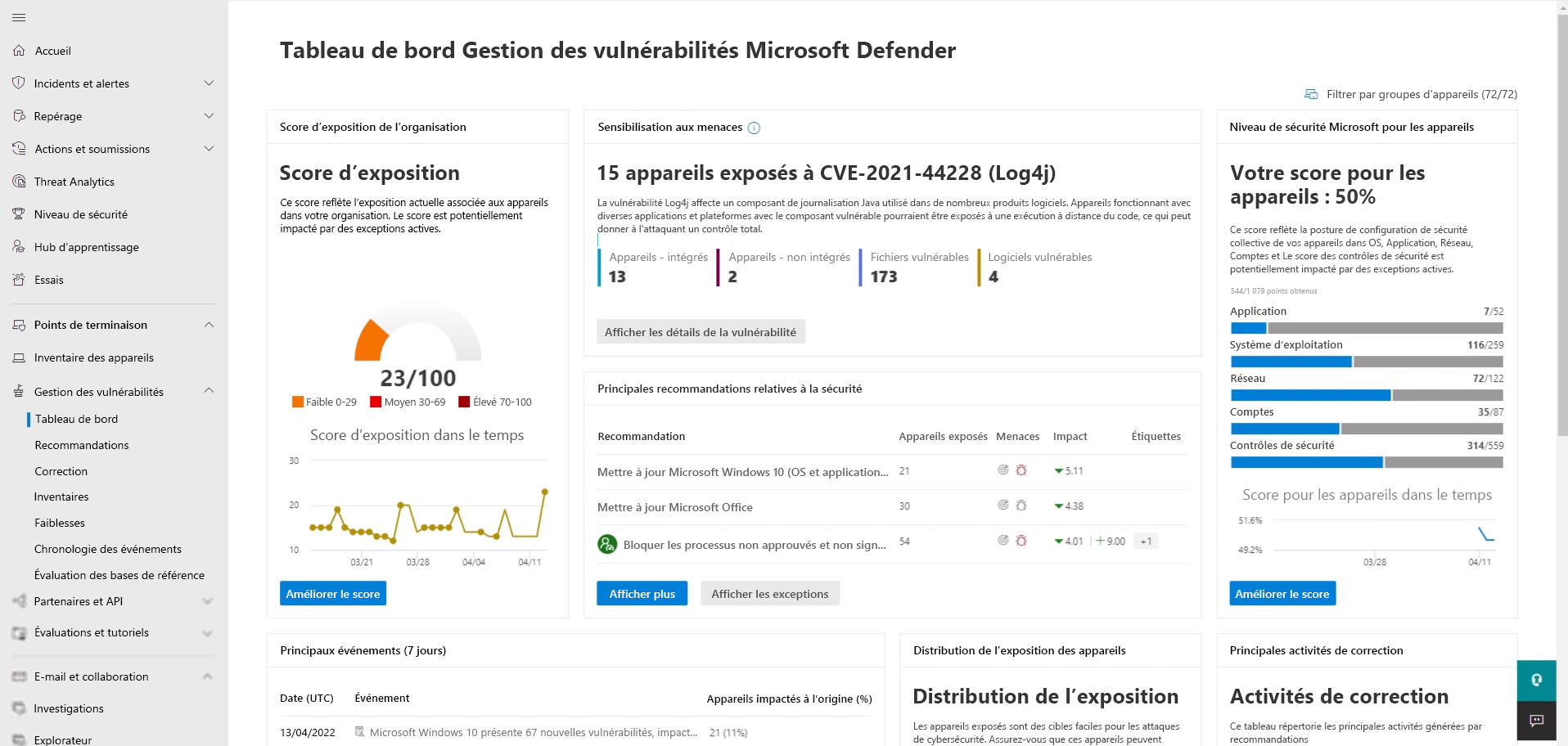

Insights du tableau de bord

Vous pouvez utiliser la fonctionnalité de gestion des menaces et des vulnérabilités dans le portail Microsoft Defender pour :

- Afficher votre score d’exposition et le niveau de sécurité Microsoft pour les appareils, ainsi que les principales recommandations de sécurité, les vulnérabilités logicielles, les activités de correction et les appareils exposés.

- Corréler les aperçus de la protection évolutive des points de terminaison (EDR) avec les vulnérabilités des points de terminaison et les traiter.

- Sélectionner des options de correction pour trier et suivre les tâches de correction.

- Sélectionner les options d’exception et suivez les exceptions actives.