Décrire la veille des menaces Microsoft Defender

Les analystes de sécurité consacrent beaucoup de temps à la découverte, à la collecte et à l’analyse des données, au lieu de se concentrer sur ce qui aide réellement leur organisation à se défendre : décrire des aperçus sur les acteurs grâce à l’analyse et la corrélation.

La veille des menaces Microsoft Defender (Defender TI, Threat Intelligence) permet de simplifier le triage des analystes de sécurité, la réponse aux incidents, la chasse aux menaces et les workflows de gestion des vulnérabilités. Defender TI agrège et enrichit les informations critiques sur les menaces dans une interface facile à utiliser.

À partir de la page d’accueil Veille des menaces de Defender TI, les analystes peuvent rapidement analyser les nouveaux articles proposés et commencer leurs efforts de collecte, de tri, de réponse et de repérage des incidents en effectuant une recherche de mots clés, d’artefacts ou d’ID de vulnérabilités et d’exposition (ID CVE).

La section de l’article de la page d’accueil Veille des menaces de Defender TI vous montre le contenu Microsoft proposé.

Articles Defender TI

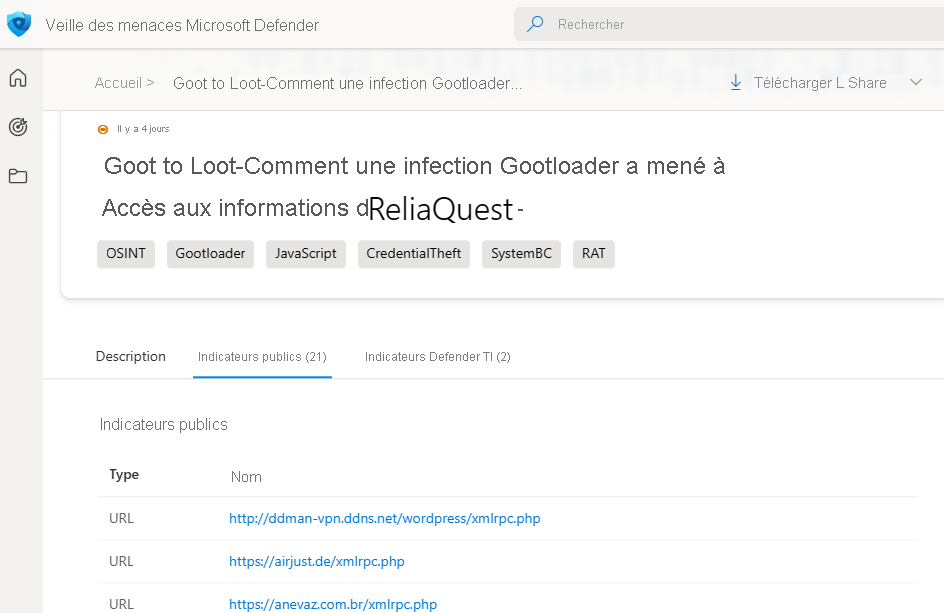

Les articles sont des récits de Microsoft qui fournissent des aperçus des acteurs des menaces, des outils, des attaques et des vulnérabilités. Les articles Defender TI ne sont pas des billets de blog sur la veille des menaces. Bien qu’ils résument différentes menaces, ils sont également liés à du contenu actionnable et à des indicateurs clés de compromission pour aider les utilisateurs à prendre des mesures.

La section description de l’article contient des informations sur l’attaque ou l’attaquant profilé. La section indicateurs publics de l’écran affiche les indicateurs publiés précédemment liés à l’article. Les liens dans les indicateurs publics redirigent vers les données Defender TI sous-jacentes ou les sources externes pertinentes. La section Indicateurs Defender TI couvre les indicateurs que l’équipe de recherche de Defender TI a trouvés et ajoutés aux articles.

Articles sur les vulnérabilités

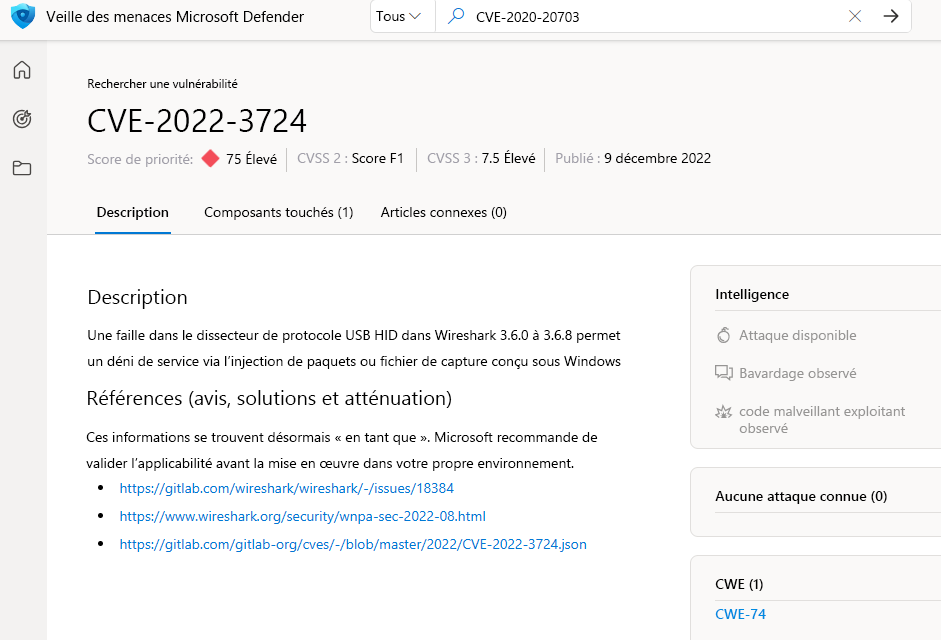

Defender TI propose des recherches d’ID CVE pour aider les utilisateurs à identifier les informations critiques sur le CVE. Les recherches d’ID CVE aboutissent aux articles sur les vulnérabilités.

Les articles sur les vulnérabilités fournissent un contexte clé derrière les CVE d’intérêt. Chaque article contient une description du CVE, une liste des composants affectés, des procédures et des stratégies d’atténuation personnalisées, des articles de veille associés, des références dans les conversations sur le Deep web et le Dark web, et d’autres observations clés.

Les articles sur les vulnérabilités incluent également un score de priorité Defender TI et un indicateur de gravité (élevé, moyen, faible). Le score de priorité Defender TI est un algorithme unique qui reflète la priorité d’un CVE basé sur le score CVSS (Common Vulnerability Scoring System), les exploits, les conversations et la liaisons aux programmes malveillants. En outre, le score de priorité Defender TI évalue la récurrence de ces composants afin que les utilisateurs puissent comprendre quels CVE doivent être corrigés en premier.

Jeux de données

Microsoft centralise de nombreux jeux de données dans une plateforme unique, Defender TI, ce qui permet à la communauté et aux clients de Microsoft d’effectuer plus facilement l’analyse de l’infrastructure. L’objectif principal de Microsoft est de fournir autant de données que possible sur l’infrastructure Internet afin de prendre en charge divers cas d’usage de sécurité.

Microsoft collecte, analyse et indexe les données Internet pour aider les utilisateurs à détecter et à répondre aux menaces, à hiérarchiser les incidents et à identifier de manière proactive l’infrastructure des adversaires qui ciblent les organisations.

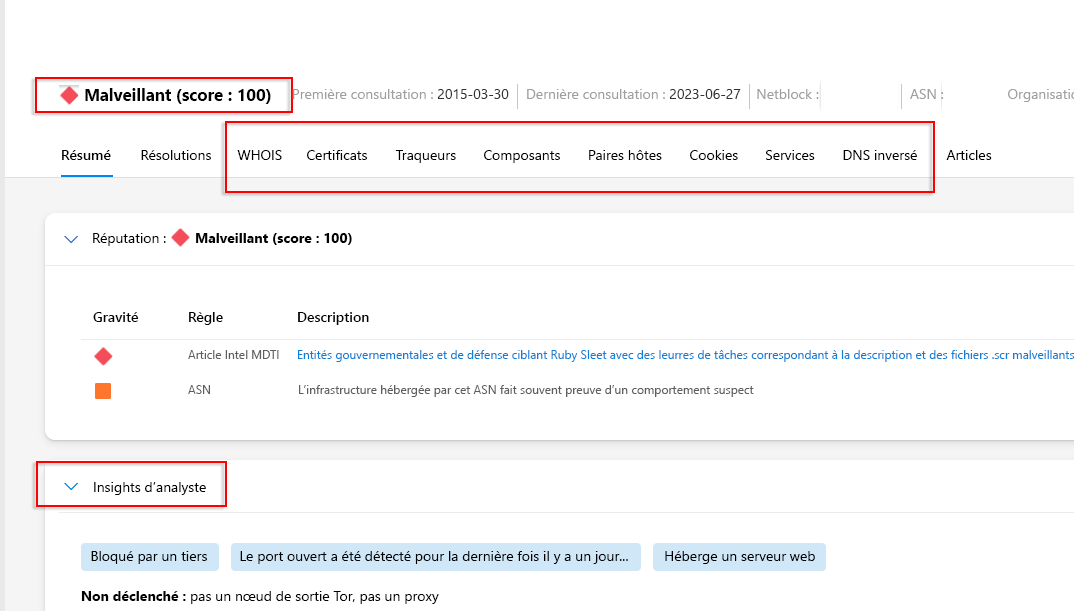

Ces données Internet sont classées en deux groupes distincts : traditionnel et avancé. Les jeux de données traditionnels incluent les résolutions, les WHOIS, les certificats SSL, les sous-domaines, les DNS, les DNS inversés et les services. Les jeux de données avancés incluent les suivis, les composants, les paires d’hôtes et les cookies. Les jeux de données de suivis, de composants, de paires d’hôtes et de cookies sont collectés à partir de l’observation du DOM (Document Object Model) des pages web analysées.

Scoring de réputation et aperçus des analystes

Defender TI fournit des scores de réputation propriétaires pour n’importe quel hôte, domaine ou adresse IP. Qu’il valide la réputation d’une entité connue ou inconnue, ce score permet aux utilisateurs de comprendre rapidement les liens détectés avec une infrastructure malveillante ou suspecte.

Les aperçus des analystes distillent le vaste jeu de données de Microsoft en quelques observations qui simplifient l’enquête et rendent ce jeu de données plus accessible aux analystes de tous les niveaux. Les aperçus sont censés être de petits faits ou des observations sur un domaine ou une adresse IP et doivent fournir aux utilisateurs Defender TI la possibilité d’effectuer une évaluation de l’artefact interrogé et d’améliorer la capacité d’un utilisateur à déterminer si un indicateur faisant l’objet d’une enquête est malveillant, suspect ou inoffensif.