Décrire l’accès conditionnel

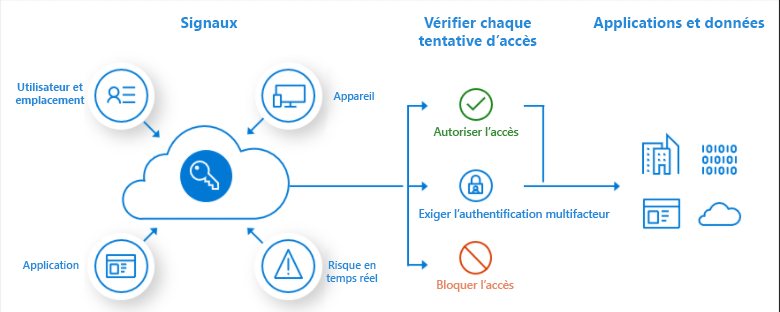

L’accès conditionnel est une fonctionnalité de Microsoft Entra ID qui fournit une couche supplémentaire de sécurité avant d’autoriser les utilisateurs authentifiés à accéder à des données ou à d’autres ressources. L’accès conditionnel est implémenté à travers des stratégies créées et gérées dans Microsoft Entra. Une stratégie d’accès conditionnel analyse certains signaux, notamment ceux qui sont relatifs à l’utilisateur, à l’emplacement, à l’appareil, à l’application et aux risques pour automatiser les autorisations d’accès aux ressources (applications et données).

Les stratégies d’accès conditionnel, dans leur forme la plus simple, sont des instructions if-then. Par exemple, une stratégie d’accès conditionnel peut indiquer que si un utilisateur appartient à un groupe spécifique, il doit fournir une authentification multifacteur pour se connecter à une application.

Important

Des stratégies d'accès conditionnel sont appliquées au terme de l'authentification premier facteur. L'accès conditionnel n'est pas destiné à être la première ligne de défense d'une organisation pour des scénarios comme les attaques par déni de service (DoS), mais il peut utiliser les signaux de ces événements pour déterminer l'accès.

Composants des stratégies d’accès conditionnel

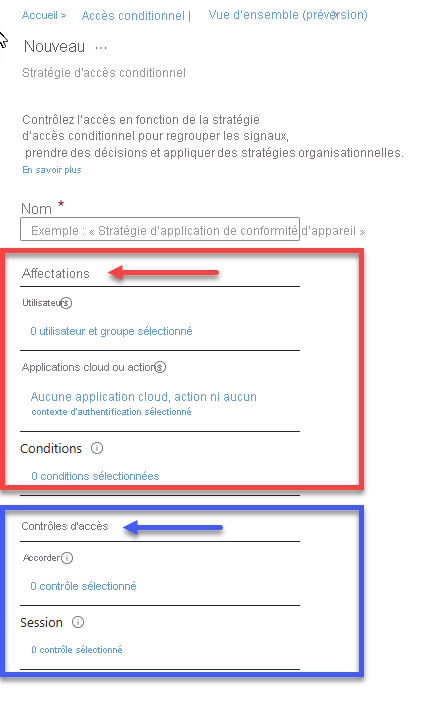

Une stratégie d’accès conditionnel dans Microsoft Entra ID se compose de deux composants que sont affectations et contrôles d’accès.

Attributions

Lors de la création d’une stratégie d’accès conditionnel, les administrateurs peuvent déterminer les signaux à utiliser via des affectations. La partie Affectations de la stratégie contrôle les personnes, les éléments, l’emplacement et le moment de la stratégie d’accès conditionnel. Toutes les attributions sont reliées par l’opérateur logique AND. Si vous configurez plusieurs affectations, ces dernières doivent toutes être satisfaites pour qu’une stratégie soit déclenchée. Voici des exemples d’attribution :

- Les utilisateurs et groupes affectent les personnes que la stratégie inclura ou exclura. Cette affectation peut inclure tous les utilisateurs, des groupes d’utilisateurs spécifiques, des rôles d’annuaire ou des utilisateurs invités externes. Cette affectation peut également inclure des principaux de service (applications) de locataire unique qui sont inscrits dans votre locataire.

- Les actions ou applications cloud peuvent inclure ou exclure des applications cloud, des actions utilisateur ou des contextes d’authentification auxquels s’applique la stratégie. L’intégration de Microsoft Defender pour le cloud avec l’accès conditionnel permet (en temps réel) une visibilité et un contrôle de l’accès aux activités effectuées dans votre environnement cloud.

- Les conditions définissent où et quand la stratégie s’applique. Il est possible de combiner plusieurs conditions pour créer des stratégies d’accès conditionnel spécifiques parfaitement adaptées aux besoins. Ces conditions comprennent notamment :

- Risque de connexion et risque utilisateur. L’intégration à la protection des ID Microsoft Entra permet aux stratégies d’accès conditionnel d’identifier des actions suspectes liées aux comptes d’utilisateur dans l’annuaire et de déclencher une stratégie. Une connexion à risque est la probabilité qu’une connexion ou requête d’authentification donnée soit rejetée par le propriétaire de l’identité. Le risque utilisateur est la probabilité qu’une identité ou un compte donné soit compromis.

- Plateforme d’appareils. La plateforme de l’appareil, caractérisée par le système d’exploitation s’exécutant sur ce dernier, peut être utilisée lors de l’application des stratégies d’accès conditionnel.

- Informations sur l’emplacement de l’adresse IP. Les organisations peuvent définir des plages d’adresses IP sécurisées à utiliser pour prendre des décisions sur la stratégie. De plus, les administrateurs peuvent choisir de bloquer ou d’autoriser le trafic à partir de la plage d’adresses IP d’un pays/d’une région entier.

- Applications clientes. Les applications clientes, les logiciels utilisés par l’utilisateur pour accéder à l’application cloud (navigateurs, applications mobiles, clients de bureau, etc.) peuvent également être utilisés dans la décision de la stratégie d’accès.

- Filtres pour les appareils. Les organisations peuvent appliquer des stratégies basées sur les propriétés de l’appareil par l’option filtres pour les appareils. Par exemple, cette option peut servir à cibler des stratégies sur des appareils spécifiques tels que des stations de travail à accès privilégié.

La partie Affectations contrôle par essence les personnes, les éléments et l’emplacement de la stratégie d’accès conditionnel.

Contrôles d’accès

Une fois la stratégie d’accès conditionnel appliquée, une décision éclairée est prise pour déterminer s’il faut bloquer ou accorder l’accès, accorder l’accès avec une vérification supplémentaire ou appliquer un contrôle de session pour permettre une expérience limitée. La décision fait référence à la partie des contrôles d’accès de la stratégie d’accès conditionnel et définit la façon dont une stratégie est appliquée. Les décisions courantes sont les suivantes :

- Bloquer l’accès

- Accorder l'accès. Les administrateurs peuvent accorder l’accès sans contrôle supplémentaire, ou choisir d’appliquer un ou plusieurs contrôles lors de l’octroi de l’accès. Parmi les exemples de contrôles utilisés pour accorder l’accès, on compte l’obligation pour les utilisateurs d’effectuer une authentification multifacteur, l’exigence de méthodes d’authentification spécifiques pour accéder à une ressource, l’obligation pour les appareils de répondre à des exigences spécifiques de stratégie de conformité, l’exigence de modification du mot de passe, etc. Pour obtenir une liste complète, reportez-vous à Accorder des contrôles dans une stratégie d’accès conditionnel.

- Session. Dans une stratégie d’accès conditionnel, un administrateur peut utiliser des contrôles de session pour autoriser des expériences limitées dans des applications cloud spécifiques. Par exemple, le contrôle d’application par accès conditionnel utilise les signaux de Microsoft Defender for Cloud Apps afin de bloquer les fonctionnalités de téléchargement, de coupage, de copie et d’impression pour les documents sensibles, ou pour exiger l’étiquetage des fichiers sensibles. Les autres contrôles de session incluent la fréquence de connexion et les restrictions appliquées par l’application qui, pour les applications sélectionnées, utilisent les informations de l’appareil pour fournir aux utilisateurs une expérience limitée ou totale, en fonction de l’état de l’appareil. Pour obtenir une liste complète, consultez Contrôles de session dans une stratégie d’accès conditionnel.

En résumé, la partie affectations contrôle les personnes, les éléments et l’emplacement de la stratégie d’accès conditionnel, tandis que la partie contrôles d’accès gère la façon dont une stratégie est appliquée.